1.ARP: 地址解析协议

把已知IP地址,解析成Mac地址

网络通信的基础协议

注:ARP协议分为两种包类型

ARP request 请求包

ARP reply 回应包

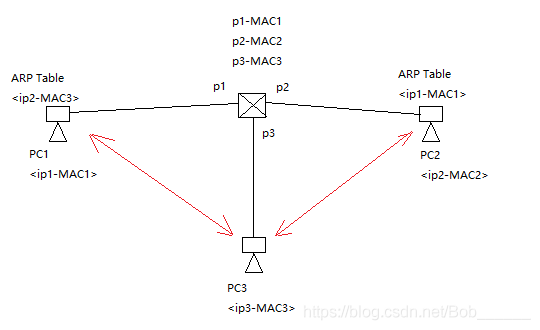

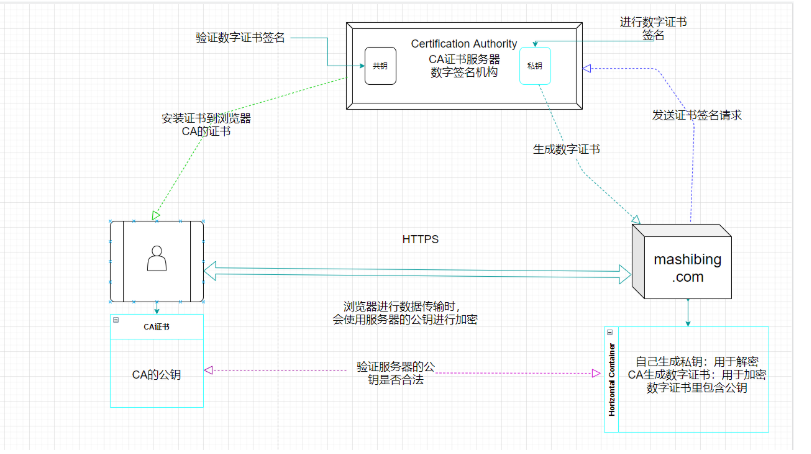

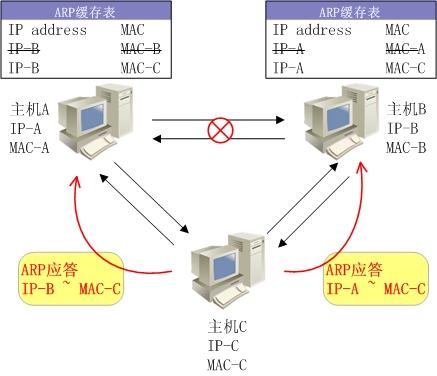

2.ARP攻击和欺骗

利用ARP协议的漏洞(无分辨接受任何主机的arp回应包),伪造任何主机的Mac地址

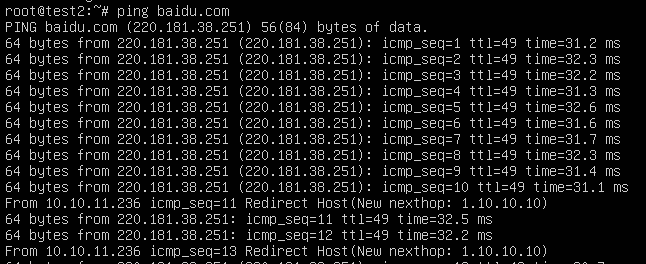

arp攻击:无法通信

arp欺骗:窃取数据

arp攻击实现方式:

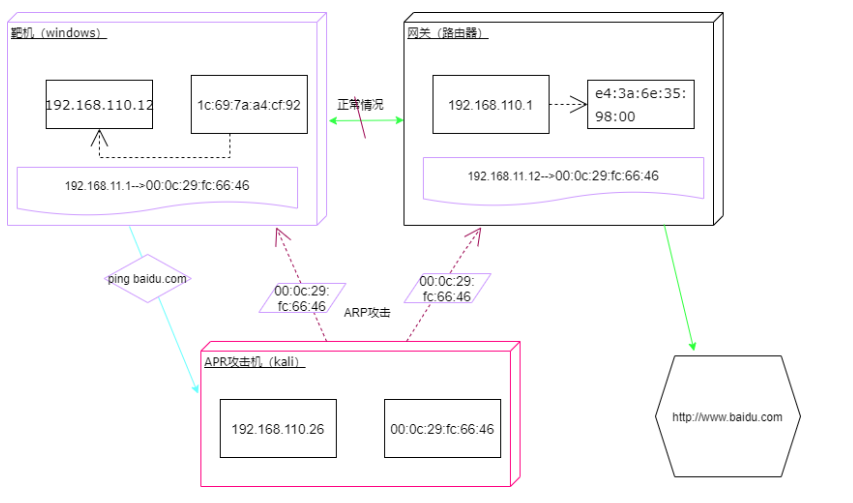

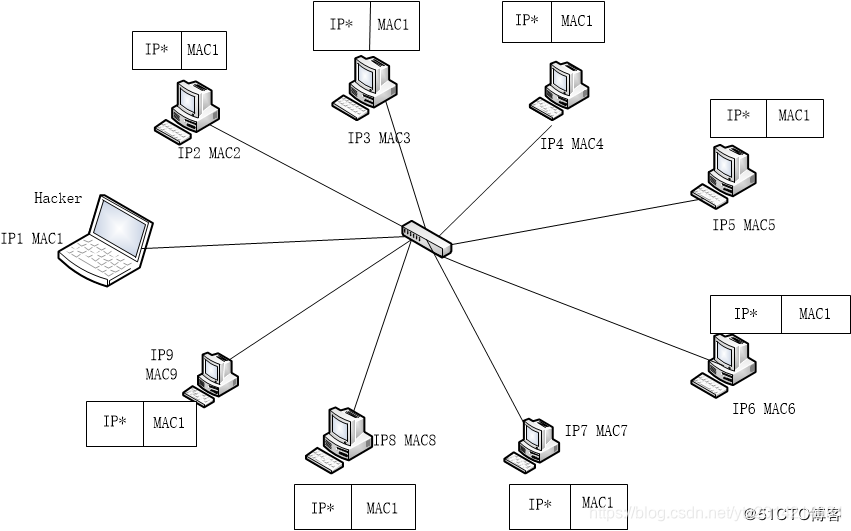

欺骗其他所有计算机:制造假的arp应答,并发送给局域网中除了被攻击主机以外的计算机,应答包中包含被攻击者的ip和虚假mac地址

欺骗被攻击计算机: 制造假的arp应答,并发送给被攻击的计算机,应答包中包含其它计算机的ip和虚假的mac地址

arp欺骗的实现方式:

ARP欺骗网关(冒充网关):arp应答包中包含网关的ip地址和攻击者的mac地址

ARP欺骗网关(冒充主机):arp应答包中包含主机的ip地址和攻击者的mac地址

总结:arp攻击: 攻击者向被攻击者发送错误的mac

arp欺骗: 攻击者向被攻击者自己的mac

3.防范ARP攻击

(1)静态绑定ARP,真实环境不太现实 必须在主机和网关双向绑定

主机上绑定

先查看网卡的id

netsh interface ipv4 show neighbors

再进行绑定

语法:netsh interface ipv4 set neighbors 网卡id 目标主机ip地址 目标主机mac地址

示例:netsh interface ipv4 set neighbors 11 10.0.0.178 00-1a-e2-df-07-41

如果是xp系统用:arp -s 目标主机ip地址 目标主机mac地址

网关路由器上绑定

语法:Router(config)#arp 目的主机ip地址 目标主机mac地址 arpa 接口

示例:Router(config)#arp 10.0.0.95 0013.240a.b219 arpa f0/0

交换机上绑定

语法:Switch(config)#arp 目的主机ip地址 目标主机mac地址 arpa 接口

示例:Switch(config)#arp 10.0.0.12 90fb.a695.4445 arpa f0/2

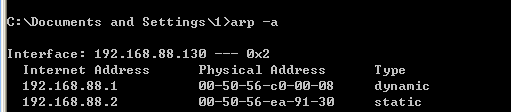

查看arp缓存表:arp -a

清除arp缓存表:arp -d

(2)安装ARP防火墙,或企业级防火墙(自带ARP防火墙功能)

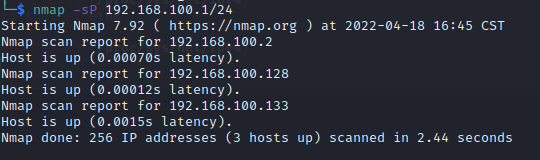

4.查找ARP攻击的计算机

MAC地址为真实计算机地址

查看网络信息记录表迅速定位计算机

MAC地址为虚假地址

查看交换机的MAC地址表,确定此MAC所属端口

Switch#show mac address-table address 001f.caff.1003

5.分析arp包

arp请求包

opcode 1 (arp request)

sender's hardware address = 000c298f72dd

sender's protocol address = 192.168.0.1

Target's hardware address = 000000000000

Target's protocol address = 192.168.0.2

arp应答包

opcode 2 (arp reply)

sender's hardware address = 000c29743dcc

sender's protocol address = 192.168.0.2

Target's hardware address = 000c298f72dd

Target's protocol address = 192.168.0.1

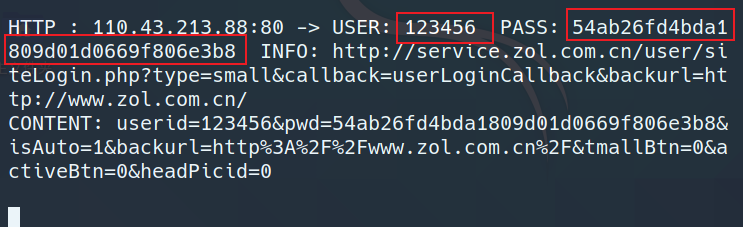

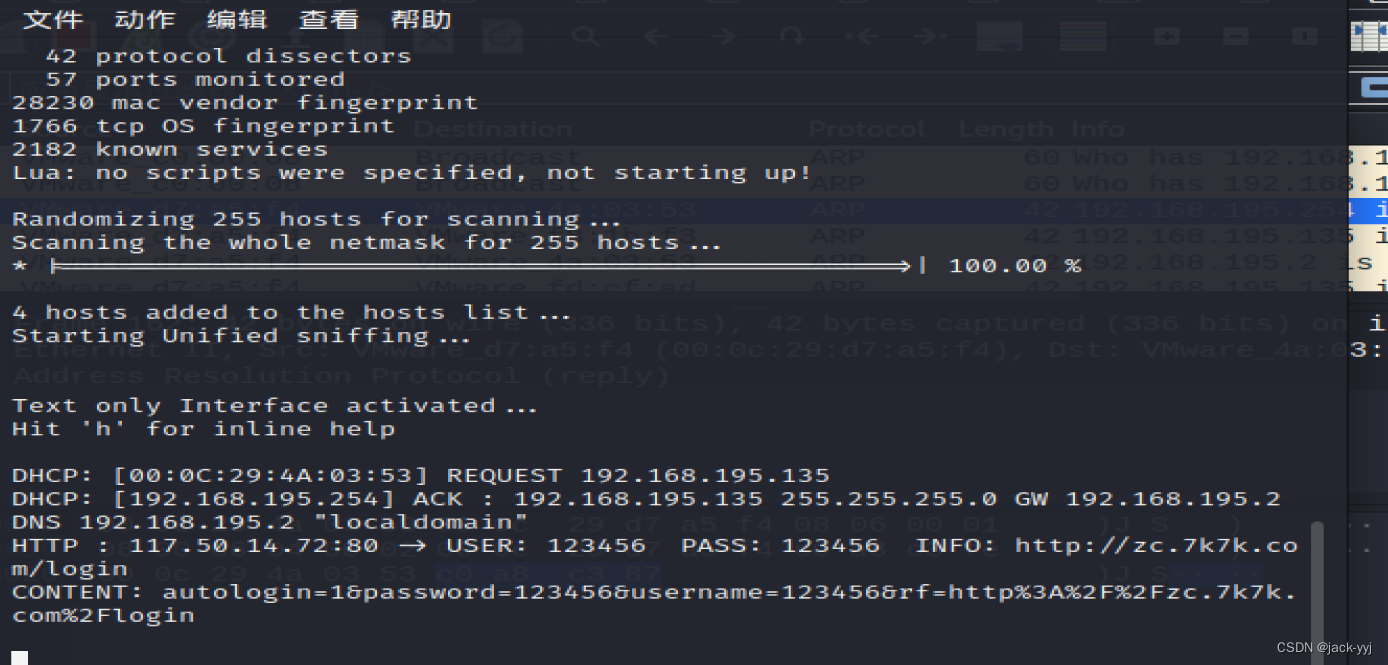

6.抓包工具

sniffer

wireshark