简单介绍

作为安全攻防的菜鸟,今天简单的介绍ARP攻击,经过几次的实验和理解,也算顺利完成了这个简单的攻防实验。

实验过程:

在这里,我用的是:

攻击者:kali

靶机:window xp

这两个软件都是在VMware虚拟机里实现的

结果1:造成靶机window xp无法上网。

结果2:对靶机的IP地址和MAC地址进行绑定,使ARP攻击失效。

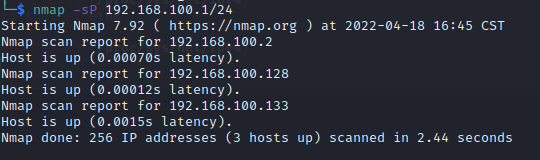

首先先对攻击者kali IP地址的查询:

运行:ifconfig 命令

如下图所示:

eth0 的第二行inet:

得知kali的IP地址为:192.168.88.131

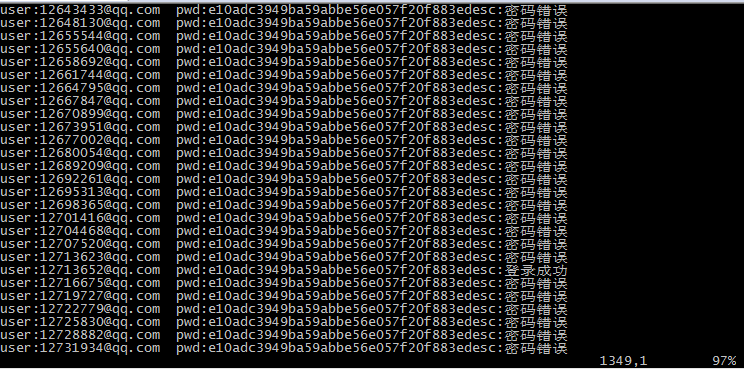

#在对靶机window xp进行IP地址和MAC表查询:

运行:ipconfig 命令

如下图:

这里查到window xp的IP地址是:192.168.88.130

default gateway 即默认网关地址:192.168.88.2

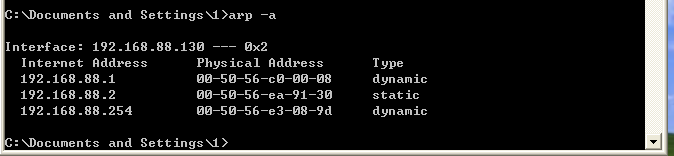

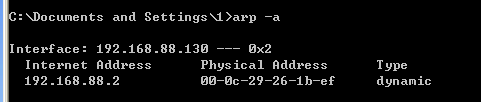

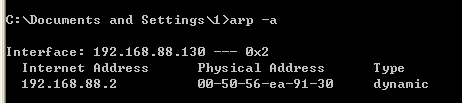

继续在window xp中查询默认网关地址对应的MAC地址:

运行: arp -a 命令

如下图所示:

可以得知默认网关地址:192.168.88.2

所对应的MAC地址是:00-50-56-ea-91-30(这是正确的MAC地址,接下来会与受到攻击过后IP地址所对应的MAC地址进行对比)

接下来,关闭window xp的防火墙,在kali中进行ping命令,来检查2个主机是否在同一网段

形式:ping +window xp的IP地址

kali中的代码:ping 192.168.88.130

如下图所示:

这就意味着ping命令操作成功,2个主机在同一网段。

输入:ctrl+c来终止,否则一直ping下去。

在window xp浏览器中输入:http://www.baidu.com发现可以上网

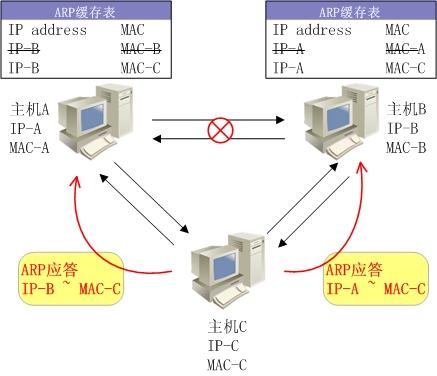

实行ARP攻击:

在kali中输入以下代码形式:

arpspoof -i eth0 -t window xp IP地址 -r IP地址对应的MAC地址

如下图所示:

显示如此,说明正在进行ARP攻击,请不要终止,让它一直攻击着。

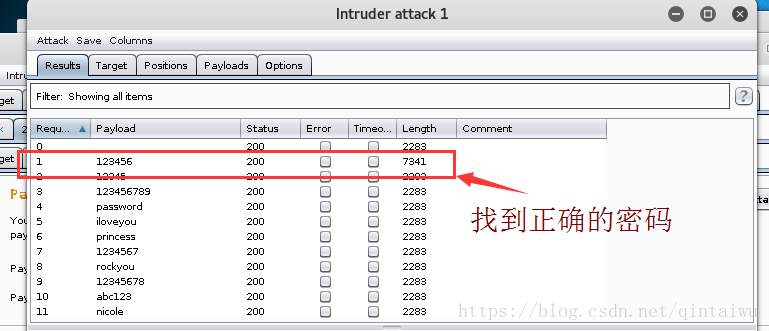

在打开window xp 查看MAC表,发现IP地址所对应的MAC已经变化且网站已打不开

如下图所示:

此时发现原IP地址所对应的MAC地址已经变成:00-0c-29-26-1b-ef

则说明ARP攻击成功

停止ARP攻击,则MAC地址恢复

如下图所示:输入 ctrl+c停止攻击

MAC地址恢复成原来正确的

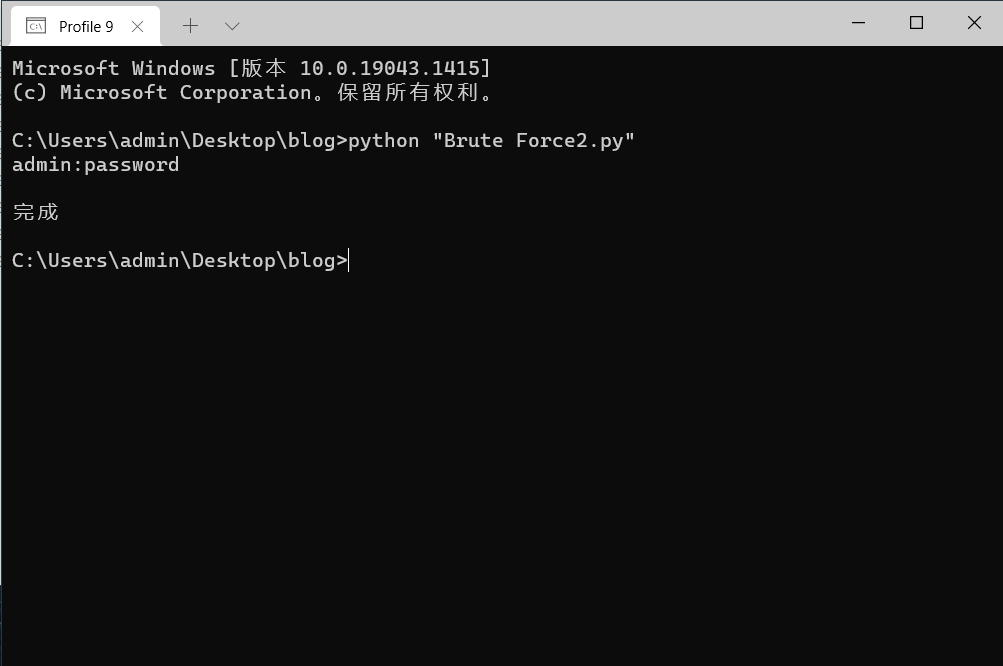

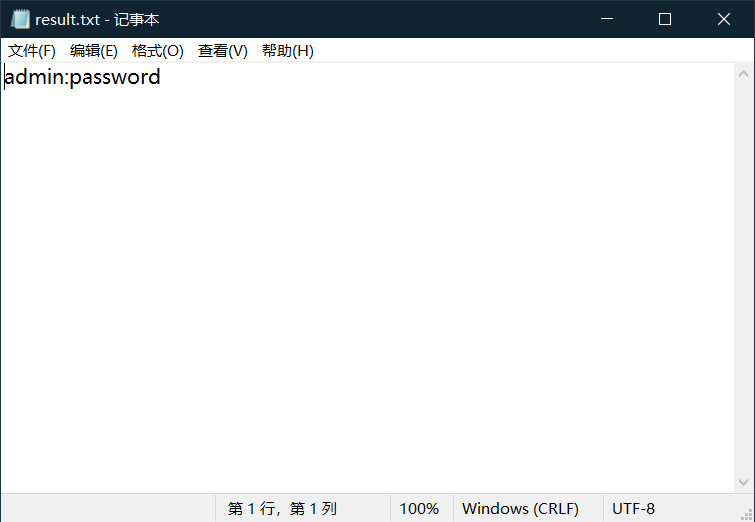

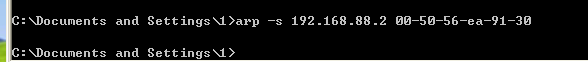

防护ARP攻击方法:IP地址与MAC地址进行绑定

执行代码形式: arp -s IP地址 MAC地址

如下图所示:

此时 IP地址与MAC地址绑定成功

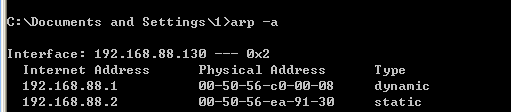

在进行ARP攻击,就会失败:

继续进行ARP攻击

发现MAC地址不变

注意事项

接触IP地址绑定如果出现错误,可以重启window xp,之前的绑定就会自动解除