文章目录

- 一、IDS是什么

- 二、入侵检测系统的作用和必然性

- 三、入侵检测系统功能

- 四、入侵检测系统的分类

- 五、入侵检测系统的架构

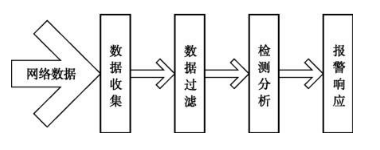

- 六、入侵检测工作过程

- 七、入侵检测性能关键参数

- 八、入侵检测技术

- 九、入侵响应技术

- 十、IDS的部署

- 十一、入侵检测体系结构(主机入侵检测、网络入侵检测和分布式入侵检测的特点、优缺点)

- 九、入侵检测系统的局限性

- 十、开源入侵检测系统

一、IDS是什么

IDS(intrusion detection system)入侵检测系统是一种对网络传输进行即时监视,在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备。它与其他网络安全设备的不同之处便在于,IDS是一种积极主动的安全防护技术。在很多中大型企业,政府机构,都会布有IDS。我们做一个比喻——假如防火墙是一幢大厦的门锁,那么IDS就是这幢大厦里的监视系统。一旦小偷进入了大厦,或内部人员有越界行为,只有实时监视系统才能发现情况并发出警告。

专业上讲IDS就是依照一定的安全策略,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性。与防火墙不同的是,IDS入侵检测系统是一个旁路监听设备,没有也不需要跨接在任何链路上,无须网络流量流经它便可以工作。因此,对IDS的部署的唯一要求就是:IDS应当挂接在所有所关注流量都必须流经的链路上。

IDS的接入方式:并行接入(并联)

IDS在交换式网络中的位置一般选择为:尽可能靠近攻击源,尽可能靠近受保护资源。

这些位置通常是:

- 服务器区域的交换机上

- 边界路由器的相邻交换机上

- 重点保护网段的局域网交换机上

二、入侵检测系统的作用和必然性

必然性:

- 网络安全本身的复杂性,被动式的防御方式显得力不从心

- 有关防火墙:网络边界的设备;自身可以被攻破;对某些攻击保护很弱;并非所有威胁均来自防火墙外部

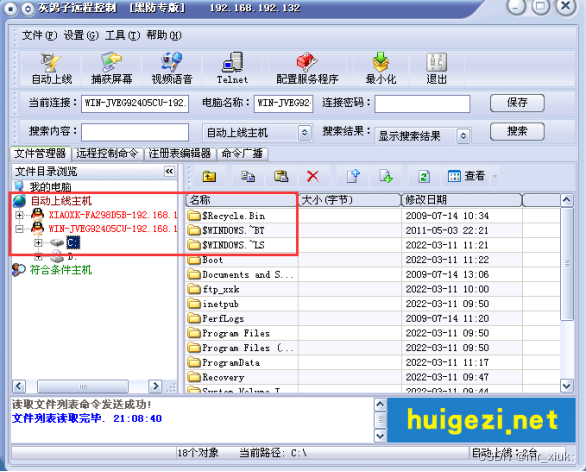

- 入侵很容易:入侵教程随处可见;各种工具唾手可得

作用:

- 防火墙的重要补充

- 构建网络安全防御体系重要环节

- 克服传统防御机制的限制

三、入侵检测系统功能

- 监测并分析用户和系统的活动

- 核查系统配置和漏洞

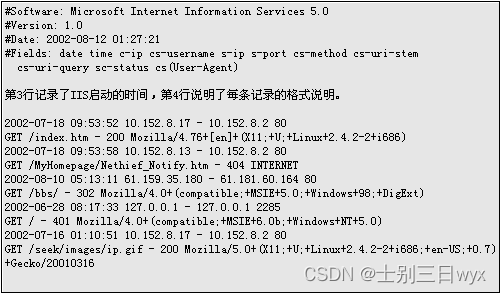

- 对操作系统进行日志管理,并识别违反安全策略的用户活动

- 针对已发现的攻击行为作出适当的反应,如告警、中止进程等

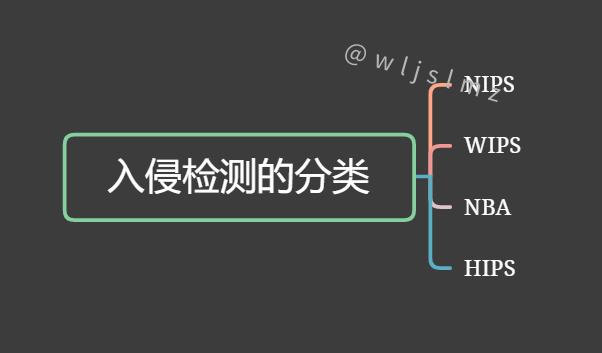

四、入侵检测系统的分类

按入侵检测形态

- 硬件入侵检测

- 软件入侵检测

按目标系统的类型

- 网络入侵检测

- 主机入侵检测

- 混合型

按系统结构

- 集中式

- 分布式

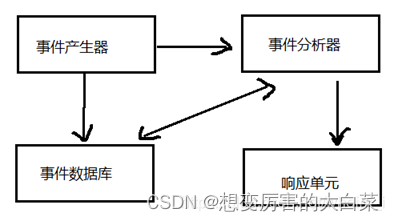

五、入侵检测系统的架构

- 事件产生器:它的目的是从整个计算环境中获得事件,并向系统的其他部分提供此事件。

- 事件分析器:分析数据,发现危险、异常事件,通知响应单元

- 响应单元:对分析结果作出反应

- 事件数据库:存放各种中间和最终数据

六、入侵检测工作过程

七、入侵检测性能关键参数

- 误报(false positive):实际无害的事件却被IDS检测为攻击事件。

- 漏报(false negative):一个攻击事件未被IDS检测到或被分析人员认为是无害的。

八、入侵检测技术

1、误用检测技术

基于模式匹配原理。收集非正常操作的行为特征,建立相关的特征库,当监测的用户或系统行为与库中的记录相匹配时,系统就认为这种行为是入侵。

前提:所有的入侵行为都有可被检测到的特征。

指标:误报低、漏报高。

攻击特征库:当监测的用户或系统行为与库中的记录相匹配时,系统就认为这种行为是入侵。

特点:采用模式匹配,误用模式能明显降低误报率,但漏报率随之增加。攻击特征的细微变化,会使得误用检测无能为力。

- 建立入侵行为模型(攻击特征)

- 假设可以识别和表示所有可能的特征

- 基于系统和基于用户的误用

优点

- 准确率高

- 算法简单

关键问题

- 要识别所有的攻击特征,就要建立完备的特征库

- 特征库要不断更新

- 无法检测新的入侵

2、异常检测技术

基于统计分析原理。首先总结正常操作应该具有的特征(用户轮廓),试图用定量的方式加以描述,当用户活动与正常行为有重大偏离时即被认为是入侵。

前提:入侵是异常活动的子集。指标:漏报率低,误报率高。

用户轮廓(Profile):通常定义为各种行为参数及其阀值的集合,用于描述正常行为范围。

特点:异常检测系统的效率取决于用户轮廓的完备性和监控的频率;不需要对每种入侵行为进行定义,因此能有效检测未知的入侵;系统能针对用户行为的改变进行自我调整和优化,但随着检测模型的逐步精确,异常检测会消耗更多的系统资源

- 设定“正常”的行为模式

- 假设所有的入侵行为是异常的

- 基于系统和基于用户的异常

优点

- 可检测未知攻击

- 自适应、自学习能力

关键问题

- “正常”行为特征的选择

- 统计算法、统计点的选择

九、入侵响应技术

主动响应: 入侵检测系统在检测到入侵后能够阻断攻击、影响进而改变攻击的进程。

形式:

- 由用户驱动

- 系统本身自动执行

基本手段:

- 对入侵者采取反击行动(严厉方式;温和方式;介于严厉和温和之间的方式)

- 修正系统环境

- 收集额外信息

被动响应: 入侵检测系统仅仅简单地报告和记录所检测出的问题。

形式:只向用户提供信息而依靠用户去采取下一步行动的响应。

基本手段:

- 告警和通知

- SNMP(简单网络管理协议),结合网络管理工具使用。

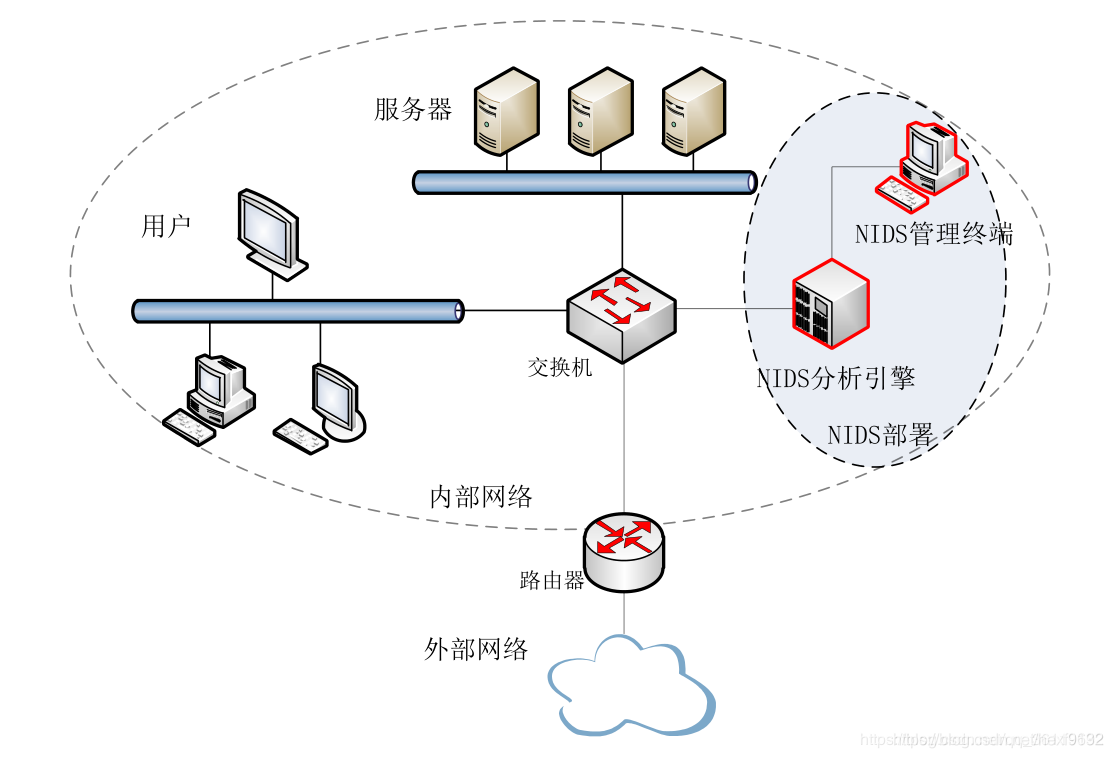

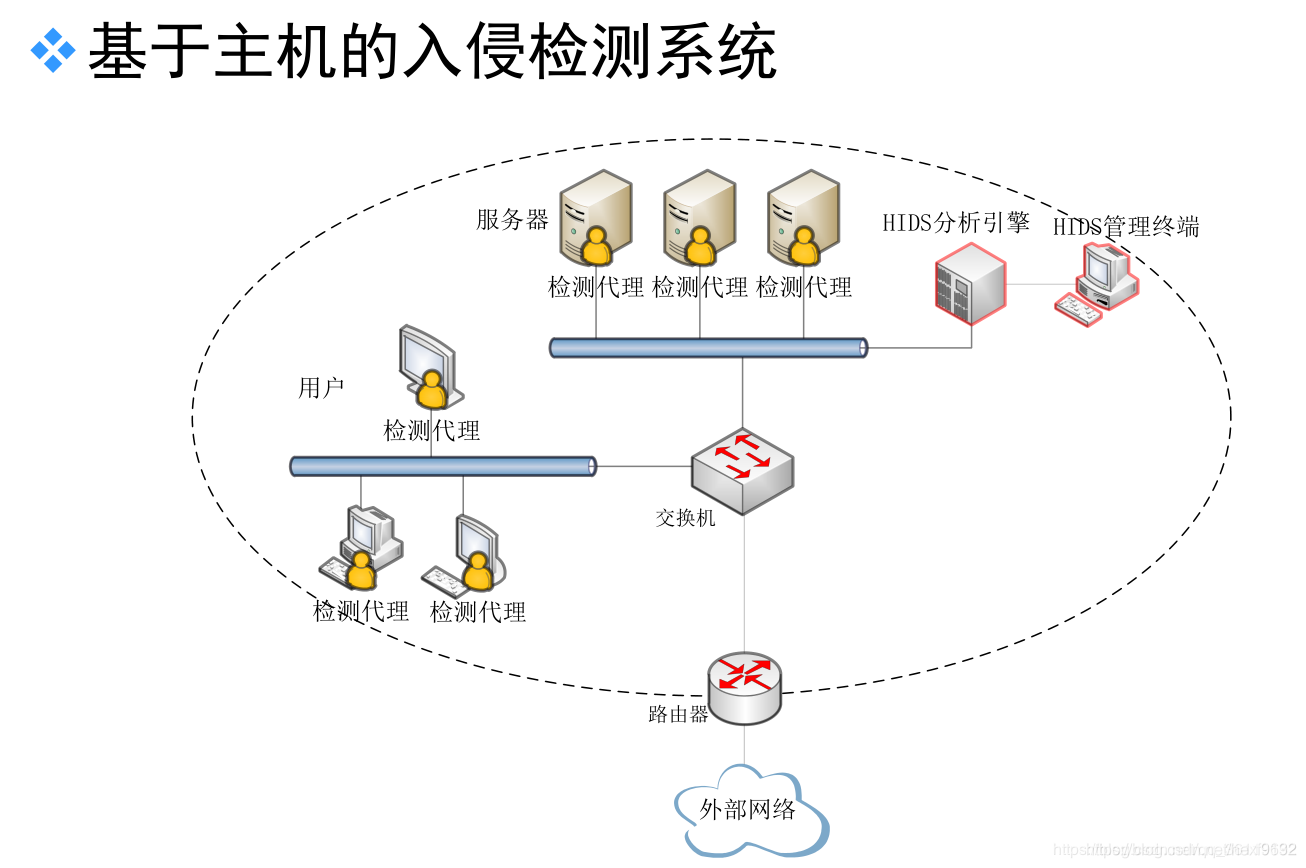

十、IDS的部署

- 基于网络的IDS

- 基于主机的IDS

十一、入侵检测体系结构(主机入侵检测、网络入侵检测和分布式入侵检测的特点、优缺点)

[ HIDS和NIDS的区别:https://blog.51cto.com/mtbaby/1551049 ]

-

主机入侵检测(HIDS)

特点:对针对主机或服务器系统的入侵行为进行检测和响应。

主要优点:

- 性价比高

- 更加细腻

- 误报率较低

- 适用于加密和交换的环境

- 对网络流量不敏感

- 确定攻击是否成功

局限性:

- 它依赖于主机固有的日志与监视能力,而主机审计信息存在弱点:易受攻击,入侵者可设法逃避审计

- IDS的运行或多或少影响主机的性能

- HIDS只能对主机的特定用户、应用程序执行动作和日志进行检测,所能检测到的攻击类型受到限制

- 全面部署HIDS代价较大

-

网络入侵检测(NIDS)

特点:利用工作在混杂模式下的网卡来实时监听整个网段上的通信业务。

主要优点:

- 隐蔽性好

- 实时检测和响应

- 攻击者不易转移证据

- 不影响业务系统

- 能够检测未成功的攻击企图

局限性:

- 只检测直接连接网段的通信,不能检测在不同网段的网络包

- 交换以太网环境中会出现检测范围局限

- 很难实现一些复杂的、需要大量计算与分析时间的攻击检测

- 处理加密的会话过程比较困难

-

分布式入侵检测(DIDS)

一般由多个协同工作的部件组成,分布在网络的各个部分,完成相应的功能,分别进行数据采集、数据分析等。通过中心的控制部件进行数据汇总、分析、对入侵行为进行响应。

-

网络入侵和主机入侵对比图:

项目 HIDS NIDS 误报 少 一定量 漏报 与技术水平相关 与数据处理能力有关(不可避免) 系统部署与维护 与网络拓扑无关 与网络拓扑相关 检测规则 少量 大量 检测特征 事件与信号分析 特征代码分析 安全策略 基本安全策略(点策略) 运行安全策略(线策略) 安全局限 到达主机的所有事件 传输中的非加密、非保密信息 安全隐患 违规事件 攻击方法或手段

九、入侵检测系统的局限性

- 对用户知识要求较高,配置、操作和管理使用较为复杂

- 网络发展迅速,对入侵检测系统的处理性能要求越来越高,现有技术难以满足实际需要

- 高虚警率,用户处理的负担重

- 由于警告信息记录的不完整,许多警告信息可能无法与入侵行为相关联,难以得到有用的结果

- 在应对对自身的攻击时,对其他数据的检测也可能会被抑制或受到影响

十、开源入侵检测系统

[ 表格来源:https://www.cnblogs.com/sztom/p/10217345.html ]

| IDS | HIDS/NIDS | Unix | Linux | Windows | MacOS | 备注 | |

|---|---|---|---|---|---|---|---|

| 1 | Snort | NIDS | Yes | Yes | Yes | No | 思科创建 |

| 2 | OSSEC | HIDS | Yes | Yes | Yes | Yes | |

| 3 | Suricata | NIDS | Yes | Yes | Yes | Yes | Snort的替代品 |

| 4 | Bro | NIDS | Yes | Yes | No | Yes | |

| 5 | Sagan | Both | Yes | Yes | No | Yes | OSSEC的替代品 |

| 6 | Security Onion | Both | No | Yes | No | No | |

| 7 | AIDE | HIDS | Yes | Yes | No | Yes | |

| 8 | Open WIPS-NG | NIDS | No | Yes | No | No | |

| 9 | Samhain | HIDS | Yes | Yes | No | Yes | |

| 10 | Fail2Ban | HIDS | Yes | Yes | No | Yes |