计算机系统结构基本概念

- 计算机系统结构基本概念

- 1.1 层次结构及透明性

- 1.2 系统结构

- 1.3 系统结构、组成原理及实现间的关系

- 1.4 软硬件的特点

- 1.5 Amdahl's law 及其应用(计算题)

- 1.6 软件兼容性及实现方法

- 1.7 计算机系统设计过程

- 1.8 CPI、MIPS、程序执行时间的计算(计算题)

- 1.9 冯 · 诺依曼结构与现代计算机结构的异同

- 1.10 计算机更新换代的标准

- 1.11 Flynn 分类法

计算机系统结构基本概念

1.1 层次结构及透明性

由硬件实现的层次称为机器;在硬件基础上由软件实现的称为虚拟机。

层次结构如下:

- 硬件实现

- 微程序实现

- 传统指令系统(机器语言)机器

- 操作系统机器。操作系统是运行在第2级上的解释程序

- 汇编语言机器

- 高级语言机器

- 应用语言机器

从学科领域来划分:第1和第2级属于计算机组织与结构,第4至第6级是系统软件,第7级是应用软件。它们之间仍有交叉。第1级要求一定的数字逻辑基础;第3级涉及汇编语言程序设计的内容;第4级与计算机系统结构密切相关。在特殊的计算机系统中,有些级别可能不存在。

简要说明计算机系统中的透明性

在计算机系统中,本来存在的事物或属性,从某种角度看似不存在。根据用户不同将计算机分为多个层次结构,低层对高层用户透明,高层对低层用户不透明。

1.2 系统结构

定义一:程序员所看到的计算机的属性,即程序员编写出的能在机器上正确运行的程序所必须了解到的概念性结构和功能特性。

定义二:计算机系统结构主要研究软硬件功能分配和对软硬件界面的确定。

- 计算机系统由软件、硬件和固件组成,它们在功能上是等同的;

- 同一种功能可以用硬件实现,也可以用软件或固件实现;

- 不同的组成只是性能和价格不同;

1.3 系统结构、组成原理及实现间的关系

- 系统结构:指的计算机系统中对各级之间界面的定义及其上下的功能分配;

- 组成:指结构的逻辑实现,包括机器级内的数据流和控制流的组成以及逻辑设计等;

- 实现:指组成的物理实现,着眼于器件技术和微组装技术。

指令系统(ISA)的确定属于 系统结构。

取指、取操作数、运算传送结果等具体操作及其排序方式属于 组成。

具体电路、器件的设计及装配技术等属于 实现。

计算机系统结构、计算机组成和计算机实现是三个不同的概念,但随着技术、器件和应用的发展,三者之间的界限越来越模糊.

1.4 软硬件的特点

- 硬件实现:速度快、成本高;灵活性差、占用内存少

- 软件实现:速度低、复制费用低;灵活性好、占用内存多

- 发展趋势:硬件实现的比例越来越高,软件所占的成本越来越高。

1.5 Amdahl’s law 及其应用(计算题)

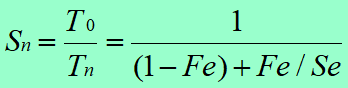

Amdahl’s law:加快某部件执行速度所获得的系统性能加速比,受限于该部件在系统中所占的重要性比例。

如果只针对整个任务的一部分进行优化,那么所获得的加速比是有上限的。

例1:分析一个Web服务器的性能。假定该服务器,有50%的时间用于计算,另外50%的时间用于输入输出操作。采用新的处理器,Web服务器上的程序运行速度可以提升10倍,系统整体获得的加速比是多少?

解:系统获得的性能加速比: 1/(0.5+0.5/10) = 1/0.55 = 1.818

采用更快的处理器,系统性能加速比不超过2

优化方向:减少输入输出操作所占的时间

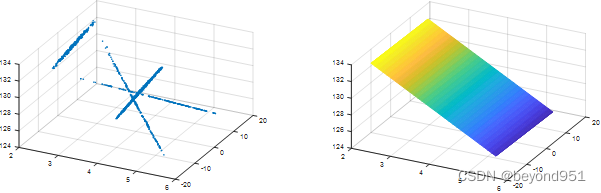

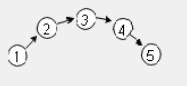

例2:假设执行一个程序的总时间为1;程序的不可并行化部分占40%,就是0.4;可并行化部分就是1-0.4 = 0.6;开始采用的是单处理器执行。

(1)处理器个数:2,加速比:1/(0.4+ 0.6/2)≈ 1.43

(2)处理器个数:5,加速比:1/(0.4+ 0.6/5)≈ 1.92

(3)加速比上限:1/0.4 = 2.5

结论:并行计算性能的提升,受到了程序中必须串行执行部分的限制。

例3:假设将某一部件的处理速度加快到10倍,该部件的原处理时间仅为整个运行时间的40%,则采用加快措施后能使整个系统的性能提高多少?

系统获得的加速比:1/(0.6+0.4/10) ≈ 1.56

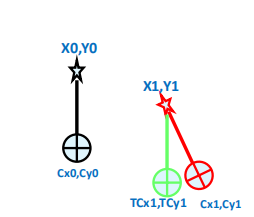

其中,Fe是系统可改进部分的占比,Se是改进部分提升的加速比。

1.6 软件兼容性及实现方法

软件兼容性即软件可移植性:在某一机器上运行的目标软件能够直接运行于另一机器上。三种实现方法:采用系列机方法; 模拟与仿真; 统一高级语言。

1.7 计算机系统设计过程

- 方法一:由上向下

面向特定的应用场景,性能(性能价格比)很高.

应用场合:专用计算机的设计(早期计算机的设计) - 方法二:由下向上

设计过程:- 根据当时的器件水平,设计微程序机器级和传统机器级

- 根据不同的应用领域设计多种操作系统、汇编语言、高级语言编译器等

- 最后设计面向应用的虚拟机器级

- 方法三:中间开始

设计过程:- 首先定义软硬件的分界面,包括:指令系统、存储系统、输入输出系统、中断系统、硬件对操作系统和编译系统的支持等

- 然后各个层次分别进行设计,包括:

软件设计人员设计操作系统、高级语言、汇编语言、应用出现等 - 硬件设计人员设计传统机器、微程序、硬联逻辑等

应用场合:系列手机的设计

1.8 CPI、MIPS、程序执行时间的计算(计算题)

例题选讲:

1.9 冯 · 诺依曼结构与现代计算机结构的异同

- 相同点: 都由运算器、控制器、存储器、I/O五大部件组成;都采用程序驱动的方式。

- 不同点:冯诺依曼计算机以运算器为中心,现代计算机以存储器为中心; 冯诺依曼计算机采用控制器集中控制方式,现代计算机则采用分散控制方式。

1.10 计算机更新换代的标准

计算机速度的提升,以微处理器(或者CPU)的更新换代为标准.

1.11 Flynn 分类法

计算机系统结构的分类,按照指令流和数据流的多倍性特征对计算机系统进行分类。比如包括如下:

- 单指令流单数据流SISD

- 单指令流多数据流SIMD

- 多指令流单数据流MISD

- 多指令流多数据流MIMS

主要缺点:

- 分类太粗。比如在SIMD中包括了多种处理机;对流水线处理机的划分不明确,标量流水线为SISD,向量流水线为SIMD;

- 根本问题是把两个不同等级的功能并列对待,通常,数据流受指令流控制,从而造成MISD不存在。