入侵检测技术

- 一、概念介绍

- 二、IDS通用模型:CIDF

- 三、IDS分类

- 按检测分析技术

- 按检测范围

- 基于主机的入侵检测系统

- 网络入侵检测系统

- 四、IDS指标

一、概念介绍

入侵检测:对入侵行为的发觉。

通过计算机网络或计算机系统的关键点采集信息并进行分析,从中发现网络或系统中是否有违反安全策略的行为和被攻击的迹象。

入侵检测系统(Instrusion Detection System, IDS):实现入侵检测功能的软件和硬件的集合。

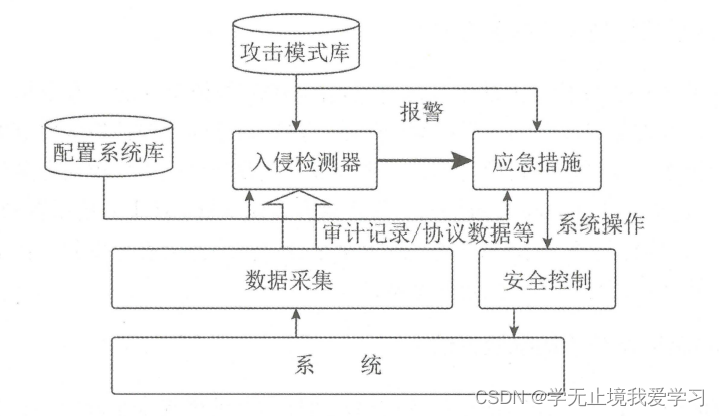

二、IDS通用模型:CIDF

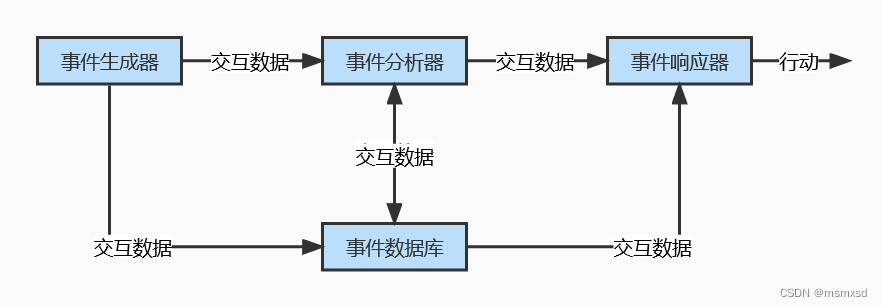

CIDF 由四部分组成:事件生成器、事件分析器、事件响应器、事件数据库

事件产生器:采集和监视被保护系统的数据,这些数据可以是网络的数据包,也可以是从系统日志等其他途径搜集到的信息。并且将这个数据进行保存,一般是保存到数据库中。事件分析器:①用于分析事件产生器搜集到的数据,区分数据的正确性,发现非法的或者具有潜在危险的、异常的数据现象,通知响应单元做出入侵防范;②是对数据库保存的数据做定期的统计分析,发现某段时期内的异常表现,进而对该时期内的异常数据进行详细分析。事件响应器:是协同事件分析器工作的重

要组成部分,一旦事件分析器发现具有入侵企图的异常数据,响应单元就要发挥作用,对具有入侵企图的攻击施以拦截、阻断、反追踪等手段,保护被保护系统免受攻击和破坏。事件数据库:记录事件分析单元提供的分析结果,同时记录下所有来自于事件生成器的事件,用来进行以后的分析与检查。

三、IDS分类

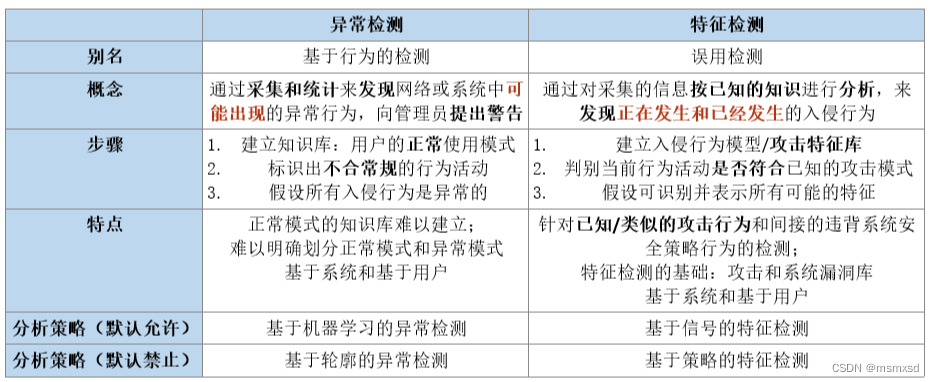

按检测分析技术

按检测范围

基于主机的入侵检测系统

- 以代理软件的形式安装在每台主机或服务器上,以监测主机上的各种活动;由代理软件向统一的管理/策略服务器发送日志和告警信息

- 按检测对象的不同分为:网络连接检测和主机文件检测

- 网络连接检测是对试图进入该主机的数据流进行检测,分析确定是否有入侵行为

- 通常入侵行为会在主机的各种相关文件中留下痕迹,主机文件检测能够帮助系统管理员发现入侵行为或入侵企图,及时采取补救措施。检测对象主要有:系统日志、文件系统、进程记录等。

网络入侵检测系统

- 通常作为一个独立个体放置于被保护的网络上,使用原始的网络分组数据包作为进行攻击分析的数据源【以混杂模式接入网络】

- 利用一个网络适配器来实时监视和分析所有通过网络进行传输的通信【部署在网络的关键位置】

- 一旦检测到攻击,入侵检测系统应答模块通过通知、报警以及中断连接等方式来对攻击作出反应。【将日志/告警信息发送至位于企业防火墙内部的服务器】

四、IDS指标

- 漏报率 false negative: 指攻击事件没有被IDS检测到

- 误报率 false alarm rate: 指把正常事件识别为攻击并报警;误报率与检出率呈正比,检出率越高,误报率越高。