路人甲:嘿,兄弟,知不知道redis的incr命令怎么用?

路人丙:啥?你这都不知道,不就是将key值增1嘛?

路人甲:可以一直一直一直加吗?

路人丙:……

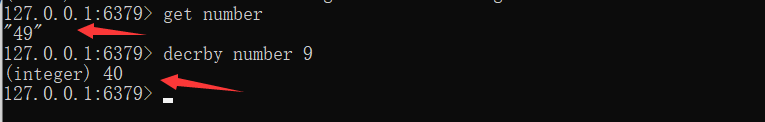

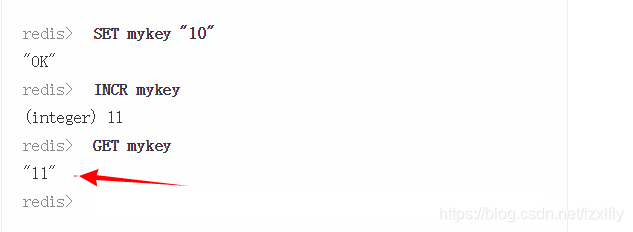

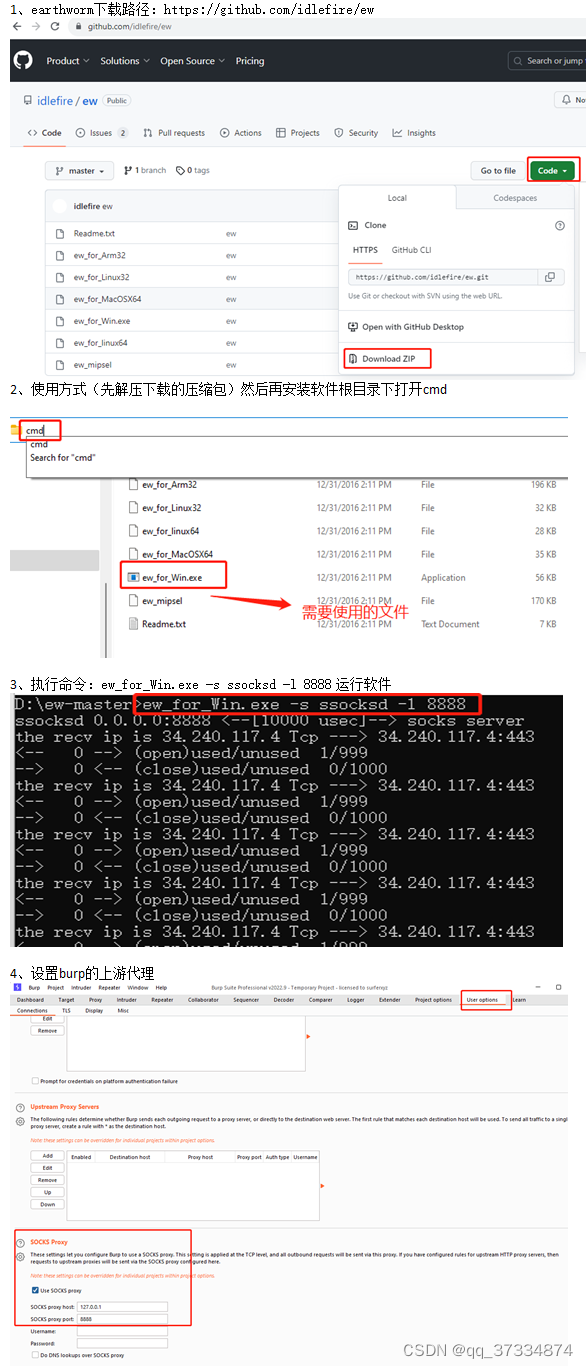

下图是Redis命令参考网站给出的incr命令的使用方法:

大家肯定都知道incr按照1递增,但是又有谁关注过incr的最大值?肯定不少人在看文档的时候把蓝色背景的文字漏了吧。

这是一个针对字符串的操作,因为 Redis 没有专用的整数类型,所以 key 内储存的字符串被解释为十进制 64 位有符号整数来执行 INCR 操作。

看,十进制、64位、有符号、整数,那十进制64位有符号整数到底是多少呢?

咳咳,是-9223372036854775808~9223372036854775807

那我们来实验一下,看看等incr到了最大值9223372036854775807之后,继续调用incr会发生什么?

>

set

max 9223372036854775807

# 什么?你以为我会调用incr 9223372036854775807次?

OK

>

incr max

#

(error) ERR increment or decrement would overflow

>

看到没,报错了,大概意思就是说溢出了,超过9223372036854775807了。decr同理,不贴了就。

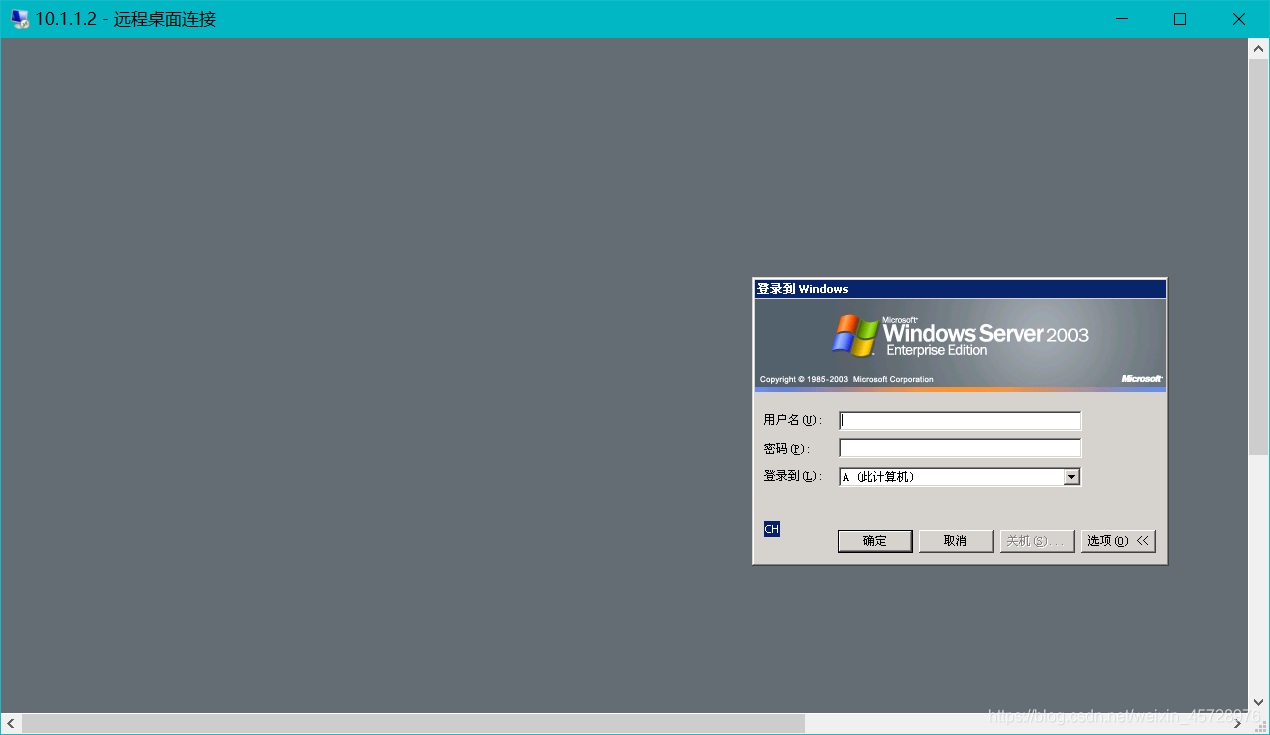

但是你真的会在命令行使用redis?都是在业务代码中使用的吧。

先说下我为啥会想到这个incr的问题吧,是这样的,最近在做的一个业务,需要限制用户每天提现的次数为5次,我想这还不简单,次数保存redis,请求一次加一次,用incr最方便了,然后我就写了下面的代码:

$countUserKey =

'tuya:withdraw:count:u:'

. $userid;

if

(MyRedis::incr($countUserKey) >

5

) {

return

$this->echoJson(

1

, [

'data'

=> []],

'每天只能提现5次哦'

);

// 很调皮

}

乍一看,没啥问题啊,真的没问题吗?如果有个无心的人,疯狂请求你这个提现接口,已经到了9223372036854775807次了,会发生啥?

别想了,我自己实验了一下,incr($countUserKey)返回了false,我的天?false 会大于5吗?显然不会,这不是绕过我的次数限制了吗?这还了得,这可是提现。

赶忙改成了如下代码:

$countUserKey =

'tuya:withdraw:count:u:'

. $user_id;

$count = Myredis::incr($countUserKey);

if

5

) {

return

$this->echoJson(

1

, [

'data'

=> []],

'每天只能提现5次哦'

);

// 还是很调皮

}

你看这样就行了吧,其实还是不行,你会让无心的人疯狂请求你这个接口9223372036854775807次?

不存在的,我上面还有个限制,每三分钟你才能请求我这个接口一次,

// 是否有锁

$mutexKey =

"tuya:withdraw_mutex:u:"

. $user_id;

if

(!empty(Myredis::get($mutexKey))) {

return

$this->echoJson(

1

, [

'data'

=> []],

'您操作过于频繁,请3分钟后重试'

);

}

// 加锁

if

(!Myredis::set($mutexKey,

'mutex'

,

180

)) {

Helper::getLogger()->addError(

"WithdrawAction: Set Redis Mutex Error"

, [

'mutexKey'

=> $mutexKey,

'money'

=> $money]);

return

$this->echoJson(

1

, [

'data'

=> []],

'网络开小差了,请稍后重试'

);

}

以上就是在开发中遇到的一个小问题,也希望看到的人能引以为鉴,incr没那么简单!坤哥给我说过,写程序就是要考虑很多边界,处理各种异常,还得努力努力

非要补充一点:

当到达最大值之后,问题和php一样,只是返回的值不一样,这样调用:redis.Incr(key).Val(),直接返回的0,:),你要判断是否大于5还是不行,还是能绕过限制次数的逻辑。

不过还好,这个包你还可以用redis.Incr(key).Err()判断是否发生错误,也可以用redis.Incr(key).Result()得到返回结果和错误,所以一定要尽量使用能返回error类型的方法先做判断,再处理逻辑。

key :=

"max_key"

// 此时redis中max_key的值是9223372036854775807

redis.Incr(key).Val()

// 返回int64类型,值是 0

redis.Incr(key).Err()

// 返回error类型,'ERR increment or decrement would overflow'

redis.Incr(key).Result()

// 返回类型是(int64, error), 值是0,错误也是'ERR increment or decrement would overflow'

# incr真的不能乱用哈

最后的最后,9223372036854775807实在太大了,我算了一下,9223372036854775807这个数,好像是有点大

9223372036854775807秒是106751991167300.65天,QPS是20000的话,也得连续请求5337599558天,哈哈哈哈哈