通过139端口入侵是网络攻击中常见的一种攻击手段,一般情况下139端口开启是由于NetBIOS网络协议的使用。NetBIOS即网络基本输入输出系统,系统可以利用WINS服务、广播及Lmhost文件等多种模式将NetBIOS名解析为相应IP地址,从而实现信息通讯。在局域网内部使用NetBIOS协议可以非常方便地实现消息通信,但是如果在Internet上,NetBIOS就相当于一个后门程序,很多攻击者都是通过NetBIOS漏洞发起攻击。下面就来介绍一下通过139端口入侵和防范的方法。

139攻击

通过139端口入侵,攻击者首先需要查找网络上存在139端口漏洞的主机地址,在查找此类主机过程中,可以使用一些扫描工具,比如SuperScan就是典型的端口扫描工具之一。在SuperScan开始IP地址中输入需要扫描的起始地址,然后在停止中填写好扫描结束的IP地址,然后单击[开始]按钮即可开始扫描。扫描结束后,在列表中可以查看目标主机打开的端口,每一个端口后面都有关于这个端口的简短说明(如图1)。

图1

如果已经查获一台存在139端口漏洞的主机,这时就可以在命令行方式下使用“nbtstat -a [IP地址]”这个命令获得用户的信息情况,并获得攻击主机名称和工作组。接下来攻击者需要做的就是实现与攻击目标资源共享。使用Net View和Net user命令显示计算机列表和共享资源,并使用nbtstat -r和nbtstat -c命令查看具体的用户名和IP地址。

单击Windows桌面[开始]按钮,然后执行“查找/计算机”命令,填写刚才查找到的主机名称,就可以找到这台电脑了。双击主机名称即可打开指定的计算机。

防范139攻击

对于139端口攻击的防范针对不同系统的设置也有所不同,下面就来分别描述。

针对使用Windows 9x系统拨号上网用户,可以不必登录到NT局域网络环境,打开控制面板,然后双击“网络”图标,在“主网络登录”中选择“Microsoft友好登录”,不必选择“Windows网络用户”方式。此外,也不必设置“文件打印共享”(如图2)。

图2

对于Windows NT用户,可以取消NetBIOS与TCP/IP协议的绑定,打开“控制面板”,然后双击“网络”图标,在“NetBIOS接口”中选择“WINS客户(TCP/IP)”为“禁用”,并重新启动计算机即可。

图3

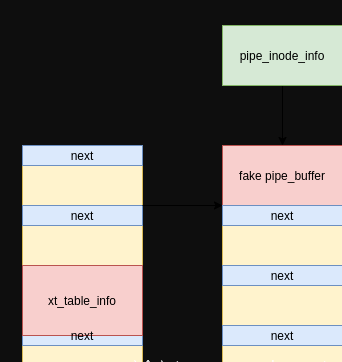

Windows 2000用户可以使用鼠标右键单击“网络邻居”图标,然后选择“属性”命令,打开“网络和拨号连接”对话框,用鼠标右键单击“本地连接”图标,然后执行“属性”命令,打开“本地连接属性”对话框(如图3)。双击“Internet协议(TCP/IP)”,在打开的对话框中单击[高级]按钮(如图4)。打开“高级TCP/IP设置”对话框,选择“选项”选项卡,在列表中单击选中“TCP/IP筛选”选项(如图5)。

图4

图5

单击[属性]按钮,在“只允许”单击[添加]按钮,填入除了139之外要用到的端口(如图6)。

图6

使用防火墙防范攻击

对于个人上网用户可以使用“天网防火墙”定制防火墙规则。启动“天网个人防火墙”,选择一条空规则,设置数据包方向为“接收”,对方IP地址选“任何地址”,协议设定为“TCP”,本地端口设置为“139到139”,对方端口设置为“0到0”,设置标志位为“SYN”,动作设置为“拦截”,最后单击[确定]按钮,并在“自定义IP规则”列表中勾选此规则即可启动拦截139端口攻击了(如图7)。

图7

了解139端口是为了更好地防御,你做到了吗?

139攻击

通过139端口入侵,攻击者首先需要查找网络上存在139端口漏洞的主机地址,在查找此类主机过程中,可以使用一些扫描工具,比如SuperScan就是典型的端口扫描工具之一。在SuperScan开始IP地址中输入需要扫描的起始地址,然后在停止中填写好扫描结束的IP地址,然后单击[开始]按钮即可开始扫描。扫描结束后,在列表中可以查看目标主机打开的端口,每一个端口后面都有关于这个端口的简短说明(如图1)。

图1

如果已经查获一台存在139端口漏洞的主机,这时就可以在命令行方式下使用“nbtstat -a [IP地址]”这个命令获得用户的信息情况,并获得攻击主机名称和工作组。接下来攻击者需要做的就是实现与攻击目标资源共享。使用Net View和Net user命令显示计算机列表和共享资源,并使用nbtstat -r和nbtstat -c命令查看具体的用户名和IP地址。

单击Windows桌面[开始]按钮,然后执行“查找/计算机”命令,填写刚才查找到的主机名称,就可以找到这台电脑了。双击主机名称即可打开指定的计算机。

防范139攻击

对于139端口攻击的防范针对不同系统的设置也有所不同,下面就来分别描述。

针对使用Windows 9x系统拨号上网用户,可以不必登录到NT局域网络环境,打开控制面板,然后双击“网络”图标,在“主网络登录”中选择“Microsoft友好登录”,不必选择“Windows网络用户”方式。此外,也不必设置“文件打印共享”(如图2)。

图2

对于Windows NT用户,可以取消NetBIOS与TCP/IP协议的绑定,打开“控制面板”,然后双击“网络”图标,在“NetBIOS接口”中选择“WINS客户(TCP/IP)”为“禁用”,并重新启动计算机即可。

图3

Windows 2000用户可以使用鼠标右键单击“网络邻居”图标,然后选择“属性”命令,打开“网络和拨号连接”对话框,用鼠标右键单击“本地连接”图标,然后执行“属性”命令,打开“本地连接属性”对话框(如图3)。双击“Internet协议(TCP/IP)”,在打开的对话框中单击[高级]按钮(如图4)。打开“高级TCP/IP设置”对话框,选择“选项”选项卡,在列表中单击选中“TCP/IP筛选”选项(如图5)。

图4

图5

单击[属性]按钮,在“只允许”单击[添加]按钮,填入除了139之外要用到的端口(如图6)。

图6

使用防火墙防范攻击

对于个人上网用户可以使用“天网防火墙”定制防火墙规则。启动“天网个人防火墙”,选择一条空规则,设置数据包方向为“接收”,对方IP地址选“任何地址”,协议设定为“TCP”,本地端口设置为“139到139”,对方端口设置为“0到0”,设置标志位为“SYN”,动作设置为“拦截”,最后单击[确定]按钮,并在“自定义IP规则”列表中勾选此规则即可启动拦截139端口攻击了(如图7)。

图7

了解139端口是为了更好地防御,你做到了吗?