前言

这些文章用于记录学习路上的点点滴滴,也希望能给到刚入门的小伙伴们一点帮助。爱而所向,不负所心。

环境

iphone 6

MacOS Monterey 12.3.1

一、IOS开发语言

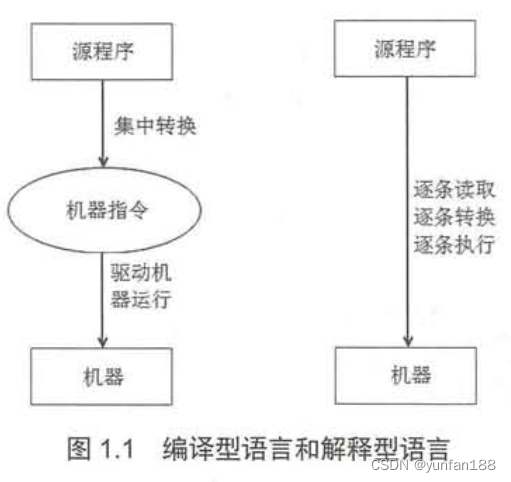

Objective-C

Objective-C是iOS操作系统运用的软件开发语言。Objective-C的流行完全是因为iphone的成功。Objective-C是OS 系统的开发语言,是面向对象的编程语言,它是C语言的扩展语言,也是基于C语言的升级语言。

Swift

Swift是苹果在2014年推出的全新开发语言,可以在iOS和Mac 操作系统上与Objective-C一起运行。Swift的本质是Objective-C,它采用了Objective-C的命名参数和动态对象模型,但它结合了C和Objective-C的优点,大大降低了开发iOS的门槛。

二、ipa目录结构

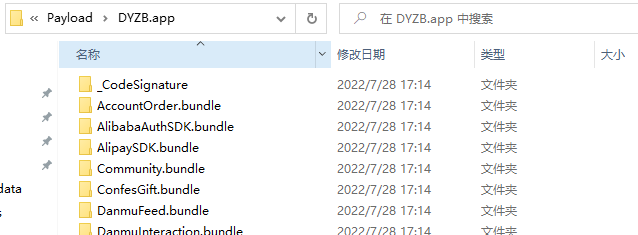

查看ipa文件(以douyu为例),太长了只列举一部分

解压后会生成一个Payload文件夹,里面会有一个.app文件,在IOS里面是应用文件:

Bundle是一个含有可执行的代码及代码所需资源,以特定标准的层次结构组合起来的文件夹。Bundle的内部结构:

-

Info.plist :存储应用的相关配置、Bundle identifier 和 Executable file 可执行文件名(类似于android的AndroidManifest.xml)

-

Frameworks:当前应用使用的三方 Framework 或 Swift 动态库

-

资源:其他文件,包括图片资源、配置文件、视频/音频,以及一些与本地化相关的文件

-

_CodeSignature文件夹:ipa包签名文件的存放文件夹

-

Assets.car:Assets.xcassts在编译过程中生成的最终展示文件,默认里面存放各种分辨率图片(测试项目未使用)

-

embedded.mobileprovision:证书配置文件

-

Plugins:App创建的扩展,比如Widget、Push和Share等

-

.Iproj:App所支持的语言文件

-

exec文件:可执行文件,例如widgetExtension

-

图片资源:.png,.jpg,.webp,.gif

-

其它资源文件

.xml,.json

.plist:项目中使用资源的.plist文件

.conf:相关的配置文件

.cer,.der,.p12:钥匙串文件

.wav:音频文件

.js,.html

.nib:Xcode自带的数据文件,包含一个窗口程序和应用程序委托对象

.sqlite:数据库文件

.txt:文本文件

.mom:Xcode创建的数据模型文件

三、安全机制

1、更小的受攻击面

受攻击面:受攻击面是指处理攻击者所提供输入的代码。

就算苹果公司的某些代码中存在漏洞,如果攻击者没法接触这些代码,或者苹果公司根本不会在iOS中包含这些代码,那么攻击者就没法针对这些漏洞开展攻击。因此,关键的做法就是尽可能降低攻击者可以访问(尤其是可以远程访问)的代码量。

例如,iOS不支持Java跟Flsah,不能处理.psd文件。苹果公司自有的.mov格式也只被iOS部分支持,因此很多可以在Mac OS X上播放的.mov文件在iOS上无法播放。虽然iOS原生支持.pdf文件,但只是解析该文件格式的部分特性。

瑕疵越少,攻击者发动漏洞攻击的机会就越小。

2、精简的操作系统

除了减少可能被攻击者利用的代码,苹果公司还精简掉了若干应用,以防为攻击者在进行漏洞攻击时和得手之后提供便利。

例如:iOS设备上没有shell(/bin/sh);

3、权限分离

iOS使用用户、组和其他传统UNIX文件权限机制分离了各进程;

例如:用户可以直接访问的很多应用,比如Web浏览器、邮件客户端或第三方应用,就是以用户mobile的身份运行的。而多数重要的系统进程则是以特权用户root的身份运行的。其他系统进程则以诸如_wireless和_mdnsresponder这样的用户运行。利用这一模型,那些完全控制了Web浏览器这类进程的攻击者执行的代码会被限制为以用户mobile的身份运行。

来自App Store的应用其行为会受到限制,因为它们也是以用户mobile的身份执行的。

4、代码签名机制

所有的二进制文件(binary)和类库在被内核允许执行之前都必须经过受信任机构(比如苹果公司)的签名。此外,内存中只有那些来自已签名来源的页才会被执行。这意味着应用无法动态地改变行为或完成自身升级。这样做都是为了防止用户从因特网上下载和执行随机的文件。所有的应用都必须从苹果的App Store下载(除非对设备进行配置,使其接受其他的源)。

5、DEP

DEP: Data Execution Prevention,数据执行保护;

处理器能区分哪部分内存是可执行代码以及哪部分内存是数据。DEP不允许数据的执行,只允许代码执行。

当漏洞攻击试图运行有效载荷时,它会将有效载荷注入进程并执行该有效载荷。DEP会让这种攻击行不通,因为有效载荷会被识别为数据而非代码。

iOS中代码签名机制的作用原理与DEP相似。

6、ASLP

ASLP: Address Space Layout Randomization,地址空间布局随机化。

在iOS中,二进制文件、库文件、动态链接文件、栈和堆内存地址的位置全部是随机的。当系统同时具有DEP和ASLR机制时,针对该系统编写漏洞攻击代码的一般方法就完全无效了。在实际应用中,这通常意味着攻击者需要两个漏洞,一个用来获取代码执行权,另一个用来获取内存地址以执行ROP,不然攻击者就需要一个极其特殊的漏洞来做到这两点。

7、沙盒机制

iOS防御机制的最后一环是沙盒。与之前提到的UNIX权限系统相比,沙盒可以对进程可执行的行动提供更细粒度的控制。

例如:MS应用和Web浏览器都是以用户mobile的身份运行的,但它们执行的动作差别很大。SMS应用可能不需要访问Web浏览器的cookie,而Web浏览器不需要访问短信。而来自App Store的第三方应用不应该具有cookie和短信的访问权。

首先,它限制了恶意软件对设备造成的破坏。想象一下,就算恶意软件侥幸通过了App Store的审查流程,被下载到设备上并开始执行,该应用还是会被沙盒规则所限制。它可能会窃取设备上所有的照片和地址簿信息,但它没办法执行发短信或打电话等会直接使用话费的操作。沙盒还让漏洞攻击变得更困难。就算攻击者在减小的受攻击面上找到了漏洞,并绕过ASLR和DEP执行了代码,有效载荷也还是会被限制在沙盒里可访问的内容中。总而言之,所有这些保护机制虽然不能说会完全杜绝恶意软件和漏洞攻击,但也大大加大了攻击的难度。

四、连接IOS

Android是用adb连接PC客户端的,而IOS是使用ssh连接客户端的,并且IOS在越狱状态下root密码默认为 alpine。

OpenSSH

在同一 局域网下可以直接使用OpenSSH(在Cydia中搜索OpenSSH安装)对iPhone进行ssh连接。

ssh root@iPhoneip #密码:alpine

usbmuxd

将iPhone和mac使用USB连接,使用usbmuxd在mac上进行端口转发,ssh本地ip+映射端口

brew install usbmuxd #安装

iproxy 1233 22 #将iPhone的22端口映射到mac本地的1234端口

ssh -p 1234 root@127.0.0.1 #ssh连接iPhone

应用的一般安装位置位于:

/private/var/containers/Bundle/Application

/private/var/mobile/Containers/Bundle/Application/

/private/var/mobile/Containers/Data/Application/

五、加壳脱壳

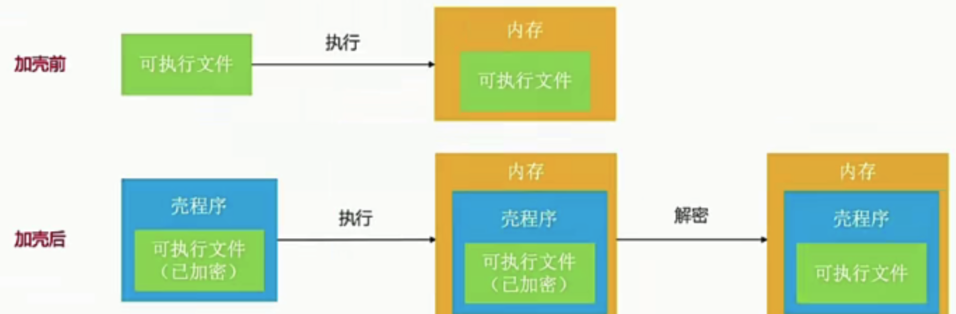

加壳

应用在上传App Store时,App Store会对应用进行加壳操作。

原理:利用特殊的算法,对可执行文件的编码进行改变,比如压缩、加密,以达到保护程序代码的目的。

加壳后的可执行文件不能直接运行,而壳程序能被ldyd文件识别运行后,最后将机密文件进行解密并运行

脱壳

检查

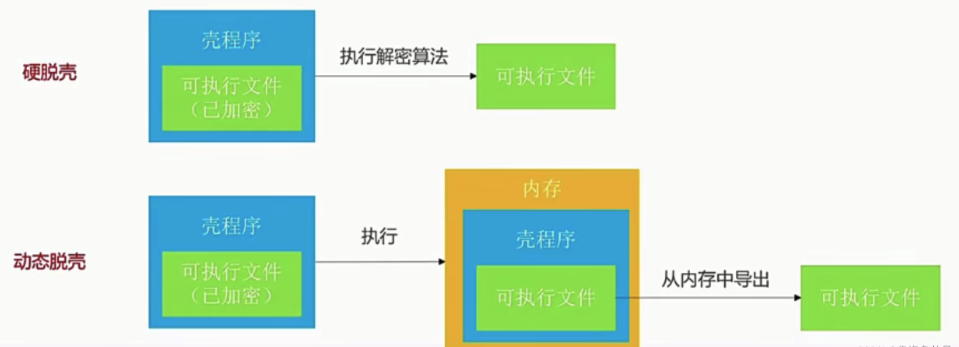

脱壳主要分为两种:

硬脱壳:在电脑上直接进行解密操作,下面提到的两种脱壳方式都是硬脱壳(Clutch、dumpdecrypted);

动态脱壳:在app运行在手机中后,手机会自动将app进行解密操作,再解密操作完成后,将解密后的app导入到自己的电脑上,得到的就是脱壳后的app;

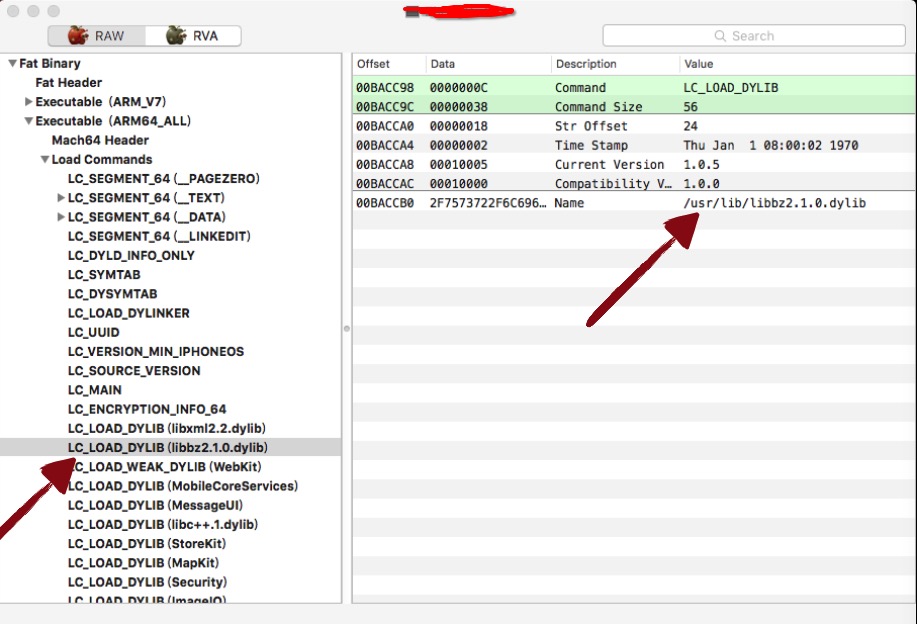

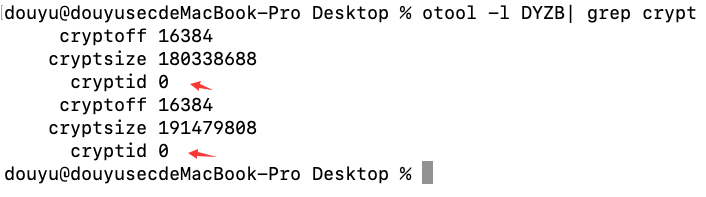

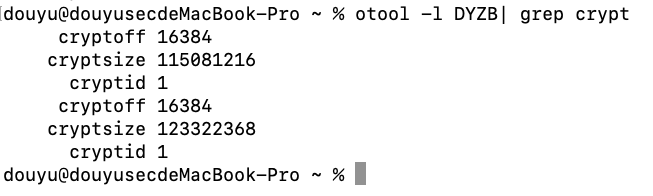

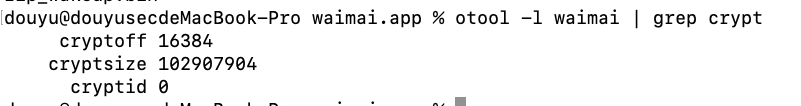

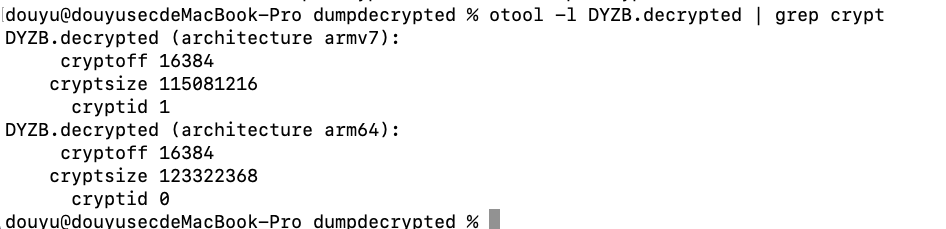

查看可执行文件是否加壳,解压ipa文件,提取Payload中的可执行文件,以斗鱼IOS测试版为例(还未上架App Store)

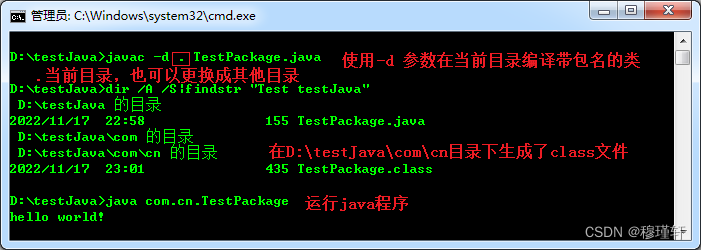

otool -l DYZB| grep crypt

cryptid为0,则为脱壳后的应用

cryptid为1,则为未脱壳的应用

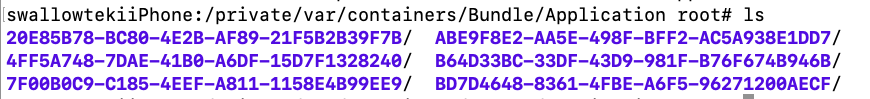

接下来以在App Store中上架的生产版的斗鱼为例,app的目录应为 /private/var/containers/Bundle/Application

但是应用的文件名都被加密了,在文件众多的情况下建议使用find命令查找对应的.app文件夹

找到对应的.app文件夹后使用scp将iPhone上的可执行文件复制到mac上,使用otool工具查看,发现已经加壳。

如果出现cryptid字段值为1.则代表加壳了,0就代表为加壳这里是由于该app有两种架构,所以出现的结果有两个。

scp -P 1234 root@127.0.0.1:/private/var/containers/Bundle/Application/BD7D4648-8361-4FBE-A6F5-96271200AECF/DYZB.app/DYZB .

Clutch

github下载 :https://github.com/KJCracks/Clutch/releases

scp -P 1234 Clutch root@127.0.0.1:/usr/bin/ #复制到手机上

chmod +x Clutch #赋予执行权限

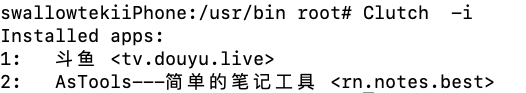

Clutch -i #列举未脱壳程序

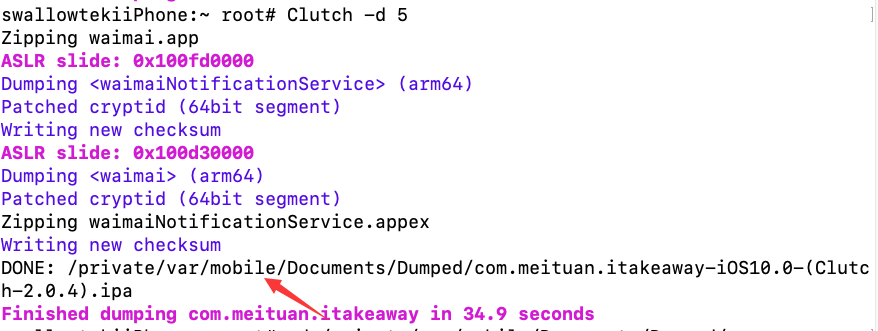

Clutch -d 1 #对顺序为1的程序进行脱壳,即斗鱼

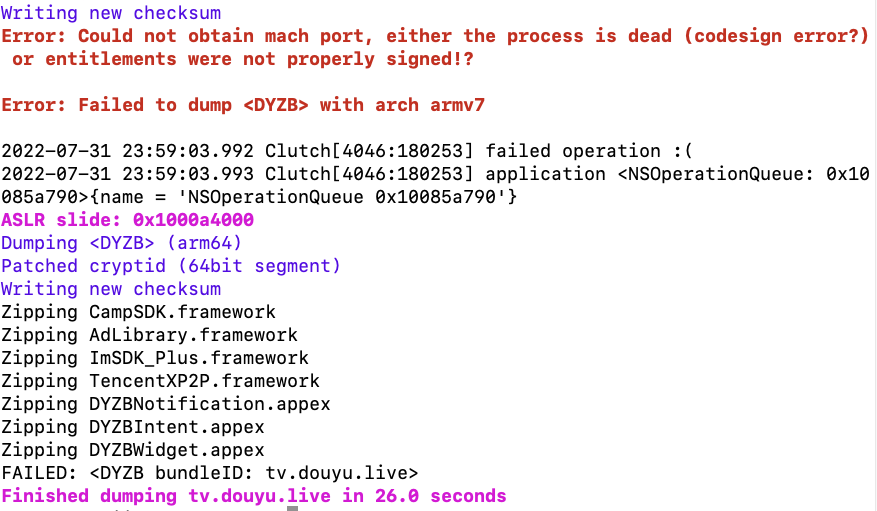

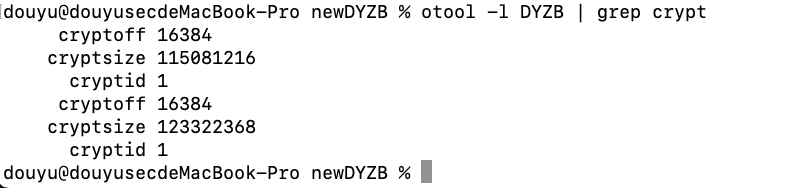

执行脱壳操作后将DYZB可执行文件复制到mac本地继续检测是否完成脱壳

emmm,事情永远没有那么顺利,不出意外还是出了意外,脱壳失败。查看了网上大佬的一些文章,发现Clutch并不能将所有加壳app进行脱壳

经过测试了几个app之后发现某团外卖可以脱壳,没能脱壳的原因暂未清楚,继续学习。。。

Dumpdecrypted

github下载 :https://github.com/stefanesser/dumpdecrypted/ #需要自己手动编译

github下载 :https://github.com/we11cheng/WCdumpdecrypted #已经编译完成 ,若一脱壳失败可选择次项目

make #.c目录下执行编译

scp -P 1234 dumpdecrypted.dylib root@127.0.0.1:/var/root #复制到手机的/var/root目录下

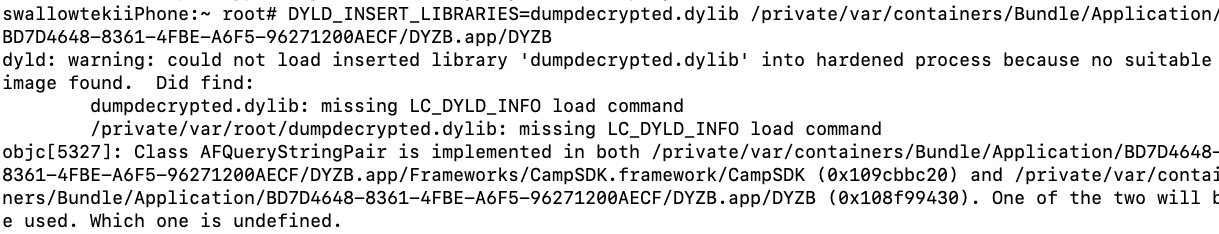

DYLD_INSERT_LIBRARIES=dumpdecrypted.dylib 可执行文件路径 #执行脱壳操作#一般这里会报各种错,解决方案

https://www.jianshu.com/p/843c4b2d118f、https://blog.csdn.net/beizishaizi/article/details/125897113

笔者使用自己编译的文件进行脱壳失败了,应该是xcode sdk版本和ios不一致导致,使用项目二成功脱壳一家arm64架构,armv7的失败

笔者失败报错提示:

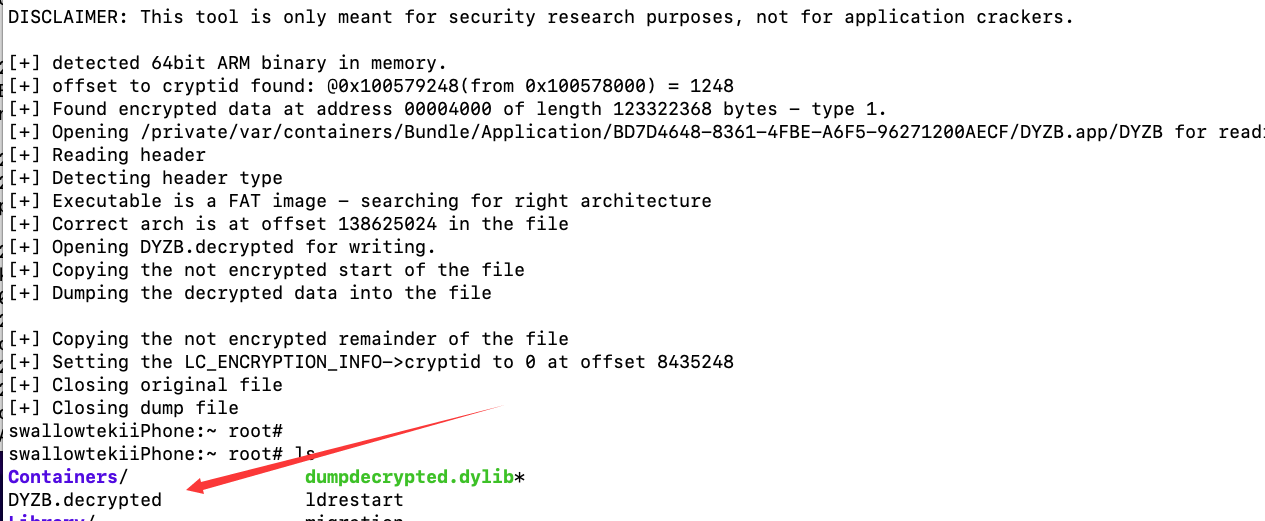

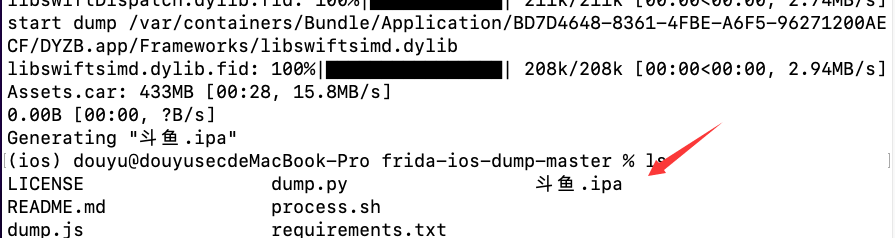

脱壳成功提示,当前目录下会生成一个decrypted文件,就是脱完壳的可执行文件,只成功脱了arm64架构的壳,至于armv7也可能是编译的脱壳工具的问题,后续有待考究。

frida-ios-dump

github下载 :https://github.com/AloneMonkey/frida-ios-dump

mac虚拟机环境问题装了一下午的frida都失败了,最后安装anaconda新建了虚拟环境才成功安装(anaconda真香,谁用谁知道)

pip install -r requirements.txt #安装依赖库

iproxy 2222 22 #端口转发

frida-ps -U #列出手机的进程和对应的app

sudo python dump.py 斗鱼 #运行app执行脱壳操作,一定要使用root权限进行操作,否则会卡住不动

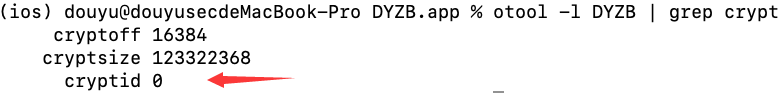

脱壳成功会生成新的ipa应用文件,使用otool命令查看显示已经脱壳,目前主流方式也是利用frida-ios-dump进行脱壳

六、反编译

class-dump

github下载:https://github.com/AloneMonkey/MonkeyDev/blob/master/bin/class-dump

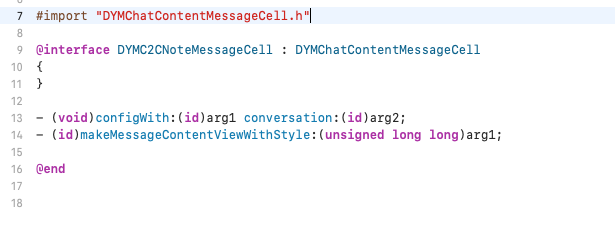

class-dump,顾名思义,就是用来dump目标对象 的class信息的工具。它利用Objective-C语言的runtime 特性,将存储在Mach-O文件中的头文件信息提取出 来,并生成对应的.h文件。

使用命令:

-H 反编译的app

-o 反编译得到的.h文件存放目录

/Users/douyu/Downloads/class-dump -H /Users/douyu/Desktop/DYZB -o /Users/douyu/Desktop/douyu

只能看到一些函数声明,看不到函数内容,函数具体实现代码存在.m文件中。很久之前能反编译出.m,后因激起群愤,就只能反编译出.h。

加壳的可执行文件dump不出.h头文件,但是可以使用IDA、Ghidra等工具反汇编查看伪c代码分析。

七、反汇编

IDA

因某些不可抗因素后续补充

Ghidra

github下载:https://github.com/NationalSecurityAgency/ghidra/releases

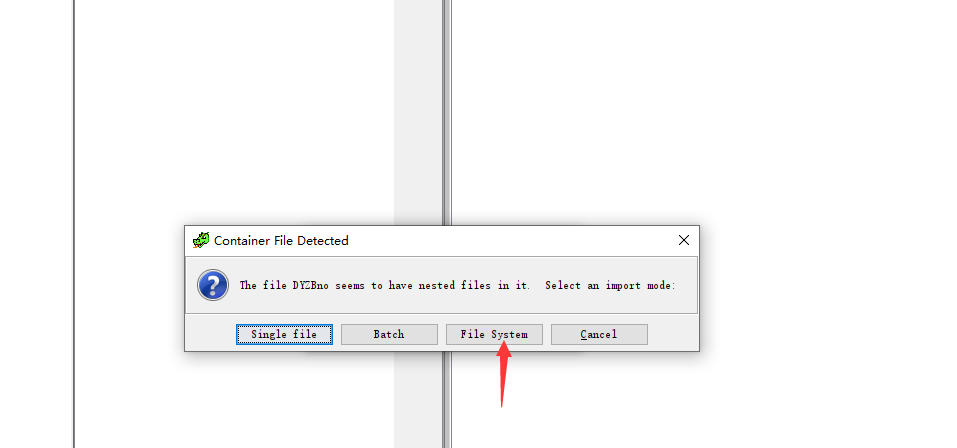

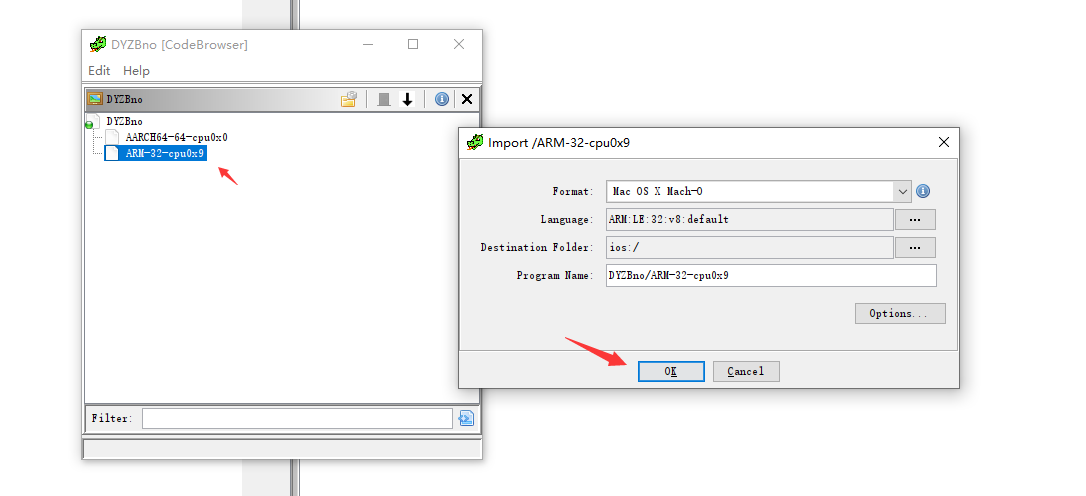

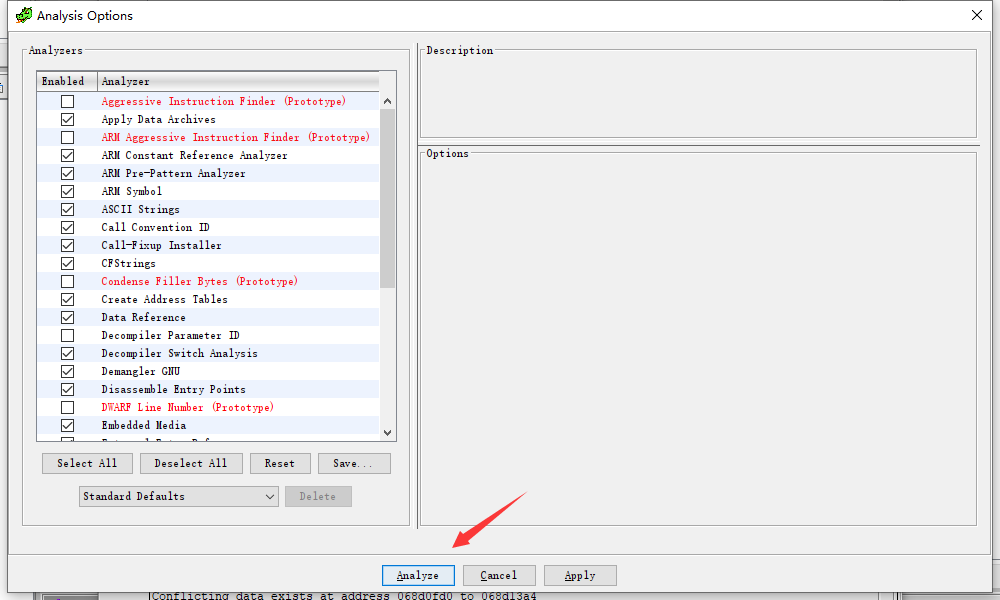

打开Ghidra加载可执行文件,选择第三个,架构随便选一个

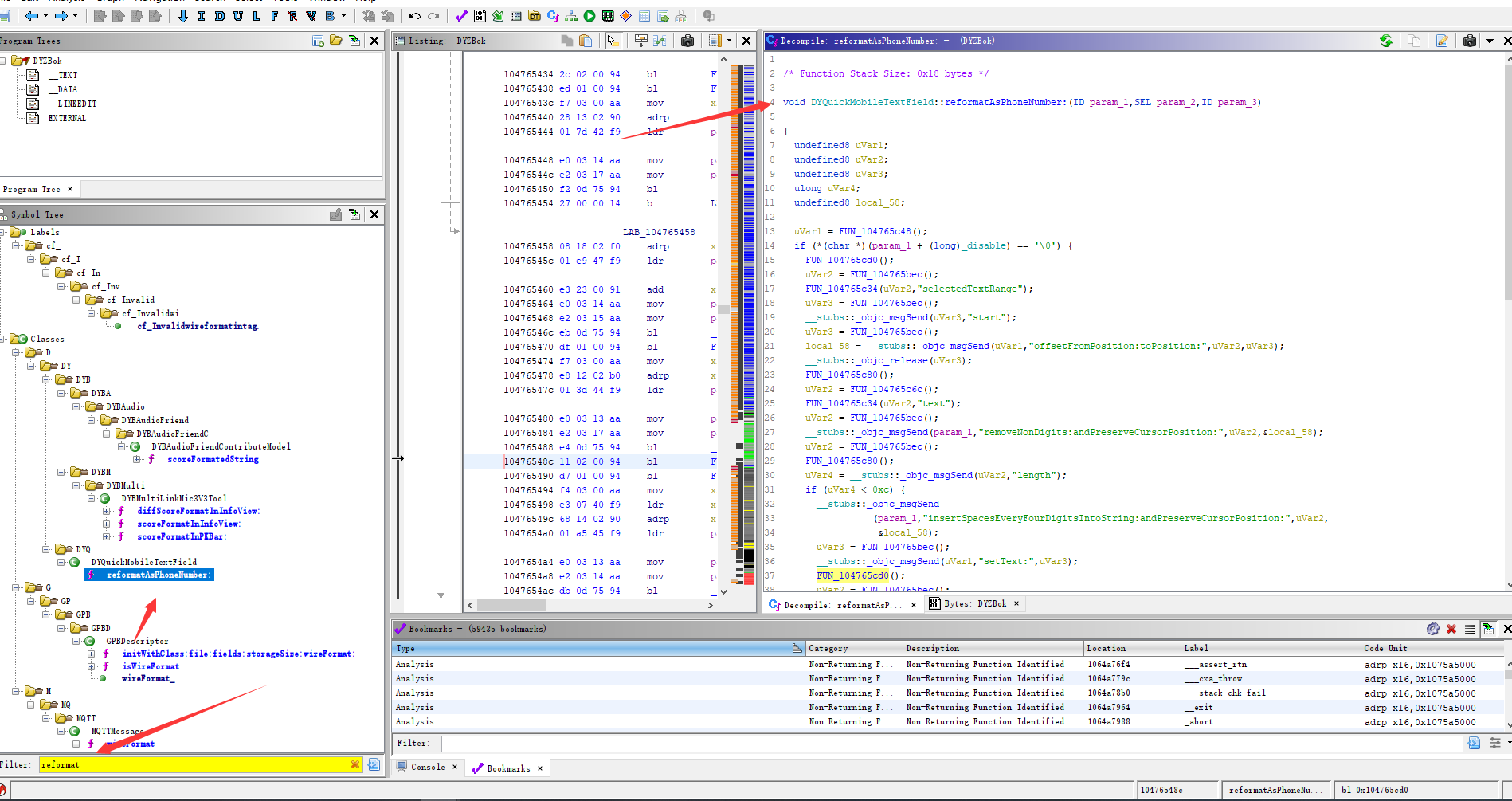

等待软件加载,加载结束后便会出现相应的汇编代码和伪c代码,剩下的就是根据需要分析伪c代码了。

八、IOS HOOK

MonkeyDev

安装和导入项目网上都有教程,不做演示(遇见的坑太多了)

因为环境和虚拟机太卡的缘故没能顺利进行hook,后续补充

Frida

后续补充

关于hook的部分后续会通过靶场的形式来演示。