目录

一、反编译工具的介绍

apktool

dex2jar

jd-gui

二、apk反编译

三、提取有用信息

信息收集的内容

apk开发者id和apk签名证书查找

三、一键式反编译进行信息收集工具介绍

现学现卖,有些地方有错误还请包含,也十分欢迎指教补充。

一、反编译工具的介绍

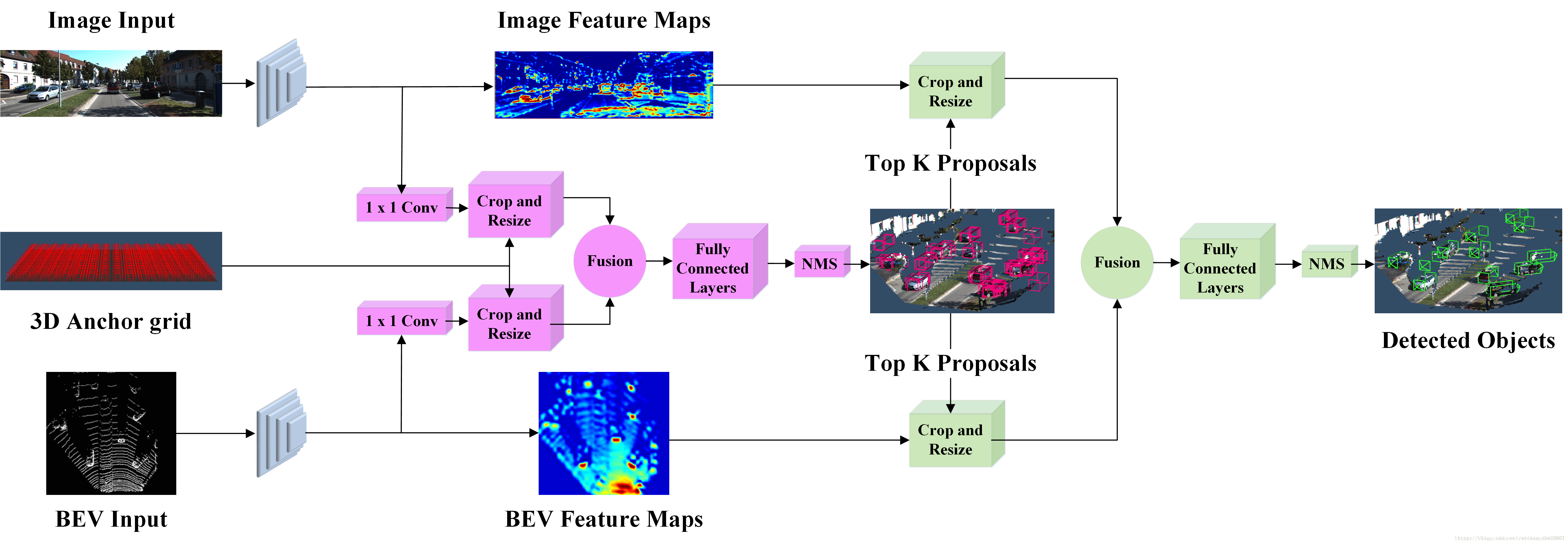

apk反编译的工具有很多,目前主流的工具三件套为:

apktool 、dex2jar、jd-gui

apktool和dex2jar负责对apk进行反编译,jd-gui是查看反编译的代码

apktool

下载地址:https://ibotpeaches.github.io/Apktool/

这个工具功能最为强大。不仅可以对apk进行反编译,还可以将反编译后修改的文件重新打包回apk;还可以只对代码部分或者资源文件进行反编译。

dex2jar

下载地址:https://sourceforge.net/projects/dex2jar/

该工具先当与apktool的简化版,对整个apk文件进行反编译。

jd-gui

下载地址:http://java-decompiler.github.io/

这是一个查看反编译后结果的工具,用于查看反编译出来的代码。这个工具配合着dex2jar工具使用

本次使用到的工具为dex2jar+jd-gui

二、apk反编译

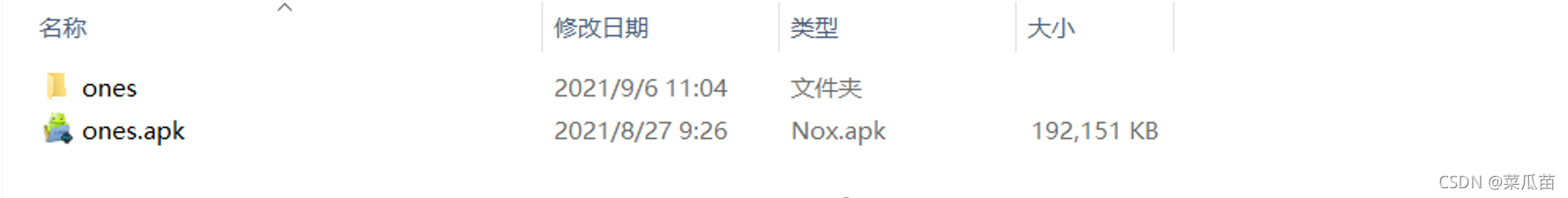

下载一个apk安装包,将其解压。

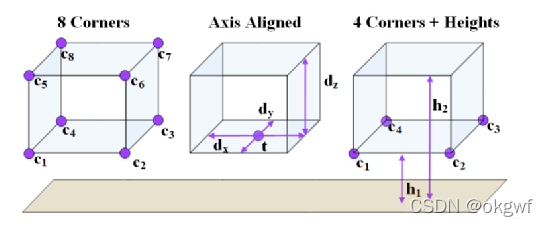

反编译后得到以下文件。classes.dex是我们需要关注的,待会编译用的到,有的apk解压后有多个calsses.dex文件。

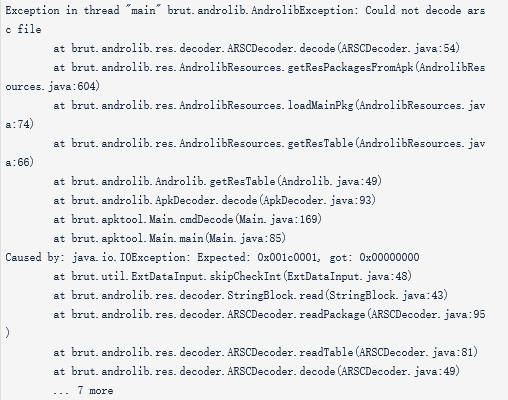

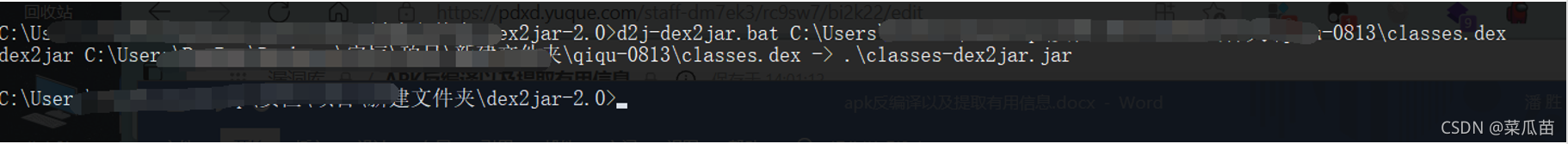

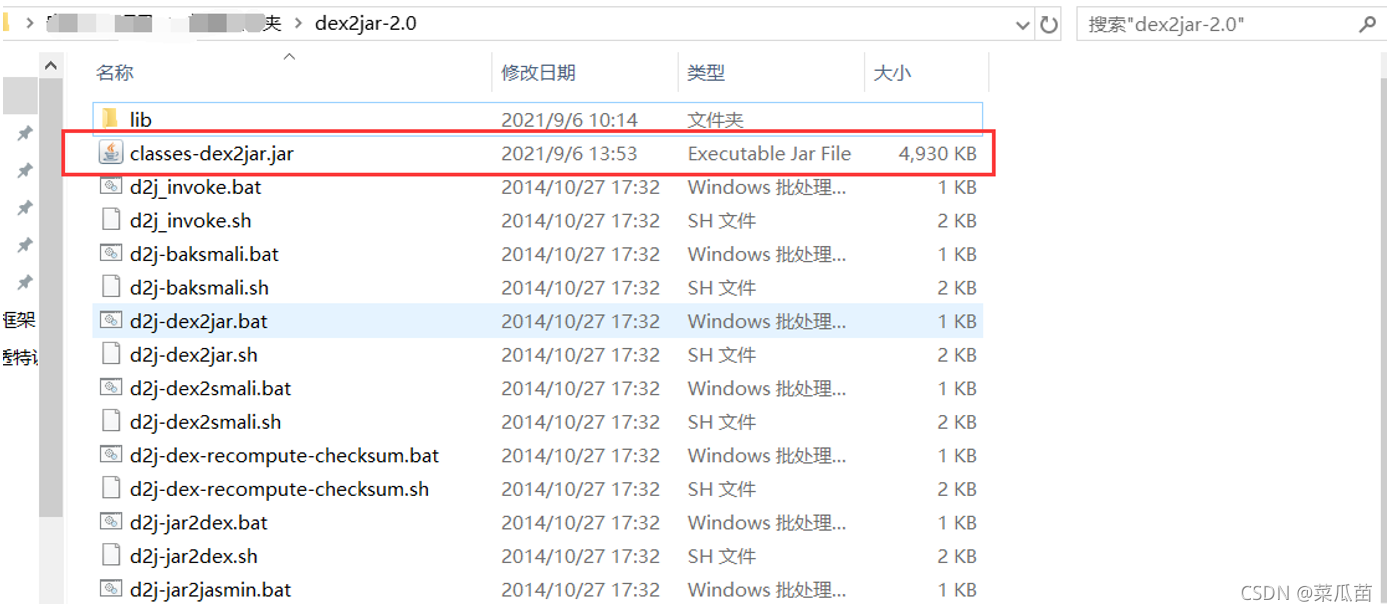

使用dex2jar进行反编译。

cmd进入到dex2jar文件目录下,执行以下命令(classes.dex为apk解压后得到的文件)

d2j-dex2jar.bat C:\xxx\xxx\xxx\ones\classes.dex

反编译完成后,会在dex2jar文件夹中生成一个 .jar类型的jar包

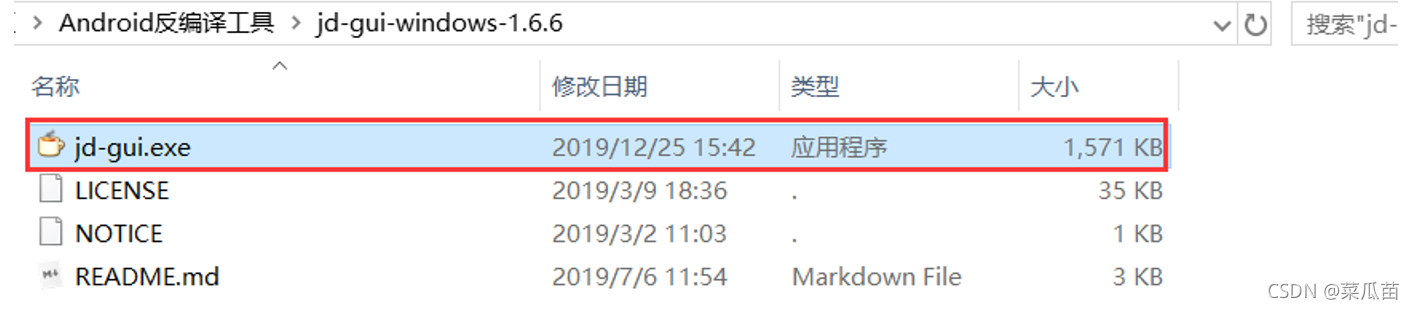

得到jar包后需要使用java相关工具才能打开,这里使用到的工具是jd-gui,该工具依赖java环境。至于如何安装jdk请自行百度。

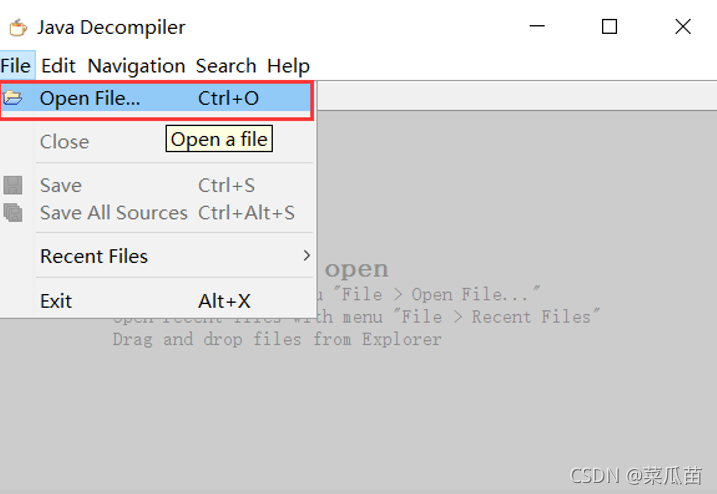

双击打开后导入之前编译的jar包文件

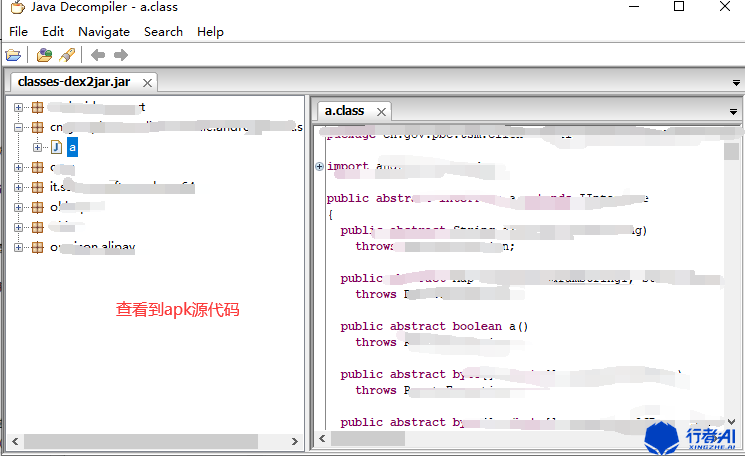

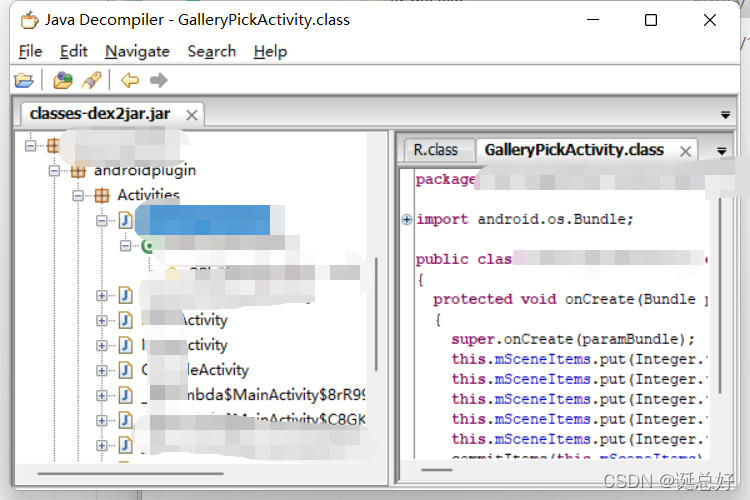

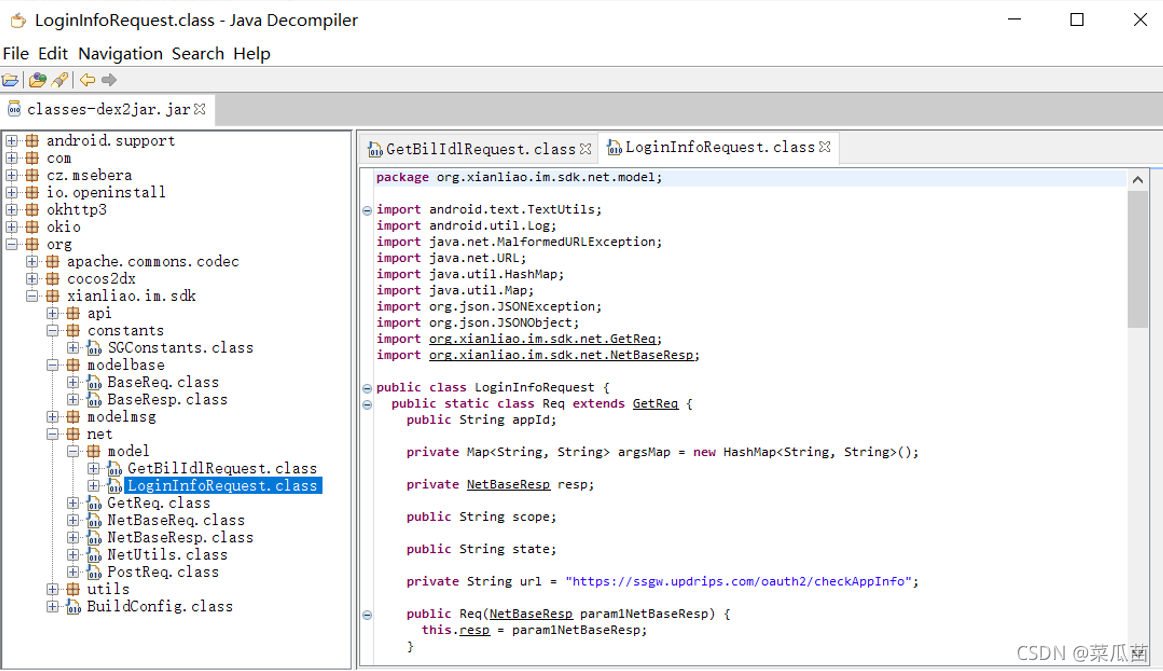

编译后打开的结果

三、提取有用信息

信息收集的内容

apk反编译后一般需要收集字符串信息、url连接、api接口、accesskey、所有的ip、疑似hash值字符串、敏感字符等

apk开发者id和apk签名证书查找

需要安装一个工具openssl

下载地址(Windows):https://slproweb.com/products/Win32OpenSSL.html

下载地址(Linux):https://www.openssl.org/source/

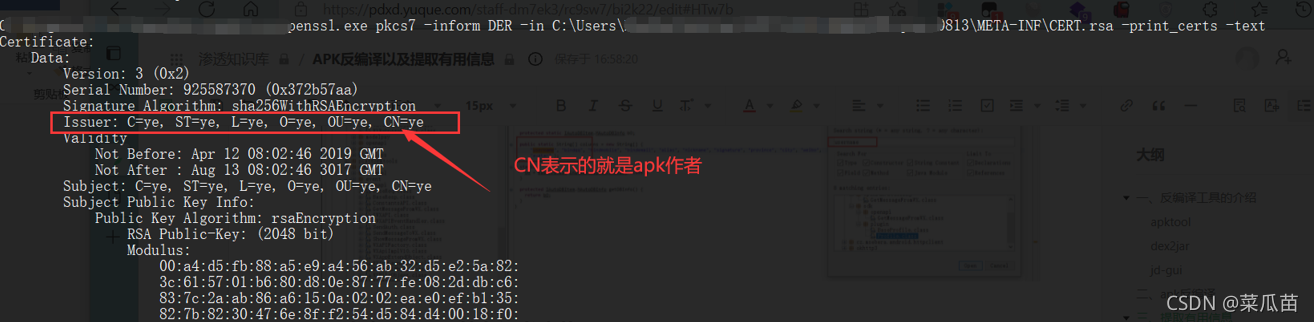

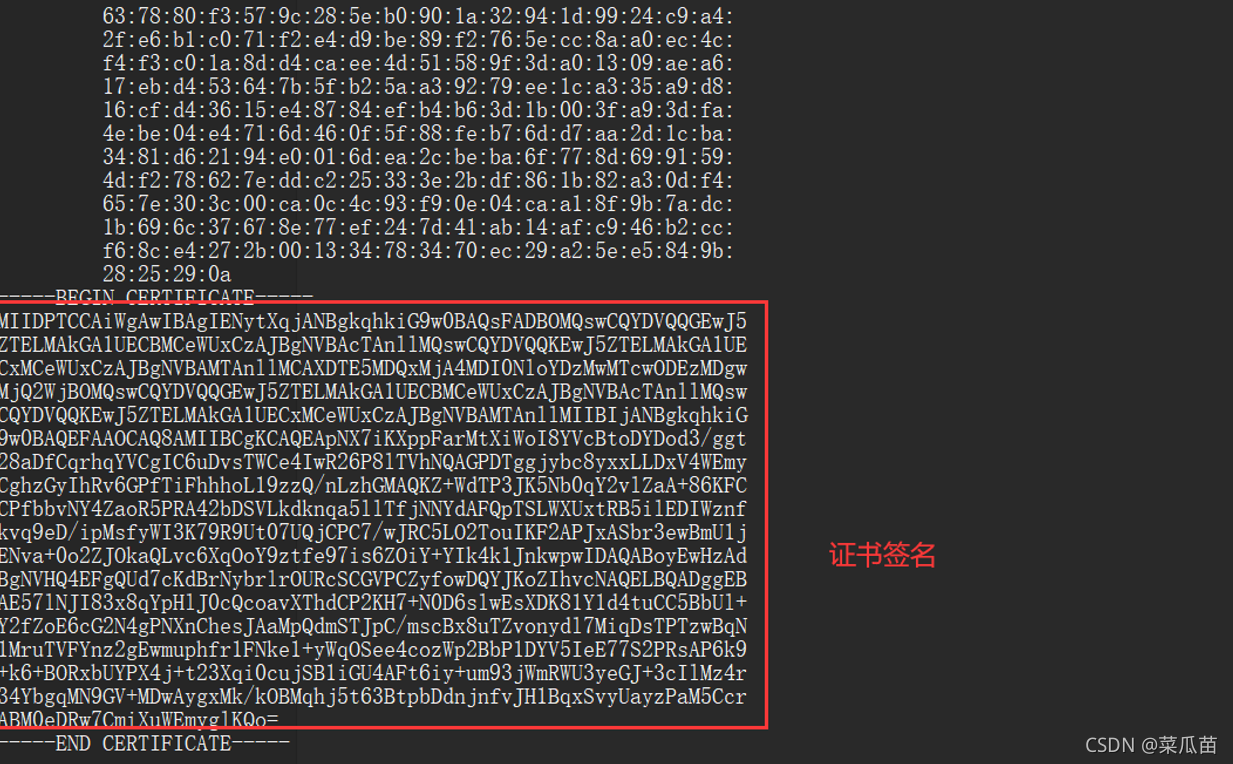

在反编译后的文件夹中可以META-INF文件夹,打开后会看到CERT.RSA文件 可以使用openssl工具使用其解码获取开发者id或者签名证书

openssl.exe pkcs7 -inform DER -in yourRSAfile.rsa -print_certs -text

Issuer就是发信者的信息

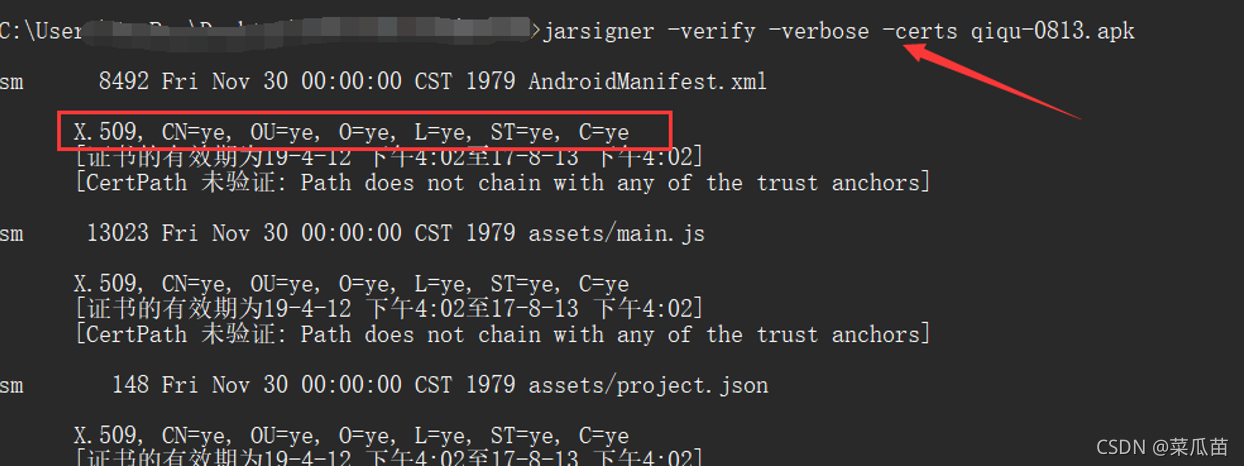

还可使用另外一条命令进行查看开发者id

jarsigner -verify -verbose -certs my.apk

三、一键式反编译进行信息收集工具介绍

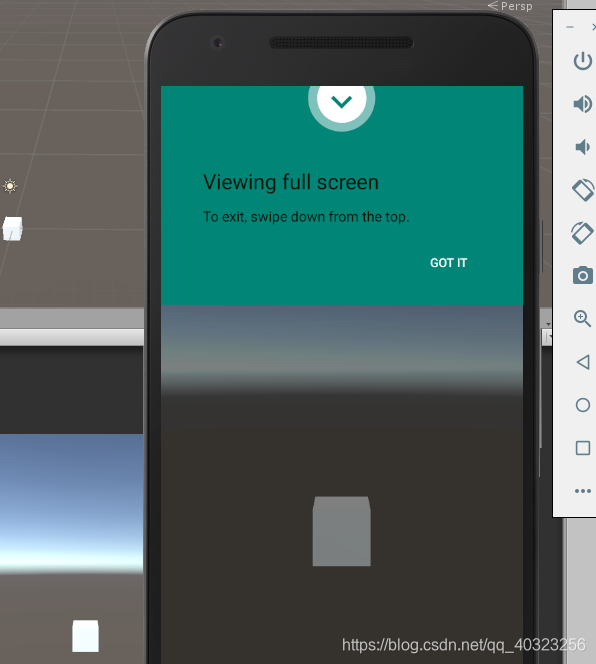

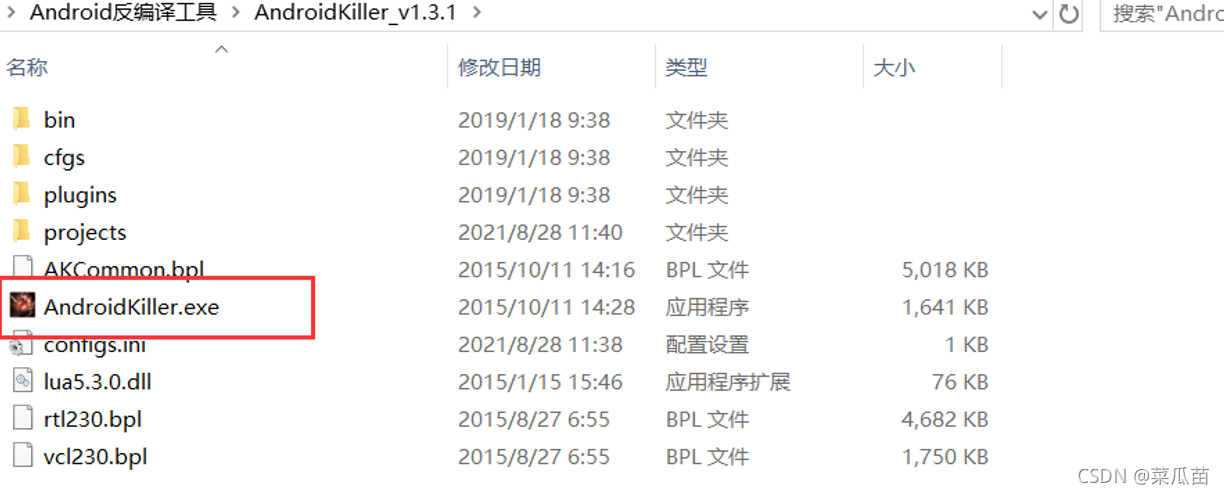

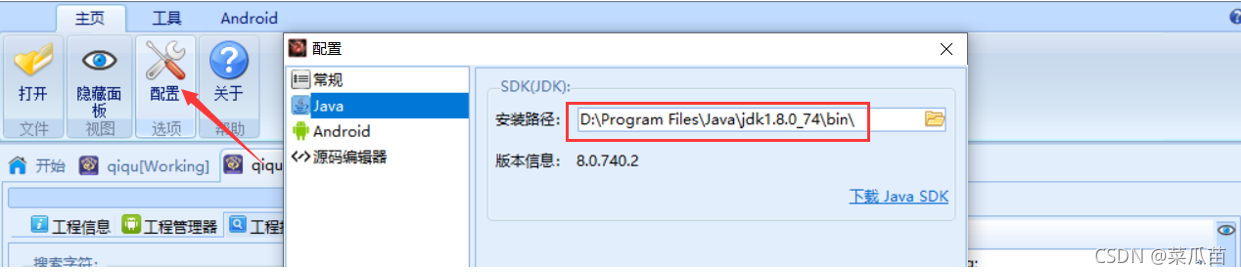

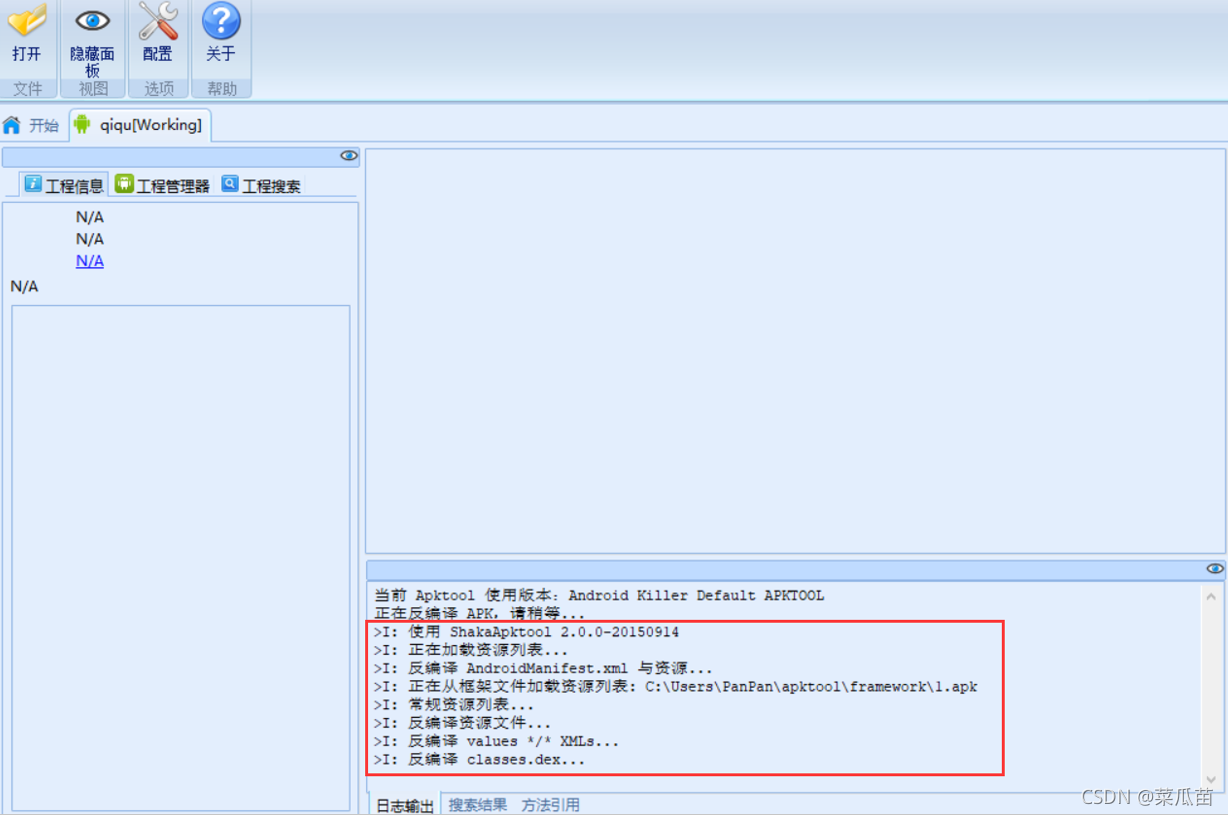

AndroidKiller 这个工具使用起来非常简单,打开工具后直接将需要编译的apk文件拖入到工具界面中,工具会自动进行反编译操作。其实还是用到了内部集成了的apktool工具进行反编译

下载链接:https://pan.baidu.com/s/1PRsHNHXDjKvXFVo9bWZUEQ

提取码:tfdo

解压密码:www.52pojie.cn

该工具运行依赖与java环境

将apk安装包拖拽到面板中即可自动进行编译

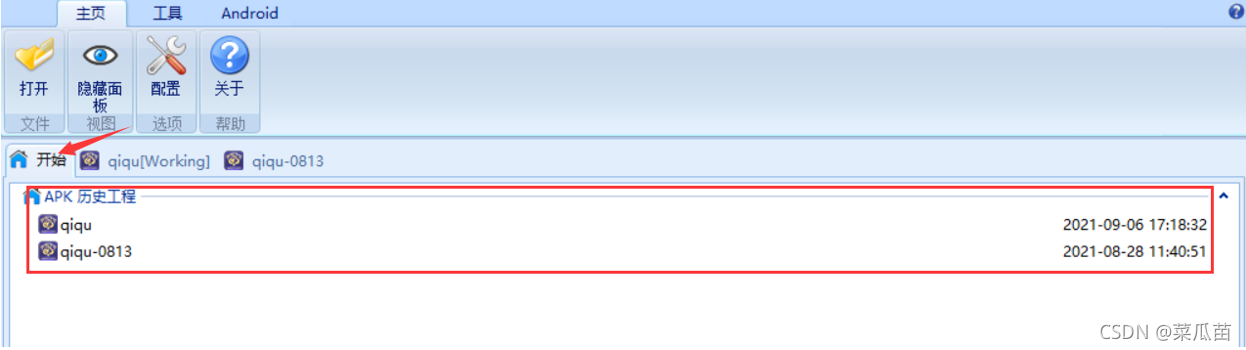

可以在开始标签页看到自己的历史工程

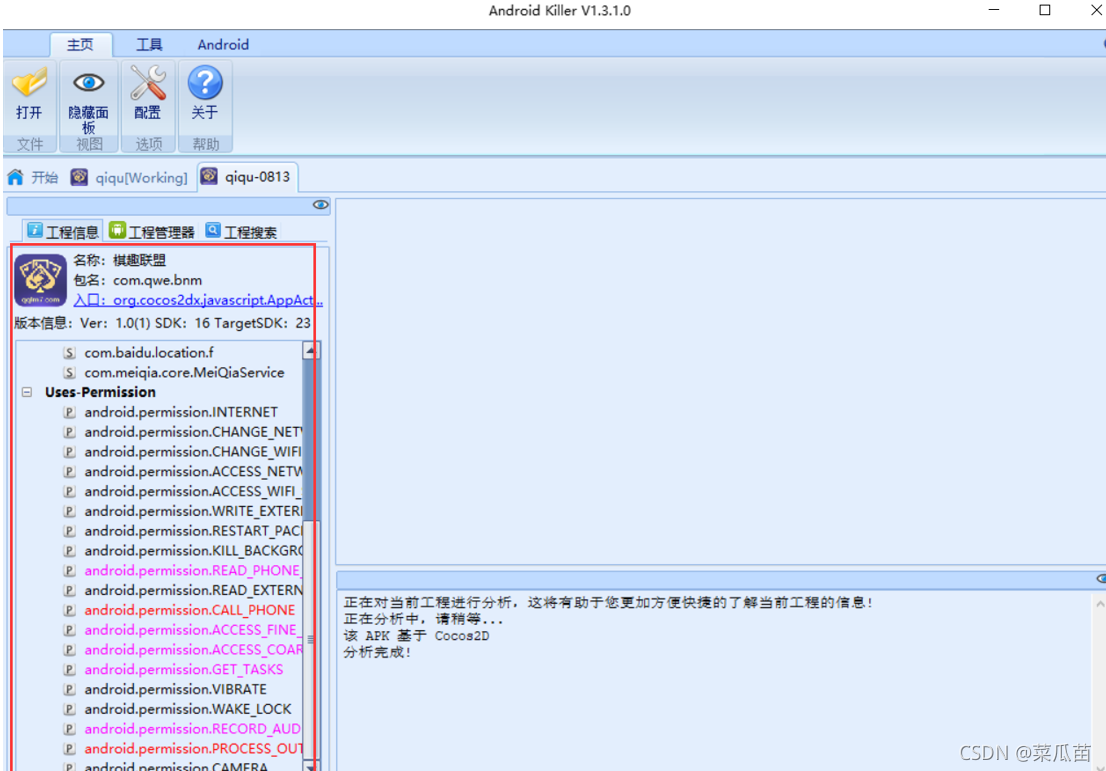

编译完成后效果图

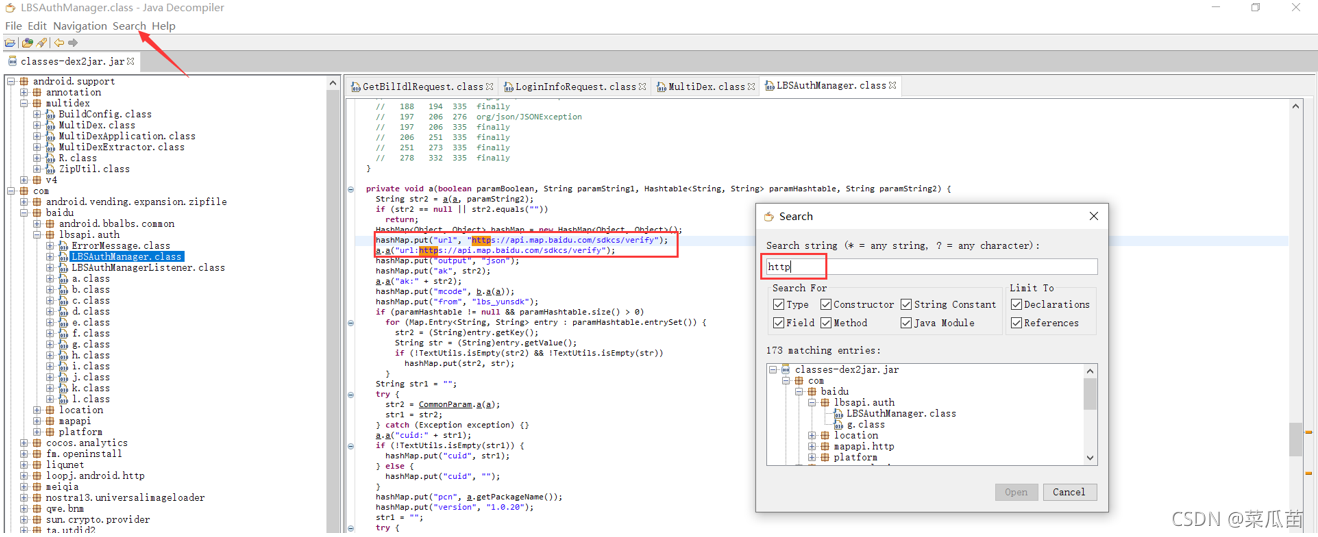

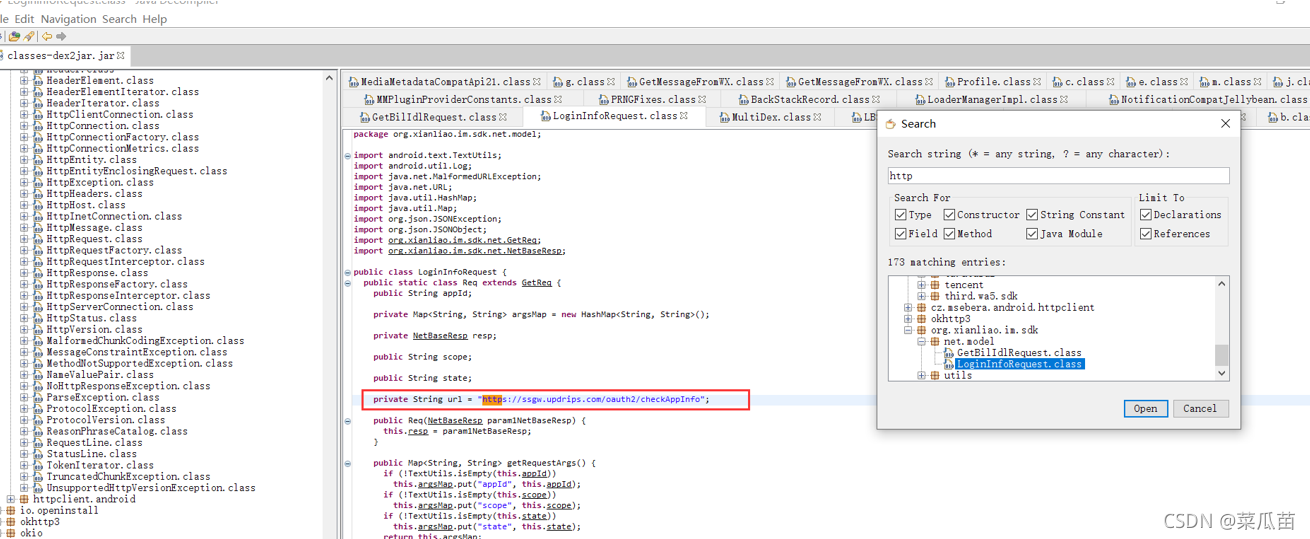

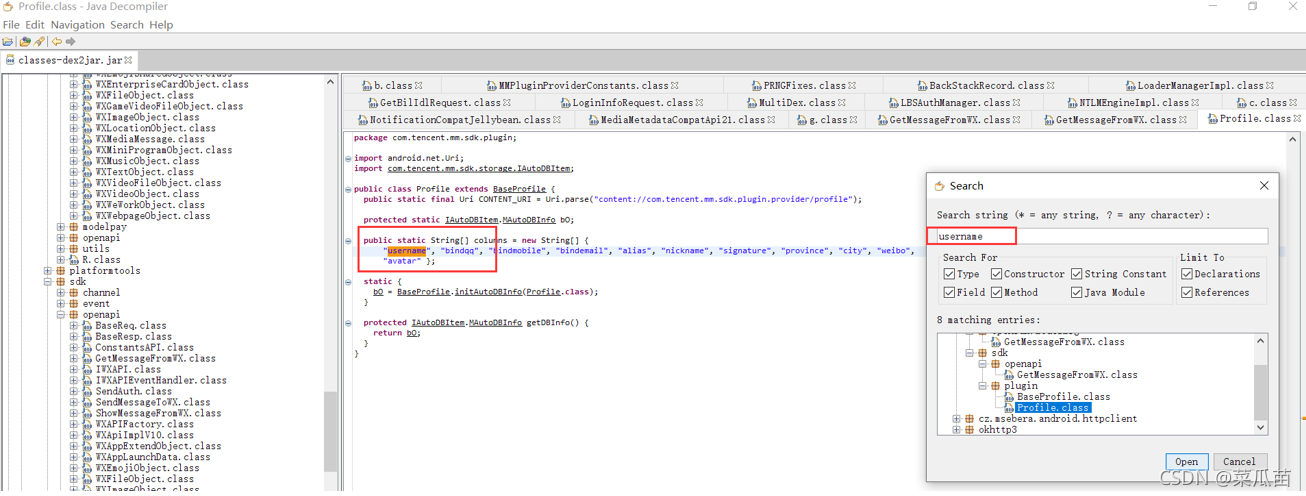

使用搜索功能查找apk中相关信息

还可以搜索其他的敏感信息,操作一样。

收集这些信息实际上是为了更好进行渗透工作,每一个url,每一个ip都有可能存在利用的价值,发现新的突破口。