网际层

安全问题

1.IP数据报在传递过程中被窃取

措施:读ip数据报进行加密

2.数据净荷可能被截取后修改

措施:对ip数据净荷进行完整性检测

3. 攻击者发送伪造源地址数据包欺骗接收者,也称为ip欺骗

措施:对数据包的源地址鉴别

4.

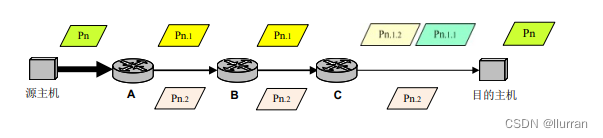

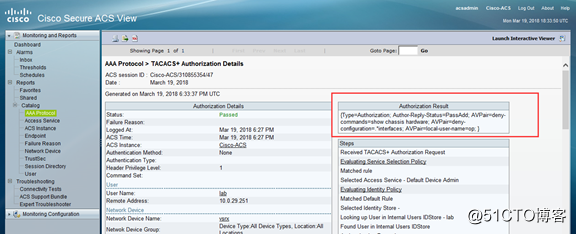

ARP欺骗:攻击者伪造ARP响应,欺骗两个通信的网络主机。

如图:

攻击者发送ARP欺骗攻击,可以完全控制A与B之间的流量,发送被动攻击(流量监测、获取信息)和主动攻击(伪造数据)

攻击者发送ARP欺骗攻击,可以完全控制A与B之间的流量,发送被动攻击(流量监测、获取信息)和主动攻击(伪造数据)

防护措施:在交换机上配置IEEE 802.1x协议攻击者连接交换机时需进行身份验证;建立静态ARP表。

ICMP重定向攻击:攻击者利用ICMP对消息进行重定向,使目标机器遭受连接劫持和拒绝服务等攻击

ICMP路由器发现攻击:在进行路由发现的时候,ICMP并不对应答方进行验证,可能遭受中间人攻击(用假冒的路由器)

TCP协议

第一类攻击:

攻击前:针对TCP建立三次握手过程中的SYN Flood攻击

攻击者伪造源地址一直发送第一次握手,使得服务器一直没收到第三次握手的回应,一直属于半开放连接状态。也无法接受其它的连接请求,属于拒绝服务攻击

第二类攻击:

针对TCP协议不对数据包加密或认证的TCP会话劫持攻击。

主要是能够预测目标主机的起始序列号,就可以欺骗。

防护措施:TCP在建立连接时采用随机序列号作为初始序列号

第三类攻击

针对TCP的拥塞控制的特性,建立连接后攻击;攻击者不断制造拥塞,不断促发慢开始,最终达到降低传输能力

防护措施:网管实时检测网络异常流量

**用户数据包协议(UDP)**无需建立连接、无拥塞控制的不可靠协议

最常见的UDP攻击为DOS攻击,UDP Flood攻击又是DOS攻击中最普遍的流量型攻击。攻击原理:攻击源发送大量的UDP小包到攻击目标,导致该设备不能提供正常的服务或直接死机

防护措施:

1:如果是大包,则设置包碎片重组大小(>1500)

2.当攻击端口为业务端口,根据该业务UDP最大包长设置UDP最大包长以过滤异常流量

3.非业务端口,通过设置UDP连接规则,要求其首先建立TCP连接