相关文章

SSTI(模板注入) 解析 和 ctf 做法

基础知识补充: __class__ 返回类型所属的对象__mro__ 返回一个包含对象所继承的基类元组,方法在解析时按照元组的顺序解析。__base__ 返回该对象所继承的基类// __base__和__mro__都是用来寻找基类的__subclasses__ 每个新类都保留了子类的引用ÿ…

SSTI注入————php的SSTI

SSTI 就是服务器端模板注入(Server-Side Template Injection) 当前使用的一些框架,比如python的flask,php的tp,java的spring等一般都采用成熟的的MVC的模式,用户的输入先进入Controller控制器࿰…

SSTI模板注入及绕过姿势(基于Python-Jinja2)

前言:SSTI(服务端模板注入),已然不再是一个新话题,近年来的CTF中还是也经常能遇到的,比如护网杯的easy_tonado、TWCTF的Shrine,19年的SCTF也出了Ruby ERB SSTI的考点;本篇对这部分…

SSTI (服务器模板注入)

先来一波flask ssti漏洞的代码。

#python3

#Flask version:0.12.2

#Jinja2: 2.10

from flask import Flask, request

from jinja2 import Template

app Flask(__name__)

app.route("/")

def index():name request.args.get(name, guest)t Template("Hello &…

浅学Go下的ssti

前言

作为强类型的静态语言,golang的安全属性从编译过程就能够避免大多数安全问题,一般来说也唯有依赖库和开发者自己所编写的操作漏洞,才有可能形成漏洞利用点,在本文,主要学习探讨一下golang的一些ssti模板注入问题…

SSTI——java里的ssti

1.Velocity 2.FreeMarker 因为从来没接触过java语言 所以对这些也是基本上一窍不通 这里只简单的提及 不做具体介绍

会找一下题来做 但是没有找到有关java ssti的题目

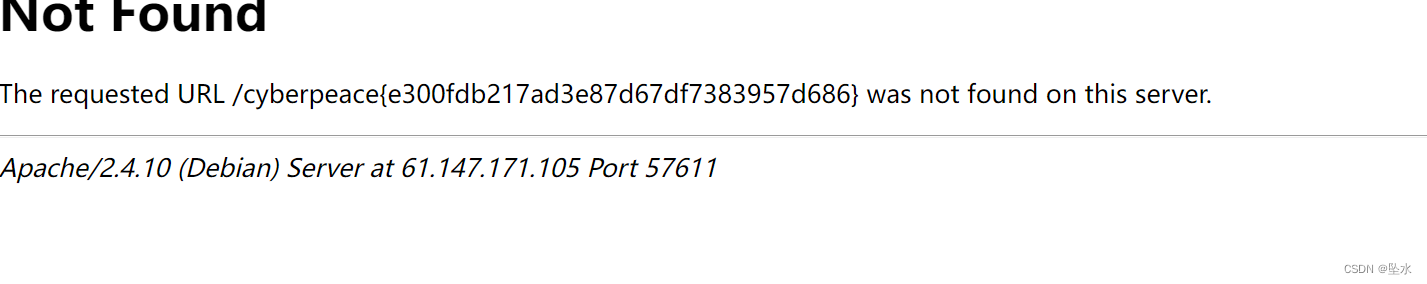

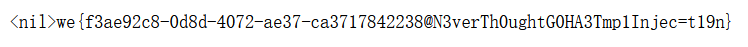

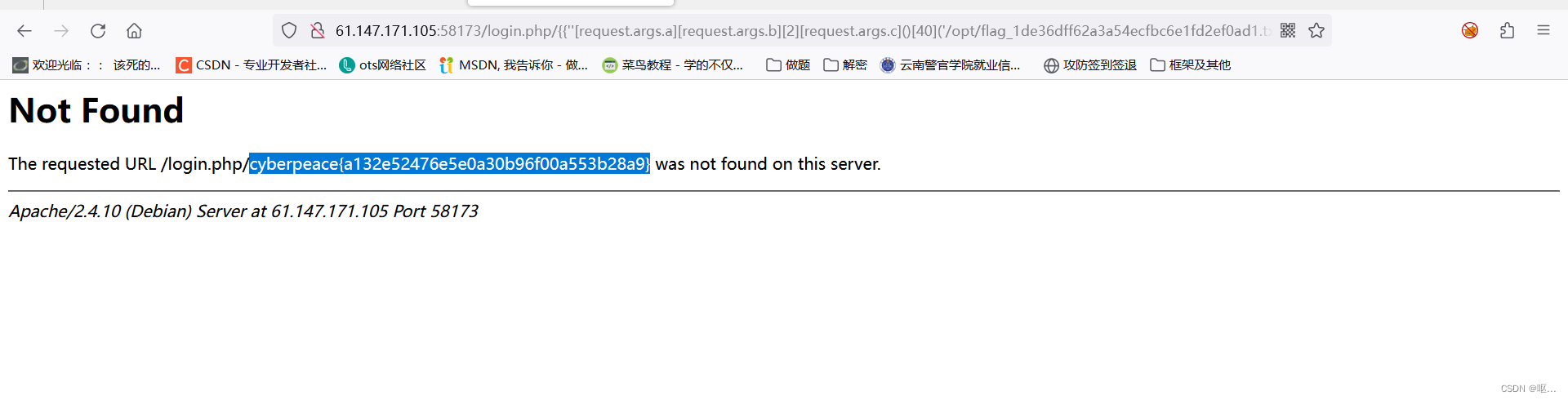

confusion1

看一下描述 打开题目 没发现什么东西 但是 login register页面显示访问不成功 查看源代码找到…

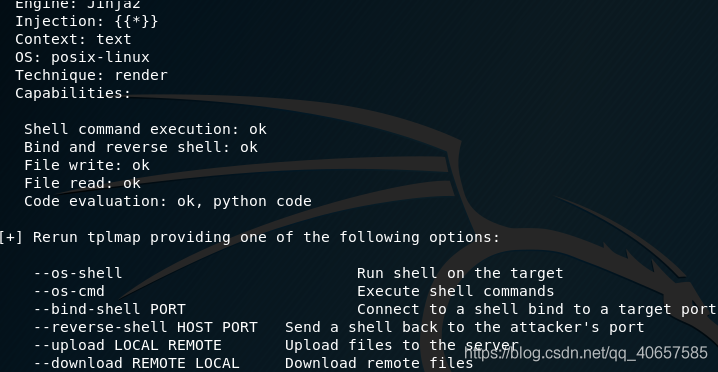

详解SSTI模板注入

详解SSTI模板注入 SSTI简介常见的模板引擎PHPJAVAPYTHONRUBYGOLANG SSTI产生的原因常用检测工具 TplmapFlask/Jinja模板引擎的相关绕过Flask简介demo漏洞代码基础知识沙盒逃逸Python的内建函数名称空间类继承 寻找Python-SSTI攻击载荷的过程攻击载荷过程常用的目标函数常见的中…

web安全-SSTI模板注入漏洞

一.初识SSTI

1.什么是SSTI注入?

SSTI模板注入(Server-Side Template Injection),通过与服务端模板的输入输出交互,在过滤不严格的情况下,构造恶意输入数据,从而达到读取文件或者getshell的目的。

2.SSTI漏洞成因

…

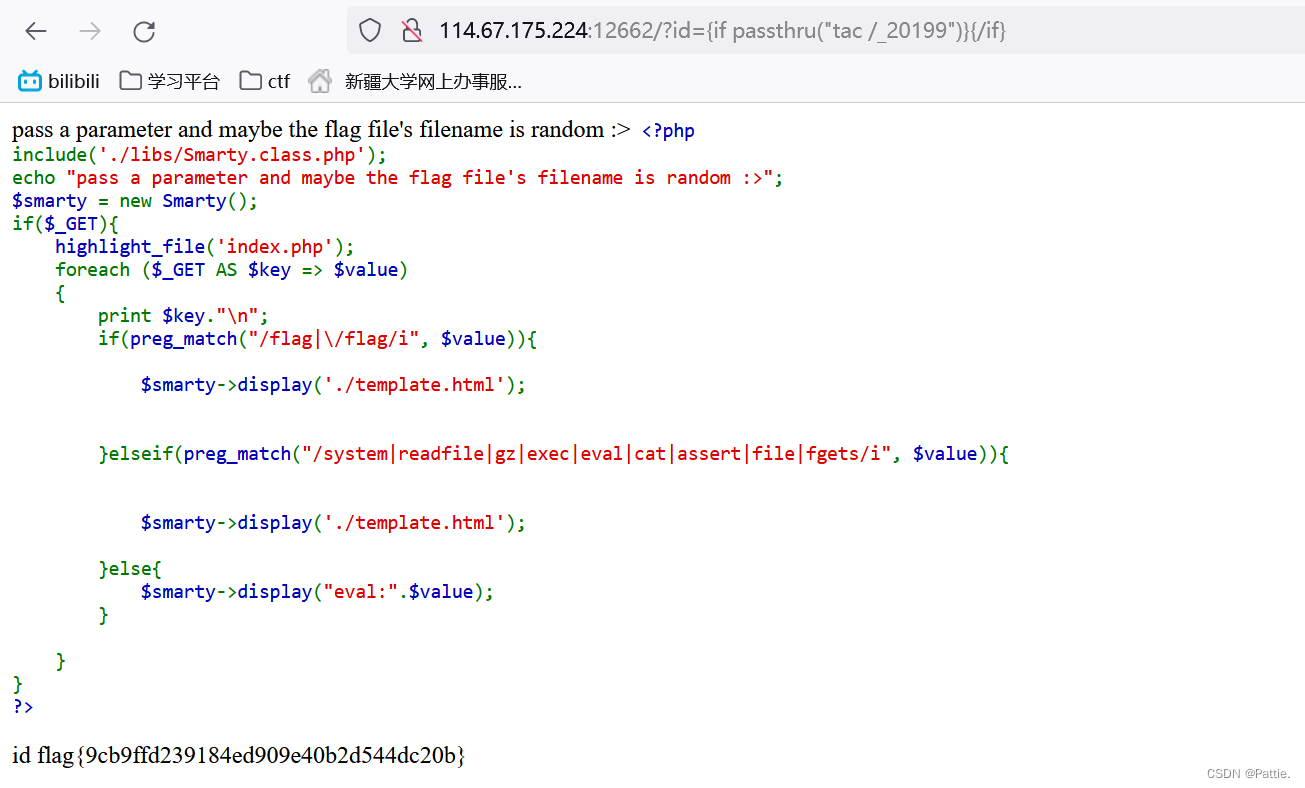

BugKu:Simple_SSTI(SSTI模板注入)

目录

1.Simple_SSTI_1

2.Simple_SSTI_2 1.Simple_SSTI_1 点击链接进入,题目说:

You need pass in a parameter named flag。(你需要传入一个名为flag的参数)然后我们可以直接f12查看,也可以右击页面--->“检查” 如图所示,我…

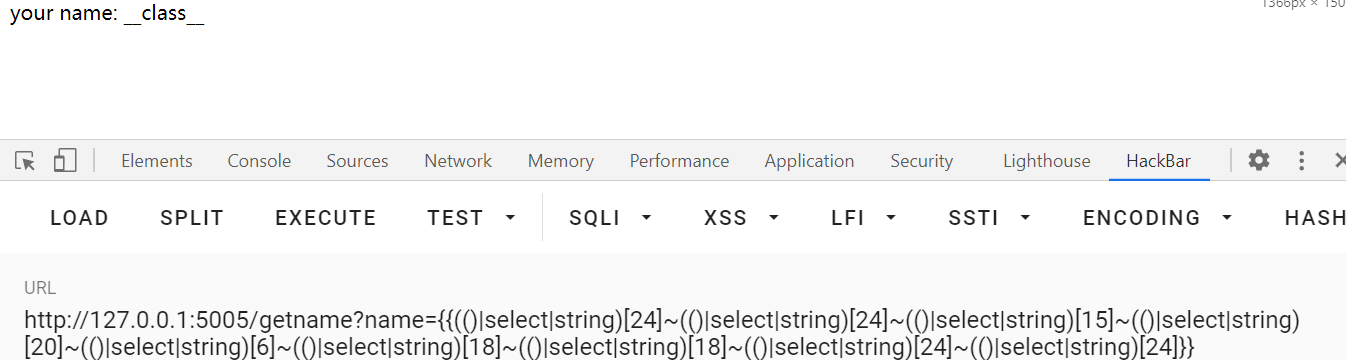

SSTI模板注入绕过(进阶篇)

文章目录 语法变量过滤器总结获取内置方法 以chr为例字符串构造获取键值或下标获取属性 下面的内容均以jinja2为例,根据官方文档来探寻绕过方法 文档链接 默认大家都已经可以利用没有任何过滤的模板注入 语法

官方文档对于模板的语法介绍如下

{% ... %} for State…

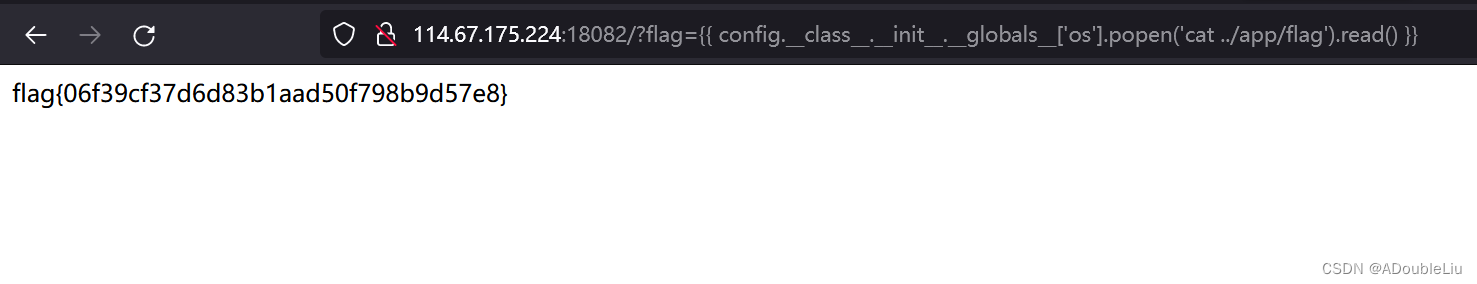

Simple_SSTI_1与Simple_SSTI_2

目录

一,Simple_SSTI_1

二,Simple_SSTI_2 一,Simple_SSTI_1

首先打开场景: 然后F12查看一下源码: 于是通过百度相关知识寻找线索:

1,SSTI :服务器端模版注入是指攻击者能够使用本…

Flask SSTI漏洞介绍及利用

1.ssti成因

flask使用jinjia2渲染引擎进行网页渲染,当处理不得当,未进行语句过滤,用户输入{{控制语句}},会导致渲染出恶意代码,形成注入。

2.使用render_template()渲染页面时不存在注入漏洞。 对传入的参数不会执行…

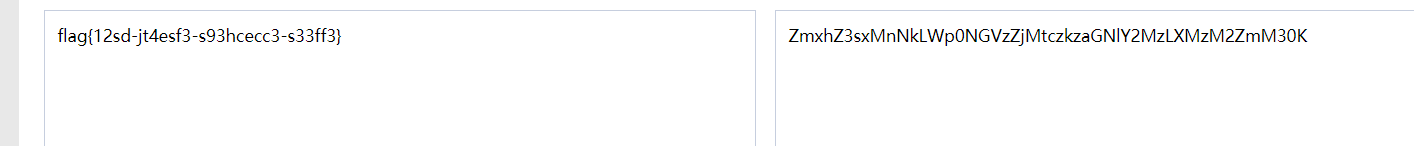

flag在secret_key下

flag在secret_key下