i 一、对管理帧的关键参数分析

AP的认证方式,可通过802.11管理帧(Beacon帧、Probe Response帧)中的相关参数进行判断,以WPA/WPA2-Persoanl类型的AP为例进行具体说明:

Beacon帧(主动扫描)和Probe Response帧(被动扫描)中的关键参数:

1、WPA(Wi-Fi访问保护)关键字段说明:

有这个字段说明该AP支持WPA安全认证

• Multicast cipher OUI:多播数据加密协议

• Unicast cipher OUI:单播数据加密协议

这个字段常用的OUI值有:

02 - TKIP

04 - CCMP

2、RSN Information(强健安全网络信息)关键字段说明:

• Group Cipher Type:组密钥类型

• Pairwise Cipher Count:成对密钥种类总数

• PairwiseKey Cipher List:可支持的成对密钥种类列表,该列表中列出了该AP可支持的加密协议种类OUI值。

• AuthKey Mngmnt Count:可支持的认证方式总数

• AuthKey Mngmnt Suite List :可支持的认证方式列表,该列表中列出了该AP可支持的认证方式,其中的AKMP Suite OUI值说明了具体的认证方式,该参数常用取值有:

02 - PSK

08 - SAE Authentication with SHA-256 or using PMKSA caching with SHA-256 key derivation

AKMP Suite OUI参数的其他值可查阅IEEE 802.11标准协议(Table 8-101—AKM suite selectors)

二、对AP可支持的常见认证方式说明

- WPA/WPA2-Persoanl

Beacon帧(主动扫描)和Probe Response帧(被动扫描)中的关键参数:

正在上传…重新上传取消

说明:

- 有WPA字段说明该AP支持WPA认证方式,采用的加密方式为CCMP;

- 在RSN Information参数中可看出该AP可支持WPA2-PSK认证方式,采用的加密方式为CCMP;

- 综上,该AP支持WPA认证以及WPA2-PSK认证。

- WPA2-Personal

Beacon帧(主动扫描)和Probe Response帧(被动扫描)中的关键参数:

正在上传…重新上传取消

说明:

- 无WPA字段说明此AP不支持WPA认证方式;

- 在RSN Information参数中可看出该AP可支持WPA2-PSK认证方式,采用的加密方式为CCMP;

- 综上,此AP仅可支持WPA2-PSK认证方式。

- WPA2/WPA3-Personal

Beacon帧(主动扫描)和Probe Response帧(被动扫描)中的关键参数:

正在上传…重新上传取消

说明:

- 无WPA字段说明此AP不支持WPA认证方式;

- 在RSN Information参数中可看出该AP可支持WPA2-PSK认证方式和SAE认证方式(支持PMKSA caching),采用的加密方式为CCMP;

- 综上,该AP可支持WPA2-PSK认证方式和SAE认证方式。

- WPA3-Personal

该AP有两种类型:WPA3-SAE Mode和WPA3-SAE Transition Mode,分别说明如下:

• WPA3-SAE Mode

Beacon帧(主动扫描)和Probe Response帧(被动扫描)中的关键参数:

正在上传…重新上传取消

说明:

- 无WPA字段说明此AP不支持WPA认证方式;

- 在RSN Information参数中可看出该AP仅可支持SAE认证方式(支持PMKSA caching),采用的加密方式为CCMP;

- 综上,该AP仅可支持SAE认证方式(支持PMKSA caching)。

• WPA3-SAE Transition Mode

Beacon帧(主动扫描)和Probe Response帧(被动扫描)中的关键参数:

正在上传…重新上传取消

说明:

- 无WPA字段说明此AP不支持WPA认证方式;

- 在RSN Information参数中可看出该AP支持WPA2-PSK认证方式和

SAE认证方式(支持PMKSA caching);

3)综上,该AP可支持WPA2-PSK认证方式和SAE认证方式(支持PMKSA caching)。

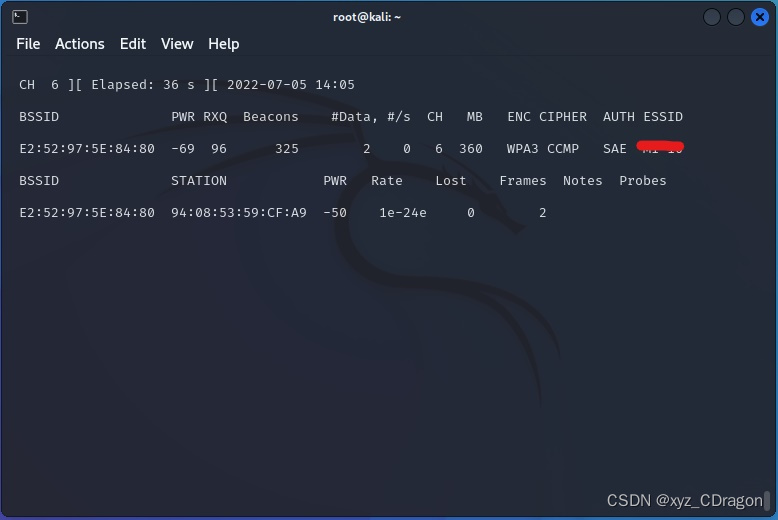

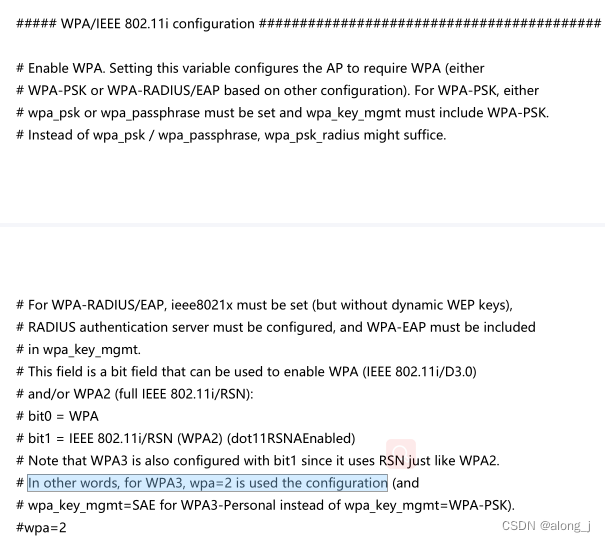

三、WPA3-Personal认证过程及策略说明

- STA与AP建立连接的各阶段简述

在一个BSS中,STA与AP之间通过扫描相互识别,扫描方式有主动扫描(STA通过AP释放的Beacon帧进行识别)和被动扫描(STA发送嗅探请求,AP进行嗅探回复进行相互识别);双方感知到对方存在后,首先进行认证阶段,WPA2在此阶段采用开放系统认证(并不会严格验证身份的真实性,真实的身份会放在四次握手阶段进行验证),WPA3在此阶段采用SAE认证(该认证阶段会利用相关算法产生PMK,用于后续四次握手阶段);认证结束后进入关联阶段(关联即为两个空口进行匹配,相当于有线网络中将两个网口通过网线进行连接),关联成功后进入四次握手阶段,该阶段双方会协商生成用于后续数据帧加密的组密钥。四次握手成功后,AP会在IP地址池中选择可用的IP为STA分配IP地址(DHCP阶段)用于后续的局域网通信。

综上,WPA2和WPA3的区别主要在认证阶段采用了不同的认证方式,并且在四次握手阶段有着不同的PMK生成过程。

如下为WPA2认证流程的数据包:

正在上传…重新上传取消

如下为WPA3认证流程的数据包:

正在上传…重新上传取消

说明:

Probe Req和Probe Rsp为扫描阶段的管理帧,Auth为认证阶段的管理帧,Assoc Req和Assoc Rsp为关联阶段的管理帧,EAPOL-Key为四次握手阶段的数据帧。

Auth帧中的Auth Algorithm参数表明了当前采用的认证方式:

正在上传…重新上传取消

常见取值如下:

0 - Open System(开放系统认证,WPA/WAP2采用)

1 - Shared Key(共享密钥认证,WEP采用)

3 - Simultaneous authentication of equals(SAE认证,WPA3采用)

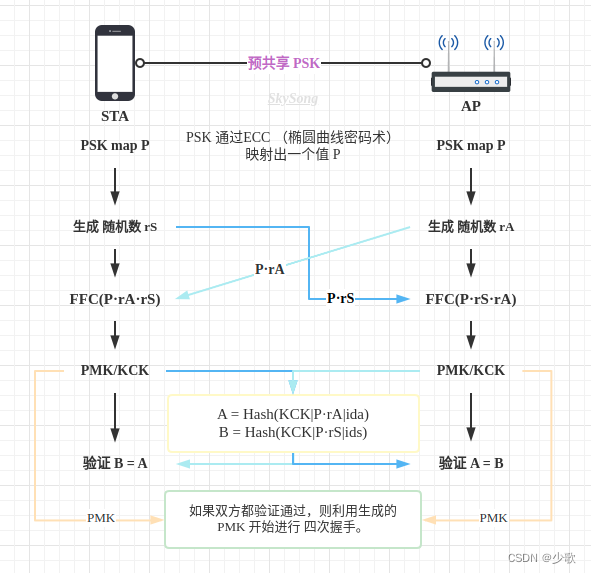

- WPA3认证过程

WPA3采用SAE认证,该认证为双向同等身份认证,分为Commit和Confirm两个步骤,AP和STA可以同时发起Commit(AP和STA各发起一次),Confirm是对Commit中生成密钥的确认。

WPA3认证阶段的Auth帧分析:

• Commit:

正在上传…重新上传取消

Auth Seq Num为1则说明此帧是Commit,AP和STA分别向对方发送一帧Commit。

• Confirm:

正在上传…重新上传取消

Auth Seq Num为2则说明此帧是Confirm,AP和STA分别向对方回复一帧Confirm。

该认证过程采用椭圆曲线的相关算法生成PMK,算法细节请查阅IEEE 802.11协议标准。该认证也被称为“蜻蜓”握手过程。

- WPA3认证策略

Beacon帧(主动扫描)和Probe Response帧中的AKMP Suite OUI值为08时,说明该SAE认证支持PMKSA缓存机制,即AP与STA首次认证或Probe Response帧的RSN Capabilities中PMKID Count为0时(PMKID Count为0有以下触发条件:1、AP发送Deauth帧对STA解除认证;2、AP因为其他策略,强制要求STA清除之前已生成的PMK),采用标准的SAE认证,否则此次连接会采用Open System认证进行快连(因为此时AP中缓存了最近SAE认证产生的PMK,无需再进行标准SAE认证,可省去大量的计算资源和时间)。

注:PMKSA缓存机制允许PMK在AP端缓存1小时,超过1小时后,STA与该AP连接时,必须再次启动标准SAE认证流程。PMKID Count参数如下图所示:

正在上传…重新上传取消

- WPA3-Personal(WPA3-SAE Mode)认证流程及常见问题总结

- 认证流程总结:在对WPA3-Personal(WPA3-SAE Mode)热点进行循环连接时,正常的认证流程为:首次连接时使用标准SAE认证,在其后一小时内(模组不断电)重连都使用Open System认证;

- 连接AP失败原因之一(WPA3版本还在更新适配中,芯片厂商还未形成标准做法,只能根据用户反馈进行逐步完善)分析:当AP回复Probe Response帧的RSN Capabilities中PMKID Count为0时,AP与STA再次连接需采用标准的SAE认证,否则AP会发送Death帧(该帧中的Reason Code值表明了解除认证的原因)与STA解除认证,或者在关联阶段AP会拒绝STA的关联请求(Assoc Response帧的Status Code值表明了被拒绝的原因),最终导致连接AP失败。

注:Reason Code与Status Code说明

• Reason Code:

该代码字段用于表明“解除关联”(Disassociation帧)、“解除认证”(Deauthentication帧)、DELTS、DELBA等具体的原因,具体的数值含义可参考IEEE 802.11标准协议中的Reason Codes Table。

• Status Code:

该代码字段用于表明请求操作的成功或失败的状态,比如Assoc Response帧等。具体的数值含义可参考IEEE 802.11标准协议中的Status Codes Table。

![[高通SDM450][Android9.0]设备默认支持连接WPA3-SAE加密协议的WIFI](https://img-blog.csdnimg.cn/0c26aae433714be49d3a03d8a8bc5cbc.png#pic_center)