上一期,深信服安全团队对勒索病毒进行2019半年度总结,主要盘点了高发勒索家族、受灾区域分布、勒索病毒发展走向等。本期深信服安全团队对另一流行病毒类型——挖矿木马进行深入分析,给大家揭秘2019上半年挖矿木马的所作所为。

一、2019上半年恶意挖矿数据统计

近来加密货币价格走势如过山车般跌宕起伏,截至6月比特币成功翻身,价格重返五位数,几人欢喜几人悲伤,这其中最欢喜莫过于恶意挖矿黑产从业者,由于其隐匿性、低成本、无中间商赚差价,导致挖矿木马是近年来最流行的病毒类型之一,而企业的服务器则成为黑产眼中的盛宴。

1.1恶意挖矿活跃度呈增长趋势

据深信服安全云脑统计,2019上半年里挖矿木马拦截数达到54亿次,整体呈增长的趋势,三月份拦截数达到峰值10亿次,之后维持在9亿以上,具体分布数据如图1所示。其中,三月份出现多起安全事件如3月20号Wannamine4.0变种来袭等,导致挖矿木马拦截数骤增。

图1 挖矿流量拦截次数

图2 捕获挖矿木马样本数量

2019上半年Top10活跃挖矿木马家族包括wannamine、xmrig、coinminer、bitcoinminer、tanlang、shadowminer、zombieboyminer、myking、malxmr和bluehero,分布比例如图3所示。

图3 2019上半年Top挖矿木马家族

挖矿木马通过与矿池建立通信,进而加入矿池参与挖矿活动。矿池的目的为降低开采门槛,据统计最受挖矿黑产欢迎的矿池服务器位于法国,其次为美国、中国,Top10矿池域名区域分布如图4所示。

图4 Top10矿池域名区域分布

1.2广东地区恶意挖矿拦截量位列第一

在挖矿木马危害地域分布上,广东省(挖矿木马拦截量)位列全国第一,占TOP20总量的19.58%,其次为浙江省和北京市,具体数据如图5所示。PHP大马

图5 Top20恶意挖矿拦截量地域分布

1.3企业、政府和教育行业为挖矿黑产主要攻击目标

从挖矿木马攻击的行业分布来看,黑产更倾向于攻击企业、政府、教育行业。企业的拦截数量占拦截总量的37.87%,具体感染行业分布如下图所示:

图6 受害行业分布

二、2019上半年恶意挖矿典型特征

2.1弱口令爆破、社会工程为主要威胁

安全对抗的本质是成本对抗,投入产出比是黑产团伙首要考虑的因素。出于成本和效率的考虑,黑产常常通过弱口令爆破、钓鱼邮件等方式对服务器攻击,随后对渗透成功的服务器做标记、留后门,最终长期控制服务器。

案例1:

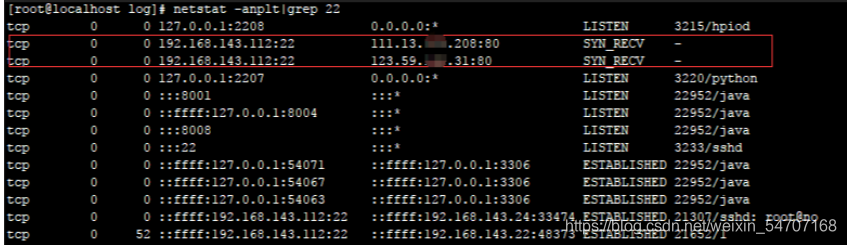

2019年1月某客户中了挖矿病毒,经分析黑产从2018年12月28号对客户进行密集远程爆破攻击,如下图所示:

远程爆破成功后,释放病毒,该病毒内置门罗币挖矿程序并伪装成系统程序Regedit.exe,紧接着执行如下命令开始挖矿:

其中黑产所使用矿池为b.santananb.info,且钱包已收到131个门罗币,如下图所示:

2.2利用通用漏洞进行横向渗透日益严重

2019年多个安全漏洞被曝光,如CVE-2019-0786等重大漏洞。漏洞细节、利用代码大部分可以从网上获取,虽然漏洞补丁已发布但仍有诸多用户没有及时进行更新,从而使得黑客有机可乘。

案例2:

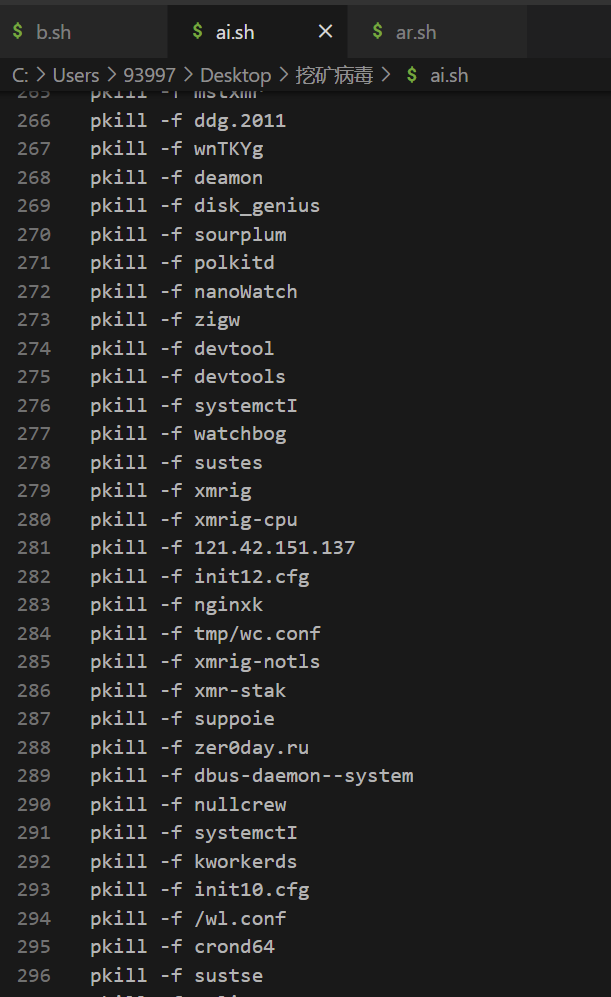

2019年4月深信服捕获到到一款新型Linux挖矿木马,该病毒利用Confluence漏洞传播,通过定时下载对病毒体进行保活,同时由于病毒会杀掉包含“https://”、“http://”的进程,将导致用户无法下载文件及访问网页,挖矿进程会导致服务器出现卡顿等异常现象。详细分析见http://sec.sangfor.com.cn/events/231.html

案例3:

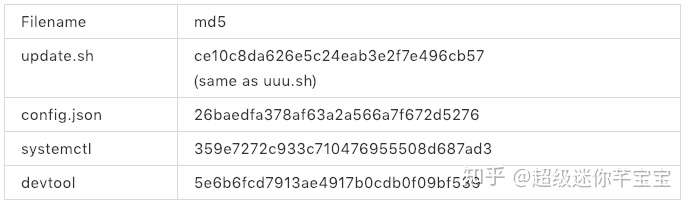

2019年4月深信服捕获到挖矿木马DDG的最新变种,自 2017 年底至今DDG 挖矿僵尸网络已更新多个变种版本并一直保持着极高的活跃度。在此之前DDG主要通过扫描SSH、Redis数据库和OrientDB数据库服务器进行门罗币挖矿行为,在最新变种中发现其包含mssql、redis thinkphp、weblogic等多个漏洞探测模块,如下图所示。详细分析见http://sec.sangfor.com.cn/events/226.html

案例4:

2019年7月,深信服安全团队监测到一款名为ZombieBoy的木马悄然感染国内外多个行业的数万设备。该木马包含内网扫描、“永恒之蓝”漏洞利用、“双脉冲星”后门、挖矿工具等多个恶意模块,是一款集传播、远控、挖矿功能为一体的混合型木马。

从深信服的云脑监测数据来看,近期该木马利用通用漏洞在各个行业迅速扩散,全国各省以及国外用户均存在感染现象,其中感染量TOP5区域分别为广东省、浙江省、北京市、上海市、江西省。详细分析见 奇热影视https://mp.weixin.qq.com/s/uwu5AmLFV0Bb9eGC-7l3uw

2.3隐蔽性强、集成模块多、对抗检测手段多

纵观终端安全发展史,实际可以归纳为“反恶意程序的对抗史”。早期的挖矿进程行为比较“粗暴”,用户中挖矿木马时能明显察觉到“卡顿”“机箱风扇声音大”等,这时更多的是“就是干、一把梭”谋取短期收益。但随着与杀软的对抗,如今挖矿木马更倾向于可持续发展、长期潜伏、横向传播能力强。

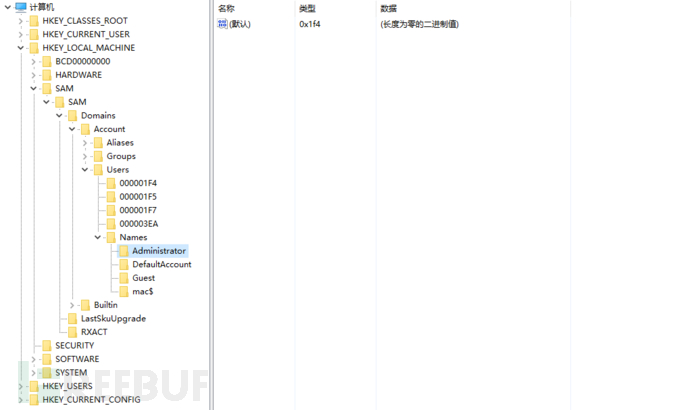

案例5:

2019年6月,深信服安全团队捕获到Bluehero挖矿蠕虫最新变种,

· 该挖矿蠕虫集多种功能为一体,释放后门程序窃取主机信息,释放Mimikatz模块、嗅探模块、“永恒之蓝”攻击模块、LNK漏洞利用模块(CVE-2017-8464)进行传播和反复感染,最终释放挖矿模块进行挖矿;

· 该挖矿蠕虫对抗检测手段包括释放的样本采用随机生成名字,关闭主机防火墙、网络共享、杀毒软件,创建计划任务、启动项、服务实现自启动;

· 更替C&C域名,如a46.bulehero.in、a47.bulehero.in、a88.heroherohero.info、fid.hognoob.se、q1a.hognoob.se、uio.hognoob.se等;

Bluehero挖矿蠕虫变种流程如下图,详细分析见http://sec.sangfor.com.cn/events/248.html

2.4公有云服务器遭渗透,挖矿木马呈现蠕虫化趋势

黑产为了将利益最大化,常常通过批量远程爆破、漏洞利用、病毒木马方式等达到控制公有云服务器,最终形成挖矿僵尸网络。这种做法成本低且能获取大量算力,导致企业公有云服务器成了黑产主要攻击目标。

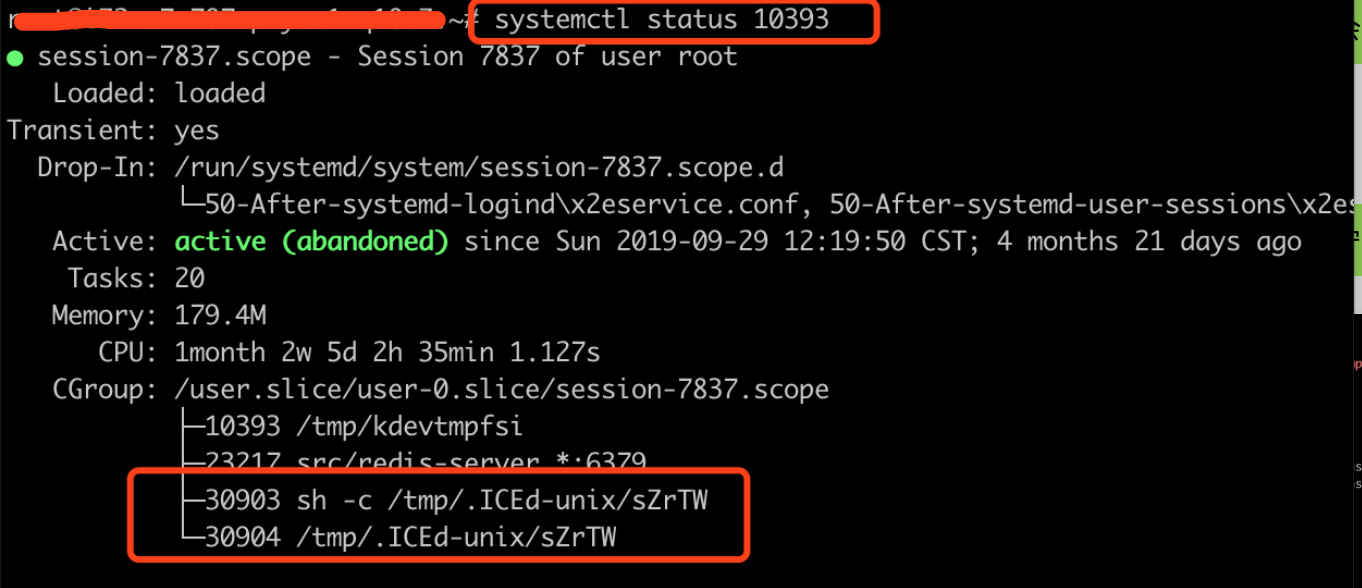

案例6:

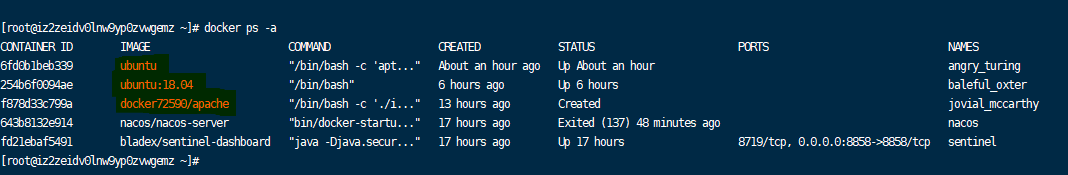

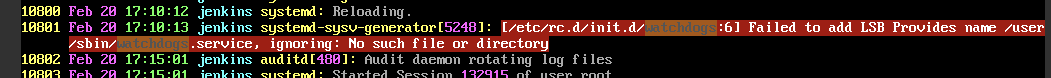

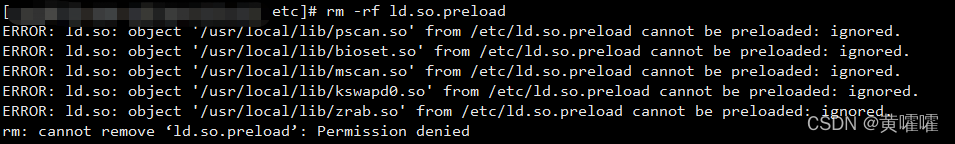

2019年2月,深信服安全团队追踪到公有云上及外部Linux服务器存在大量被入侵,表现为/tmp临时目录存在watchdogs文件,出现了crontab任务异常、网络异常、系统文件被删除、CPU异常卡顿等情况,严重影响用户业务。最终经过分析确认,用户Linux服务器被植入新型恶意挖矿蠕虫,并将其命名为WatchDogsMiner,该病毒基于Redis未授权访问、集成SSH爆破实现内外网的蠕虫式传播。该病毒流程如下图所示,详细分析见http://sec.sangfor.com.cn/events/205.html

三、防护建议

2019上半年挖矿木马攻击数量呈增长趋势,捕获的样本种类也日益增多,且近几个月比特币价格一路高涨,故预测下半年挖矿黑产活跃度会增加,社会工程、弱口令、漏洞利用等方式是主要攻击手段,黑产所使用的挖矿木马也将更隐蔽、横向渗透更强、集成模块更多,安全对抗也愈发激烈。对于有效预防和对抗海量威胁,需要选择更强大和更智能的防护体系。

路漫漫其修远兮,做好安全需要从小事做起,深信服安全团队在此建议大家做好如下工作:

· 杜绝使用弱口令,避免一密多用;

· 及时更新重要补丁和升级组件;

· 部署加固软件,关闭非必要端口;

· 对来历不明的程序、文档、邮件等需提高警戒,切勿随意打开;

· 主动进行安全评估,加强人员安全意识;

![[问题已处理]-阿里云与本地机房中挖矿病毒处理,又又又中毒了](https://img-blog.csdnimg.cn/img_convert/aa047e10a3f553cae57ca00e96957f81.png)