文章目录

- ssh暴力破解

- 0x00 前言

- 0x01 应急场景

- 0x02 日志分析

- 系统账号情况

- /var/log/secure

- /var/log/auth.log

- 0x03 处理措施

- 0x04 我的实战记录

- 捕捉短连接

- 0x00 前言

- 0x01 应急场景

- 0x02 分析

- 0x03 小结

- 挖矿病毒

- 0x00 前言

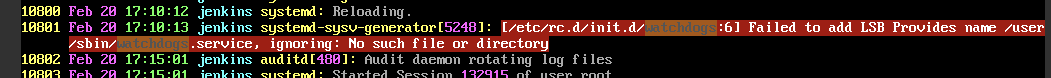

- 0x01 应急场景

- 0x02 事件分析

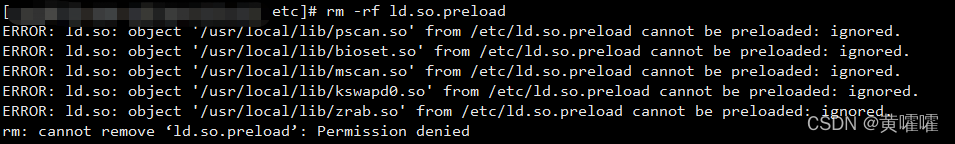

- A、排查过程

- B、溯源分析

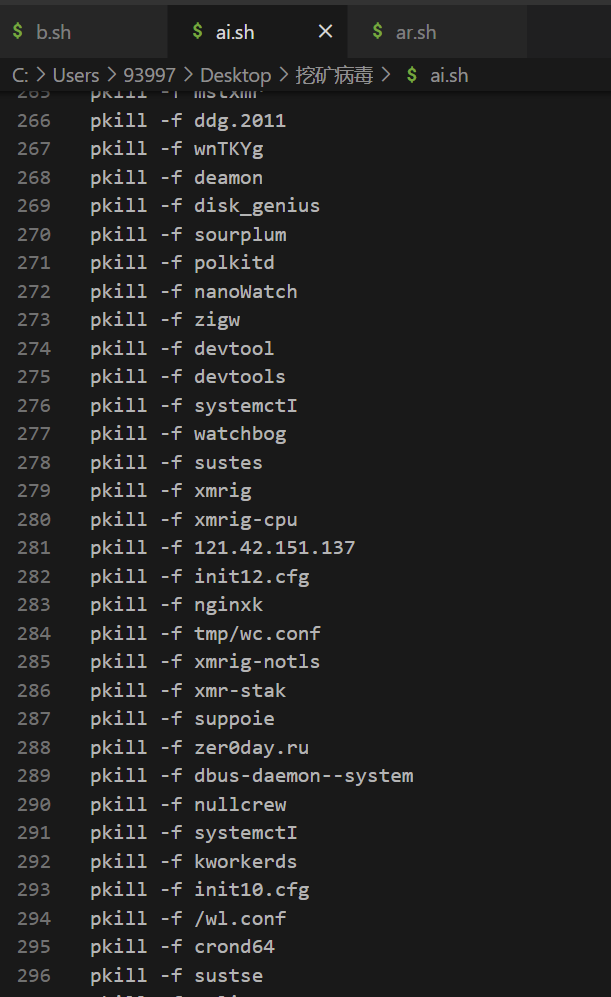

- C、清除病毒

- D、漏洞修复

- 0x03 防范措施

- 盖茨木马

- 0x00 前言

- 0x01 应急场景

- 0x02 事件分析

- 0x03 命令替换

- DDOS病毒

- 现象描述

- 系统分析

参考:https://bypass007.github.io/Emergency-Response-Notes/

ssh暴力破解

0x00 前言

SSH 是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议,主要用于给远程登录会话数据进行加密,保证数据传输的安全。SSH口令长度太短或者复杂度不够,如仅包含数字,或仅包含字母等,容易被攻击者破解,一旦被攻击者获取,可用来直接登录系统,控制服务器所有权限。

0x01 应急场景

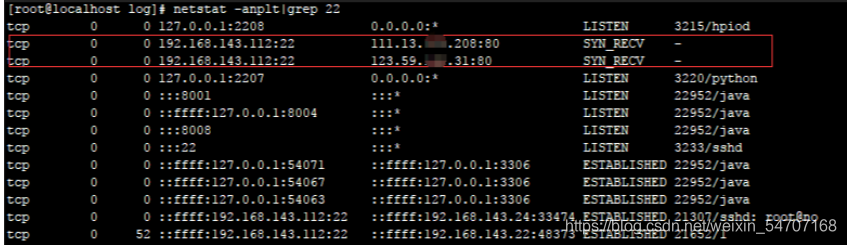

某天,网站管理员登录服务器进行巡检时,发现端口连接里存在两条可疑的连接记录,如下图:

-

TCP初始化连接三次握手吧:发SYN包,然后返回SYN/ACK包,再发ACK包,连接正式建立。但是这里有点出入,当请求者收到SYS/ACK包后,就开始建立连接了,而被请求者第三次握手结束后才建立连接。

-

客户端TCP状态迁移:

CLOSED->SYN_SENT->ESTABLISHED->FIN_WAIT_1->FIN_WAIT_2->TIME_WAIT->CLOSED

服务器TCP状态迁移:

CLOSED->LISTEN->SYN recv->ESTABLISHED->CLOSE_WAIT->LAST_ACK->CLOSED

-

当客户端开始连接时,服务器还处于LISTENING,客户端发一个SYN包后,服务端接收到了客户端的SYN并且发送了ACK时,服务器处于SYN_RECV状态,然后并没有再次收到客户端的ACK进入ESTABLISHED状态,一直停留在SYN_RECV状态。

在这里,SSH(22)端口,两条外网IP的SYN_RECV状态连接,直觉告诉了管理员,这里一定有什么异常。

0x02 日志分析

Ubuntu系统一般查看日志文件为:/var/log/auth.log Centos系统一般查看的日志文件为 /var/log/secure

具体在什么位置是在 rsyslog 的配置文件里:/etc/rsyslog.conf 或者 /etc/rsyslog.d (当然你的系统必须是用 rsyslog 的才行,如果不是用这个就不在这里,使用命令 ps aux | grep "rsyslog" | grep -v "grep" 看系统里有没有 rsyslog 进程可以判断系统是否使用 rsyslog)

ubuntu 18.04

auth,authpriv.* /var/log/auth.log

具体位置是 /etc/rsyslog.d/50-default.conf

CentOS 7.6

# The authpriv file has restricted access.

authpriv.* /var/log/secure

具体位置是 /etc/rsyslog.conf

SSH端口异常,我们首先有必要先来了解一下系统账号情况:

系统账号情况

1、除root之外,是否还有其它特权用户(uid 为0)

[root@localhost ~]# awk -F: '$3==0{print $1}' /etc/passwd

root2、可以远程登录的帐号信息

[root@localhost ~]# awk '/\$1|\$6/{print $1}' /etc/shadow

root:$6$38cKfZDjsTiUe58V$FP.UHWMObqeUQS1Z2KRj/4EEcOPi.6d1XmKHgK3j3GY9EGvwwBei7nUbbqJC./qK12H

我们可以确认目前系统只有一个管理用户root。

/var/log/secure

1、统计了下日志,发现大约有126254次登录失败的记录,确认服务器遭受暴力破解

$ grep -o "Failed password" /var/log/secure|uniq -c126254 Failed password2、输出登录爆破的第一行和最后一行,确认爆破时间范围:

$ grep "Failed password" /var/log/secure|head -1

Jul 8 20:14:59 localhost sshd[14323]: Failed password for invalid user qwe from 111.13.xxx.xxx port 1503 ssh2

$ grep "Failed password" /var/log/secure|tail -1

Jul 10 12:37:21 localhost sshd[2654]: Failed password for root from 111.13.xxx.xxx port 13068 ssh23、进一步定位有哪些IP在爆破?

$ grep "Failed password" /var/log/secure|grep -E -o "(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)"|uniq -c | sort -nr 12622 23.91.xxx.xxx8942 114.104.xxx.xxx8122 111.13.xxx.xxx7525 123.59.xxx.xxx...................

# 优化一下

grep "Failed password" /var/log/auth.log|grep -E -o "(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)" | sort | uniq -c | sort -nr | head# 如下方法也可行

$ grep "Failed password for invalid