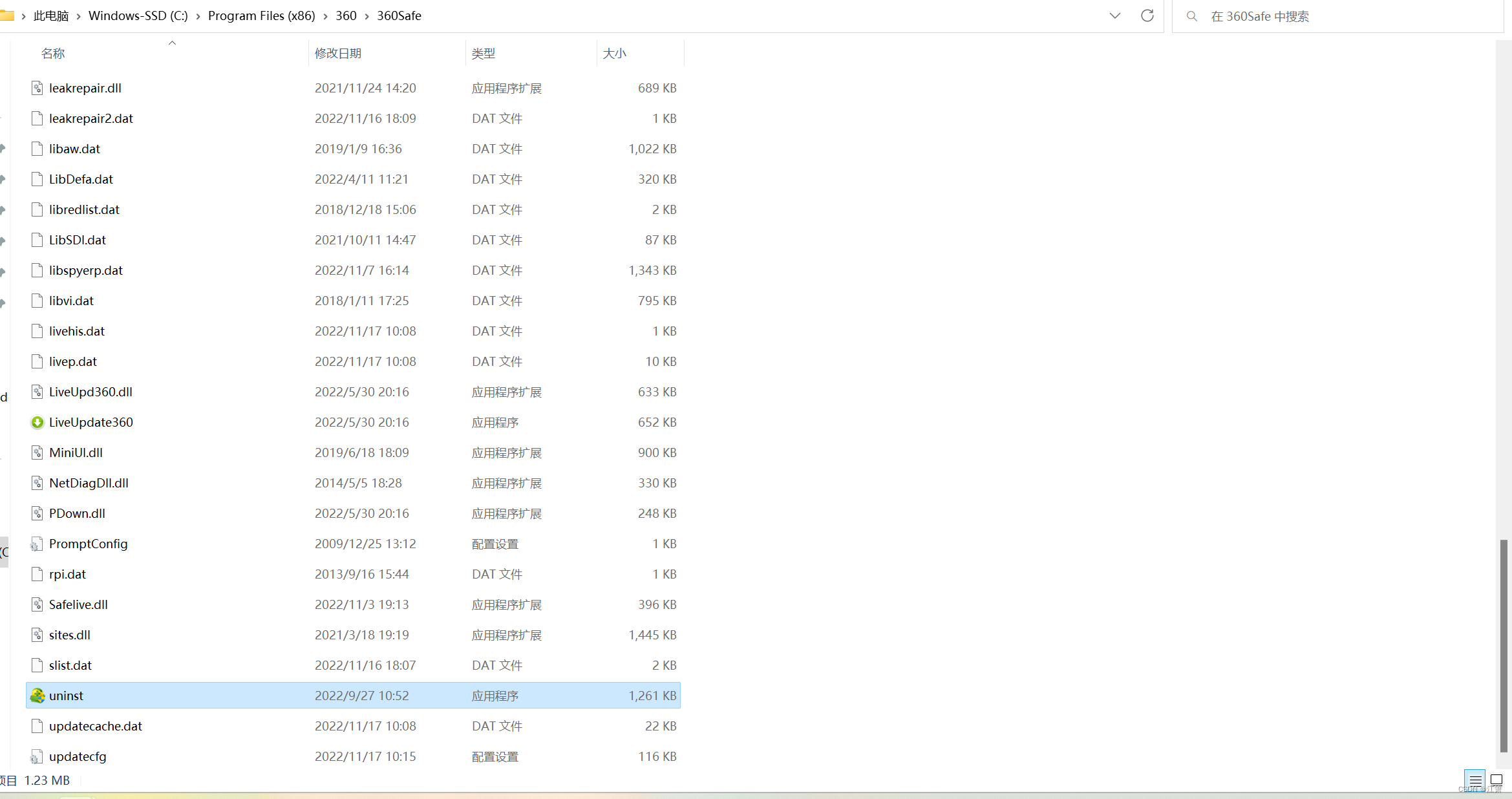

原创 作者:奇幻软件坊 原文链接

本版本是按键精灵官方未加穿山甲强壳之后的最后一个版本,同时也是运行稳定后门相对来说比较少的一个版本,

原版本是启动过程中,屏幕中间会出现一个

正在检查最新补丁的东西!大家是否知道,正是这个东东,验证的拖慢了按键精灵的启动速度,通过汇编修改之后,竟然1秒内进到主界面

正在检查最新补丁的东西!大家是否知道,正是这个东东,验证的拖慢了按键精灵的启动速度,通过汇编修改之后,竟然1秒内进到主界面

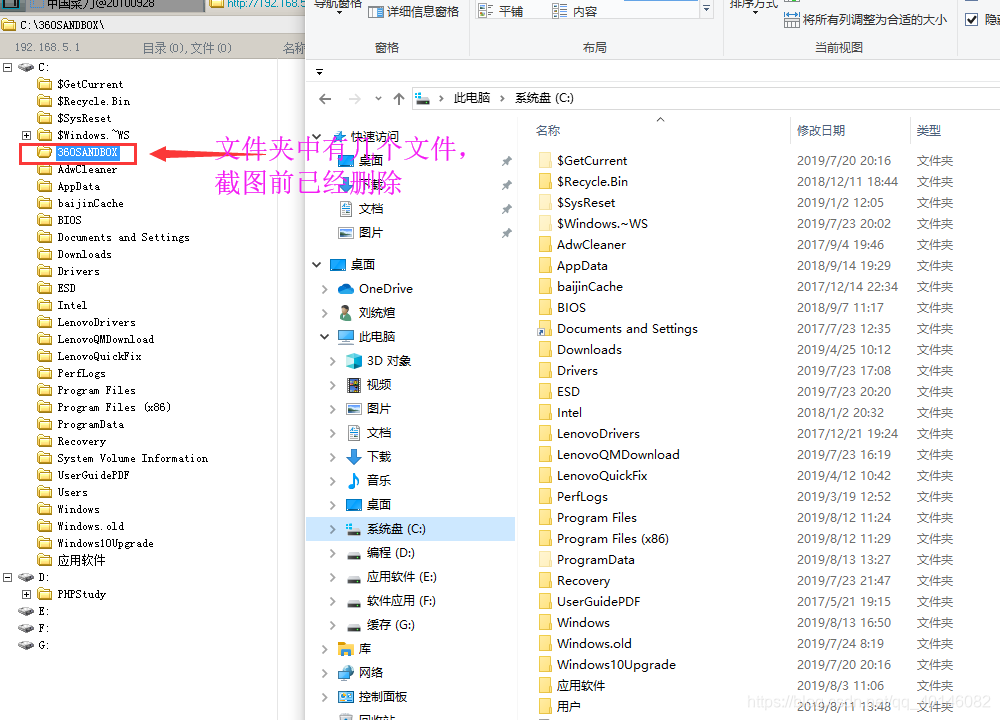

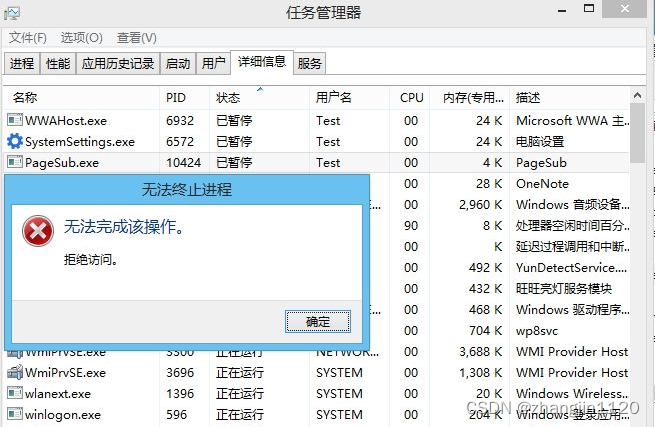

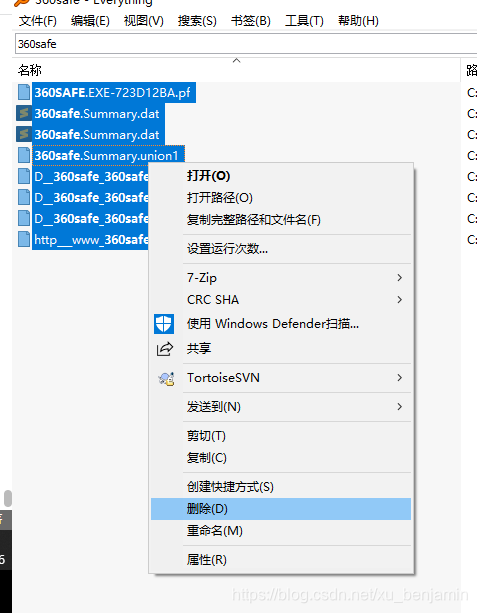

通过上面的这些图片,大家不难发现,这个软件的广告还是真多的。能过抓包和分析发现其实都是可以干掉的,但最终只有2处不能干掉,一个是编写脚本时的知识库里边给的案例是需要联网的,那个生成小精灵时的东东也是需要联网的

通过上面的这些图片,大家不难发现,这个软件的广告还是真多的。能过抓包和分析发现其实都是可以干掉的,但最终只有2处不能干掉,一个是编写脚本时的知识库里边给的案例是需要联网的,那个生成小精灵时的东东也是需要联网的

00414EE5 68 004A8300 push 复件_按?00834A00 ; res://%s%s.EXE/bottom_bar_ad.htm

push 0x834A00 改成 push 0x1

底部广告,改成这样,就更好了,连多余占用也没有了

733EB1C8 FF15 BC163873 call dword ptr ds:[<&USER32.MessageBoxA>>; USER32.MessageBoxA

输入用户名和密码后, 生成小精灵

00460B5A /74 1E je X复件_按?00460B7A-------------------1

改成:

00460B5A /EB 1E jmp X复件_按?00460B7A

用户名密码错误

0048B0E8 E8 635CFDFF call 复件_按?00460D50 ; 又让你登录

=========

========

输入用户名 和 密码之后

00417E8E . E8 A9EC0E00 call <jmp.&MFC42.#800> 这里是收费还是免

00417E93 . 385D EF cmp byte ptr ss:[ebp-0x11],bl

00417E96 EB 22 jmp X看这次给.00417EBA ; 反正也是跳,冒险一跳,跳到收费免费对话框之后

00417E98 . 53 push ebx

00417E99 . 53 push ebx

00417E9A . 56 push esi

00417E9B . 53 push ebx

00417E9C E8 1F300700 call 看这次给.0048AEC0 ; 这里是2号对话框

00417EA1 . 83C4 10 add esp,0x10

00417EA4 . 85C0 test eax,eax

00417EA6 . 0F84 3E140000 je 看这次给.004192EA

00417EAC > 6A FF push -0x1

00417EAE . 6A 01 push 0x1

00417EB0 68 05F30000 push 0xF305

00417EB5 . E8 62F10E00 call <jmp.&MFC42.#1199> ; 生成免费的还是收费的 对话框 得NOP掉!!!

00417EBA . 83F8 02 cmp eax,0x2

00417EBD . 0F84 27140000 je 看这次给.004192EA

004199F0 . 68 2C4C8300 push 看这次给.00834C2C ; 这里放入那个网址

00419A4F B8 204C8300 mov eax,看这次给.00834C20 ; ASCII “true” 这不何物?

00419A54 . 74 05 je X看这次给.00419A5B

00419A56 . B8 184C8300 mov eax,看这次给.00834C18 ; ASCII “false”

00419B23 . 8D4D D4 lea ecx,dword ptr ss:[ebp-0x2C] 到这里时,能看到一个跟序列号一样的东西

00419B81 . 68 F44B8300 push 看这次给.00834BF4 ; ASCII “mm=” 就那种小精灵的那种文件头

00419C82 . 8D4D 8C lea ecx,dword ptr ss:[ebp-0x74]

00419C85 . C645 FC 18 mov byte ptr ss:[ebp-0x4],0x18

00419C89 E8 7CD00E00 call <jmp.&MFC42.#5207> ; 改NOP 报错

00419C8E . 8B10 mov edx,dword ptr ds:[eax]

00419C90 . 8D4D E0 lea ecx,dword ptr ss:[ebp-0x20]

00419C93 . 51 push ecx

00419C94 . 8BC8 mov ecx,eax

00419C96 . 8945 EC mov dword ptr ss:[ebp-0x14],eax

00419C99 . FF52 60 call dword ptr ds:[edx+0x60]

00419C9C . 68 044C8300 push 看这次给.00834C04 ; ASCII “bingo”

00419CA1 . 8D4D E0 lea ecx,dword ptr ss:[ebp-0x20]

00419CA4 . E8 99CE0E00 call <jmp.&MFC42.#2764>

00419CA9 . 85C0 test eax,eax

00419CAB 90 nop ; jl NOP掉

00419CAC 90 nop

00419CAD . BE 01000000 mov esi,0x1

00419CB2 . EB 65 jmp X看这次给.00419D19

00419CB4 > 68 6C4B8300 push 看这次给.00834B6C ; ASCII “error”

00419CB9 . 8D4D E0 lea ecx,dword ptr ss:[ebp-0x20]

00419CBC . E8 81CE0E00 call <jmp.&MFC42.#2764>

00419CC1 . 85C0 test eax,eax

00419CC3 EB 1B jmp X看这次给.00419CE0 ; jl 改JMP

00419CC5 . 6A 06 push 0x6

00419CC7 . 6A 00 push 0x0

00419CC9 . 8D4D E0 lea ecx,dword ptr ss:[ebp-0x20]

00419CCC . E8 23D10E00 call <jmp.&MFC42.#6648>

00419CD1 . 8B55 E0 mov edx,dword ptr ss:[ebp-0x20]

00419CD4 . 6A 00 push 0x0

00419CD6 . 6A 00 push 0x0

00419CD8 . 52 push edx

00419CD9 . E8 1AD30E00 call <jmp.&MFC42.#1200>

00419CDE . EB 39 jmp X看这次给.00419D19

00419CE0 > 68 94F20000 push 0xF294

00419CE5 . 57 push edi

00419CE6 . E8 F5C42800 call 看这次给.006A61E0

00419CEB . 83C4 08 add esp,0x8

00419CEE . EB 29 jmp X看这次给.00419D19

00419CF0 . 8B4D C0 mov ecx,dword ptr ss:[ebp-0x40]

00419CF3 . 8B45 B8 mov eax,dword ptr ss:[ebp-0x48]

00419CF6 . 68 94F20000 push 0xF294

00419CFB . 51 push ecx

00419CFC . 8945 A4 mov dword ptr ss:[ebp-0x5C],eax

00419CFF . C745 EC 00000>mov dword ptr ss:[ebp-0x14],0x0

00419D06 . E8 D5C42800 call 看这次给.006A61E0

00419D0B . 83C4 08 add esp,0x8

00419D0E . B8 149D4100 mov eax,看这次给.00419D14

00419D13 . C3 retn

00419D14 . 8B75 C8 mov esi,dword ptr ss:[ebp-0x38]

00419D17 . B3 12 mov bl,0x12

00419D19 > C745 FC 16000>mov dword ptr ss:[ebp-0x4],0x16

00419D20 . E8 DFCF0E00 call <jmp.&MFC42.#1567>

00419D25 . 8B7D EC mov edi,dword ptr ss:[ebp-0x14]

00419D28 . 85FF test edi,edi

00419D2A EB 10 jmp X看这次给.00419D3C ; je 改成JMP

===================

00417E96: 7414 je 00417EACh =====> JMP

00419CAB: 7C07 jl 00419CB4h =====> NOP

00419CC3: 7C1B jl 00419CE0h =====> JMp

-------------------------------------------2中间还有一个保存后提示你得连网的东西

0048AF2F |. 68 78778300 push 复件_按?00837778 ; http://www.xiaojl.com/iplist.html 2来到 这里

00417EB5 . E8 62F10E00 call <jmp.&MFC42.#1199>

------------

00417EB5 . E8 62F10E00 call <jmp.&MFC42.#1199> --来到这里出来到是免费型 还是收费型的提示

004199F0 . 68 2C4C8300 push 小精灵.00834C2C ; http://hi.vrbrothers.com/xjl/mmbuildV1.aspx可来到这里

00419CD9 . E8 1AD30E00 call <jmp.&MFC42.#1200> ; 提示你没有连网

00419CDE . EB 39 jmp X小精灵.00419D19

00419CE0 > 68 94F20000 push 0xF294

00419CE5 . 57 push edi

00419CE6 . E8 F5C42800 call 小精灵.006A61E0 ; 这里是 服务器没有连网

http://www.vrbrothers.com/cn/qmacro/qkbase/FAQ/Read/1009?lan=chs

无法访问小精灵服务器访问失败

00417E19 /E9 CC140000 jmp 小精灵.004192EA

00417E1E |90 nop

=====================================

下边这行得来不易:

00419CAB /7C 07 jl X小精灵.00419CB4 NOP掉

00419CC3 /EB 1B jmp X小精灵.00419CE0 得改

00419D2A /EB 10 jmp X小精灵.00419D3C 改了

===================================

00419CA4 . E8 99CE0E00 call <jmp.&MFC42.#2764>

00419CA9 . 85C0 test eax,eax

00419CAB 7C 07 jl X小精灵.00419CB4

00419CAD . BE 01000000 mov esi,0x1

00419CB2 . EB 65 jmp X小精灵.00419D19

00419CB4 > 68 6C4B8300 push 小精灵.00834B6C ; error

00419CB9 . 8D4D E0 lea ecx,dword ptr ss:[ebp-0x20]

00419CBC . E8 81CE0E00 call <jmp.&MFC42.#2764>

00419CC1 . 85C0 test eax,eax

00419CC3 EB 1B jmp X小精灵.00419CE0 ; 这里得跳

00419CC5 . 6A 06 push 0x6

00419CC7 . 6A 00 push 0x0

00419CC9 . 8D4D E0 lea ecx,dword ptr ss:[ebp-0x20]

00419CCC . E8 23D10E00 call <jmp.&MFC42.#6648>

00419CD1 . 8B55 E0 mov edx,dword ptr ss:[ebp-0x20]

00419CD4 . 6A 00 push 0x0

00419CD6 . 6A 00 push 0x0

00419CD8 . 52 push edx

00419CD9 . E8 1AD30E00 call <jmp.&MFC42.#1200> ; 提示你没有连网

00419CDE . EB 39 jmp X小精灵.00419D19

00419CE0 > 68 94F20000 push 0xF294

00419CE5 . 57 push edi

00419CE6 E8 F5C42800 call 小精灵.006A61E0 ; 这里是 服务器没有连网

00419CEB . 83C4 08 add esp,0x8

00419CEE . EB 29 jmp X小精灵.00419D19

00419CF0 . 8B4D C0 mov ecx,dword ptr ss:[ebp-0x40]

00419CF3 . 8B45 B8 mov eax,dword ptr ss:[ebp-0x48]

00419CF6 . 68 94F20000 push 0xF294

00419CFB . 51 push ecx

00419CFC . 8945 A4 mov dword ptr ss:[ebp-0x5C],eax

00419CFF . C745 EC 00000>mov dword ptr ss:[ebp-0x14],0x0

00419D06 . E8 D5C42800 call 小精灵.006A61E0

00419D0B . 83C4 08 add esp,0x8

00419D0E . B8 149D4100 mov eax,小精灵.00419D14

00419D13 . C3 retn

00419D14 . 8B75 C8 mov esi,dword ptr ss:[ebp-0x38]

00419D17 . B3 12 mov bl,0x12

00419D19 > C745 FC 16000>mov dword ptr ss:[ebp-0x4],0x16

00419D20 . E8 DFCF0E00 call <jmp.&MFC42.#1567>

00419D25 . 8B7D EC mov edi,dword ptr ss:[ebp-0x14]

00419D28 . 85FF test edi,edi

00419D2A EB 10 jmp X小精灵.00419D3C

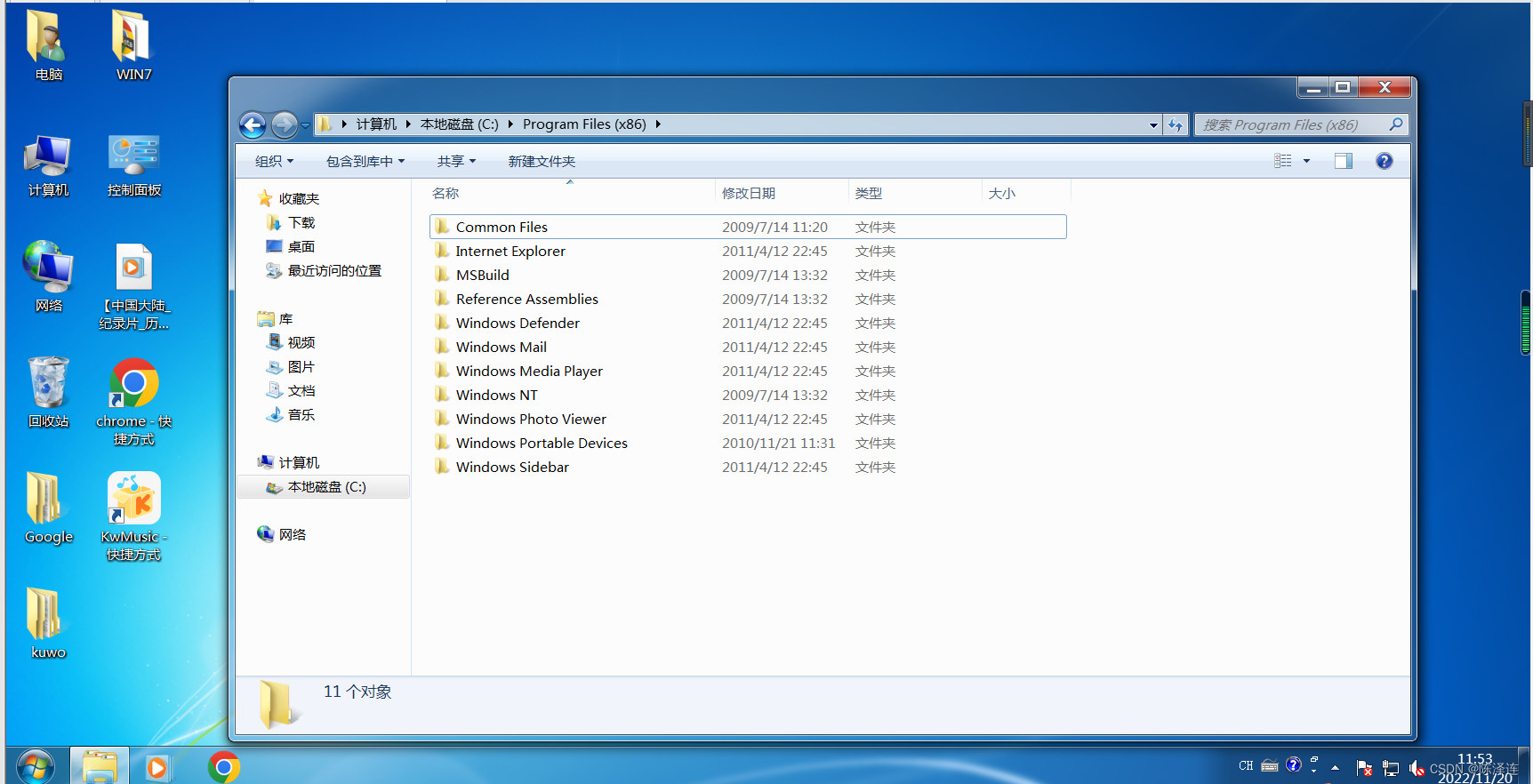

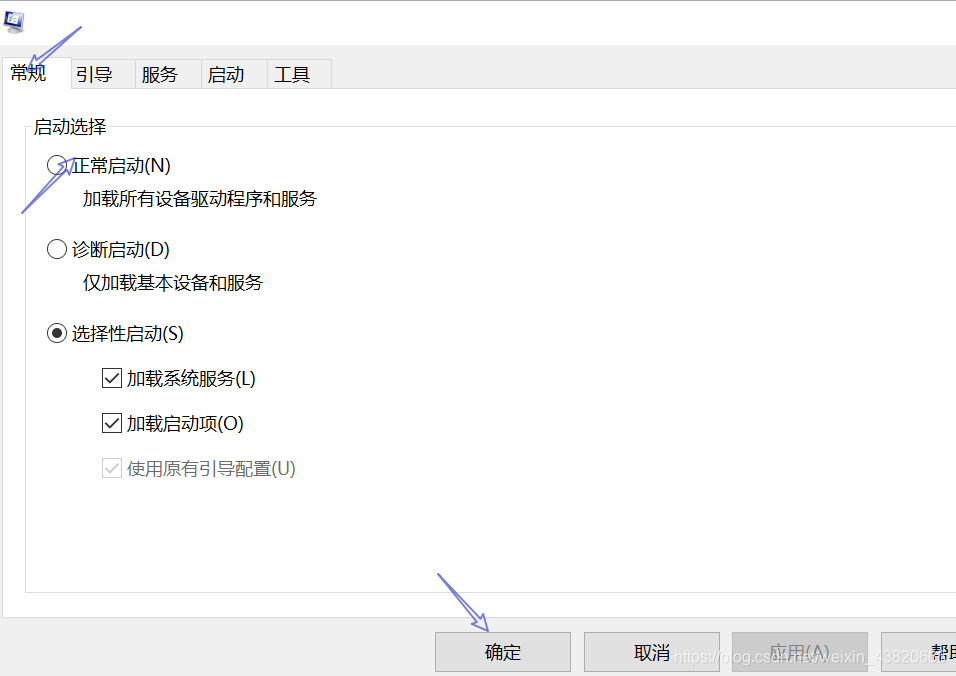

最终我们修改后的版本就成了这个样子,美中不足是需要点击一下,最大化按钮才会变身为下面的这样

这样主界面就出来了,不影响使用的。别人的修改版本好像不需要联网生成小精灵,咱的版本要联网生成小精灵,只是这一点技术上没有突破,希望感兴趣的同学有时间研究下,最后打包两个修改版本,供大家回去消遣与学习~~~

解包密码:奇幻软件坊出品

下载地址: http://www.400gb.com/file/109208630

温馨提示:

城通网盘 过滤广告教程,请使用 ADSafe超精简汇编修改启动无提示爽歪歪直接退出版

这样只要输入一个验证码,烦人的广告就没有了,并能达到最高的下载速率~~