目录

- 1. 什么是IDS?

- 2. IDS和防火墙有什么不同?

- 2.1 检测与监测

- 2.2 设备所处点不同

- 2.3 作用点不同

- 2.4 动作不同

- 3. IDS工作原理?

- 3.1、IDS分为实时入侵检测和事后入侵检测:

- 3.2、入侵检测分类:

- 3.3、入侵检测技术途径:

- 4. IDS的主要检测方法有哪些详细说明?

- 4.1 异常检测模型 (Anomaly Detection)

- 4.2 误用检测模型(misuse detection)

- 5. IDS的部署方式有哪些?

- 6. IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

- 6.1 IDS的签名

- 6.2 签名过滤器作用

- 6.3外签名配置作用

1. 什么是IDS?

IDS(入侵检测系统):对系统的运行状态进行监视,发现各种攻击企图、攻击行为、攻击结果。用于保证系统资源的安全(机密性、完整性、可用性)

设备本身(IDS系统)是一个软件与硬件的组合系统。

IDS的作用:实时监测

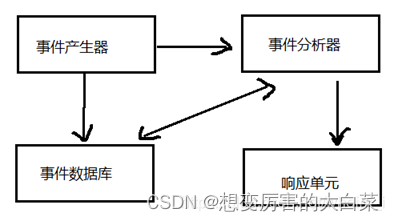

经典检测模型

通用的入侵检测系统抽象模型

● 主体(subject)

● 对象(object)

● 审计记录(audit record)

● 活动档案(profiles)

● 异常记录(anomoly records)

● 活动规则(activity rules)

入侵检测经典理论

系统访问控制要面对三类用户

● 合法用户

● 伪装–攻破【流程控制】

1、身份仿冒(可能是最早提出不能依赖于身份认证,还要坚强行为为监控以防

● 秘密用户

1、后门

2. IDS和防火墙有什么不同?

2.1 检测与监测

防火墙一般是一次性检查:检测系统

检测:一次性检查

IDS系统:实时监测系统

监测:长时间的检测

防火墙主要是对外防御,这是针对攻击的被动防御,主要目的是保护内网用户

IDS主要是对内部的检测,IDS会主动寻找潜在的攻击者,主要是发现入侵行为

2.2 设备所处点不同

防火墙是在内网和外网之间的一道防御系统

IDS是一个旁路监听设备,没有也不需要跨接在任何链路上,无需流量流经过也能进行工作

2.3 作用点不同

通过了防火墙的数据防火墙就不能进行其他操作

入侵检测(IDS) 是防火墙的有力补充,形成防御闭环,可以及时、正确、全面的发现入侵,弥补防火墙对应用层检测的缺失

2.4 动作不同

防火墙可以允许内部的一部分主机被外部访问

IDS只有监视和分析用户和系统的活动、行为

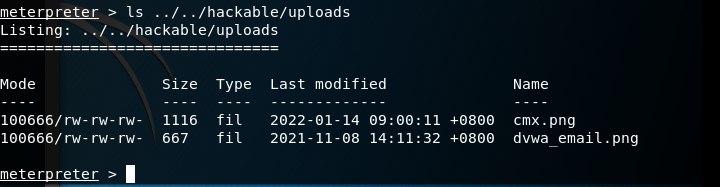

3. IDS工作原理?

3.1、IDS分为实时入侵检测和事后入侵检测:

1 实时入侵检测:在网络连接过程中进行,发现入侵迹象立即断开当前连接,并收集证据和实施数据恢复。

2 事后入侵检测:由安全人员进行检测。

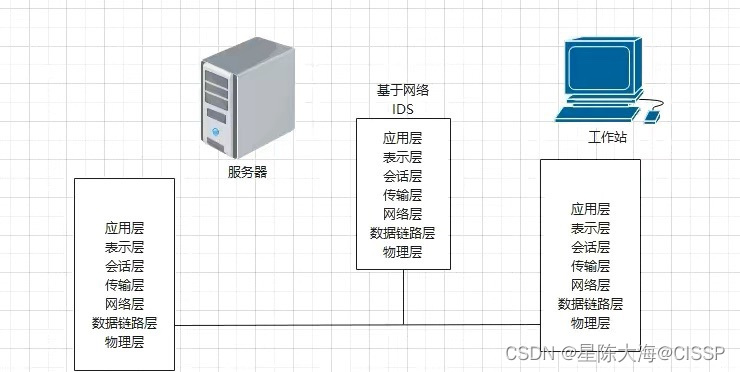

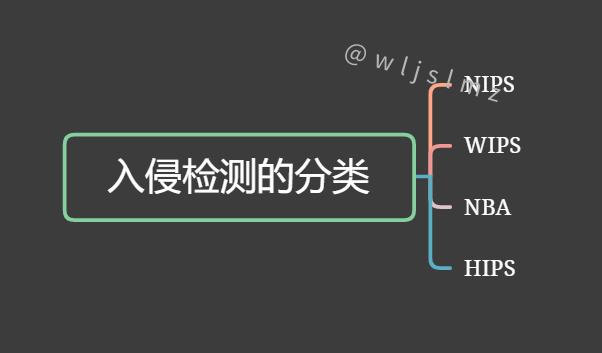

3.2、入侵检测分类:

1 基于网络:通过连接在网络的站点捕获数据包,分析是否具有已知攻击模式。

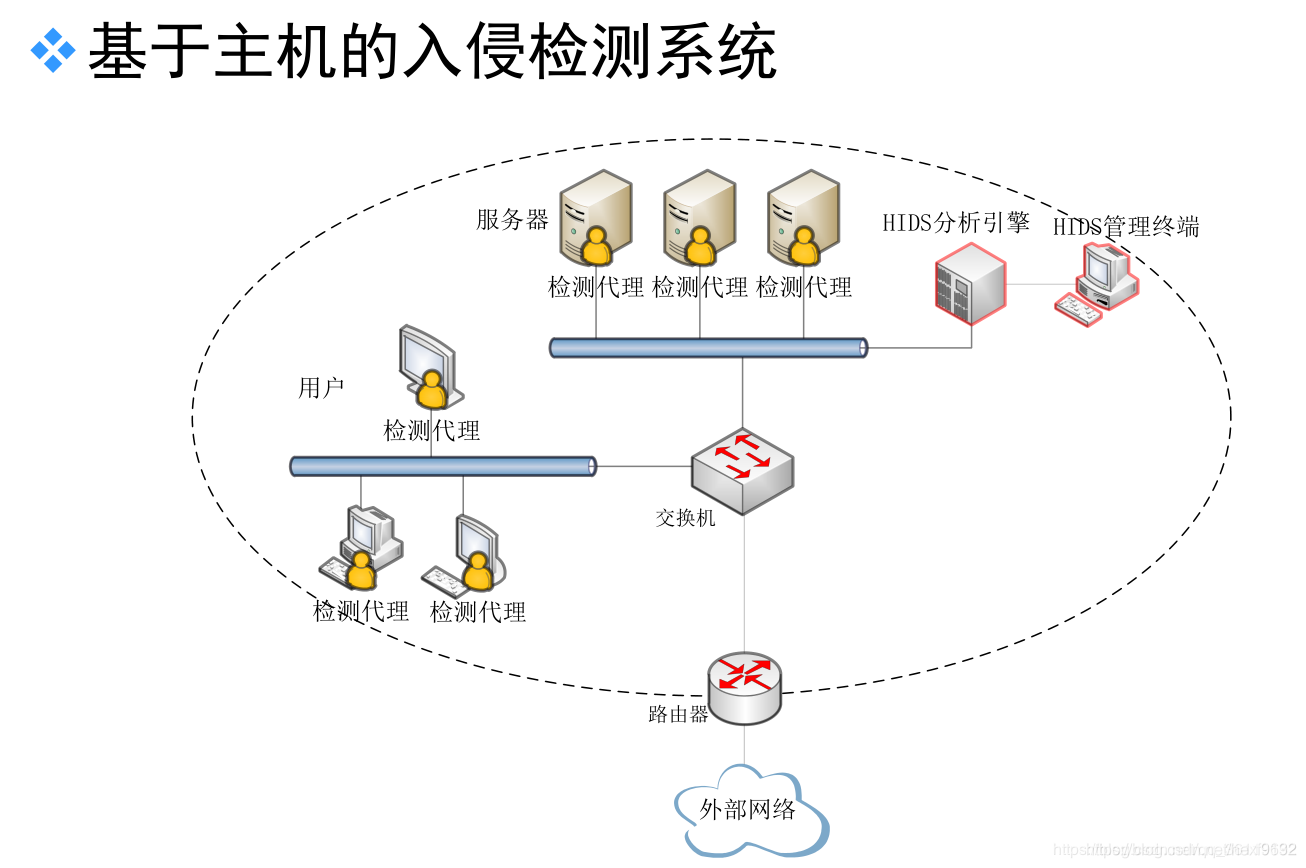

2 基于主机:通过分析系统审计数据来发现可疑活动,比如内存和文件的变化;输入数据只要来源于系统日志。

3.3、入侵检测技术途径:

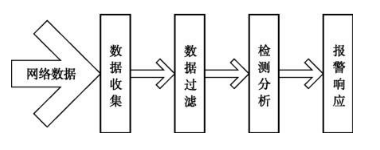

1 信息收集:系统日志、目录以及文件的异常改变、程序执行中的异常行为、物理形式的入侵信息。

2 数据分析:

4. IDS的主要检测方法有哪些详细说明?

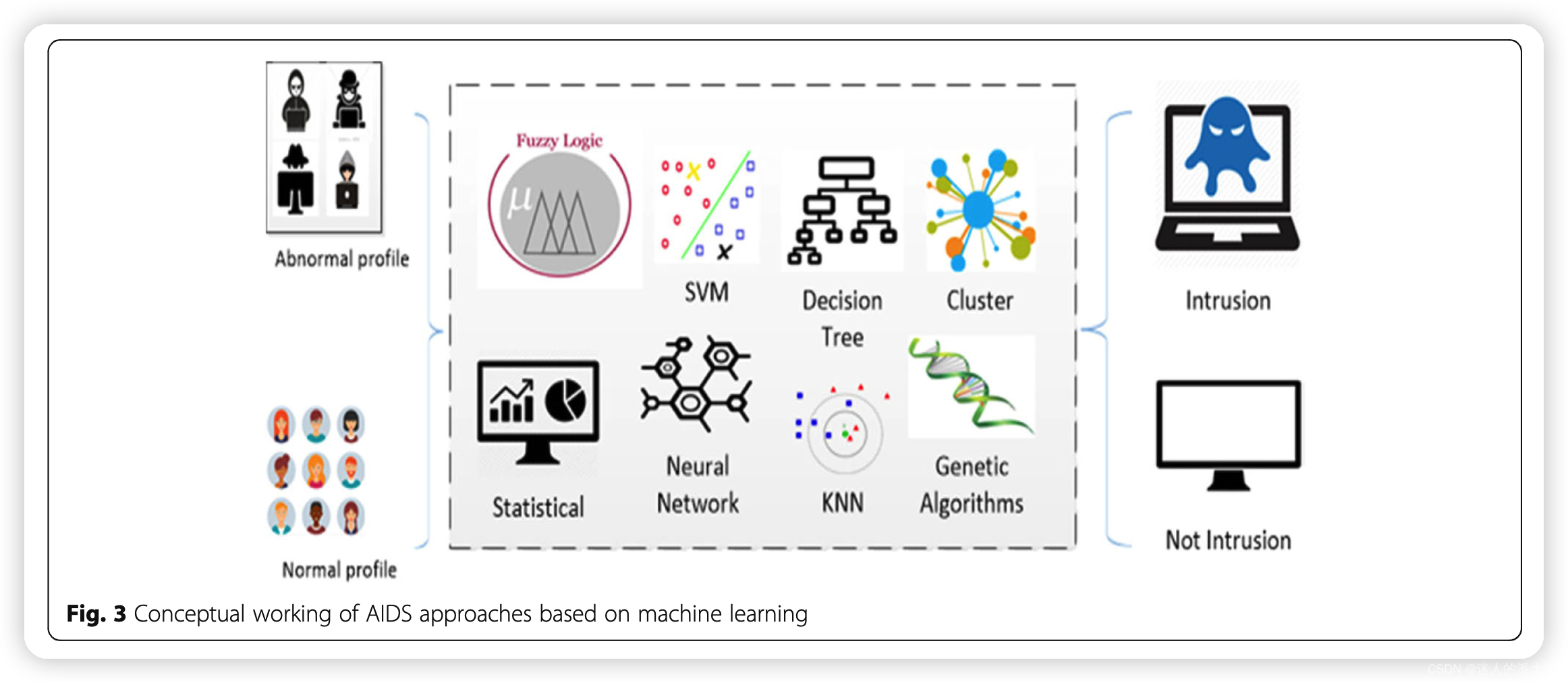

4.1 异常检测模型 (Anomaly Detection)

首先总结正常操作应该具有的特征(用户轮廓),当用户活动与正常行为有重大偏离时即被认为是入侵。

优点

● 不需要专门的操作系统缺陷特征库

● 有效检测对合法用户的冒充检测

缺点

● 建立正常的行为为轮廓和确定异常行为轮廓的阀值困难

● 不是所有的入侵行为都会产生明显的异常

误用检测

4.2 误用检测模型(misuse detection)

收集非正常操作的行为特征,建立相关的特征库,当检测的用户或系统行为与库中的记录相匹配时,系统就认为这种行为是入侵,误用检测模型也称为特征检测(Signature-based detection)。

优点

● 可检测所有已知入侵行为。

● 能够明确入侵行为并提升防范方法

缺点

● 缺乏对未知入侵行为的检测

● 对内部人员的越权行为无法进行检测

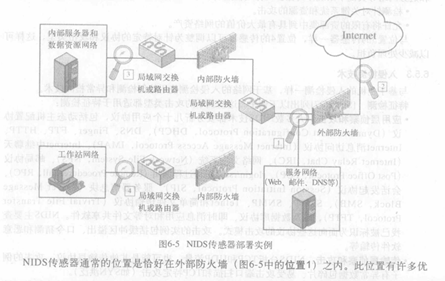

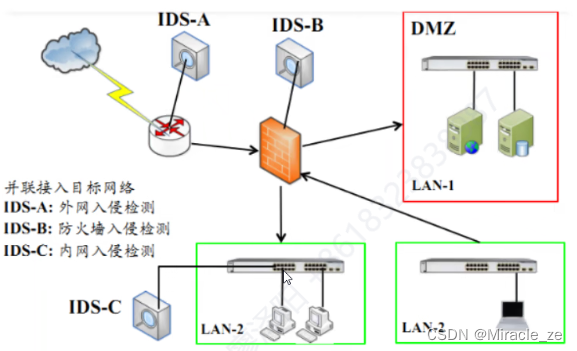

5. IDS的部署方式有哪些?

旁挂:需要在部署旁挂设备上使用端口镜像的功能,把需要采集的端口流量镜像带IDS旁挂口。也可以使用集线器、分光器实现流量复制。【即使是IPS也会有旁挂】

部署方式有:

1、共享和交换模式:在交换机或HUB设备上做端口镜像

2、隐蔽模式:将探测器的探测口IP去除,IDS将对外不可见

3、Tap模式:双向监听全双工以太网中网络通信信息,捕捉网络中所有能力,记录完整的状态信息与防火墙联动发送reset包

4、In-line模式:将IDS串联在通信接口上,位于交换机和路由器之间,该情况下可以将威胁通信包丢弃,实时阻断网络攻击

5、混合模式:通过监听所有连接到防火墙的网段,全面了解网络状态

6. IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

6.1 IDS的签名

IDS的签名是用来描述网络入侵行为的特征,通过比较报文特征和签名来检测入侵行为。

IPS特征库中包含了针对各种攻击行为的海量签名信息,但是在实际网络环境中,业务类型可能比较简单,不需要使用所有的签名,大量无用的签名也容易影响对常用签名的调测。此时我们可以使用签名过滤器将常用的签名过滤出来。

6.2 签名过滤器作用

签名过滤器是若干签名的集合,我们根据特定的条件如严重性、协议、威胁类型等,将IPS特征库中适用于当前业务的签名筛选到签名过滤器中,后续就可以重点关注这些签名的防御效果。通常情况下,对于筛选出来的这些签名,在签名过滤器中会沿用签名本身的缺省动作。特殊情况下,我们也可以在签名过滤器中为这些签名统一设置新的动作,操作非常便捷。

签名过滤器的动作分为:

1、阻断:丢弃命中签名的报文,并记录日志。

2、告警:对命中签名的报文放行,但记录日志。

3、采用签名的缺省动作,实际动作以签名的缺省动作为准。

签名过滤器的动作优先级高于签名缺省动作,当签名过滤器动作不采用缺省动作时以签名过滤器中的动作为准。

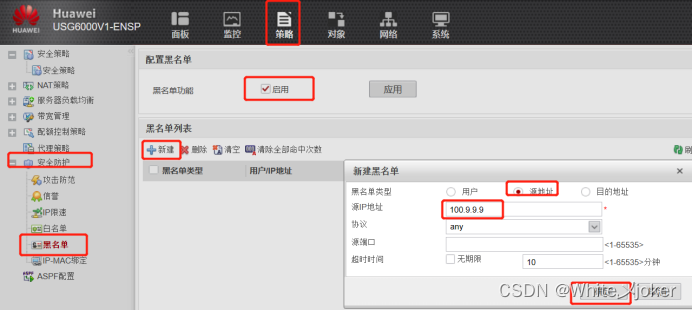

6.3外签名配置作用

由于签名过滤器会批量过滤出签名,且通常为了方便管理会设置为统一的动作。如果管理员需要将某些签名设置为与过滤器不同的动作时,可将这些签名引入到例外签名中,并单独配置动作。

例外签名的动作分为:

1、阻断:丢弃命中签名的报文并记录日志。

2、告警:对命中签名的报文放行,但记录日志。

3、放行:对命中签名的报文放行,且不记录日志。添加黑名单:是指丢弃命中签名的报文,阻断报文所在的数据流,记录日志,并可将报文的源地址或目的地址添加至黑名单。