实验目的与要求

1、 了解MD5加密的基本原理

2、 使用MD5Crack工具进行MD5解密

3、 使用网络资源对密文进行在线破解

4、 认真阅读并掌握本实验相关的知识点

5、上机实现实验所提到的工具和操作,得到实验结果,并填写实验报告

预备知识

MD5介绍

1991年,Rivest开发出技术上更为趋近成熟的md5算法。它在MD4的基础上增加了"安全-带子"(safety-belts)的概念。虽然MD5比MD4复杂度大一些,但却更为安全。这个算法很明显的由四个和MD4设计有少许不同的步骤组成。在MD5算法中,信息-摘要的大小和填充的必要条件与MD4完全相同。Den boer和Bosselaers曾发现MD5算法中的假冲突(pseudo-collisions),但除此之外就没有其他被发现的加密后结果了。

对MD5算法简要的叙述可以为:MD5以512位分组来处理输入的信息,且每一分组又被划分为16个32位子分组,经过了一系列的处理后,算法的输出由四个32位分组组成,将这四个32位分组级联后将生成一个128位散列值。

在MD5算法中,首先需要对信息进行填充,使其字节长度对512求余的结果等于448。因此,信息的字节长度(Bits Length)将被扩展至N*512+448,即N*64+56个字节(Bytes),N为一个正整数。填充的方法如下,在信息的后面填充一个1和无数个0,直到满足上面的条件时才停止用0对信息的填充。然后,在在这个结果后面附加一个以64位二进制表示的填充前信息长度。经过这两步的处理,现在的信息字节长度=N*512+448+64=(N+1)*512,即长度恰好是512的整数倍。这样做的原因是为满足后面处理中对信息长度的要求。

MD5中有四个32位被称作链接变量(Chaining Variable)的整数参数,他们分别为:A=0x01234567,B=0x89abcdef,C=0xfedcba98,D=0x76543210。

当设置好这四个链接变量后,就开始进入算法的四轮循环运算。循环的次数是信息中512位信息分组的数目。

将上面四个链接变量复制到另外四个变量中:A到a,B到b,C到c,D到d。

主循环有四轮(MD4只有三轮),每轮循环都很相似。第一轮进行16次操作。每次操作对a、b、c和d中的其中三个作一次非线性函数运算,然后将所得结果加上第四个变量,文本的一个子分组和一个常数。再将所得结果向右环移一个不定的数,并加上a、b、c或d中之一。最后用该结果取代a、b、c或d中之一。以下是每次操作中用到的四个非线性函数(每轮一个)。

F(X,Y,Z) =(X&Y)|((~X)&Z)

G(X,Y,Z) =(X&Z)|(Y&(~Z))

H(X,Y,Z) =X^Y^Z

I(X,Y,Z)=Y^(X|(~Z))

(&是与,|是或,~是非,^是异或)

这四个函数的说明:如果X、Y和Z的对应位是独立和均匀的,那么结果的每一位也应是独立和均匀的。F是一个逐位运算的函数。即,如果X,那么Y,否则Z。函数H是逐位奇偶操作符。

MD5算法的应用

(1)一致性验证

MD5的典型应用是对一段信息(Message)产生信息摘要(Message-Digest),以防止被篡改。比如,在UNⅨ下有很多软件在下载的时候都有一个文件名相同,文件扩展名为.md5的文件,在这个文件中通常只有一行文本,大致结构如:

MD5 (tanajiya.tar.gz) = 0ca175b9c0f726a831d895e269332461

这就是tanajiya.tar.gz文件的数字签名。MD5将整个文件当作一个大文本信息,通过其不可逆的字符串变换算法,产生了这个唯一的MD5信息摘要。为了让读者朋友对MD5的应用有个直观的认识,笔者以一个比方和一个实例来简要描述一下其工作过程:

大家都知道,地球上任何人都有自己独一无二的指纹,这常常成为公安机关鉴别罪犯身份最值得信赖的方法;与之类似,MD5就可以为任何文件(不管其大小、格式、数量)产生一个同样独一无二的“数字指纹”,如果任何人对文件做了任何改动,其MD5值也就是对应的“数字指纹”都会发生变化。

我们常常在某些软件下载站点的某软件信息中看到其MD5值,它的作用就在于我们可以在下载该软件后,对下载回来的文件用专门的软件(如Windows MD5 Check等)做一次MD5校验,以确保我们获得的文件与该站点提供的文件为同一文件。利用MD5算法来进行文件校验的方案被大量应用到软件下载站、论坛数据库、系统文件安全等方面。

(2)数字证书

MD5的典型应用是对一段Message(字节串)产生fingerprint(指纹),以防止被“篡改”。举个例子,你将一段话写在一个叫 readme.txt文件中,并对这个readme.txt产生一个MD5的值并记录在案,然后你可以传播这个文件给别人,别人如果修改了文件中的任何内容,你对这个文件重新计算MD5时就会发现(两个MD5值不相同)。如果再有一个第三方的认证机构,用MD5还可以防止文件作者的“抵赖”,这就是所谓的数字签名应用。

(3)安全访问认证

MD5还广泛用于操作系统的登陆认证上,如Unix、各类BSD系统登录密码、数字签名等诸多方面。如在UNⅨ系统中用户的密码是以MD5(或ash其它类似的算法)经H运算后存储在文件系统中。当用户登录的时候,系统把用户输入的密码进行MD5 Hash运算,然后再去和保存在文件系统中的MD5值进行比较,进而确定输入的密码是否正确。通过这样的步骤,系统在并不知道用户密码的明码的情况下就可以确定用户登录系统的合法性。这可以避免用户的密码被具有系统管理员权限的用户知道。MD5将任意长度的“字节串”映射为一个128bit的大整数,并且是通过该128bit反推原始字符串是困难的,换句话说就是,即使你看到源程序和算法描述,也无法将一个MD5的值变换回原始的字符串,从数学原理上说,是因为原始的字符串有无穷多个,这有点象不存在反函数的数学函数。所以,要遇到了md5密码的问题,比较好的办法是:你可以用这个系统中的md5()函数重新设一个密码,如admin,把生成的一串密码的Hash值覆盖原来的Hash值就行了。

正是因为这个原因,现在被黑客使用最多的一种破译密码的方法就是一种被称为"跑字典"的方法。有两种方法得到字典,一种是日常搜集的用做密码的字符串表,另一种是用排列组合方法生成的,先用MD5程序计算出这些字典项的MD5值,然后再用目标的MD5值在这个字典中检索。我们假设密码的最大长度为8位字节(8 Bytes),同时密码只能是字母和数字,共26+26+10=62个字符,排列组合出的字典的项数则是P(62,1)+P(62,2)….+P(62,8),那也已经是一个很天文的数字了,存储这个字典就需要TB级的磁盘阵列,而且这种方法还有一个前提,就是能获得目标账户的密码MD5值的情况下才可以。这种加密技术被广泛的应用于UNⅨ系统中,这也是为什么UNⅨ系统比一般操作系统更为坚固一个重要原因。

MD5算法的优点

Van oorschot和Wiener曾经考虑过一个在散列中暴力搜寻冲突的函数(brute-force hash function),而且他们猜测一个被设计专门用来搜索MD5冲突的机器(这台机器在1994年的制造成本大约是一百万美元)可以平均每24天就找到一个冲突。但单从1991年到2001年这10年间,竟没有出现替代MD5算法的MD6或被叫做其他什么名字的新算法这一点,我们就可以看出这个瑕疵并没有太多的影响MD5的安全性。上面所有这些都不足以成为MD5的在实际应用中的问题。并且,由于MD5算法的使用不需要支付任何版权费用的,所以在一般的情况下(非绝密应用领域。但即便是应用在绝密领域内,MD5也不失为一种非常优秀的中间技术),MD5怎么都应该算得上是非常安全的了。

常见的破解技术

现在流行的破解方法,主要包括两个方面,一种是暴力破解,一种是在线的查询,暴力破解的方式又分为基于字典的、基于彩虹表的、基于字符集的等等,其原理是通过确定字符集的范围,将每个字符组合的MD5值计算出来,与需要破解的MD5密文进行比较,如果相匹配,则说明找到了答案,这种方式的优点是在知道字符集以及原文长度的时候,可以估测所需要的破解时间,缺点在于,需要对所确定的字典、彩虹表有较高的要求,倘若是没有任何信息的去匹配,需要的时间会非常长,尤其当原文是比较生僻或者没有确定规律的情况,可以视作不可破解。

在线的MD5值破解所采用的方法是,网站将大量的可能出现的原文的MD5值计算出来,存储在自己的服务器中,对外提供查询服务,当用户提交密文的时候,网站服务器寻找相匹配的明文,若数据库中包含词条数据,则表示破解成功,如果没有,则表示破解失败,从某个角度上来说,网站的在线破解方式也是的彩虹表破解的一种,区别在于其数据量比较大,而且将原文-MD5的组合提前计算结束,现在比较大的在线破解网站能够存储数十亿条数据,对于一般常见的明文来说容易得到。其缺点也比较明显,当数据库中没有匹配的数据时,则破解失败,只能求助于其他方式。

指定待攻击密文

MD5即Message-Digest Algorithm 5(信息-摘要算法5),用于确保信息传输完整一致。是计算机广泛使用的杂凑算法之一(又译摘要算法、哈希算法)。MD5的典型应用是对一段信息(Message)产生信息摘要(Message-Digest),以防止被篡改。

步骤1:本实验的目的是尝试破解以下MD5密文。

32位:

21232F297A57A5A743894A0E4A801FC3

FCEA920F7412B5DA7BE0CF42B8C93759

C33367701511B4F6020EC61DED352059

EF15D8EDD00A6960C9C16937CBF14212

1D71D84C6C159EE9E9E0585DD2AD6CCB

E99A18C428CB38D5F260853678922E03

16位:

28CB38D5F2608536

9371E9345734EF4E

FF0DADA1BF5BFA7C

DCF03BA266DC0885

EB2699BC4BEB41A9

使用MD5Crack工具对MD5进行破解

步骤1:打开MD5Crack暴力破解工具。

骤2:该工具可以选择单个MD5密文,或者多个密文,同时可以配置具体的破解选项。选择上述目标密文中的一项,填入输入框(虚拟机和本地机之间支持文字的复制粘贴,可以直接拷贝字符串到虚拟机当中),设置明文长度,进行字符设置:这里有3种方式可选择,分别是:使用字符集、使用字典、使用插件。

(1)使用字符集比较简单,如果你对数据有大概知情,比如已经知道是被加密的数据是数字,那你就可以只选择数字其他的都不选择,这样就可以大大减少解密的时间了,或如果知道被加密数据就是1-6之间的数字组成的,你就可以直接只选择自定义且在里输入1-6几个数字就可以了,破解会更快。

(2)使用字典:如果你已经有或者专门为破解加密数据而生成的字典,可以使用这项,比如数据是姓名和生日组成的,就可以先用字典生成器做好字典文件后,选择此项。

(3)插件方式相当于一个字典生成工具,不同的是它不将字符串保存到文件中,而是直接传给主程序,这样倒可以避免字典文件占大量的空间。

步骤3:单击“开始”按钮,开始破解过程,等待之后得到结果。(暴力破解需要时间,也需要运气,破解时间可能会比较长)对于MD5密文来说,没有简单的技巧以判断其所使用的字符集,只能凭借本身信息之外的提示进行破解。

步骤4:从网上下载字典文件,在本实验平台上的tools文件夹下有一个现成的字典,对于疯狂字典进行设置,包括密码长度、生成方式、以及字典保存路径,本实验中密码长度设置为5-7,生成方式为随机生成,随机组合为小写字母,字典保存路径为默认路径,设置完成后,点击生成,进行字典生成。

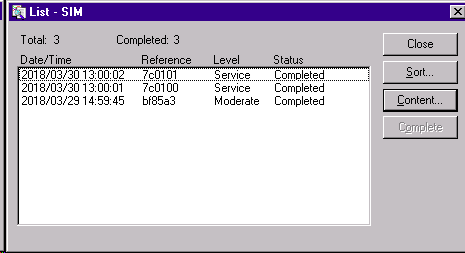

步骤5:打开MD5Crack软件,如图所示,输入要破解的密文,加载字典,点击开始,进行密文破解,结果如图所示,可见使用字典会在很大程度上提高破解速度

另外我们可以使用工具提供实验样本

步骤1:目前有很多工具可以进行字符串的MD5加密转换,这里使用MD5 Tool工具进行加密。选择几个字符串,进行MD5加密。

使用MD5 Tool进行加密

步骤2: 使用MD5 Tool对生日进行加密,如图所示,对‘871213’进行加密,打开MD5Crack,如图,字符设置选择使用插件,选择Birthday插件,将MD5Tool对于‘871213’加密得到的32位密码输入到MD5Crack进行,进行解密,解密结果如图所示。

MD5Tool对生日进行加密

使用在线工具进行破解(需要网络连接)

对于MD5破解来说,最高效的方法是使用已有的数据库,进行字典破解、彩虹表破解。目前在网上存在很多提供MD5破解的网站,大多利用的是数据库存储已有匹配的方法。

步骤1:打开浏览器(存在网络连接的条件下),访问www.md5.rednoize.com。

步骤2:在对话框中输入想要解密的md5密文,点击搜索按钮

步骤3:其他类似的网站还有很多,可以尝试访问www.xmd5.org等进行查询。

由此次实验我们可以了解到使用本地工具例如MD5Crack进行破解,需要确定正确的字符集以及合适的破解长度,除了一些比较简单的情况,一般需要的时间可能会比较长。在线查询的方式,是在所访问的网站的数据库中查找结果,对于一般有规律的原文来说,一般可以破解。