目录

- 环境介绍

- 工具简介

- 数据包

- 规则

环境介绍

NAT模式:

- kali攻击方

- win7受害者

- Metasploitable受害者

工具简介

一个在本地或远程TCP/IP网络上扫描开放的NETBIOS名称服务器的命令行工具。它基于Windows系统的nbtstat工具的功能实现,但它可在许多地址上运行,而不是仅一个地址。

用法:

用法: nbtscan-unixwiz [选项] 目标 [目标...]目标可以是IP地址,DNS名称或地址的列表范围。范围可以表示成“192.168.12.0/24”或“192.168.12.64-97”-V 显示版本信息-f 显示完整的NBT资源记录响应(推荐)-H 生成HTTP请求头-v 开启详细输出调试-n 不查找响应IP地址的反向名称-p <n> 绑定UDP端口(默认0)-m 响应中包含MAC地址 (等同'-f')-T <n> 超时不响应 (默认2秒)-w <n> 次写入后等待秒数 (默认10ms)-t <n> 每个地址尝试次数(默认1次)-P 以perl的hashref格式生成结果

这里可以不用参数,直接扫

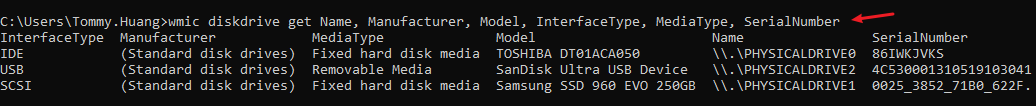

nbtscan 192.168.239.0/24

数据包

注意到数据包与入侵检测——enum4linux(扫描篇)极为相似,可以通过正则取逆的方式来避开误报,有误我这里被要求使用双向规则,双向都要告警,所以,只有设置请求包noalert,相应包取逆才可以避开误报,那,我这里就暂时按通用匹配处理。

规则

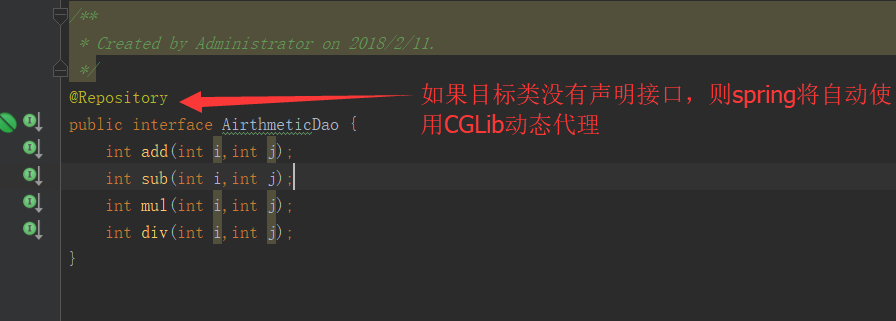

直接拿来enum4linux的双向规则:

alert udp any any -> any any (msg:"enum4linux 扫描"; content:"CKAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA|00 00 21 00 01|"; flowbits:set,enum4linux_scan; metadata:service nbns, service udp, service check-ports; sid:1; rev:1;)

alert udp any any -> any any (msg:"enum4linux 响应"; content:"CKAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA|00 00 21 00 01|"; content:"WORKGROUP"; flowbits:isset,enum4linux_scan; metadata:service nbns, service udp, service check-ports; sid:2; rev:1;)