《白帽子讲Web安全 – 纪念版 吴翰清著》

该书大多数内容举例大多数是2010年左右的

相隔11年左右, 但是内容并没有被淘汰, 感觉很适合入门, 因为内容详细且比较基础

当然, 这只是对我而言

该书一共 四篇 18章

第一篇世界观安全

- 第一章 我的安全世界观

第一章第一节介绍了中国黑客的历史, 黑客的发展, web安全的兴起

随后直到第五节才开始正式介绍web安全, 介绍了安全三要素可用性、机密性、完整性作者并写上了自己的理解.

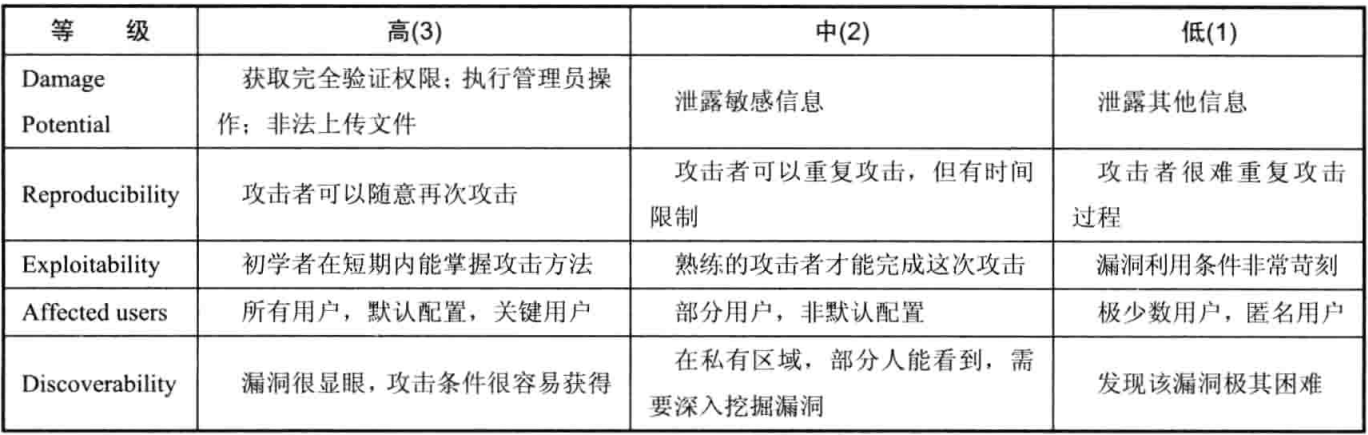

接着剩下的6 - 7 主要内容是安全风险评估模型和一些防御手段

第二篇客户端脚本安全

-第二章 浏览器安全

该章主要是介绍浏览器在重要性, 主要内容:XMLHttpRequest举例介绍浏览器安全中最基本也是最核心的同源策略(Same Origin Policy)、沙箱来隔离对象/进程/线程的机制用来防护, 虽然在今年4月份有爆出了关于谷歌的沙箱逃逸😓, 不过沙箱还是很有用的、恶意网址拦截(被挂马的网站和钓鱼网站)等等一些

- 第三章 跨站脚本攻击(XSS)

他书上写的是XSS是owasp top 10 的首位, 不知道是什么时候的排行榜

2021年的owasp top 10 是

//我也不知道我翻译对不对

😓😓

A01:2021-Broken Access Control //失效访问控制A02:2021-Cryptographic Failures //以前叫敏感信息泄露, 现在改名为失效加密A03:2021-Injection //注入A04:2021-Insecure Design //这个是新类别 设计缺陷 应该可以这样子说A05:2021-Security Misconfiguration //安全配置错误A06:2021-Vulnerable and Outdated Components //以前叫使用含有已知漏洞的组件, 现在叫易受攻击和过时的组件?A07:2021-Identification and Authentication Failures //失效的身份验证和会话管理A08:2021-Software and Data Integrity Failures //这个也是是新的类别, 软件与数据不完整??A09:2021-Security Logging and Monitoring Failures //日志监控与管理不足A10:2021-Server-Side Request Forgery //SSRF

回归正题, XSS 有三种反射型XSS、存储型XSS、DOM based XSS

反射型XSS的话基本没有什么危害, 所以大部分厂商都不收

关于XSS的利用可以看我之前发的文章 Pikachu漏洞练习平台 记录(xss)写的并不太完全

不过还是有一个让我涨姿势的内容, 原来XSS也能形成蠕虫, 不过利用比较条件比较高, 需要用户进行交互才能触发, 而且还要结合放射型和存储型XSS

在3.2.6介绍了XSS的构造技巧

关于payload的构造XSS和SQL比较相似, 主要的绕过方法都是

- 利用字符编码绕过

- 大小写绕过

- 双写绕过

- 镶套

等等等

XSS还有伪协议, 利用标签等等. 他还提到Flash XSS,但是现在Flash已经退役了

在3.3中主要内容是关于XSS的防御

我的总结是: 黑白名单过滤, 编码转义, HttpOnly cookie禁止js获取cookie

- 第四章 跨站点请求伪造(CSRF)

Pikachu漏洞练习平台 记录(CRSF)

CSRF有两种类型: get and post, 以及实现的p3p

但是现在p3p也差不多退版本了, 因为ie也凉了

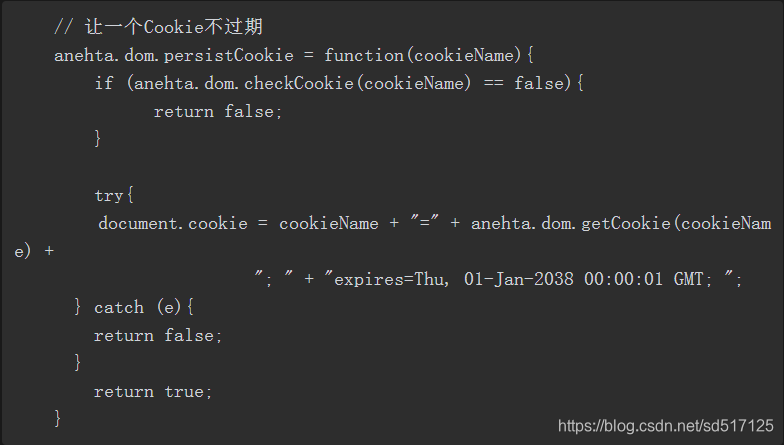

CSRF的成因也很简单, 说白了就是cookie长期不过期可重复利用.

防护的话主要有以下几种:

- 验证码

- Token

- Referer Check

- 第五章 点击劫持(Click Jacking)

点击劫持主要利用是在钓鱼网站上, 通过使用<iframe>覆盖原文, 产生视觉欺骗

欺骗用户输入、点击来获取用户敏感信息之类的

防御的话使用http头 X-frame-Options就可以了

- 第六章 HTML5 安全

这一章说的是html设计中定义了很多新的标签、事件可能带来新的XSS等漏洞威胁, 只是对未来的展望什么的

第三篇服务器端应用安全

- 第七章 注入攻击

sql的话看我另外一篇文章, 也是靶场的, 类型比书中的多

Pikachu漏洞练习平台 记录(sql Inject)

SQL原理的话就是通过拼接将sql语法接入, 欺骗服务器使得远程查询数据库

主要防御手段的话是使用预编译语句, 站库分离, 使用安全函数等等

当然该章节还介绍了XML注入, 代码注入, CRFL注入

- 第八 — 十章 文件上传漏洞、认证与会话管理、访问控制

pikachu漏洞练习平台 记录(文件上下传, 越权, 遍历,信息泄露)

文件上传漏洞主要原因是因为对上传文件的筛选、识别不出用户上传了木马、恶意脚本等, 导致权限丢失, 攻击者获取网站管理权

文件上传利用类型有很多种比如: 拓展名, 黑白名单, 特征码, 文件头, content-type等等

主要的防护手段就是禁止用户文件上传和使用随机的文件名文件路径

认证与会话管理简单来说就是口令的安全, 以及用户身份认证确认, 主要利用的手段是cookie和session, 只要确保这两个的较短的生存周期以及唯一性就可以比较好的防护住针对这两个的攻击

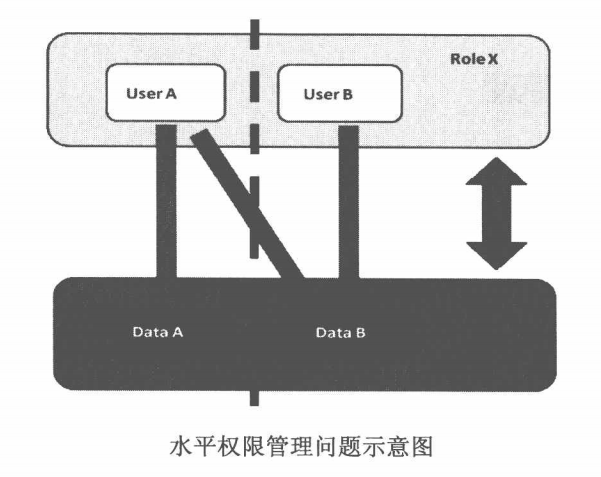

访问控制就是所谓的越权

- 第十一章 加密算法与随机数

很难不想看 pass next

- 第十二章 Web框架安全

Web框架安全 与 Web网站框架安全 看着有点像, 但是是两回事

Web网站框架安全是操作系统、web源码、中间件、数据库四大部分组成

Web框架安全是指 MVC框架 Model-View-Controller , 它将 web 应用分为三层,view 层负责用户视图、页面展示等工作;controler 负责应用的逻辑实现,接收 view 层传入的用户请求,并转发给对应的 model 做处理;model 层负责实现模型,完成数据的处理。

XSS 防御:

XSS 攻击是在用户的浏览器上执行的, 从 MVC 架构来说是发生在 view 层,因此使用 输出编码 的防御方法更加合理,这意味着需要针对不同的 XSS 攻击场景使用不同的编码方式(HTML 标签、属性、script 标签、事件、CSS、URL)针对不同的情况,使用不同的编码函数

CSRF 防御:

CSRF 攻击的目标一般都会产生 写数据 操作的 URL(比如:增删改),而 读数据 的的操作并不是 CSRF 的攻击目标,因为在 CSRF 的攻击过程中攻击者无法获取到服务器端返回的数据,攻击者只是借用户之手触发服务器动作

完整的CSRF防御方案:

- 在session中绑定token

- 在from表单中自动填入token字段

- 在Ajax请求中自动添加token

- 在服务器端对比 post 提交参数的 token 与 session 中绑定的 token 是否一致

HTTP Headers 管理:

在 web 框架中,可以对 HTTP 头进行全局化的处理,因此一些基于 HTTP 头的安全方案可以更好的实施。

比如针对HTTP返回头的CRLF注入。因为 HTTP 头实际上可以看成是 key-value 对。因此对抗 CRLF 的方案只需在 “value” 中编码所有的 rn 即可。这里没有提到在 “key” 中编码 rn,是因为让用户能够控制 “key” 是极其危险的事情

并不是所有的 web 服务器、web 容器、脚本语言提供的 API 都支持设置 HTTPonly cookie,所以很多时候需要由框架实现一个功能:对所有的 cookie 默认添加 HTTPonly,不需要此功能的 cookie 则单独在配置文件中列出

数据持久层与 SQL 注入

使用 ORM(object/relation mapping)框架对 SQL 注入是有积极意义的。对抗 SQL 注入的最佳方法是使用 “预编译绑定变量”。在实际解决 SQL 注入时,还有一个难点就是应用复杂后,代码数量庞大,难以把可能存在 SQL 注入的地方不遗漏的找出来,而利用 ORM 框架解决此问题是一个便捷的途径。

- 第十三章 应用层拒绝服务攻击

说起拒绝服务攻击, 往往想起的是DDOS(分布式拒绝服务), 说白了就是资源对抗, 看谁资源比较先耗尽

应用层DDOS, 不同与网络层的DDOS, 该攻击发生在应用层, 所以TCP三层握手已经完成, 连接已经建立,所以发起攻击的 IP 地址都是真实的

常见的防御手段有:

- 现在请求频率

- 验证码

- 在网络架构上做好优化。善于利用负载均衡分流,避免用户流量集中在单台服务器上

这本书还介绍了一种奇奇怪怪的DOS – ReDos 正则表达式引发的 DOS

我们定义一个正则表达式^ (a+)+$ 。使用NFA的正则引擎,必须经历2 ^ 4 = 16次尝试失败后才能否定这个匹配。同理字符串为aaaaaaaaaaX就要经历2^10=1024次尝试。如果我们继续增加a的个数为20个、30个或者更多,那么这里的匹配会变成指数增长

- 第十四 – 十五章 PHP安全 、Web server配置安全

Pikachu漏洞练习平台 记录(RCE and file include)

部分内容和这个差不多

多的是远程代码执行和变量覆盖漏洞

Web server配置安全想说的就是权限的问题

互联网公司安全运营

- 第十六 – 十八章

介绍的是安全策略, 隐私保护, 安全开发流程, 日志监控, 应急响应