目录

可行性分析

可行性分析目的:

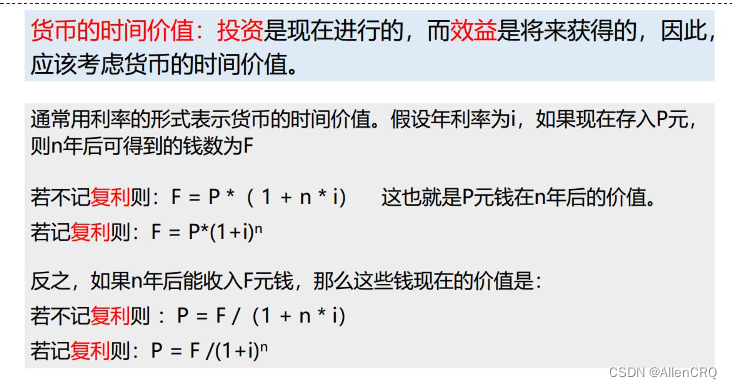

经济可行性:

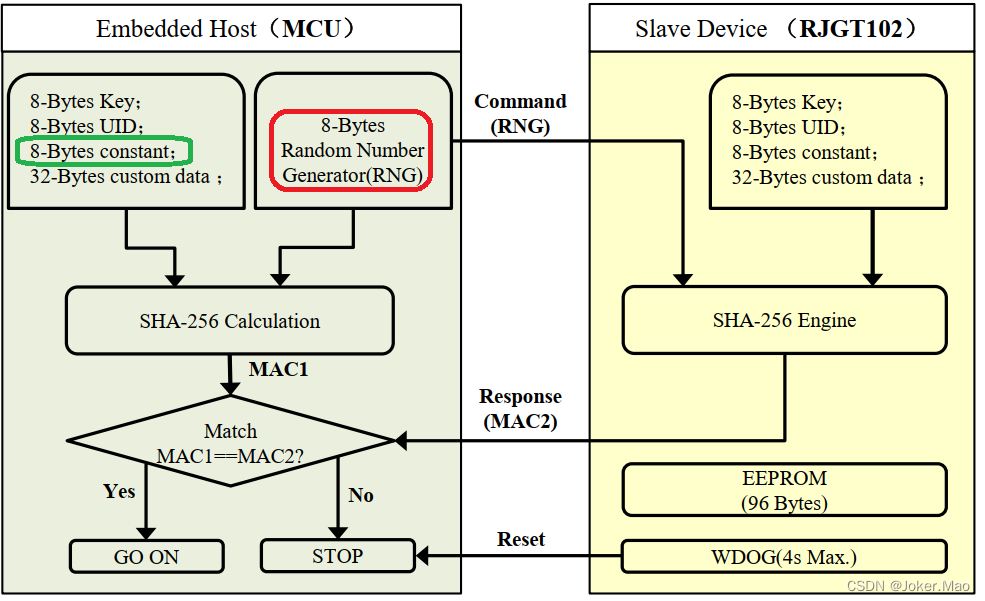

技术可行性:

社会可行性:

需求分析:

非功能需求:

需求分析常用的方法:

结构化分析方法:

结构化分析方法:

结构化分析方法建模:

数据流图:

数据字典:

数据字典包括:

数据建模:ER图

状态转换图:行为转换图

层次方框图:

可行性分析

可行性分析目的:

用最小的代价和最短的时间来确定问题是否能够解决,避免时间、资金、人力、物力的浪费

可行性研究内容:

- 技术可行性

- 社会可行性

- 经济可行性

- 市场可行性

- 风险可行性

经济可行性:

技术可行性:

技术可行性主要根据系统的功能、性能、约束条件等,分析在现有资源和技术条件下能否可以实现。

社会可行性:

主要是考虑法律可行性。

需求分析:

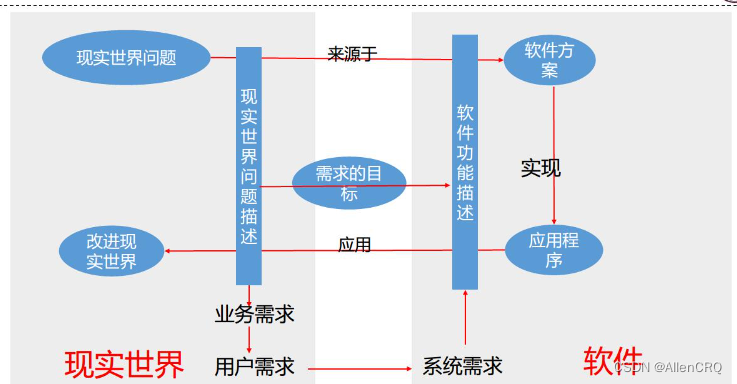

老师的这张图很好抽象表示了需求的过程:

业务需求------用户需求------系统需求

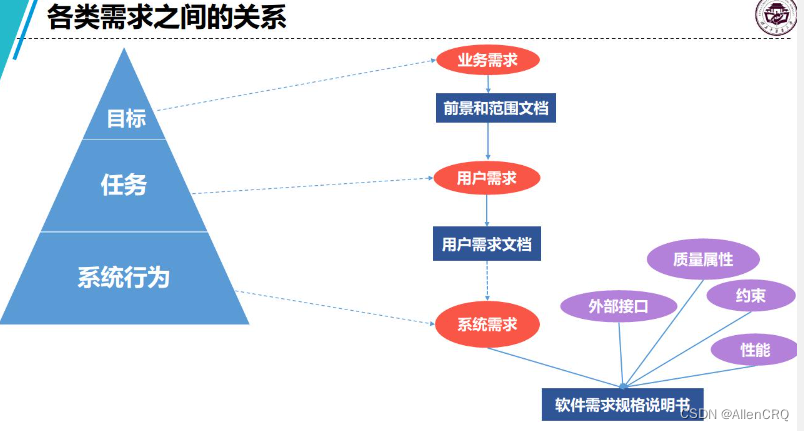

非功能需求:

- 性能需求

- 对外接口

- 质量需求

- 约束

需求分析常用的方法:

- 功能分解法

- 结构化分析方法

- 信息建模方法

- 面向对象方法

结构化分析方法:

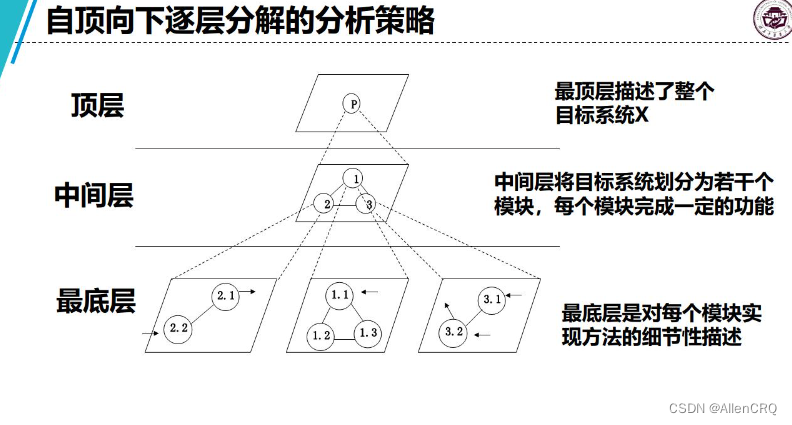

自顶向下的分解,从抽象到具体

结构化分析方法:

- 当前系统具体模型---抽象出当前系统的逻辑模型-----建立目标系统的逻辑模型

结构化分析方法建模:

功能模型:数据流图(DFD 记住英文啦 data flow diagram)

数据模型:E-R图

行为模型:状态转换图

模型核心:数据字典

数据流图:

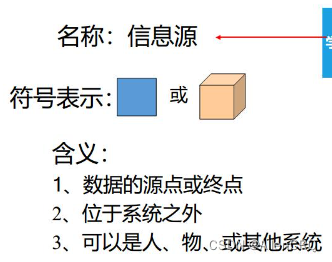

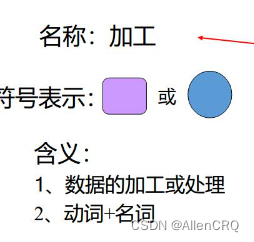

主要有四个主要部分:信息源,加工,数据流,数据存储

自顶向下逐层分解的分析策略:

数据字典:

数据字典是关于数据信息的集合,也就是对数据流图中所包含元素的定义的集合

数据字典包括:

- 数据流

- 数据存储

- 加工

- 数据项

数据建模:ER图

之前学习过这里不过多解释了

状态转换图:行为转换图

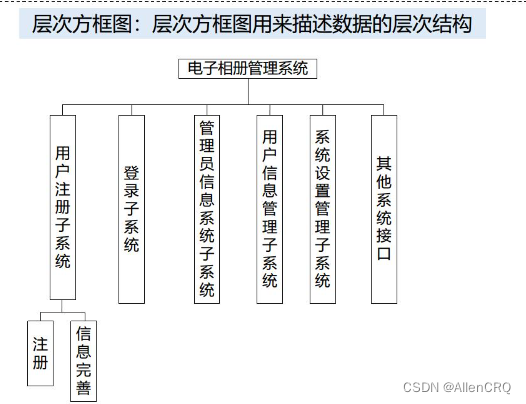

层次方框图:

元素之间是:包含关系,组成关系

先写到这里,最近上课注意力好像没有之前那么集中注意力,抓紧时间调整。