第一篇博客,写得不好还请多多谅解。

今日收获:

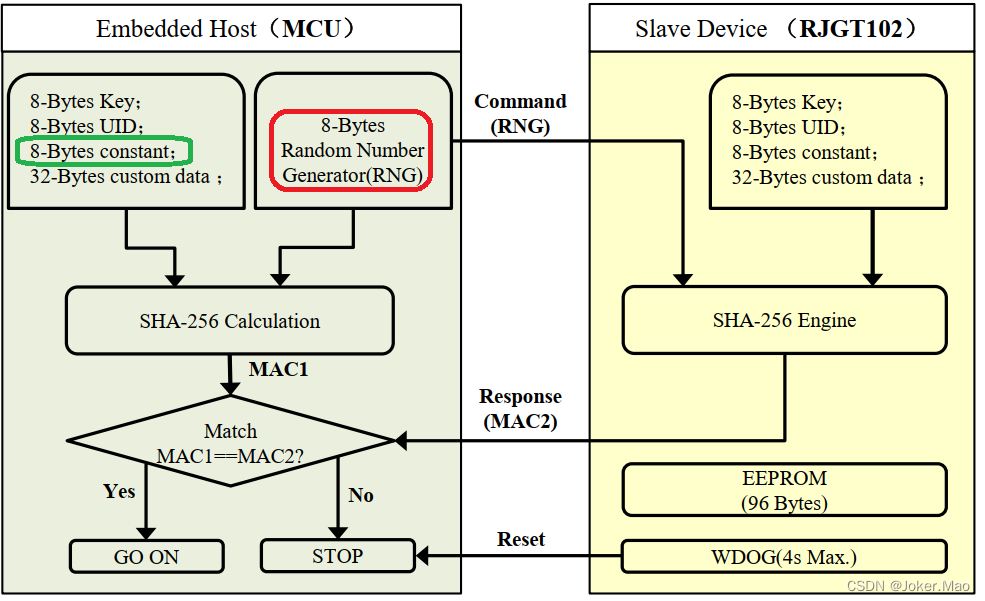

今天接触了SMC加密技术,代码一般般,也就自我解密代码这块我这个初学者难以想到。

代码奉上,静态没法查看 judge里面的东西,需要jdb或者ida动态调试这个文件,

代码奉上,静态没法查看 judge里面的东西,需要jdb或者ida动态调试这个文件,

所谓的SMC加密技术,也就是 “代码自修改”。。刚开始我一直以为这个judge是一个数组,脑子一热想了想,那么长的flag数组,不太可能,一动态调试,果然全是解密代码。

动态调试代码过程就先不奉上了,明日献给大家。

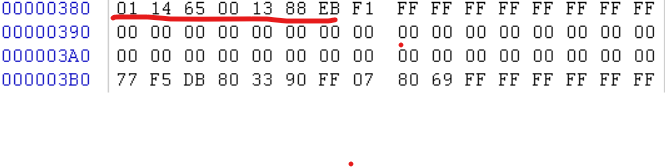

目前搞懂 eax里面存放解密代码里面一个长为14数组的下标,edx存放的是下标相对应的值,明日在分析在分析那一连串代码。

另外还搞了一个安卓apk反编译的java代码,看了一下思路,明天写。

晚安喽,各位

明日目标:

XCTF字节跳动比赛 以及 搞安卓逆向。