推荐公众号:安全猎人

专注于全栈攻防,学习笔记等;

原文url:https://mp.weixin.qq.com/s/hwpBcp-55ycXnSdObEffGg

电子数据取证流程与技术

根据某大佬经验,汇总出一系列取证流程、理论和模型;

在模型中,会详细介绍以下三种:

1、KRUSE和HEISER模型---称为""三模型",分为三个阶段,每个阶段名称都有字母A开头;

- Acquire(获取)

- Authentication(认证)

- Analyze(分析)

2、耶鲁大学模型–由当时耶鲁大学IT系统的安全主管Casey开发,与应急响应相似,包括六个阶段;

- 初步考虑 → 规划 → 识别 → 固定、收集和记录 → 分类、比较和个性化处理 → 事件重构

3、Rodney McKemmish 模型–由澳大利亚的警察提出,是由调查中的四个阶段组成;

- 识别 → 固定 → 分析 → 记录

总结:

- 模型有很多,但相互之间都有相同之处;

- 每个模型都在强调特定的流程;

- 虽然主要有相似和不同之处,但主要目的都是提取可以用于法庭的电子证据;

注:法院只有在确认属违法行为后,才会对受理案件进行依法获取数据;

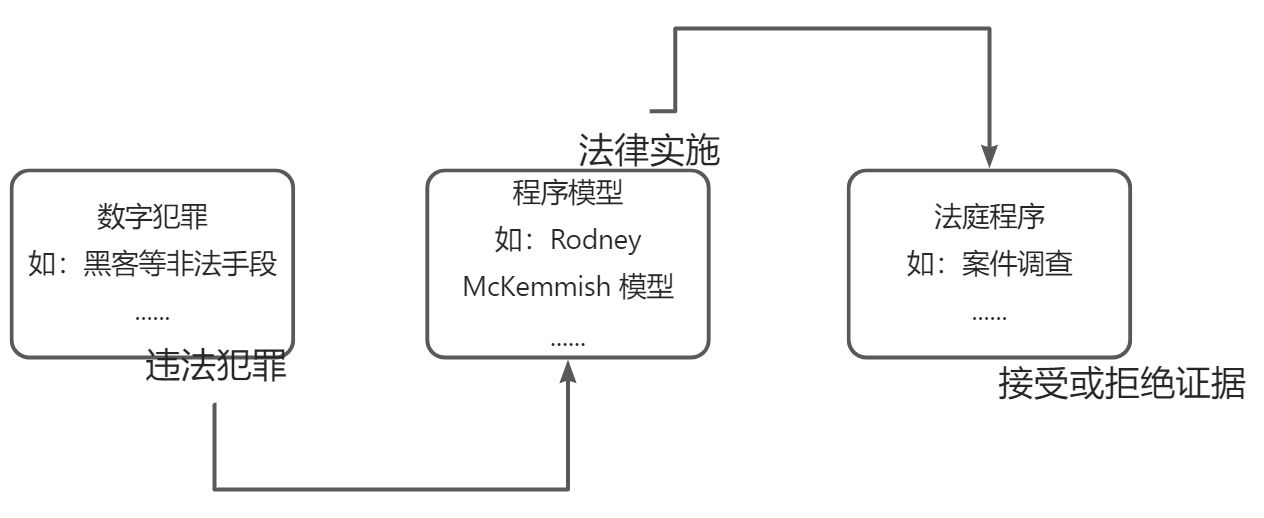

执法部门与法院之间的三个主要过程:

方法学模型核心内容:

| 阶段 | 内容 |

|---|---|

| 准备阶段 | 准备与案件相关的工具和设备 |

| 收集阶段 | 收集案件相关电子的数据 |

| 保存阶段 | 安全保存案件相关电子证据完整性 |

| 检验阶段 | 校验数据,计算hash值,在不损坏电子数据的情况下抽取元数据 |

| 分析阶段 | 分析数据,如:校验数据的时间线、寻找与案件相关的数据并记录结果 |

| 展示阶段 | 编写报告,内容为以上阶段收集信息及与案件相关数据,供法庭使用 |

方法学模型总结:

| 准备阶段 | |||

| ↓ | |||

| 犯罪现场取证阶段 | |||

| 收集 | 固定 | ||

| ↓ | |||

| 电子证据实验室阶段 | |||

| 检查 | 分析 | 重构 | 固定 |

详情讲解:

1、准备阶段:

找到最擅长此类案件的专家,针对犯罪现场需要哪些使用的工具和方法,勘察取证人员应对勘察现场的法律文书和明确目标等;

2、犯罪现场阶段:

此阶段包括两个环节(收集、固定),这些操作必须遵守严格的流程方式,尽可能保护现场的原始状态,最大程度保护潜在证据,多方面考虑处置措施;

可以从设备中提取数据到另在的介质上,以保证原始数据的完整性,防止损害再次发生;

固定电子数据是确定犯罪嫌疑人是犯罪行为人的;

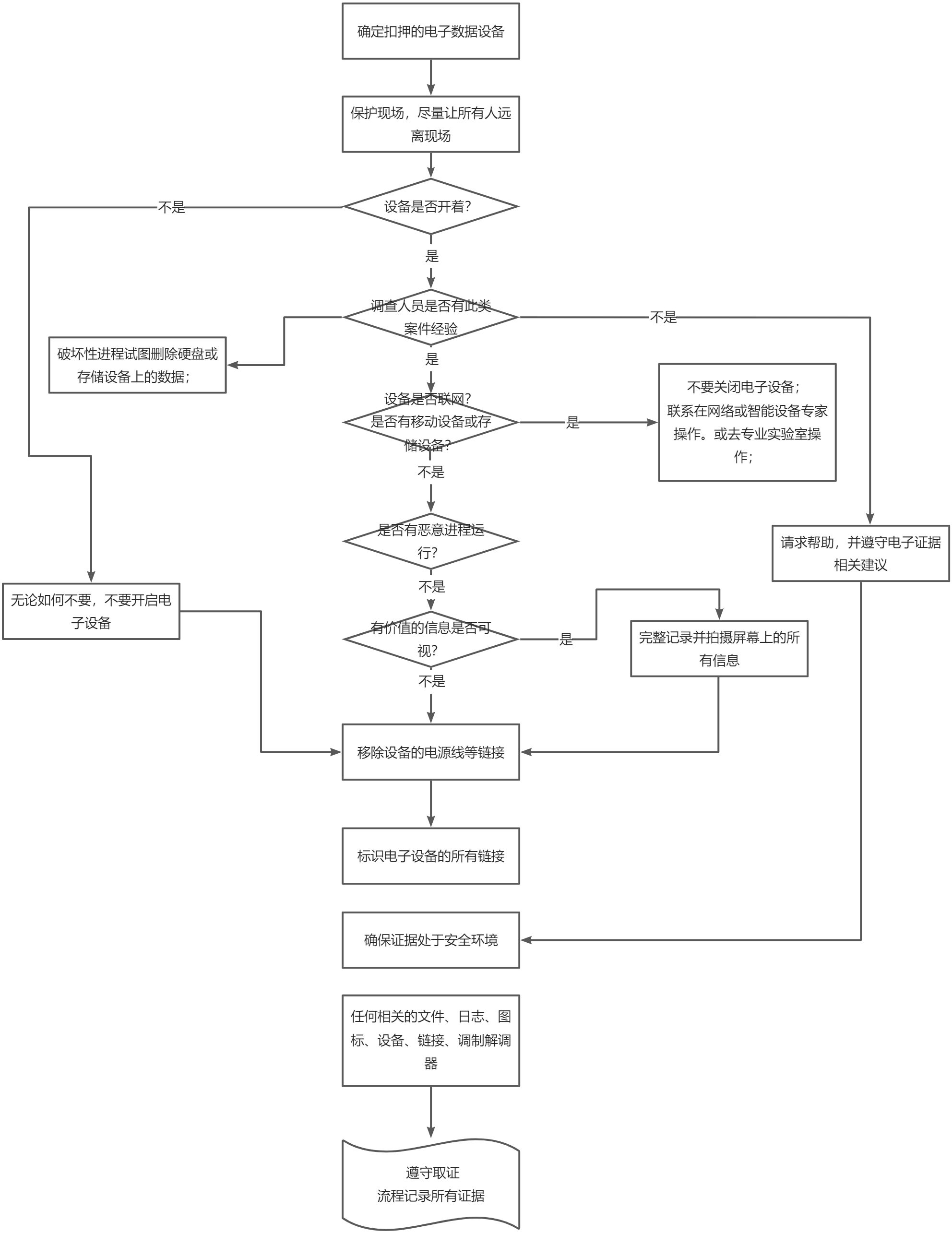

对于传统手机和智能手机设备,在犯罪现场有以下基本流程:

1. 如果手机处于关机状态,无论任何原因请不要重新开机;1. 如果手机是开机状态,请不要关闭手机,并检查电池电量,确保电量耗尽之前到达实验室- 将手机网络断开,如条件允许开启飞行模式,或将手机放置网络隔离设备中;- 拍照并录制屏幕上的信息及内容;- 尽可能记录手机序列号(诺基亚电话输入*#06#)参考链接:[手机序列号查询](https://wenku.baidu.com/view/f936c7c51ae8b8f67c1cfad6195f312b3169eb8e.html);- 拔掉电源插头- 基于任何原因将手机中的SIM卡取出,都可能造成通话记录都涉及,包括拨打、接听或未接电话等信息记录;- 手机尽可能保存在适当条件下,避免不必要的外界因素导致手机丢失;- 在获取手机时接到新的来电,应立即断开手机网络,无论是什么原因,都会设计手机产生新的数据,可能会破坏手机中的重要数据;- 手机应移交给取证实验室,包括相关电源等关联物品;- 如果手机有密码一类,应及时与嫌疑人确定清楚,以节省时间和精力;

对于存储介质,在犯罪现场有以下基本流程:

1. 如果存储介质连接到手机或电脑设备,根据案例不同,有的可以稍等至数据复制完成;

但有的发现处于数据同步模式的备份,则意味着可能有很多数据需要复制,时间要久一些,没办法等待;

2. 如果存储介质未链接到任何设备上时- 做好记录,在什么位置发现该存储介质;- 把存储设备放在特制的防护箱中,移交至电子数据取证实验室;3. 如果存储设备是移动硬盘一类,应记录其序列号并进行拍照,收集相关数据线信息;

犯罪现场勘查校验流程图示:

3、电子取证实验室阶段

电子取证实验室包括四个阶段:检验、分析、重构、展示;

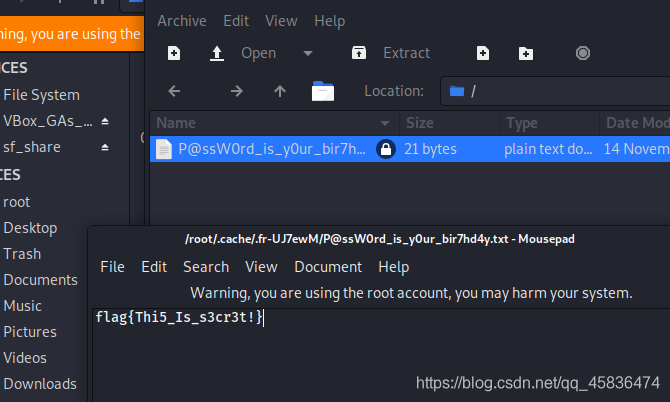

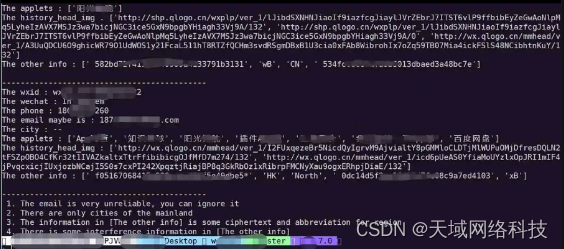

取证人员对之前阶段所获取的数据进行搜索,查找邮件、照片等关键信息,并从回复数据中提取数据;

在恢复数据的操作方法中,也存在一些相通的策略,包括:

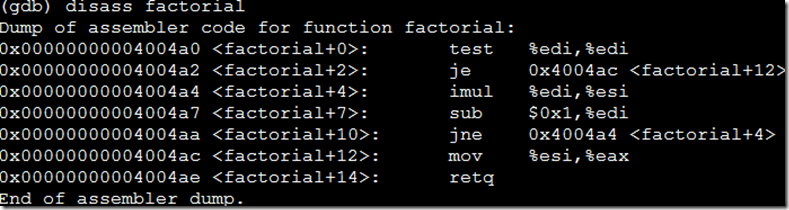

1. 关键字搜索1. 通过文件散列值识别黑名单文件1. 恢复删除的文件1. 提取注册表信息1. 提取分析日志数据

注:报告应严谨编写,报告中使用的术语、写作和表达方式在诉讼案件中至关重要;

调查人员经常使用的技术包括但不仅限于以下内容:

1. 数据采集1. 磁盘卷分析1. 数据恢复1. 关键字搜索1. 隐藏数据检测1. 提取windos注册表1. 密码破解1. 日志分析1. 时间线分析1. 逆向工程1. 文档元数据分析1. 多媒体取证分析1. IP跟踪1. 网络流量分析

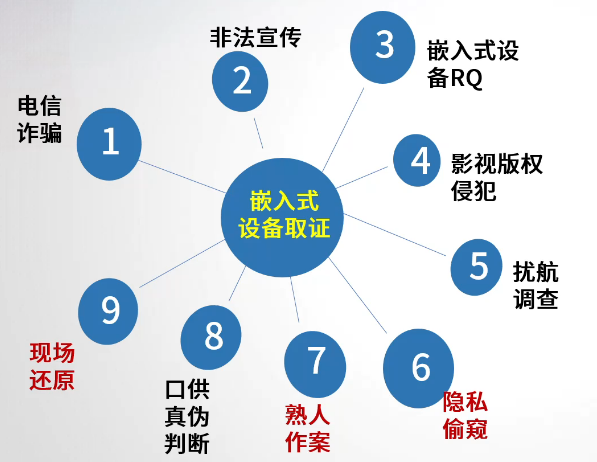

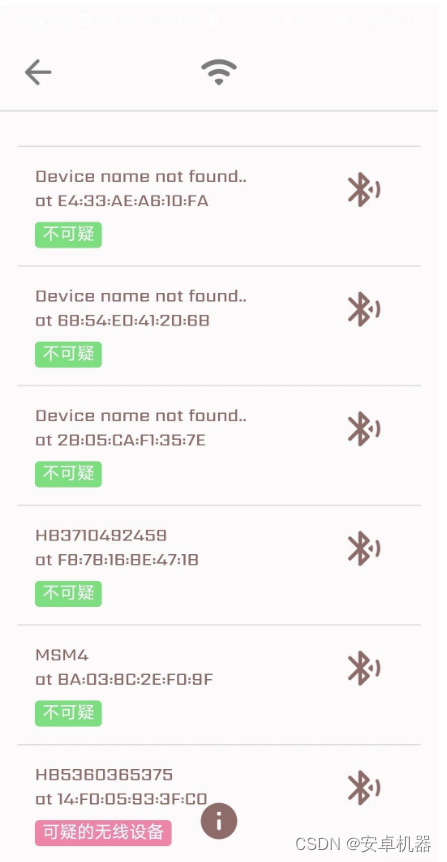

1.5 电子数据取证的类型

根据调查取证中涉及的取证目标或电子设备类型,从调查的技术方面以及更兴趣的电子证据类型来看,电子取证又包括一些分支,下面列举一些常见的类型:

1. 文件系统取证1. 内存取证1. 操作系统取证1. 多媒体取证1. 网络取证1. 数据库取证1. 恶意软件取证1. 移动设备取证1. 电子邮件取证1. 防火墙取证1. 金融取证

电子数据调查可以分为以下三种类型:

1. 电子设备被直接用作犯罪活动的工具;1. 电子设备成为犯罪行为的受害者;1. 电子设备与犯罪无关,只是无意中收集了对案件调查有用的证据;

注:

在不同的情况下,调查人员可能采用不同的技术破案;

因为情况不同,采用的数据取证技术可能会稍有改变;

1.6 部分资源及工具

●SANS调查取证工具包(SIFT):

https://computer-forensics2.sans.org/comunity/downloads/

●The Sleuth Kit (TSK )和Autopsy Browser:

http://www.sleuthkit.org/

●BackTrack- 基于Linux的电子数据取证和渗透测试工具集:

http://www.backtrack-linux.org/

●Kali Linux-渗 透测试和道德黑客Linux发行版:

https://www.kali.org/

●DEFT Linux- 电子数据取证启动光盘:

www.deftlinux.net/

●CAINE Live CD/DVD,可用于电子数据取证的Linux发行版工具:

http://www.caine-live.net/page5/page5.html

●Raptor 是一个基于Ubuntu的改进版的Live Linux发行版,它简化了创建取证镜像的过程,符合取证要求:

http://www.forwarddiscovery.com/Raptor

●FCCU GNU/Linux取证引导CD包含许多适合于电子数据取证调查的工具,包括bash脚本:

http://d-fence.be/

●Linux取证工具库:

www.cert.org/forensics/tools/

●取证实用工具集-基于Microsoft Windows环境的取证或与取证相关的实用程序而库的集合:

http://gmgsystemsinc.com/fau/

●Volatility Framework框架,内存取证工具:

https://www.volatilesystems.com/default/volatility

●Scalpel-一个易用、高效的文件恢复软件:

http://www.digitalforensicssolutions.com/Scalpel/

●Pasco-一款Internet浏览器取证分析工具:

http://www.mcafee.com/us/downloads/free-tools/pasco.aspx

●从各种痕迹中提取时间戳并合并分析的时间线分析工具:

http://log2timeline.net/

●GNUdd的扩展版,用于满足取证和信息安全需求:

http://dcfldd.sourceforge.net/

●Penguin Sleuth Kit 启动光盘:

http://penguinsleuth.org/

2.数字取证测试镜像、数据集和竞赛题目

●镜像测试和取证竞赛题:

http://www.forensicfocus.com/images-and-challenges

●电子数据取证镜像测试:

http://testimages.wordpress.com/

●计算机取证参考数据集(CFReDS)项目:

http://www.cfreds.nist.gov/

●电子数据取证镜像测试工具:

http://dftt.sourceforge.net/

●CoMoFoD-用于复制-粘贴伪造检测的图像数据库:

http://www.vcl.fer.hr/comofod/

●DFRWS取证挑战赛:

https://www.dfrws.org/dfrws-forensic-challenge

●Honeynet Project Challenges:

http://honeynet.org/challenges

3.电子数字取证资源、教程和参考书目

●http://www.sans.org/reading_room/whitepapers/forensics/

该网站包含SANS InfoSec阅览室的计算机取证白皮书链接,由寻求全球信息安全认证(GIAC)取证分析师(GCFA)认证的学生编写,以满足他们的部分认证要求。

●http://www.porcupine.org/forensics/forensic-discovery/

该网站包含本书出版社Addison-Wesley出版的名为Forensic Discovery一书的HTML

版本。

●http://www.nist.gov/oles/forensics/digital_evidence.cfm

该网站包含来自NIST的数字证据相关的项目和技术报告列表。

●手机取证指南(Guidelines on Cell Phone Forensics):

http://csrc.nist.gov/publications/nistpubs/800-101/SP800-101.pdf

●PDA取证指南(Guidelines on PDA Forensics):

http://csrc.nist.gov/publications/nistpubs/800-72/SP800-72.pdf

●取证与事件应急响应综合指南(Guide to Integrating Forensic Techniques into IncidentResponse):

http://csrc.nist.gov/publications/nistpubs/800-86/SP800-86.pdf

●计算机安全简介:NIST手册(An Introduction to Computer Security:The NISTHandbook):

http://csrc.nist.gov/publications/nistpubs/800-12/handbook.pdf

●移动终端取证参考资料:方法和具体化(Mobile Forensic Reference Materials:AMethodology and Reification):

http://csrc.nist.gov/publications/nistir/ir7617/nistir-7617.pdf

●Web 服务取证(Forensics Web Service(FWS)):

http://csrc.nist.gov/publications/nistir/ir7559/nistir-7559_forensics-web-services.pdf

●手机协议的取证过滤(Forensic Filtering of Cell Phone Protocol):

http://csrc.nist.gov/publications/nistir/ir7516/nistir-7516_forensic-filter.pdf

●手机取证工具:概述和分析(Cell Phone Forensic Tools:An Overview and Analysis):http://csrc.nist.gov/publications/nistir/nistir-7250.pdf

●手机取证工具:概述和分析更新(Cell Phone Forensic Tools: An Overview and

Analysis Update):

http://csrc.nist.gov/publications/nistir/nistir-7387.pdf

●PDA取证工具:概述和分析(PDA Forensic Tools:An Overview and Analysis):http://csrc.nist.gov/publications/nistir/nistir-7100-PDAForensics.pdf

●手机取证技术-ITL安全公告(Forensic Techniques for Cell Phones-ITL SecurityBulletin):

http://csrc.nist.gov/publications/nistbul/b-June-2007.pdf

●取证技术:帮助组织改进对信息安全事件的响应-ITL安全公告(Forensic Techniques:Helping Organizations Improve Their Responses To Information Security Incidents-ITL Security Bulletin):

http://csrc.nist.gov/publications/nistbul/b-09-06.pdf

●计算机取证指南-ITL安全公告(Computer Forensics Guidance-1ITL SecourityBulletin):

http://csrc.nist.gov/publications/nistbul/11-01.pdf

●电子数据取证分析:执法者指南(Forensic Examination of Digital Evidence:A Guidefor Law Enforcement):

http://www.ncjrs.gov/pdffiles1/nij/199408.pdf

●加强美国的取证科学之路(Strengthening Forensic Science in the United States:A Path

Forward):

http://www.ncjrs.gov/pdffilesl/nij/grants/228091.pdf

http://www.cs.dartmouth.edu/~farid/dfd/index.php/topics

●电子数据取证数据库包含数字图像、音频和视频取证领域的技术论文、源代码和数据等的参考书目。

http://www.theonlineoasis.co.uk/cl-web/bibliography/main.html

●多媒体取证参考书目,包括电子数据取证、多媒体安全及相关主题的论文。

http://www.forensics.nl/

●包含计算机取证白皮书、文章、演示文稿、工具、产品、邮件列表、指南等的链接。

http://www.gpsforensics.org/

●包含GPS取证白皮书、文章、项目、工具、论坛等的链接。

http://www.digital-evidence.org/

●包含有关电子数据调查(又称数据取证或计算机取证)和电子证据的研究信息。

http://www.forensicfocus.com/

●一个著名的电子数据取证论坛,面向计算机取证和电子数据取证的专业人士。

http://www.forensicswiki.org/

●该网站是一个创造性的公共许可的wiki,致力于有关电子数据取证的信息。

http://www.computerforensicsworld.com/

●一个计算机取证专业人员的在线社区。

https://www.anti-forensics.com/

该网站是一个在线社区,致力于研究和分享方法、工具和信息,可以用来质证电子数据取证调查。

4.致力于数字取证的论坛或讨论组

groups.yahoo.com/group/linux_forensics/

●该用户组致力于使用Linux对计算机进行取证检查,并开放所有与取证和日志检查相关的主题。

https://www.linkedin.com/groups/1170177

●LinkedIn 移动取证和调查小组,讨论移动设备取证和调查问题。

https://www.linkedin.com/groups/2386481

●LinkedIn Android取证组专注于取证方法和分析,包括支持Android的硬件和设备、Android软件开发工具包(SKD)、Android 开源项目(AOSP)、虚拟机等。

https://www.linkedin.com/groups/153874

LinkedIn 电子数据取证培训小组,讨论电子数据取证培训的机会和资源。

5.电子数据取证调查相关的国际会议和专业期刊

●CCFC计算机取证技术峰会:

http://www.china-forensic.com

●DFRWS(Digital Forensics Research Conference,数字取证研究会议):

http://www.dfrws.org/

●ICDF2C(International Conference on Digital Forensics and Cyber Crime,数字取证与

网络犯罪国际会议):

http://d-forensics.org/

●IEEE Transactions on Information Forensics and Security(IEEE信息取证与安全事务):http://www.signalprocessingsociety.org/publications/periodicals/forensics/

●Digital Investigation(电子数据调查):

http://www.elsevier.com/locate/diin

●Small Scale Digital Device Forensics Journal(小型数字设备取证期刊):

http://www.ssddfj.org/

●Journal of Digital Forensics,Security and Law(电子数据取证、安全与法律期刊):

http://www.jdfsl.org/

●Journal of Forensic Sciences(取证学期刊):

http://onlinelibrary.wiley.com/journal/10.1111/(ISSN)1556-4029

●International Journal of Electronic Security and Digital Forensics(国际电子安全与电子数据取证期刊):

http://www.inderscience.com/jhome.php?jcode=ijesdf

●International Journal of Digital Crime and Forensics(国际计算机犯罪和取证期刊):http://www.igi-global.com/journal/international-journal-digital-crime-forensics/1112

第一章完结~

欢迎师傅们关注安全猎人,更多惊喜等着大家哈~

参考文件:书籍