本文已同步至个人博客: liaosi's blog----Linux服务器的SSH连接使用

一.什么是SSH?

简单说,SSH(Secure Shell)是一种网络协议,用于计算机之间的加密登录。如果一个用户从本地计算机,使用SSH协议登录另一台远程计算机,我们就可以认为,这种登录是安全的,即使被中途截获,密码也不会泄露。最早的时候,互联网通信都是明文通信(比如Telnet、FTP都是明文的方式),一旦被截获,内容就暴露无疑。1995年,芬兰学者Tatu Ylonen设计了SSH协议,将登录信息全部加密,成为互联网安全的一个基本解决方案,迅速在全世界获得推广,目前已经成为Linux系统的标准配置。

SSH只是一种协议,存在多种实现,既有商业实现,也有开源实现。本文的内容都是基于OpenSSH,它是是 SSH 协议的免费开源实现,应用非常广泛.Linux中一般自带的都是OpenSSH,使用ssh -V可以查看系统正在使用的SSH客户端及版本信息,默认的SSH服务端口号为 22。

[hadoop@server04 ~]$ ssh -V

OpenSSH_6.6.1p1, OpenSSL 1.0.1e-fips 11 Feb 2013使用rpm -qa | grep ssh,可以查看机器上是否已经安装了SSH,如果返回的结果如下图所示,包含了 SSH client 跟 SSH server,则不需要再安装。

若需要安装,则可以通过 yum 进行安装(安装过程中会让你输入 [y/N],输入 y 即可):

sudo yum install openssh-clients

sudo yum install openssh-server

如果要在Windows系统中使用SSH,有SecureCRT, Putty, SSH Secure Shell,XShell等多种客户端可选择。

1.中间人攻击

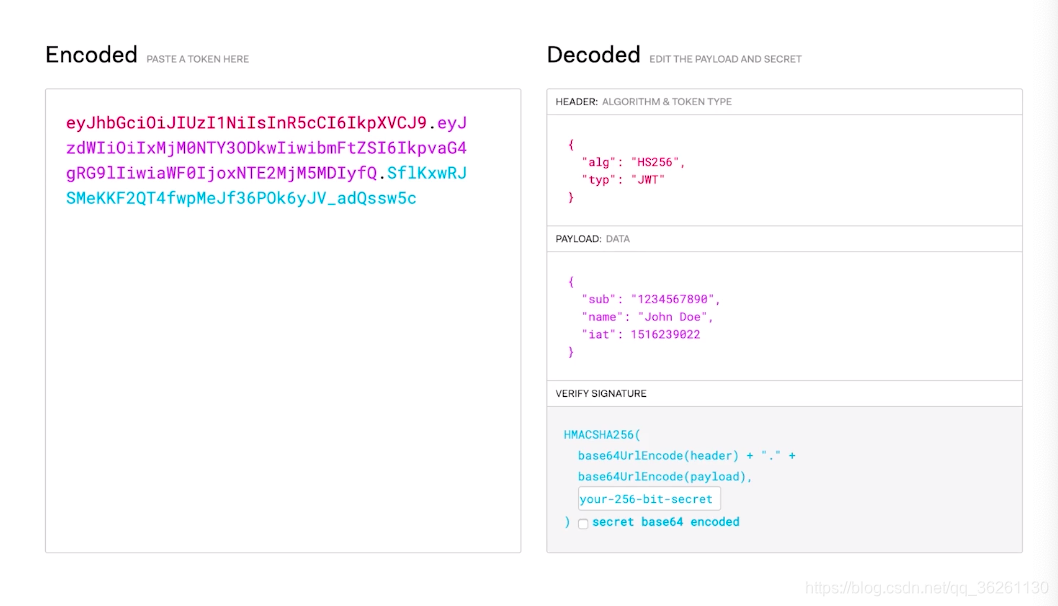

SSH之所以能够保证安全,原因在于它采用了公钥加密。

整个过程是这样的:

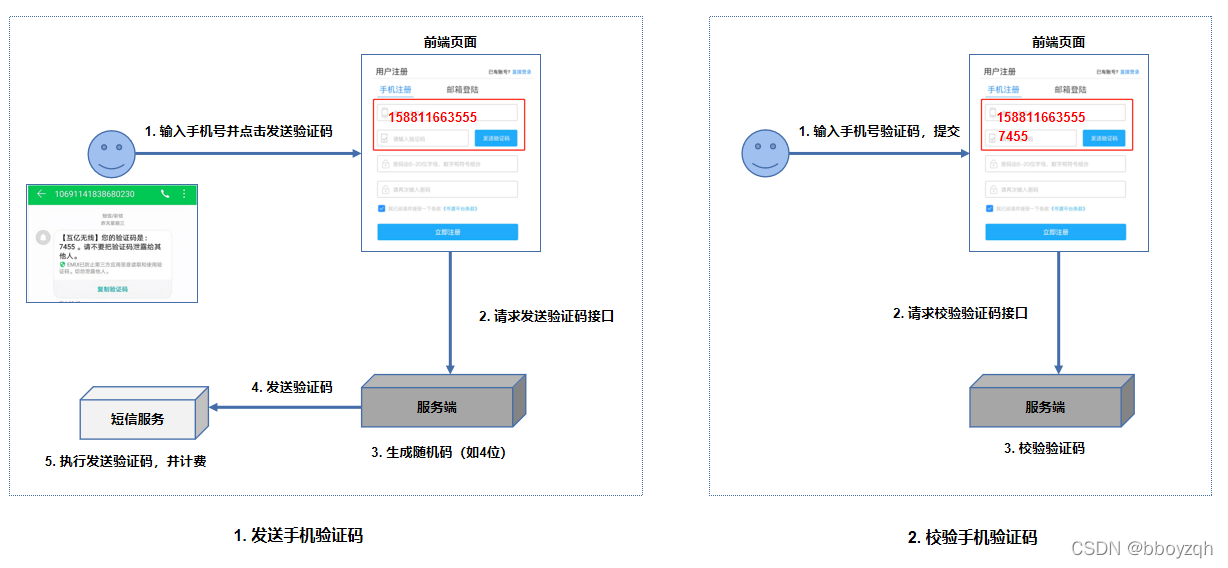

- 远程主机收到用户的登录请求,把自己的公钥发给用户。

- 用户使用这个公钥,将登录密码加密后,发送回来。

- 远程主机用自己的私钥,解密登录密码,如果密码正确,就同意用户登录。

这个过程本身是安全的,但是实施的时候存在一个风险:如果有人截获了登录请求,然后冒充远程主机,将伪造的公钥发给用户,那么用户很难辨别真伪。因为不像https协议,SSH协议的公钥是没有证书中心(CA)公证的,也就是说,都是自己签发的。

可以设想,如果攻击者插在用户与远程主机之间(比如在公共的wifi区域),用伪造的公钥,获取用户的登录密码。再用这个密码登录远程主机,那么SSH的安全机制就荡然无存了。这种风险就是著名的"中间人攻击"(Man-in-the-middle attack)。

2.SSH服务的开启

只有在SSH服务开启的状态下,才能远程登录,连接和管理服务器。如果关闭SSH服务,则远程连接客户端无法再连接服务器,但是已连接的客户端可以继续使用。

默认情况下,Linux系统是会启动时开启SSH服务(类似于mysql安装后也会有一个开机时启动的服务)。以 CentOS 7_64位系统为例,可以通过以下一些命令来启动关闭SSH服务。

执行命令

systemctl start sshd.