第四篇 kali Linux 下安装fluxion

第一篇kali linux 安装

https://blog.csdn.net/qq_43632394/article/details/109121233

第二篇 kali Linux换源

https://blog.csdn.net/qq_43632394/article/details/109128692

第三篇 kali Linux中文输入法

https://blog.csdn.net/qq_43632394/article/details/109131471

第四篇 kali Linux 下安装fluxion

https://blog.csdn.net/qq_43632394/article/details/109131831

第五篇 kali linux网卡问题,虚拟机共享文件问题

https://blog.csdn.net/qq_43632394/article/details/109137210

第四篇 kali Linux 下安装fluxion

这里只讲fluxion的按装与使用。

安装fluxion的前提是换源更新后才可以

否则执行代码也会缺少依赖文件

换源更新在第二篇

纯小白,看不懂的,从前几个一起看看,没有系统学习过,就多看文章,一点点摸索

我这个教程差不多是给零基础的人看的了

其中有一些细节我会说的很详细,方便理解,

老鸟随意搞,新手按步骤来,争取都能用上。

有错误的地方欢迎指出。第五篇 网卡问题,虚拟机共享文件问题

一,安装Fluxion

1.终端模拟器执行代码git clone https://github.com/FluxionNetwork/fluxion.git

(直接执行官方的源,如果执行不了,就执行git clone https://gitee.com/youzicha123/fluxion.git)

root@test:/home/usertest# git clone https://github.com/FluxionNetwork/fluxion.git

正克隆到 'fluxion'...

remote: Enumerating objects: 21, done.

remote: Counting objects: 100% (21/21), done.

remote: Compressing objects: 100% (20/20), done.

remote: Total 7842 (delta 4), reused 5 (delta 1), pack-reused 7821

接收对象中: 100% (7842/7842), 32.66 MiB | 769.00 KiB/s, 完成.

处理 delta 中: 100% (3880/3880), 完成.2.执行完成后,会生成一个文件夹,这个文件夹生成的位置,就在你的主文件夹里(因为你终端执行命令时就在主文件目录里,想自己换文件夹安装,就自己建文件夹,在文件夹里打开终端,然后执行命令),点击桌面的主文件夹,就可以看到你克隆过来的fluxion文件夹。

3.打开文件夹,在文件夹的空白处点击右键,选择在这里打开终端,重新输入sudo su 获取权限,(如果你了解linux操作命令的话,直接加路径执行命令也可以)

在文件里执行的原因是因为可执行文件在文件夹里,直到路径的话直接路径执行也可以。

4.直接执行:./fluxion.sh -i

- 这里网上都让你先执行./fluxion.sh,完全没有意义的一步操作,没安装依赖文件,不可能执行成功的,这个文件是你安装依赖后去执行的文件,相当于开启一个应用软件,还没安装完,开启肯定失败。安装后执行就能进入了。

./fluxion.sh -i

5.执行完成后你就安装完成了,进入了选择界面,选择17中文。

下次使用的的话执行./fluxion.sh这个就可以了,不需要再去安装依赖文件。

[*] Select your language[1] ar / Arabic[2] cs / čeština[3] de / Deutsch[4] el / Ελληνικά[5] en / English[6] es / Español[7] fr / français[8] it / italiano[9] nl / Nederlands[10] pl / Polski[11] pt-br / Português-BR[12] ro / Română[13] ru / Русский[14] sk / slovenčina[15] sl / Slovenščina[16] tur / Türkçe[17] zh / 中文[fluxion@test]-[~] 17 接下来就到了使用环节了

1.使用时要到文件夹里打开终端模拟器获取su权限然后执行。否则执行不了。

2.接下来开始正式使用。第一坑开始。。。

(假设你的网卡可以用,下一篇介绍这些问题)

相信很多人在网上看到过教程,直接就执行1,然后选择到最后,发现需要一个路径,这个路径怎么也添加不上,即使你建文件夹了,建文件了也没用,就是添加失败。这是因为他需要的文件不是直接建立的文件,而是一个抓包后生成的文件,需要抓包,我们这里先执行2.抓到包以后,它会自动生成抓包后的文件,路径也不需要你去配置了,如果想自己配置,提供一种思路,把二抓包生成的文件自己改名保存好,再去配置路径。再去执行1.

3.我们先插上可以用的网卡,虚拟机设置那里我在第一篇中有介绍,

网卡识别问题:

a.虚拟机软件不识别网卡(第一篇)

b.kali linux 系统不识别网卡(第五篇)

4.虚拟机的状态栏里点击查看旁边的虚拟机,选择可移动设备,找到你的网卡,一般都是带wlan 802 ralink 关键字的设备,选择与主机连接。

还有一种方法就是第一篇中说的插入识别选择连接。 5.连接成功就是这样,鼠标放上,会出提示。

5.连接成功就是这样,鼠标放上,会出提示。

6.这里证明我们的网卡可以被软件识别,当然前提是你的电脑可以识别使用这张网卡,电脑都识别不了的网卡,虚拟机大概率也识别不了。我的网卡是免驱的,这里网卡就说这么多。后面会详细介绍网卡问题,网卡问题,移步第五篇。

6.这里证明我们的网卡可以被软件识别,当然前提是你的电脑可以识别使用这张网卡,电脑都识别不了的网卡,虚拟机大概率也识别不了。我的网卡是免驱的,这里网卡就说这么多。后面会详细介绍网卡问题,网卡问题,移步第五篇。

7.网卡连接成功后,我们选择第二个选项。

[*] 请选择一个攻击方式ESSID: "[N/A]" / [N/A] Channel: [N/A] BSSID: [N/A] ([N/A]) [1] 专属门户 创建一个“邪恶的双胞胎”接入点。[2] Handshake Snooper 检索WPA/WPA2加密散列。[3] 返回 [fluxion@test]-[~] 28.然后选择扫描的信道。看你的网卡支持什么信道,自己选择。我的都支持,我选择3.

[*] 选择要扫描的信道[1] 扫描所有信道 (2.4GHz)[2] 扫描所有信道 (5GHz)[3] 扫描所有信道 (2.4GHz & 5Ghz)[4] 扫描指定信道[5] 返回[fluxion@test]-[~] 39.会出现一个弹窗,扫描出你附近的wifi,扫描到你想要测试的wifi后按ctrl +c,就保存了你扫描到的WiFi了,这一步容易扫描不到WiFi,多插拔几次网卡试试,或者关闭fluxion重启,或者重启虚拟机,我是插拔了网卡就好使了。

[040] PHICOMM_BC4B74-Plus 100% -32 0 11 WPA2 C8:5B:A0:07:3D:E0

[041] ??% -1 0 12 C8:3A:35:25:2F:18

[042] ??% -1 0 13 BC:5F:F6:A8:FA:CF

[fluxion@test]-[~] [fluxion@test]-[~] 40

我自己的wifi是040,所以我选择40,不要输入040,不识别的,自己选择你的wifi。

10.又来坑了,接下来,网上很多说选择你的网卡的,这里不要选择你的网卡,选择后你最后建立热点的时候会卡住。。。我们选择2.

[*] 为目标跟踪选择无线接口.

[*] 可能需要选择专用接口.

[*] 如果您不确定,请选择"跳过"![1] wlan0 [*] Ralink Technology, Corp. RT5370

[2] 跳过

[3] 重试

[4] 返回 11.接下来选择攻击方式。2和3都可以,我选择3.

[*] 选择一种方式来检查握手包获取状态[1] 监听模式 (被动)[2] aireplay-ng 解除认证方式 (侵略性)[3] mdk4 解除认证方式 (侵略性)[4] 返回[fluxion@test]-[~] 312.选择 2 .

[*] 选择Hash的验证方法[1] aircrack-ng 验证 (不推荐)[2] cowpatty 验证 (推荐用这个)[3] 返回[fluxion@test]-[~] 213.选择 1

ESSID: "PHICOMM_BC4B74-Plus" / WPA2 Channel: 11 BSSID: C8:5B:A0:07:3D:E0 ([N/A]) [*] 每隔多久检查一次握手包[1] 每30秒钟 (推荐).[2] 每60秒钟[3] 每90秒钟[4] 返回[fluxion@test]-[~] 114.选择 2

[*] 如何进行验证?[1] Asynchronously (fast systems only).[2] Synchronously (推荐).[3] 返回[fluxion@test]-[~] 215.开始抓包了。

16.抓包成功了。

17.解释一下我的理解,我们在干什么,我们现在抓取到了第一步执行时提示缺少路径有问题的哪个文件,执行完这个后,我们再去执行1,就不会有那个路径问题了,你自己有抓包插件,直接抓包保存,然后配置路径也可以,我们这里用fluxion自己带的工具。

这个包是干什么的?这个包我看网上介绍,我理解为这个包是一个校验密码的包,有了它,我们在用户输入密码的时候,就可以检测出密码是否正确了。应该也有人用字典去跑这个包,把密码跑出来,暴力破解不知道有没有,我们是用来检测密码的。

提供一下路径:/home/usertest/fluxion/attacks/Handshake Snooper/handshakes/

包在这里,想搞什么自己研究。

18.言归正传,抓完包后,我们选择1

*] Handshake Snooper 正在进行攻击......[1] 选择启动攻击方式[2] 退出[fluxion@test]-[~] 119.这回可以开始搞密码了,选择1

[*] 请选择一个攻击方式ESSID: "PHICOMM_BC4B74-Plus" / WPA2 Channel: 11 BSSID: C8:5B:A0:07:3D:E0 ([N/A]) [1] 专属门户 创建一个“邪恶的双胞胎”接入点。[2] Handshake Snooper 检索WPA/WPA2加密散列。[3] 返回 [fluxion@test]-[~] 120.选择y(这里不继续也可以,但是还要重新扫描,建议直接y)

重新扫描也不影响,

注意:

你下次进入fluxion时,如果还是选择上次那个wifi进行测试,就不需要在刚开始那里选择2了,因为包已经抓过了,默认路径也是你抓包的路径,如果你重新选择其他WiFi,就需要重新执行最开始的2抓包了。

抓过包的WiFi,包都在上面提到路径下,想自己配置路径就自己配置吧,新手不建议。

每次选择不同的WiFi,都要重新执行2,会配置路径的配置路径,新手还是重新执行一次2吧,否则最后钓鱼热点建立成功了,但是你的校验包不正确,就得不到正确密码。(错误密码也有记录,后面统一写正确密码和错误密码的路径)

ESSID: "PHICOMM_BC4B74-Plus" / WPA2 Channel: 11 BSSID: C8:5B:A0:07:3D:E0 ([N/A]) [*] Fluxion正在瞄准上面的接入点.

[*] 继续这个目标? [Y/n] 21.又到了这里,选择2,选择1,后面的钓鱼热点就开不开了。

[*] 为目标跟踪选择无线接口.

[*] 可能需要选择专用接口.

[*] 如果您不确定,请选择"跳过"![1] wlan0 [*] Ralink Technology, Corp. RT5370

[2] 跳过

[3] 重试

[4] 返回 [fluxion@test]-[~] 222.选择2

[*] 为接入点选择一个接口[1] eth0 [-] Intel Corporation 82545EM Gigabit Ethernet Controller (Co

[2] wlan0 [*] Ralink Technology, Corp. RT5370

[3] 重试

[4] 返回 [fluxion@test]-[~] 223.这里需要自己尝试啦,我选择的是3,我的电脑选择方式1进行攻击的话,钓鱼热点建立成功后,所有人都连接不上这个热点,如果你的热点也无法连接,可以尝试修改这个。

[*] Select a method of deauthentication[1] mdk4

[2] aireplay

[3] mdk3[fluxion@test]-[~] 324.选择1

[*] 选择一个接入点ESSID: "PHICOMM_BC4B74-Plus" / WPA2 Channel: 11 BSSID: C8:5B:A0:07:3D:E0 ([N/A]) [1] 流氓 AP - hostapd (推荐)[2] 流氓 AP - airbase-ng (缓慢)[3] 返回[fluxion@test]-[~] 125.选择1

[*] 请选择验证密码方式ESSID: "PHICOMM_BC4B74-Plus" / WPA2 Channel: 11 BSSID: C8:5B:A0:07:3D:E0 ([N/A]) [1] hash - cowpatty[2] hash - aircrack-ng (default, unreliable)[3] 返回[fluxion@test]-[~] 126.这里选择 1,这就是我为什么让你最开始先执行2的原因,好多教程都不说原因,导致一些不会抓包的人卡在了路径错误上,这里不是路径的问题,是你缺少抓包后生成的文件。我们先执行了2.所以路径配置好了这里直接执行1就可以了。

自己配置也可以,因为抓包路径在上文我已经给出。去路径里找到文件名自己改吧。新手直接1.

[*] 发现目标热点的Hash文件.

[*] 你想要使用这个文件吗?[1] 使用抓取到的hash文件[2] 指定hash路径[3] 握手包目录(重新扫描)[4] 返回[fluxion@test]-[~] 126.选择2,提示校验成功。

[*] 选择Hash的验证方法ESSID: "PHICOMM_BC4B74-Plus" / WPA2 Channel: 11 BSSID: C8:5B:A0:07:3D:E0 ([N/A]) [1] aircrack-ng 验证 (不推荐)[2] cowpatty 验证 (推荐用这个)[fluxion@test]-[~] 227.选择1

[*] 选择钓鱼认证门户的SSL证书来源[1] 创建SSL证书[2] 检测SSL证书 (再次搜索)[3] 没有证书 (disable SSL)[4] 返回[fluxion@test]-[~] 128.选择1

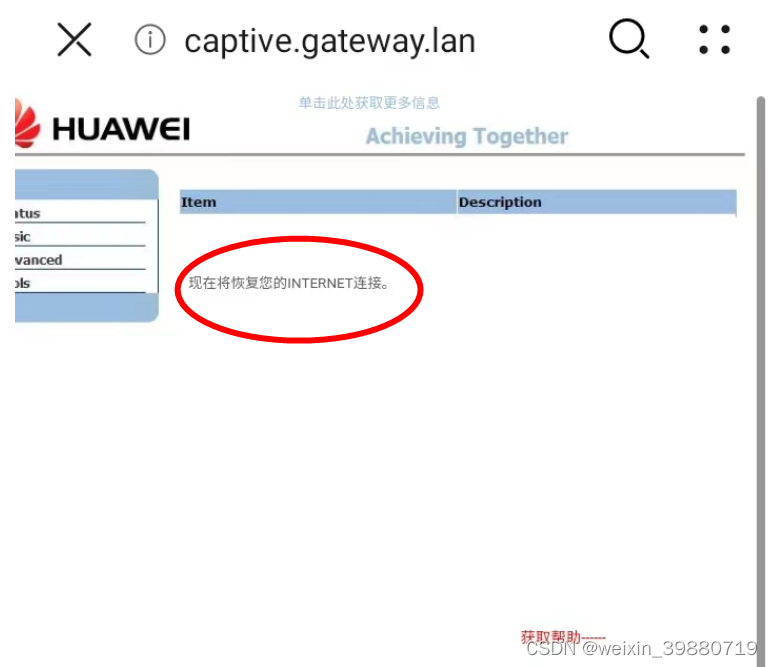

[*] 为流氓网络选择Internet连接类型[1] 断开原网络 (推荐)[2] 仿真[3] 返回[fluxion@test]-[~] 129.选择认证界面,这里解释一下,这个是干什么的,这个是你建立的钓鱼WiFi的认证姐界面,我们这个工具的工作原理是,把原来的WiFi打掉,然后建立一个同名热点,你连接上这个热点后,他会弹出你选择的认证界面,提示你重新输入密码,你输入的密码他会去根据抓到的包进行验证,密码正确就保存密码,关闭钓鱼热点,密码错误就继续让你输入。

看似好像没有直接的WiFi攻击手段,让你一直不可以上网,换一种思路,我们把校验包改成其他WiFi的,他输入的密码永远也不会正确,就会一只卡在认证界面。

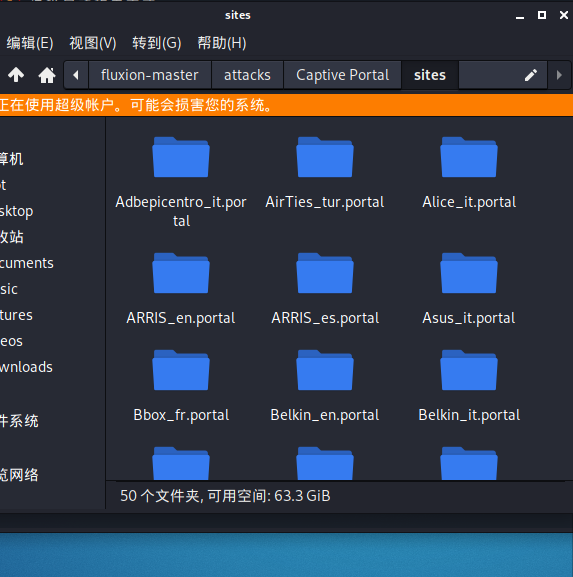

我们选择3.中文认证界面,这个界面是可以自己建立的,但是我不会,想学的自己学吧,应该是用一个什么软件建立了一个界面,然后去文件夹里添加上。

[*] 选择钓鱼热点的认证网页界面ESSID: "PHICOMM_BC4B74-Plus" / WPA2 Channel: 11 BSSID: C8:5B:A0:07:3D:E0 ([N/A]) [01] 通用认证网页 Arabic [02] 通用认证网页 Bulgarian [03] 通用认证网页 Chinese [04] 通用认证网页 Czech [05] 通用认证网页 Danish [fluxion@test]-[~] 330.选择后开始建立钓鱼热点,出现六个小窗口,你原来的WiFi就连接不上了,我们的钓鱼WiFi出现了,当连接同名钓鱼WiFi时就会弹出认证窗口。

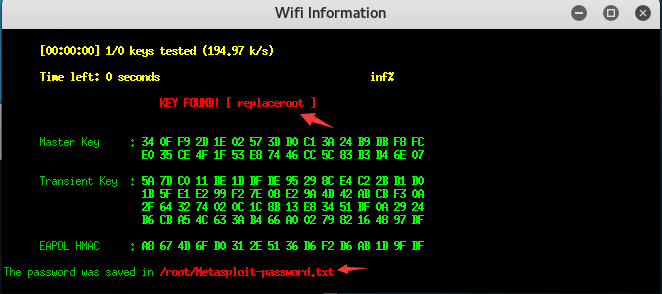

我们输入密码,测试时候,密码错误会也会保存起来,并且提示

保存路径:/home/usertest/fluxion/attacks/Captive Portal/pwdlog/

密码正确是也会保存,并且六个窗口只剩下一个,会收到提示。

正确密码保存路径:/home/usertest/fluxion/attacks/Captive Portal/netlog/

注意事项

1.第30步可能出现操作正确也开不开热点的情况,提示not什么,然后就卡在了开启热点那里,把虚拟机重启一下,网卡插拔一下,我是这么解决的,这种情况偶尔发生。

2.第30步还可能输入正确的密码,但是就是密码错误,我们这时候就要重新去抓包了,这是抓到的包有问题,密码校验错误了。

3.根据自己情况可以改第23步的几种方式,我有时同一种方式也会失灵,

4.我们在测试过程中,测试同一个WiFi时,它会提示,已经配置过攻击,是否恢复攻击,如果你上次的配置是好用的就恢复,如果是不好用的,需要调试的,就不要恢复,重新配置调试即可。能重新配置的都尽量重新配置。

5.发现个我遇到的问题,就是扫描wifi信号的时候,我按CTRL +C 想要保存WiFi列表的时候,程序直接退出了,原因很简单,我在扫描的时候,点击了主程序,我退出的时候直接退出了主程序。这里点击那个窗口,然后再CTRL+C。

6.理论上所有选项都可以实现攻击,但现实中难免有些小问题,这也是作者给你这么多选项的原因吧,慢慢尝试,发现问题,解决问题。

7.我也是新手,看了几乎所有的教程,踩了无数的坑,这是我自己总结的经验,给大家分享一下,可能会有错误。欢迎大家指出。谢谢。。。

单独写一下路径配置问题

1.如果你已经抓过WiFi的包了,其实不用每次换WiFi都去抓包了,我们可以用原来的包,每次都抓包,是给新手去看的。我们可以自己去找路径。

这一步选择2。

[*] 发现目标热点的Hash文件.

[*] 你想要使用这个文件吗?[1] 使用抓取到的hash文件[2] 指定hash路径[3] 握手包目录(重新扫描)[4] 返回[fluxion@test]-[~] 2###########################################################[*] 指定捕获到的握手包存放的路径 (例如: /.../dump-01.cap)

[*] 要返回,请将hash路径留空捕获到握手包后存放的绝对路径: 这里输入你握手包的路径加上握手包的名字。 更正一个错误

1.wifi抓包后,生成的包,会保存再内置的路径下,给其他WiFi抓包后,想再攻击原来的WiFi,不在需要重新抓包了,因为程序会自动搜索文件夹里的文件与之匹配。直接执行1就可以。不需要执行2再执行1.