一、检测注入点

二、判断是否存在 SQL 注入可能

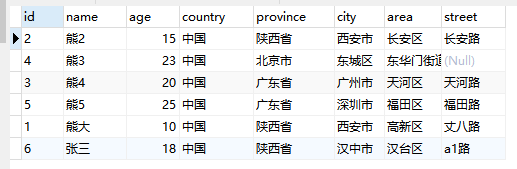

三、数据库爆破

四、字段爆破

五、数据库表爆破

六、用户名、密码爆破

七、总结

一、检测注入点

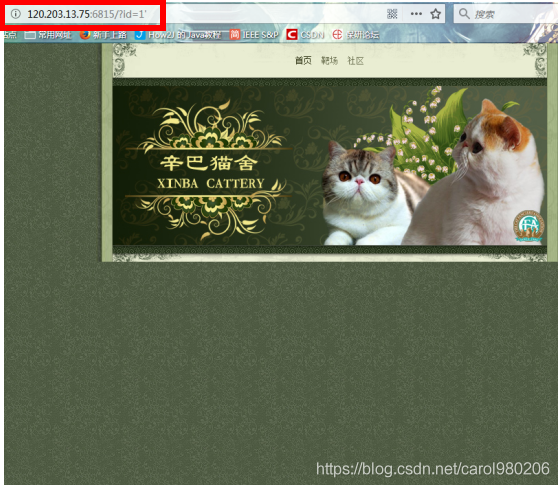

首先,在 http://120.203.13.75:6815/?id=1 目标站点页面发现了 ?id,说明可以通过查询 id=1 的内容来获得页面。

这相当于查询语句:

select * from [表名] where id = '1';

二、判断是否存在 SQL 注入可能

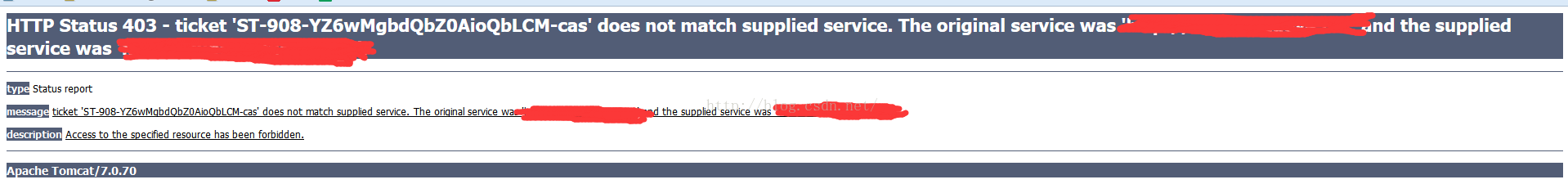

在 http://120.203.13.75:6815/?id=1 后加入一个 单引号,构成http://120.203.13.75:6815/?id=1',此时的 SQL 查询语句变为:

select * from 表名 where id =1';

SQL 语句未正确结束,因此返回了一个错误页面,如图所示:

继续测试 and 1=1 和 and 1=2: