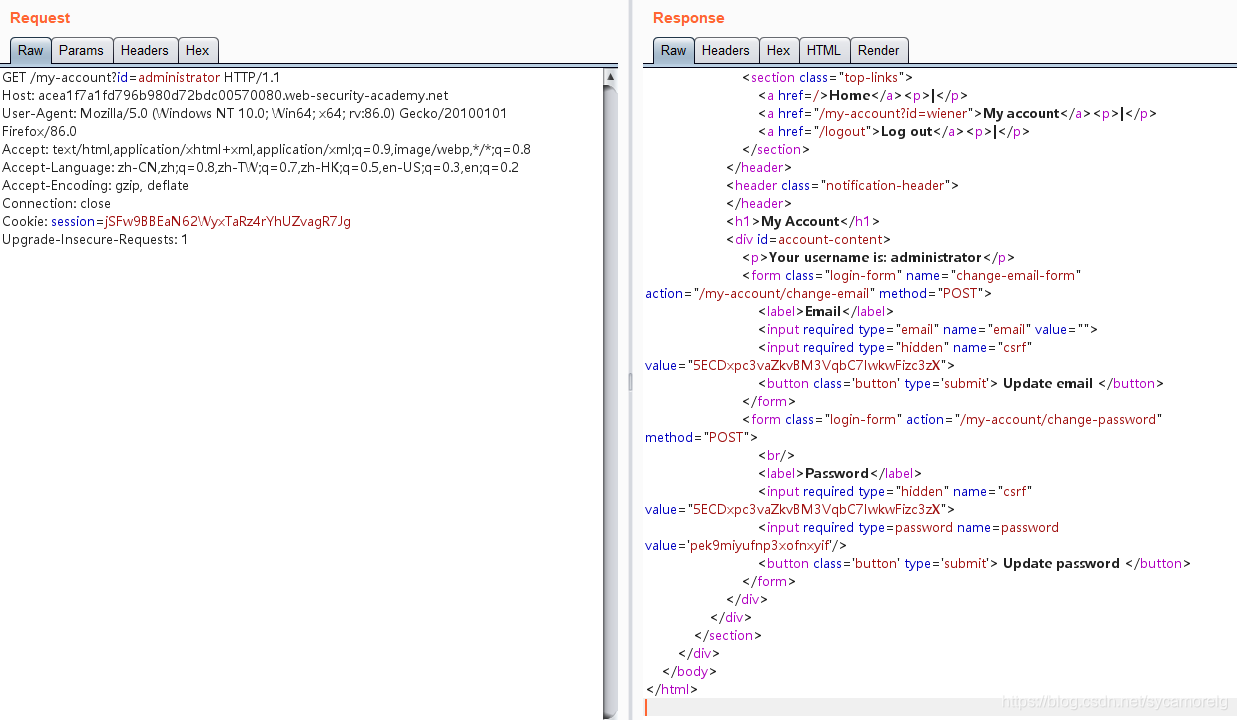

背景:Pc1pingAR2是ping不通的,因为两者不在同一个网段,pc1虽然知道AR2的地址,但是AR2不知道pc1的地址,所以要将pc1转为公网的ip地址

一.静态地址转换

(1)全局模式下配置

将内网主机的私有地址一对一映射到公有地址

nat static global 12.1.1.2 inside 192.168.1.1

公网ping192.168.1.1依然ping不通,因为是全局配置所以还要加

interface GigabotEthernet 0/0/1

nat static enable

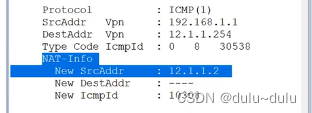

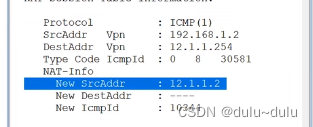

nat转换之后

源地址变为 12.1.12

目的地址变为了12.1.1.254

(2)接口模式下配置

nat static global 12.1.1.10 inside 192.168.1.1

源端口就变为了12.1.1.10

目的地址12.1.1.254

删除静态地址

Undo nat static global 12.1.1.2 inside 192.168.1.1(注:删除之前需quit退出来)

二.动态地址转换

将内网主机的私有地址转换为公网地址池里面的地址

Nat address-group 1 12.1.1.2 12.1.1.10:地址池

Acl 2000

Rule 10 permit source 192.168.1.1 0.0.0.255(匹配nat转换的源)

Interface g0/0/0

Nat outbound 2000 address -group 1 no-pat

No-pat:表示不做端口转换,只做常规的地址转换

display current-configuration:查看当前配置

做转换的时候,会将地址池的地址都转换一遍(模拟器的问题),在实际工作中只会转换为一个

删除之前的配置

Interface g0/0/1

Undo nat outbound address group-1 no pat

删除地址池

undo nat address-group 1

三.端口nat(napt):就可以不加no-pat

也叫端口nat或pat,从地址池中选择地址进行地址转换时不仅转换ip地址,同时也会对端口号进行转换,从而实现公有地址与私有地址的1:N映射,可以提高公有地址的利用率

Nat address-group 1 12.1.1.2 12.1.1.2

Interface g0/0/1

Nat outbound 2000 address group 1

Display nat session all

两个内网地址都能ping通外网

删除之前配置

Interface g0/0/0

undo Nat outbound 2000 address group 1

四.easy-ip

特殊的napt,easy ip没有地址池的概念,使用设备接口地址作为nat转换的公有地址

Interface g0/0/1

nat outbound 2000

五.Nat server:

将内部服务器映射到公网,保障服务器安全

Interface g0/0/1

端口转换

Nat server protocol tcp global 12.1.1.2 80 inside 192.168.1.2 80

在互联网上访问12,.1.1.2会默认转到192.168.1.2的80端口