魔方Rubik's Cube 又叫魔术方块,也称鲁比克方块,是匈牙利布达佩斯建筑学院厄尔诺·鲁比克教授在1974年发明的。三阶魔方系由富有弹性的硬塑料制成6面正方体,共有26块小立方体。魔方与中国人发明的“华容道”,法国人发明的“独立钻石”一块被称为智力游戏界的三大不可思议。

完成魔方的方法有许多种,很多魔方高手仅用几秒钟即可完成魔方的秘诀,是因为他们已经完全熟知在颜色分布上百种情况下该使用那几百种魔方公式中的哪一种。可是很多新人不喜欢背公式,也不习惯记忆诸多颜色分布情况,所以下面就把初学魔方时最容易记忆的方法推荐给新人们,希望可以帮助你们。当熟悉了这个方法之后,就可以再学习更多高级方法,认知更多颜色分布。

因为这个方法有很多的循环,会浪费掉很多时间,所以目前用这种方法我的最高纪录为2分钟整。不过我相信你们将来一定会在2分钟之内转出来的!想要熟练玩转魔方,需要耐心(看完这篇长东西),钻研(第一次完成魔方是一个需要刻苦钻研的过程)和上百次的练习。因为90%的步骤需要熟记于大脑,然后将反复练习得出的手感变成一种习惯。这个阶段需要辛勤的努力,但是在最短时间内完成魔方所带来的成就感是无与伦比的!

接下来是教程,字比图重要的多,一定要认真看字,图只是辅助。

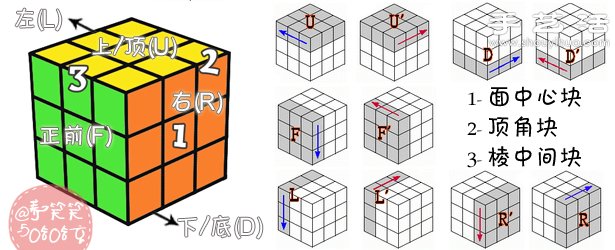

关于魔方,你需要知道:

无论怎么转,每一个面的最中间的块[图:1-面中心块]是固定不动的。所以每一面的中心块颜色决定了该面的颜色。