写在前面

之前好像一直都没有碰到过钓鱼页面啥的…前天刚好碰到,就简单分析一下。

钓鱼分析

钓鱼网址藏在一个二维码中,正值毕业季啊,二维码图片上写着“青春不散场”…看着就很像真的…

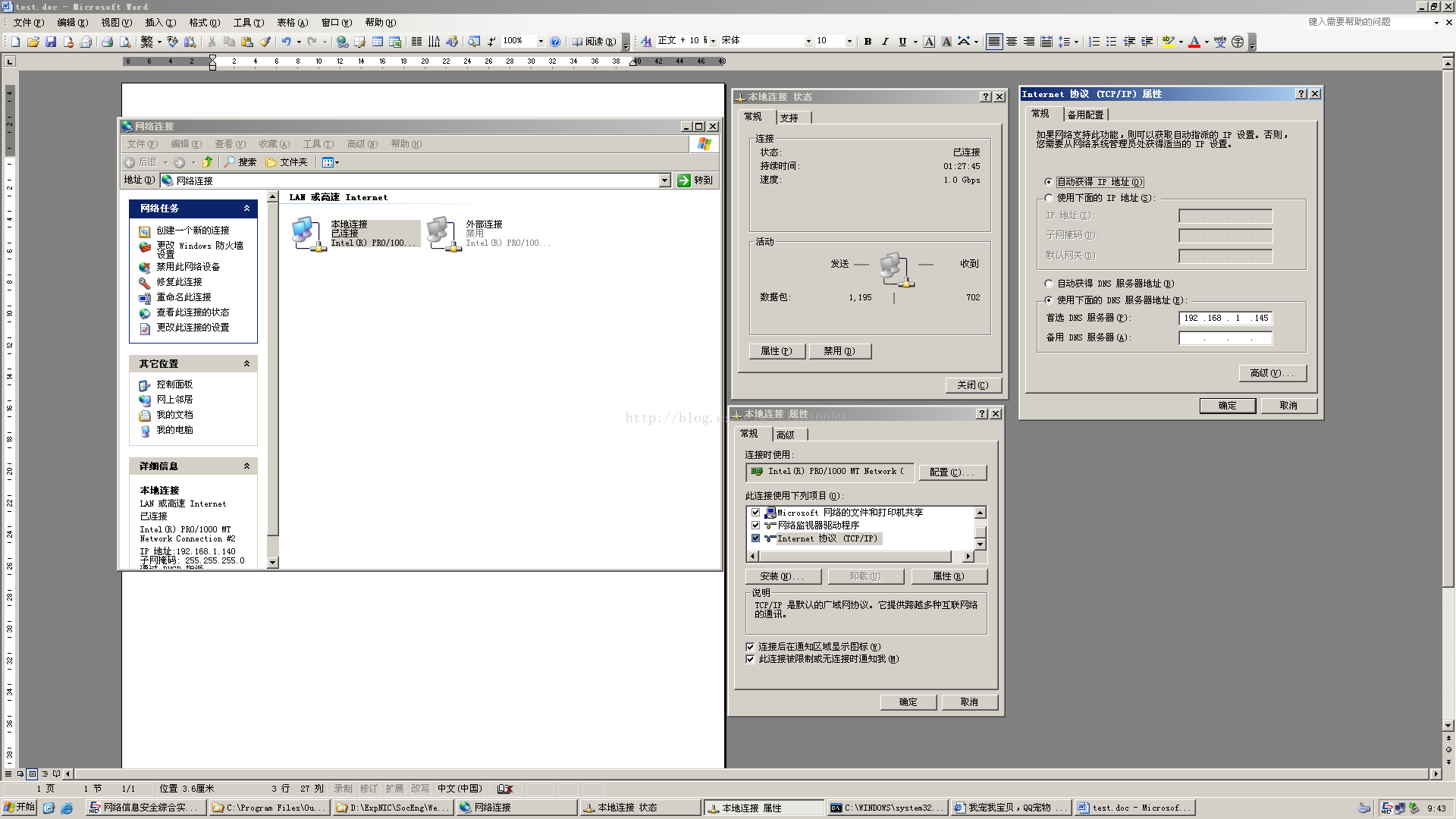

二维码对应的URL为https://sharechain.qq.com/1b4e56f042d5bf060fe0e44d6346eebf,是一个腾讯微云的链接。没有用过腾讯微云,感觉像是分享一个帖子,然后帖子点进去就是下图的形式。在电脑上看的话,其实很快就能发现这个东西不太对劲,但是在手机上是不能显示实际对应的跳转链接。文本显示链接与实际跳转链接不对应,这个特征在钓鱼网站检测中也经常用到。

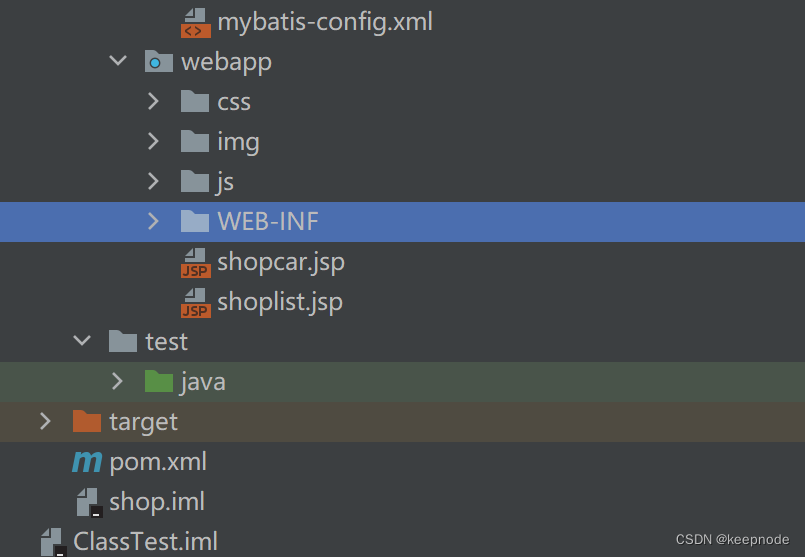

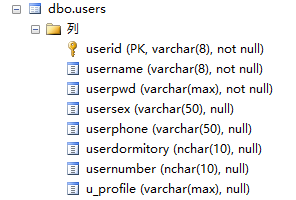

接下来就看一下www.dfesd.com/images/ee/yyoui.html这个链接的内容是什么。

<!DOCTYPE html>

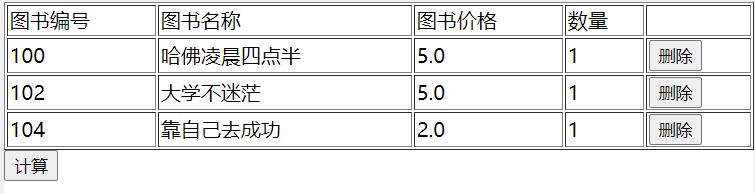

<html lang="zh-cn"><head><meta http-equiv="Content-Type" content="text/html; charset=UTF-8"><meta id="viewport" name="viewport" content="width=device-width,minimum-scale=1,maximum-scale=1,initial-scale=1,user-scalable=no"><meta name="apple-mobile-web-app-capable" content="yes"><script src="http://libs.baidu.com/jquery/2.0.0/jquery.min.js"></script><link href="http://sasdh447.6600.org/template/css/css.css" rel="stylesheet" type="text/css"><link rel="stylesheet" href="http://qzonestyle.gtimg.cn/qzone/phone/style/login.css"><script src="http://open.mobile.qq.com/sdk/qqapi.js?_bid=152"></script><script type="text/javascript">

$(function(){mqq.ui.setTitleButtons({left : {title : "私密相册",callback : function () {//}},right : {hidden: true}

})});

</script><!--顶部banner--></head><script>var doc=$(document);var _touches_point1=0;var _touches_point2=0;addEventListener("touchstart",function(a){_touches_point1=a.touches[0].pageY});addEventListener("touchmove",function(a){_touches_point2=a.touches[0].pageY;if(doc.scrollTop()<=0&&_touches_point1<_touches_point2){a.preventDefault();if($("#_domain_display").length<=0){$("body").prepend('<div id="_d