-

目录

主要依据:

评估对象

评估标准

密评建设的流程

周期

达标标准

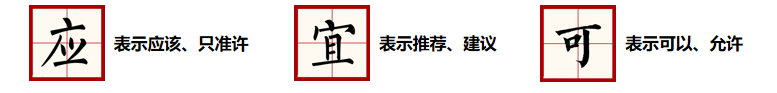

"应、宜、可

- 密评全称为密码应用安全性评估,是指采用密码技术、产品和服务集成建设的网络和信息系统中,对其密码应用的合规性、正确性和有效性进行评估。

-

主要依据:

- 《中华人民共和国密码法》

- 《国家政务信息化项目建设管理办法》

- 《网络安全等级保护条例(征求意见稿)》

- 《商用密码管理条例(修订草案征求意见稿)》

- 《贯彻落实网络安全等级保护制度和关键信息基础建设保护制度的指导意见》

-

评估对象

- 基础信息网络:电信网、广播电视网、互联网。

- 重要信息系统:能源、教育、公安、测绘地理信息、社保、交通、卫生计生、金融等涉及国计民生和基础信息资源的重要信息系统。

- 重要工业控制系统:核设施、航空航天、先进制造、石油石化、油气管网、电力系统、交通运输、水利枢纽、城市设施等重要工业控制系统。

- 面向社会服务的政务信息系统:党政机关和使用财政性资金的事业单位和团体组织使用的面向社会服务的信息系统。

- 关键信息基础设施、网络安全等级保护第三级及以上的信息系统。

-

评估标准

- 合规性:信息系统使用的密码技术、产品和服务是否符合国密要求

- 正确性:受保护对象是否明确,密码功能是否实现准确,密码产品参数是否配置正确

- 有效性:检验或验证密码应用是否合规、正确,是否真正实现了受保护对象的安全防护需求

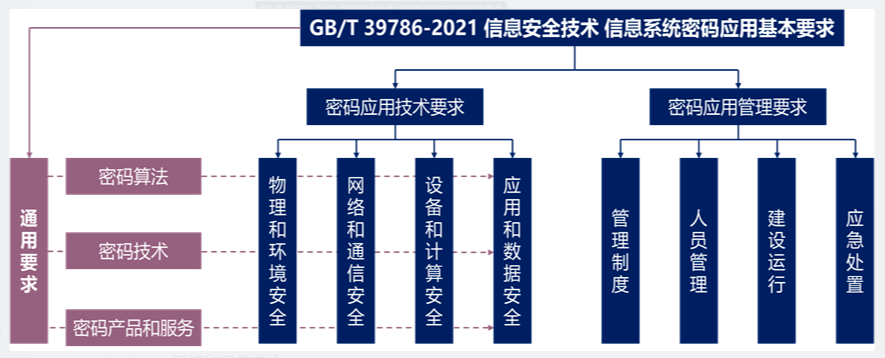

- 通用要求

- 密码算法

- 密码技术

- 密码产品和服务

- 密码应用技术要求

- 物理和环境安全

- 网络和通信安全

- 设备和计算安全

- 应用和数据安全

- 密码应用管理要求

- 管理制度

- 人员管理

- 建设运行

- 应急处置

-

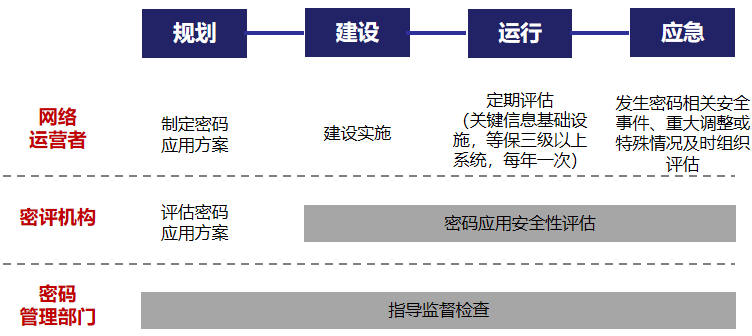

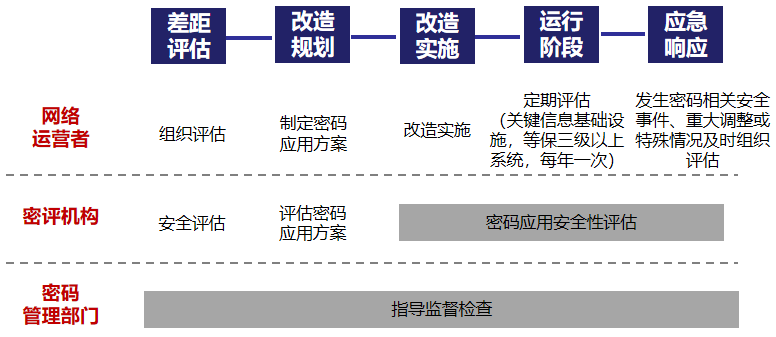

密评建设的流程

- 新建系统

- 已建系统

- 新建系统

-

周期

- 网络安全等级保护第三级及以上的系统,每年至少评估一次。

-

达标标准

- 量化评估:测评分数60分——依据《商用密码应用安全性评估量化评估规则》

- 风险判定:无高风险项——依据《信息系统密码应用高风险判定指引》

-

"应、宜、可"

- 信息系统具有密码应用方案

- 对于“应”的条款:在密码应用方案中,需要对该类要求进行全部响应;在实际密评中,密评人员按照相应的测评指标要求进行测评和结果判定。(除确无与某项或者某些项测评指标相关的密码应用要求)

- 对于“宜”的条款:在密码应用方案中可对该类要求判定为“不适用”,但必须给出充分的证据(实际很难通过);在实际密评中,密评人员还要进一步核实,若成立则在密评报告中呈现核实过程和结果,否则继续按照测评指标测评。

- 对于“可”的条款:在密码应用方案中可有信息系统责任单位自行决定是否纳入测评范围,并简述理由即可。在实际密评中,密评人员对方案中未纳入测评范围的“可”条款,测评指标直接为不适用。

- 信息系统不具有密码应用方案

- 对于“应”的条款:在实际密评中,密评人员按照相应的测评指标要求进行测评和结果判定。(除确无与某项或某些项测评指标相关的密码应用需求)

- 对于“宜”的条款:在实际密评中,默认纳入标准符合性测评范围。

- 对于“可”的条款,在实际密评中,公安一所是默认纳入标准符合性测评范围,但最后会再统筹评估一下是否为“不适用”项,而金源动力默认不纳入测评范围。

- 信息系统具有密码应用方案

密码应用安全性评估

article/2025/9/17 19:44:21

相关文章

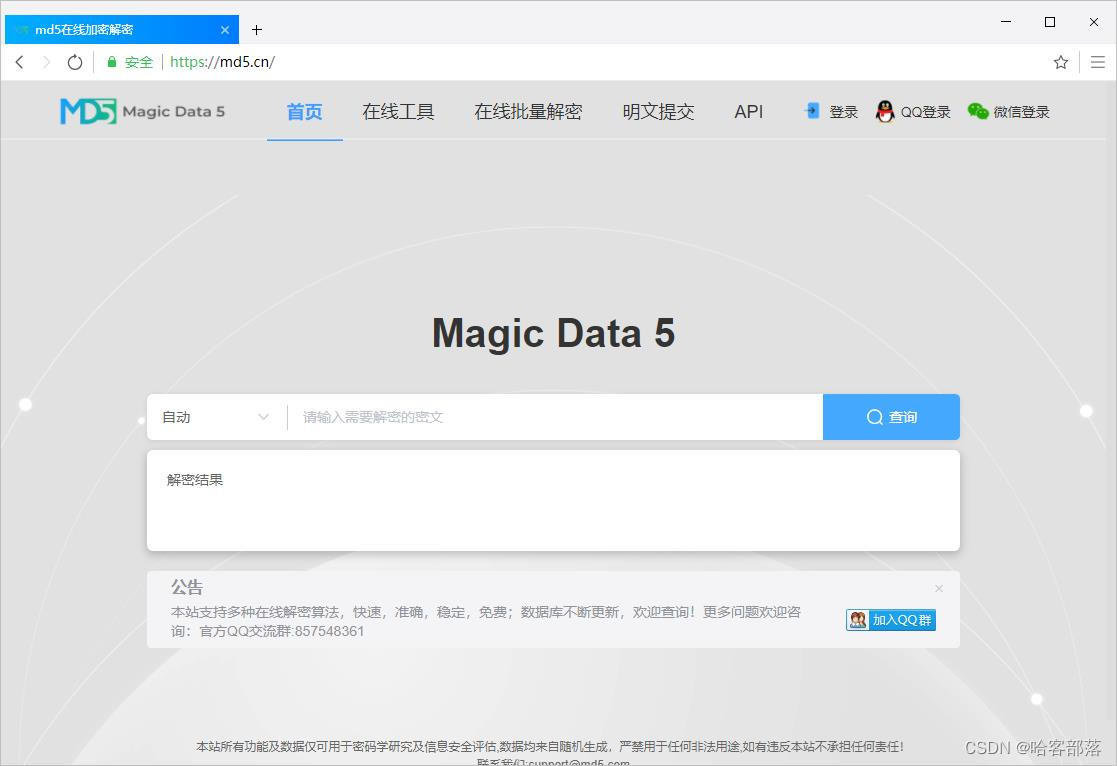

你的密码安全吗?如何加密才安全?

你的密码安全吗?

我相信很多人会将密码设置为“123456”或者“12345678”或者“888888”。或者将密码设置为和姓名相关联的字母,比如张三的密码“zhangsan”或者“zs123456”。

我只能说,通过密码解密,上面的密码非常容易被解&a…

信息安全意识-密码安全

密码安全,顾名思义,它指的是对于我们密码的安全。

密码是我们生活中最常见的进行身份验证的一个因素,一般我们在登录系统或者是其他应用程序的时候,最先需要利用用户名和密码来验证我们的身份,这称为单因素身份验证…

DPM目标检测算法(毕业论文节选)

各位看客,如发现错误(应该还有蛮多……),望不吝指教。训练部分没有写 以前写的部分内容: DPM(Deformable Parts Model)--原理(一) DPM(Defomable Parts Model) 源码分析-检测(二) DPM(Defoma…

DPM(Deformable Parts Model)

目标检测方法

(1)基于cascade的目标检测

cascade的级联思想可以快速抛弃没有目标的平滑窗(sliding window),因而大大提高了检测效率,但也不是没缺点,缺点就是它仅仅使用了很弱的特征,用它做分类的检测器也是弱分类器,仅仅比随机猜的要好一些,它的精度靠的是多个弱分…

DPM 2012 配置

1、添加虚拟磁盘,并配置磁盘: 2、在DPM 2012中添加磁盘:

选择管理--磁盘--添加 添加完成后界面: 3、设置许可证: 4、安装保护代理: 添加代理成功后界面: 插曲:

因为之前机器上有安…

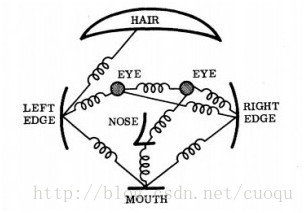

DPM(Deformable Parts Models)-----目标检测算法理解

DPM(Deformable Parts Models)翻译成中文是可变型部件模型,是一种用于目标探测的方法。 首先说一下什么是目标探测。

目标探测概念:我的理解,目标探测就是输入一幅图像,输出该图像中包含的物件以及该物件的…

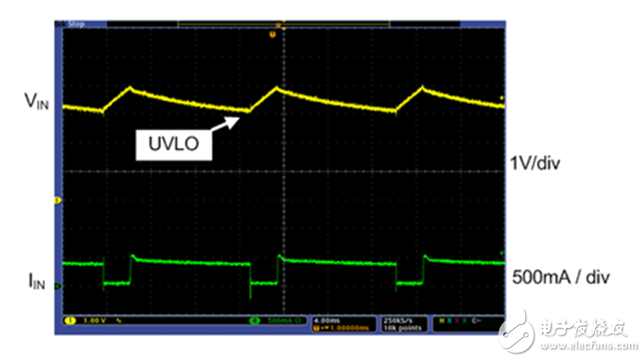

DPPM(动态电源路径管理)与VINDPM(输入电压动态电源管理)

转载自:http://www.elecfans.com/d/737271.html 动态电源路径管理(DPPM)

DPPM是电源路径设备的另一个功能。它可以监测设备的输入电压和电流,并在适配器不能支持系统负载时自动对系统进行优先级排序。输入源电流会在系统负载和电…

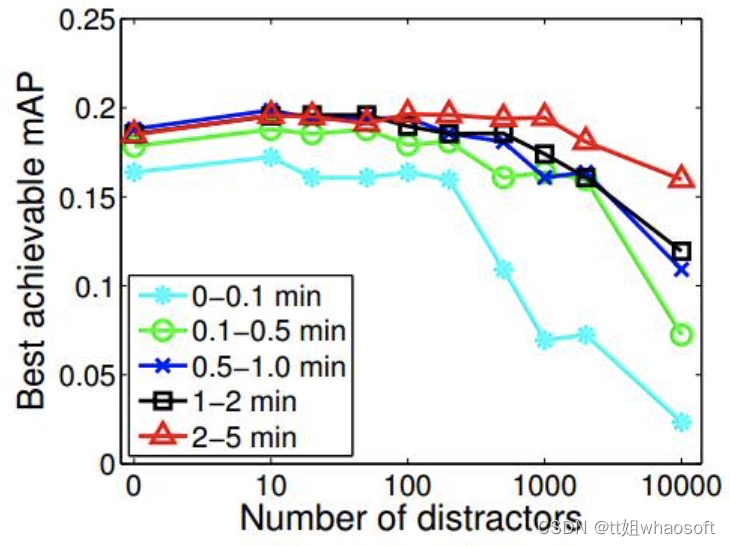

Discriminatively Trained Partbased Models (DPM) 理解

以下转自 http://blog.csdn.net/ttransposition/article/details/12966521 Reference: Object detection with discriminatively trained partbased models. IEEE Trans. PAMI, 32(9):1627–1645, 2010. "Support Vector Machines for Multiple-Instance Learning,"…

【机器学习】传统目标检测算法之DPM

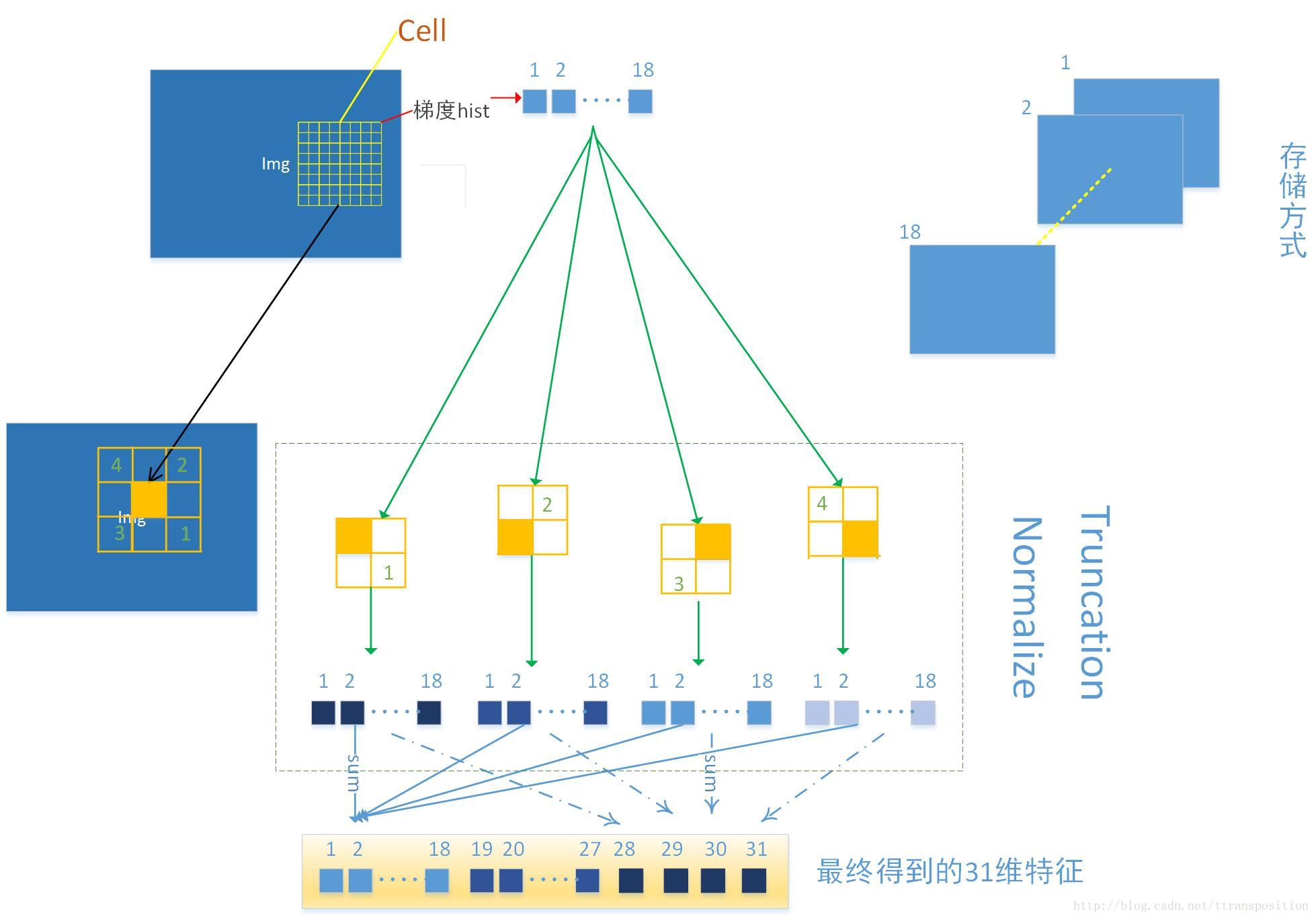

前面介绍了一下HOG,HOG有一个缺点:很难处理遮挡问题,人体姿势动作幅度过大或物体方向改变也不易检测。

继2005年HOG提出之后,DPM模型在借鉴了HOG之后也被提了出来同时还取得了不错的成绩。

DPM概述

DPM(Deformable …

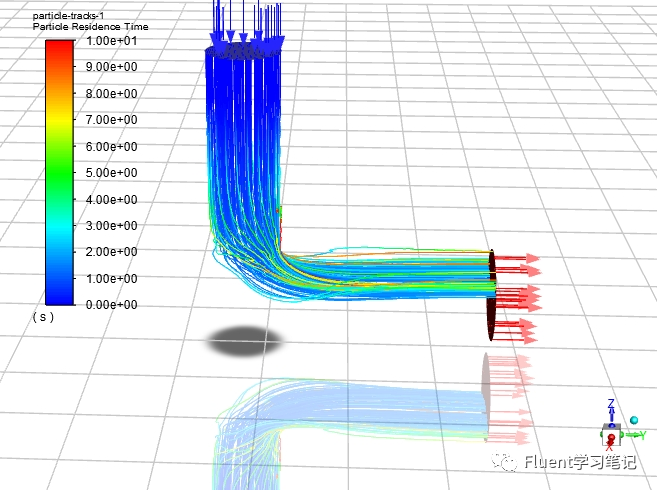

【FLUENT案例】02:DPM模型

1 引子 1.1 案例描述 1.2 学习目标 1.3 模拟内容 2 启动FLUENT并导入网格 3 材料设置 4 Cell Zones Conditions 5 Calculate 6 定义Injecions 7 定义DPM材料 8 颗粒追踪 9 设置粒子分布直径 10 粒子追踪 11 统计出口面上粒径分布 12 修改壁面边界以捕捉颗粒 13 颗粒追踪 14 考虑…

Deformable Parts Model (DPM) 简介

Deformable Parts Model (DPM) 是一种很成功的物体检测方法。可以说这种方法是从HOG继承而来的。传统的HOG特征只采用一个模板表示某种物体,而DPM把物体的模板划分成根模型和部分模型,其中的根模型等效于传统的HOG特征,部分模型则是物体某些部…

DPM(Deformable Part Model)原理详解

写在前面:

DPM(Deformable Part Model),正如其名称所述,可变形的组件模型,是一种基于组件的检测算法,其所见即其意。该模型由大神Felzenszwalb在2008年提出,并发表了一系列的cvpr&a…

十六、DPM模型-颗粒流动

颗粒流动问题是很多同学目前正在研究的问题,这类问题一般来说都比较复杂,Fluent提供了多种模型对这类问题进行模拟,包括DPM、DDPM、DEM、PBM等,上述的每种模型都有其适用的工况,并不通用,这次我们介绍一下D…

十八、DPM模型案例(二)

关于DPM模型的设置,文章十六给出了一个简单的案例,文章十七介绍了DPM离散相界面的设置,本文通过一个案例来介绍DPM模型中Injection界面的设置,主要是颗粒粒径分布的设置。 1 概念介绍

DPM适用条件:DPM模型只适用于颗…

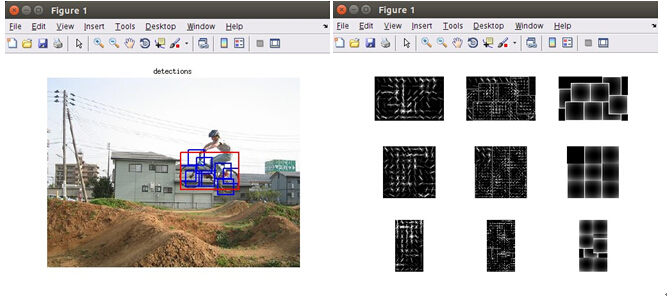

CV精选知识点:DPM(Deformable Parts Model)算法流程详解

解析1:

将原图与已经准备好的每个类别的“模板”做卷积操作,生成一中类似热力图(hot map)的图像,将不同尺度上的图合成一张,图中较量点就是与最相关“模板”相似的点。

拓展:

SGD(stochastic…